【SpringBoot应用篇】SpringBoot集成AntiSamy防御XSS(跨站脚本攻击)--过滤器实现

- XSS介绍

- AntiSamy介绍

- AntiSamy使用

- pom

- User

- UserController

- XssFilter

- XssRequestWrapper

- 配置类

XSS介绍

XSS:跨站脚本攻击(Cross Site Scripting),为不和 CSS混淆,故将跨站脚本攻击缩写为XSS。XSS是指恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。有点类似于sql注入。

XSS攻击原理:

HTML是一种超文本标记语言,通过将一些字符特殊地对待来区别文本和标记,例如,小于符号(<)被看作是HTML标签的开始,

AntiSamy介绍

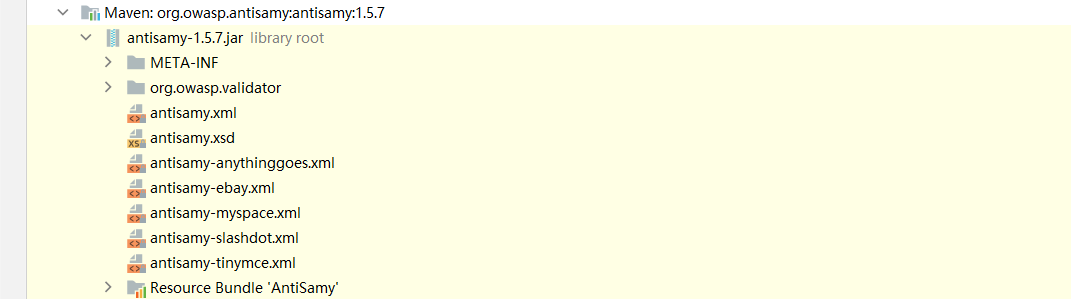

AntiSamy是OWASP的一个开源项目,通过对用户输入的 HTML / CSS / JavaScript 等内容进行检验和清理,确保输入符合应用规范。AntiSamy被广泛应用于Web服务对存储型和反射型XSS的防御中。

<dependency>

<groupId>org.owasp.antisamy</groupId>

<artifactId>antisamy</artifactId>

<version>1.5.7</version>

</dependency>

AntiSamy使用

pom

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.owasp.antisamy</groupId>

<artifactId>antisamy</artifactId>

<version>1.5.7</version>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

User

@Data

public class User {

private int id;

private String name;

private int age;

}

UserController

@RestController

@RequestMapping("/user")

public class UserController {

@RequestMapping("/save")

public String save(User user){

System.out.println("UserController save.... " + user);

return user.getName();

}

}

此时我们可以启动项目进行访问,但是还没有进行参数的过滤,所以如果我们输入任意参数都可以正常传递到Controller中,这在实际项目中是非常不安全的。为了对我们输入的数据进行过滤清理,需要通过过滤器来实现。

XssFilter

创建过滤器,用于过滤所有提交到服务器的请求参数

public class XssFilter implements Filter {

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

HttpServletRequest request = (HttpServletRequest)servletRequest;

//传入重写后的Request

filterChain.doFilter(new XssRequestWrapper(request),servletResponse);

}

}

注意:通过上面的过滤器可以发现我们并没有在过滤器中直接进行请求参数的过滤清理,而是直接放行了,那么我们还怎么进行请求参数的过滤清理呢?其实过滤清理的工作是在另外一个类XssRequestWrapper中进行的,当上面的过滤器放行时需要调用filterChain.doFilter()方法,此方法需要传入请求Request对象,此时我们可以将当前的request对象进行包装,而XssRequestWrapper就是Request对象的包装类,在过滤器放行时会自动调用包装类的getParameterValues方法,我们可以在包装类的getParameterValues方法中进行统一的请求参数过滤清理。

XssRequestWrapper

1、jar包自带了策略文件,选择antisamy-ebay.xml复制到resouce目录下

public class XssRequestWrapper extends HttpServletRequestWrapper {

/**

* 策略文件 需要将要使用的策略文件放到项目资源文件路径下

* */

private static String antiSamyPath = XssRequestWrapper.class.getClassLoader().getResource( "antisamy-ebay.xml").getFile();

public static Policy policy = null;

static {

// 指定策略文件

try {

policy = Policy.getInstance(antiSamyPath);

} catch (PolicyException e) {

e.printStackTrace();

}

}

/**

* AntiSamy过滤数据

* @param taintedHTML 需要进行过滤的数据

* @return 返回过滤后的数据

* */

private String xssClean( String taintedHTML){

try{

// 使用AntiSamy进行过滤

AntiSamy antiSamy = new AntiSamy();

CleanResults cr = antiSamy.scan( taintedHTML, policy);

taintedHTML = cr.getCleanHTML();

}catch( ScanException e) {

e.printStackTrace();

}catch( PolicyException e) {

e.printStackTrace();

}

return taintedHTML;

}

public XssRequestWrapper(HttpServletRequest request) {

super(request);

}

@Override

public String[] getParameterValues(String name){

String[] values = super.getParameterValues(name);

if ( values == null){

return null;

}

int len = values.length;

String[] newArray = new String[len];

for (int j = 0; j < len; j++){

// 过滤清理

newArray[j] = xssClean(values[j]);

}

return newArray;

}

@Override

public String getParameter(String paramString) {

String str = super.getParameter(paramString);

if (str == null) {

return null;

}

return xssClean(str);

}

@Override

public String getHeader(String paramString) {

String str = super.getHeader(paramString);

if (str == null) {

return null;

}

return xssClean(str);

}

@Override

public Map<String, String[]> getParameterMap() {

Map<String, String[]> requestMap = super.getParameterMap();

for (Map.Entry<String, String[]> me : requestMap.entrySet()) {

String[] values = me.getValue();

for (int i = 0; i < values.length; i++) {

values[i] = xssClean(values[i]);

}

}

return requestMap;

}

}

配置类

为了使上面定义的过滤器生效,需要创建配置类,用于初始化过滤器对象

@Configuration

public class AntiSamyConfiguration {

/**

* 配置跨站攻击过滤器

*/

@Bean

public FilterRegistrationBean filterRegistrationBean() {

FilterRegistrationBean filterRegistration = new FilterRegistrationBean(new XssFilter());

filterRegistration.addUrlPatterns("/*");

filterRegistration.setOrder(1);

Map<String, String> initParameters = new HashMap<>(2);

String excludes = new StringJoiner(",")

.add("/favicon.ico")

.add("/doc.html")

.add("/swagger-ui.html")

.add("/csrf")

.add("/webjars/*")

.add("/v2/*")

.add("/swagger-resources/*")

.add("/resources/*")

.add("/static/*")

.add("/public/*")

.add("/classpath:*")

.add("/actuator/*")

.toString();

initParameters.put("excludes", excludes);

initParameters.put("isIncludeRichText", "true");

filterRegistration.setInitParameters(initParameters);

return filterRegistration;

}

}