一、客户情况

某高校有服务器500+台,对外站点200+个,核心交换流量20G+。

二、客户痛点

校园网系统分类较多,并且每类网站中安全级重要程度又各不相同,同时有多个网络出口(如:教育网、电信网、移动网等),二级学院存在大量系统,采用托管的方式寄托给信息中心,权责分离,流程冗杂;此外教学和科研存在一定的特点:学校存在大量私搭乱建用于教学、实验的系统开通公网;学生宿舍、院系统一采购院系技术人员负责维护、教师自主购买无专人维护;缺少专业的网络管理保护团队,二级学院缺少专业维护人员:

1.目前尚未对设备的运维和安全日志进行统一规范的收集管理,各类IT设备类型的日志数据无法统一管控;

2.无法对运维、安全日志数据进行搜索、分析和挖掘,运维人员只能结合自身经验通过脚本或手动方式进行故障定位;

3.缺乏日志关联分析,无法系统地发掘不同系统设备间存在的联系,进而及时发现系统中存在的问题和隐患;

4.缺少预警分析和态势感知能力,没有系统故障、安全事件等威胁预警体系,所有问题只有在发现之后才能进行排查,缺乏基于全网已有的日志类、流量类和服务器监测类态势要素数据开展态势感知分析的工具平台。

三、安全现状

1、勒索病毒风险严重,缺乏有效的监测发现与处置手段

目前,木马、僵尸网络、钓鱼网站等传统网络安全威胁有增无减,勒索病毒、挖矿木马、高级持续威胁(APT攻击)等新型网络攻击愈演愈烈。

在如今越发严重的安全形势下,高校的信息安全也面临巨大的挑战。据相关数据显示,近几年,针对高校的勒索事件频发,不仅造成了严重的数据泄露,还对国家的国防安全、关键基础设施安全、社会安全以及公民个人信息造成严重危害。

2、网页被篡改实践频繁发生

疫情期间,部分学校、医院、政府等单位的网站内容被黑客大量篡改,在网站无人维护的情况下,更加难以察觉到问题,被篡改的网页信息也造成更加严重的负面影响和经济损失。

3、互联网暴露面太多

当教育信息网络需要对互联网开放时,任何人员通过互联网络就可以在任何时间、任何地点直接访问网络资产,形成外部暴露面。网站资产数量不清、关键信息缺失、资产信息与登记的资产信息不符合等也给攻击者留下可乘之机。

4、互联网攻击常态化

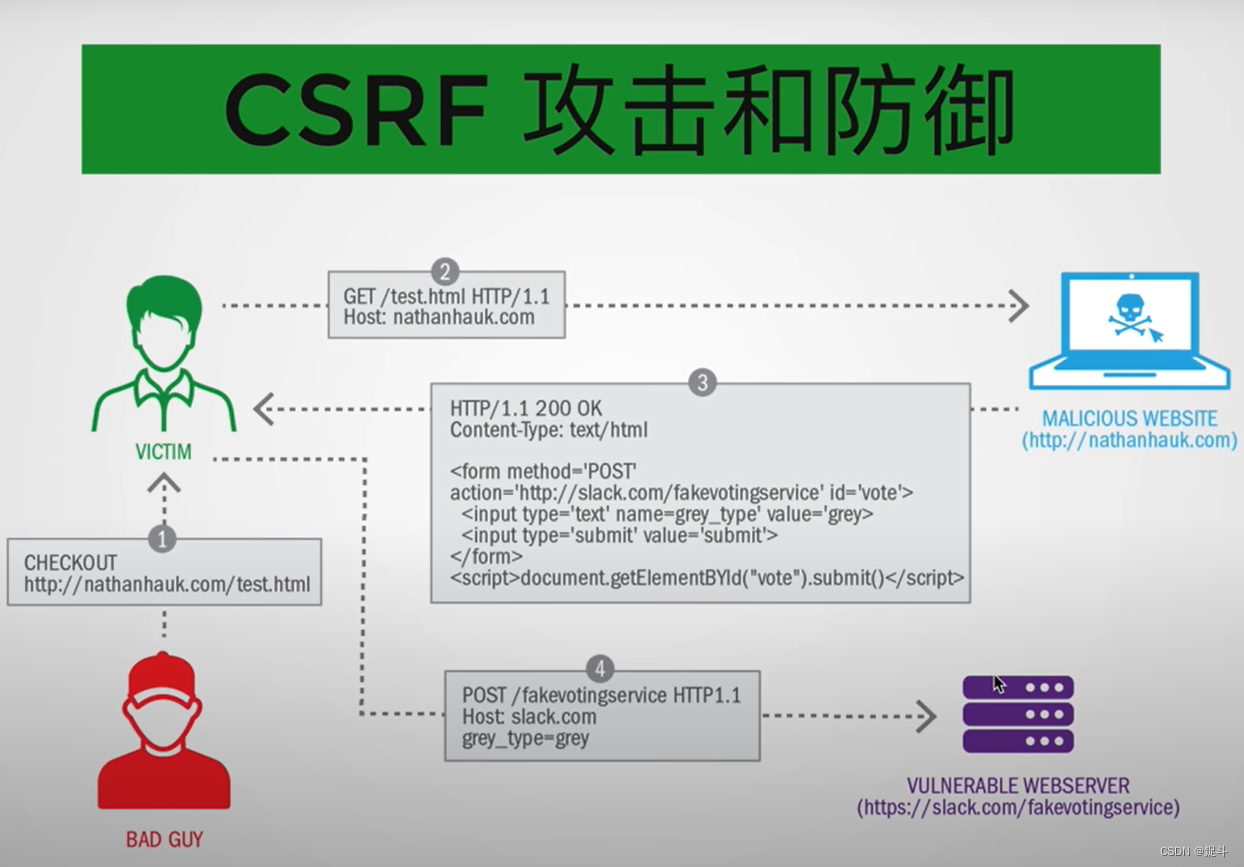

在“互联网+教育”的模式下,其业务系统以Web应用为主。然而Web业务的迅速发展也引起了黑客的关注,各种Web应用攻击时常发生,例如SQL注入、XSS、敏感信息泄露等。而Web应用服务器连接教育信息系统的后台核心服务器重要的数据资源,黑客极有可能通过攻击Web应用进入内部核心系统,从而给教育信息网络造成巨大经济和声誉的破坏。

四、场景需求

目标1

实现网络关键节点的全流量监控,结合威胁情报分析定位网络攻击行为、内网有害程序感染、内网渗透、违规操作等信息。

建设范围:数据中心网络出口流量、网络区域交互的流量以及各内网交互网络流量。

目标2

实现服务器的资产管理和基线检查,确保整体风险隐患可管可控。

建设范围:包括服务器、操作系统、开放的服务、安装的软件关键基础设施的资产,从漏洞、风险配置项、弱口令、高危进程等多维度进行监测和管控。

目标3

实现外部威胁情报和内部安全工具多来源的漏洞精准预警和闭环处理。

建设范围:基于平台自有的海量互联网攻防对抗威胁情报和第三方厂商威胁情报数据,进行情报挖掘与云端关联分析,提前洞悉各种安全威胁,并将威胁情报以可机读格式推送到本地系统,供本地威胁检测和分析时使用。

目标4

实现信息安全事件的全生命周期的管理。

建设范围:遵循监测发现、分析研判、预警通报、应急处置和追踪溯源的安全业务闭环设计,使得用户能通过产品各个功能模块完成发现、预警和处置,包括安全类、审计类、故障类、性能类、隐患类信息安全事件的全生命周期管理。

目标5

实现内部多个安全平台的关联分析。

建设范围:将零散、隐蔽的攻击线索拼接还原成攻击场景全貌,识别攻击意图,并预测攻击行为的攻击路径。

五、解决方案

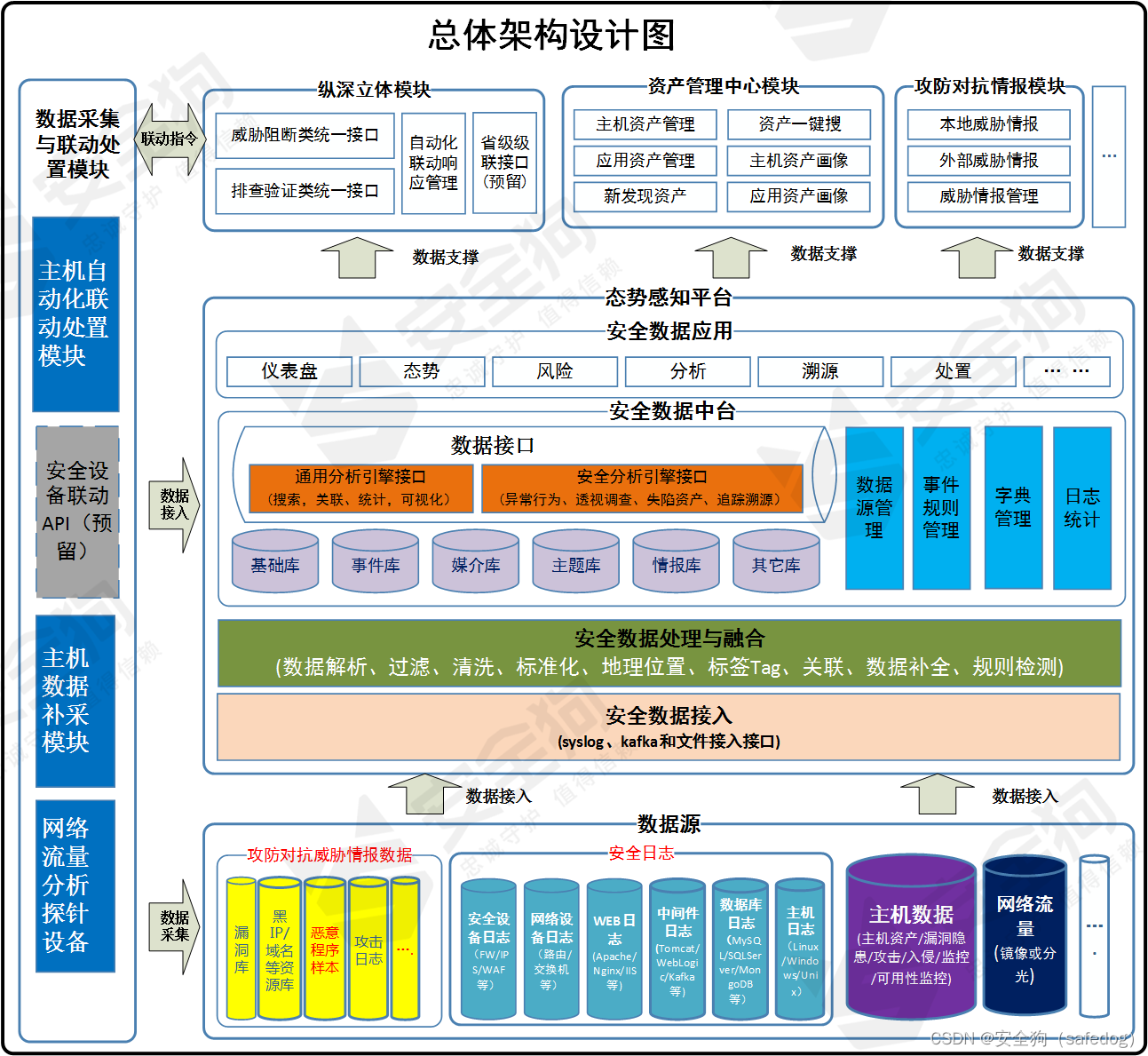

安全狗云安全体系由“1+3”,即一个平台、三个模块构成。

- 啸天态势感知平台 -

建设安全数据中台,提供统一资产风险视图、异常行为识别、高危攻击行为挖掘、0Day攻击检测能力,并进一步建设仪表盘、态势、风险、分析、溯源和处置安全应用功能,支撑并实现安全运营自动化线上响应处置,同时态势感知也作为日志审计接入所有网络设备和主机日志,满足客户等保日志接入要求。

- 云眼主机安全模块: -

主要由云+端组成,提供安全体检、资产管理、漏洞风险管理、入侵威胁管理、安全监控、安全防护、合规基线、安全报表、安全告警等功能,同时为态势提供主机资产、漏洞、入侵等数据。

- 云御Web安全模块 -

采用反向代理模式部署,为用户搭建web防护集群,精准拦截各种web攻击,日均拦截攻击1000+次,同时为态势感知提供web安全相关数据。

- 啸天流量威胁检测模块 -

接入服务器和办公区流量,对东西向和南北向的网络流量进行实时分析,通过利用沙箱、多AV病毒检测、流量基因检测和文件基因检测等先进技术对恶意样本、恶意流量、行为异常等威胁进行重点识别,保护核心区域安全,同时为态势感知提供流量数据。

六、总结与展望

随着高校的信息化建设进程推进,围绕互联网侧信息资产和系统的攻击将持续上升。对于即要符合国家等级保护制度,又要保证内部科研与学术环境的独立性、同时要保护教师学生等大量信息安全,并且提高自身整体的威胁检测能力与应急响应能力的高校来说,安全狗云安全体系所打造的“1+3”方案,即一个平台、三个模块方案,则能全面符合其众多安全需求。一方面,安全狗解决方案可为高校客户整合并增强碎片化分散在网络层、系统层、应用层的各类技术手段,形成纵深防御体系,全面感知主机、流量、网站的风险态势;另一方面,可以全面检测IT系统存在的脆弱性,打通服务器端,深化到进程、账号、文件的网络安全防护响应能力,提升整体防护响应能力和安全事件快速处置效率,真正为高校未来信息化发展与可持续化发展安全护航。

](https://img-blog.csdnimg.cn/08a39752810243cebdddf060ac406141.png)