目录

- 当前知识点在渗透流程中的点

- 当前知识点在权限提升的重点

- 当前知识点权限提升权限介绍

- 利用成功后的思想需要总结的思路

- 演示案例:

- 某挂壁程序后台权限提升-后台功能

- 某BC广告导航页权限提升-漏洞层面

- 苏丹大西瓜GlassFish中间件-第三方

- 涉及资源

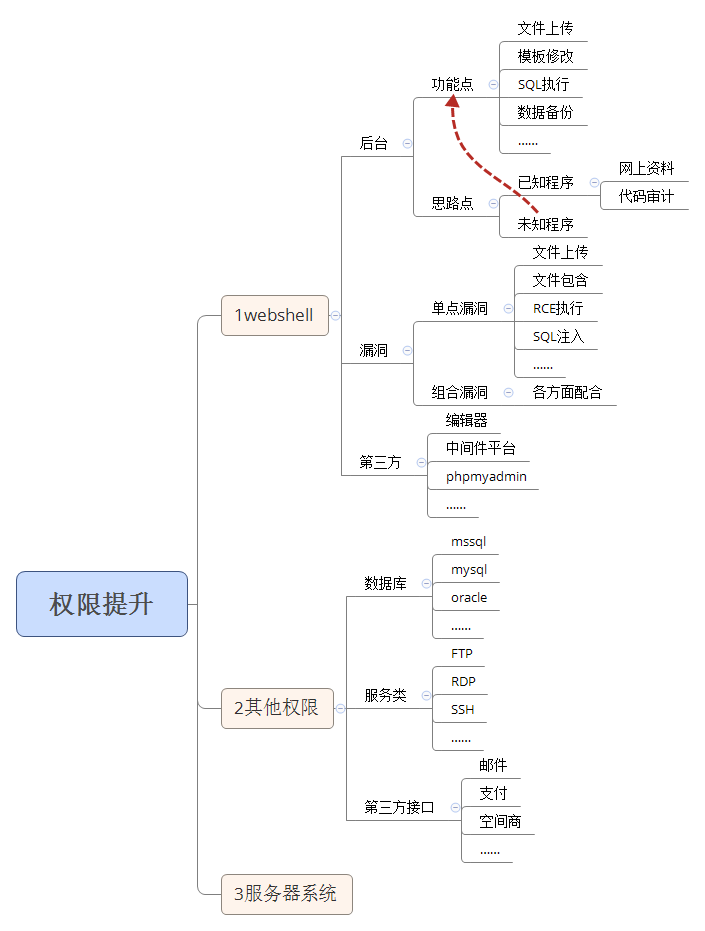

这里包括网站权限、其它权限、系统权限

当前知识点在渗透流程中的点

前面-中期-后期对应知识关系

前期的信息收集,发现漏洞进行利用,有的一些漏洞在利用成功之后,获得一些相应的权限,还有的一些漏洞在利用成功之后,并没有取得权限,而这个权限需要通过这个漏洞利用之后,在利用其它的地方去得到权限

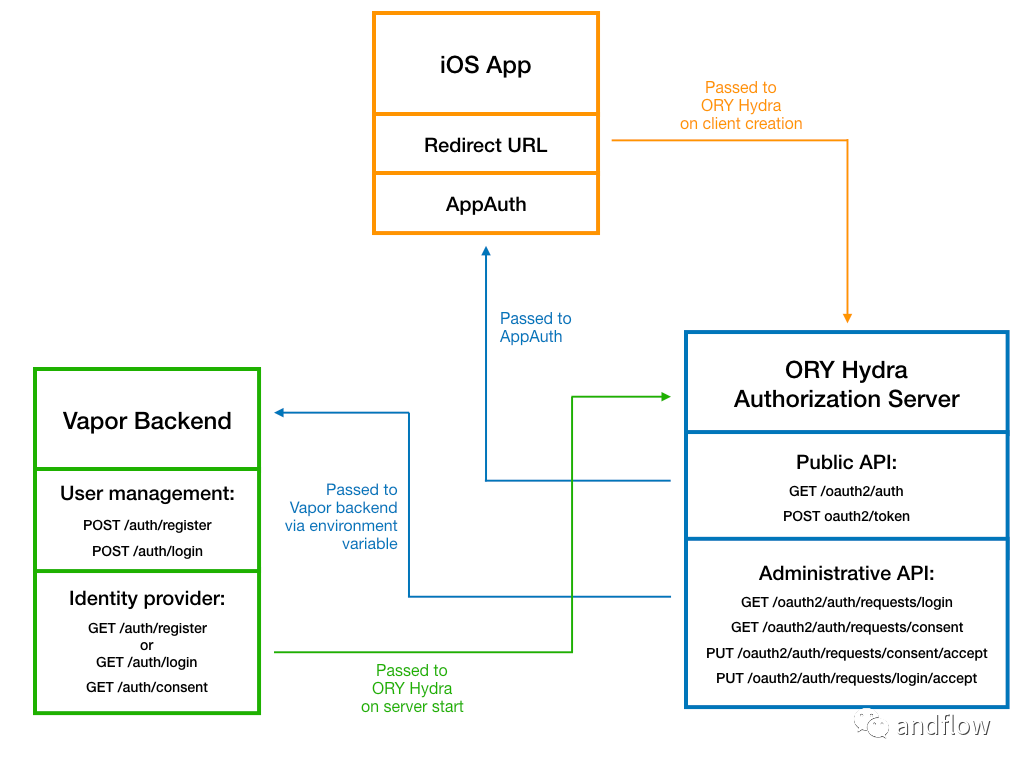

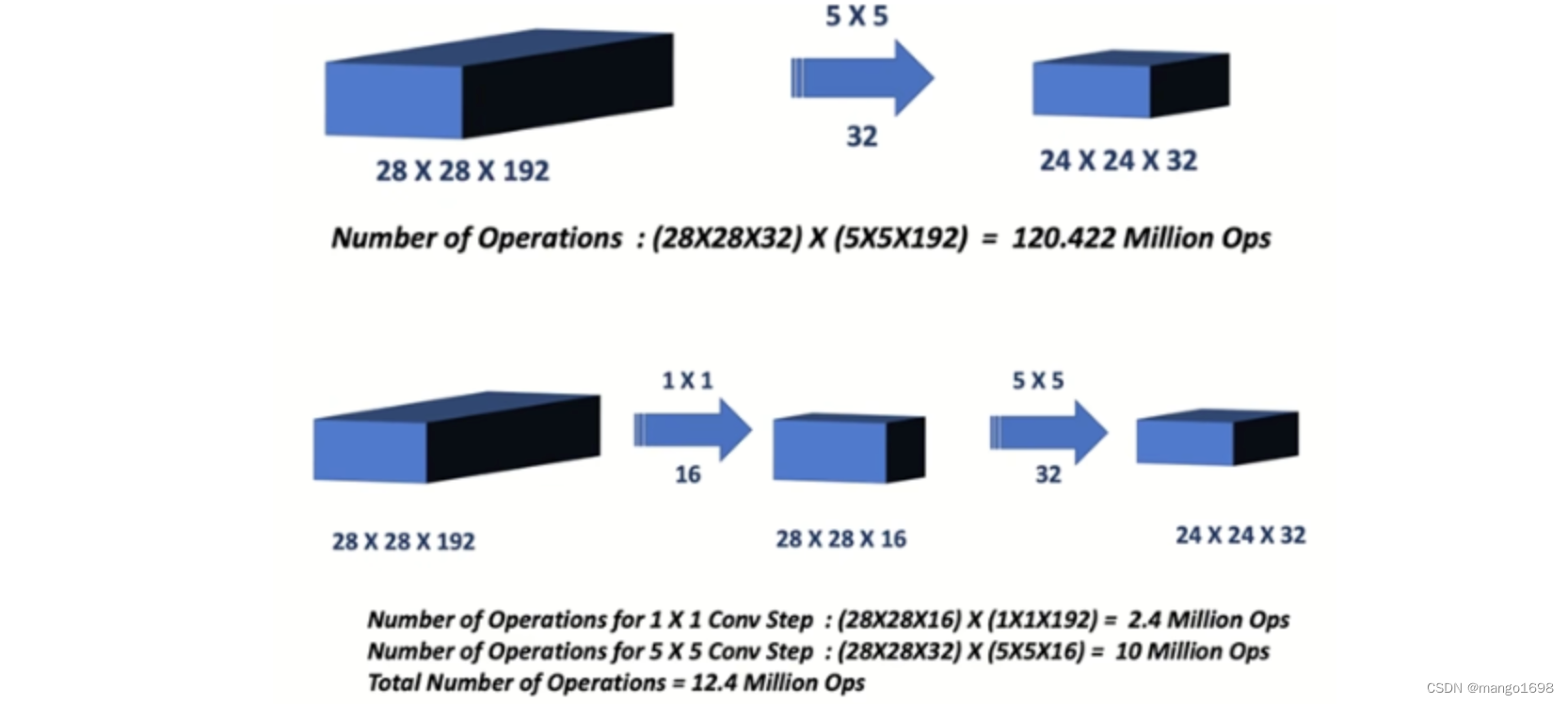

比如网站权限,植入后门叫webshell的东西,大部分在网站体现的三个地方,后台、漏洞、第三方攻击的地方;你登录这个网站或者应用的后台之后,通过后台获取到网站权限,这是第一个方面获取网站权限的第一个途径,通过后台里面去获取;这个漏洞跟后台就没有什么关系了,有些漏洞在利用成功之后,就能直接获取到权限,你比如像文件上传,可以通过这个文件上传直接上传后门,从而控制这个网站。这就是直接获取到网站权限,有些漏洞就不能,比如说跨站漏洞,可能只能得到一些有用的信息。而这些信息是不能够直接得到权限的,所以它分两种情况,第一种叫单点漏洞,指的是可以直接通过这个漏洞获取权限,还有一种是组合漏洞,就是说这个漏洞有,但不能直接帮助你一步到位,需要你自己再获得一些信息,你通过扫描发现这个网站有源码备份文件,翻里面数据的时候,翻到了数据的配置信息,然后你连接到数据库的配置信息里面去,可以看到当前网站的数据信息,包括他的后台账号,然后你在通过后台账号密码,登录到后台,那就从后台获取权限,所以它这一系列操作,是属于一步步的获取权限,他不是通过这些东西一步到位,需要后期的其它操作,这个情况就称为组合漏洞,就是有一些漏洞他的影响不足以直接影响到网站权限的一个丢失,所以这是通过漏洞层面获取到权限

网站在搭建和应用的时候,有一些第三方的软件和平台,危害到网站安全,比如网站上面会采用编辑器,另外他还有个中间件,这些中间件都报过漏洞,如果你的网站在搭建平台上面,出了漏洞,这个平台有的漏洞会直接危害到权限的丢失,所以它是属于第三方的,不是属于网站自身的问题,是这个网站在搭建其它方面的问题,中间件的问题,phpmyadmin是属于插件类的,网站为了便于管理自己的输出,可能它会在网站上面有phpmyadmin管理的应用,那么你可以通过phpmyadmin再结合一个输出账号密码,进入到phpmyadmin之后,执行sql命令,获取到权限

这种第三方的意思指的是,这个网站在搭建过程中,可能应用了一些第三方工具、软件或者平台,这些工具、软件、平台有些安全问题,也会造成网站自身的安全,所以在获取到webshell权限之后,可以从这三个层面造成权限的丢失

我们拿到网站权限之后,还需要进一步对网站权限做一些提升,得到系统权限,或者其它一些权限的窃密,他自身网站搭配的数据库,服务器上的其它的协议

由深到内,首先得到网站权限,在一步跨到服务器权限,服务器权限拿到之后,才能对内网进行安全测试,同样的在这个过程中有很多权限

这个知识点指的是你已经有了一些漏洞,在漏洞利用成功之后,需要利用前期的知识点,得到网站的权限或者是其它的权限,做进一步的挖掘

当前知识点在权限提升的重点

知识点顺序,理解思路,分类介绍等

一个网站你通过前期的一些安全测试,如果说你拿到他的网站后台,知道这个网站后台账号密码,那么可以通过网站后台进行操作,网站后台仅仅指的是网站上面的新闻、一些图片,各种各样的东西进行操作,有些后台功能里面还能进行文件的修改,但这个不是确定的,而是需要看这个网站后台的功能

我们通过网站后台去获取权限,第一个是看功能点,第二个是看思路点,功能点指的是你看这个网站功能丰不丰富,有些后台功能非常丰富,他可以进行文件的上传,他可以进行网站对应模版的修改,还有一些像sql命令执行,他也能支持,而且还有数据备份功能,也就是说他的功能越多,通过网站后台取得权限的机会就会越大,就是你可以选择的操作就会越多,但是能不能获取到,要看操作才知道

还有一种思路,对方是已知的程序,你知道这是什么程序搭建的,像wordpress,还像一些知名的CMS程序名称,你知道他是什么程序,那你可以直接去网络上搜索,关于这个程序在后台获取webshell的一些操作方法,网络上大部分都有公开的,如果说找不到这个方法,一个是借助网络的资料去操作,还有一种试了所有的方法都不行,可以把网站的源码下载下来,进行代码分析,分析这里有没有可以操作,如果不是已知程序,网上也找不到资料,这个时候就来到未知程序,我们看他的功能点进行分析和测试,所以一般从后台获取webshell权限的思路,大概是第一步,先看思路点,是已知程序,就分两种情况,第一种借助网上资料,网上资料试了一遍不行,在进行代码分析,如果还不行,就来到未知程序,或者它不是未知程序,我们就来到功能点,就是先采用网上资料,不行在去看后台登录点,就是前前后后的思路,我们要知道,怎么去操作他

当前知识点权限提升权限介绍

注重理解当前权限对应可操作的事情

具体有哪些权限需要我们知道和了解掌握的?

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

后台权限: (获得方式: 爆破,注入猜解,弱口令等获取的帐号密码配合登录)

一般网站或应用后台只能操作应用的界面内容数据图片等信息,无法操作程序的源代码或服务器上的资源文件的。 (如后台功能存在文件操作的话也可以操作文件数据,这个是例外,不是每个后台都有,所以需要我们从后台获取到网站权限)

网站权限:(获得方式: 以上三种思路获取)

网站目录和文件有没有被锁权,比如说它设置了这个文件只有管理员才能读取、修改,那么普通用户只能进行查看,不能修改,大部分情况下查看或修改程序源代码,可以进行网站或应用的配置文件读取 (接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。它的操作权限是建立在操作系统的普通用户

数据库权限:

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限 (webshell) 进行的数据库配置文件读取获得

接口权限: (邮件,短信,支付,第三方登录等)

因为这些接口是根据网站应用决定的,一个网站能发短信的、能支付的,能发送邮件的,还有一些第三方的登录接口,比如说授权微信、QQ,这种登录的接口

接口权限主要是操作接口的,有些黑吃黑里面,黑客把别人的支付接口一改,实现付款就到它帐上去了,所以接口权限获取,就能实现这四种,短信一样,邮件也一样,把接口改了,就由你发送,或者说对象就是你自己

后台或网站权限后的获取途径: 后台 (修改配置信息功能点) ,网站权限 (查看的配置文件获取) ,具体可以操作的事情大家自己想想

利用成功后的思想需要总结的思路

在CTF比赛中,你要得到flag值,但是你的漏洞获取不到flag,你通过漏洞得到一个东西,这个东西还是获取不了,这个时候,我们就需要提升权限,对文件进行读取,这里就会涉及到权限提升,同样的道理,一个网站你要改它什么东西,改它的电话号码,接口指向,同样的道理,你要得到相应权限,才能修改,这就是权限提升的意义,知识点,它的技术和思路是很重要的,技术是在系统提权里面的,通过权限提升,知识点是在服务器系统里面,但前期的信息收集,我们都要收集到,比如像网站权限要先获取到,完了之后,还需要获取到其它权限,因为这些其它权限能帮助我们更好的了解服务器上的应用,方便我们后期的提权

正规来说,权限提升是属于内网的一种,但是归根到底,还是不属于,因为它还没有进入,系统你都没有拿到权限,怎么能够进入内网呢

我们先是信息收集,然后漏洞利用,得到后台,后台利用进行权限提升,得到webshell,到了这里,webshell还需要提到服务器的权限,到这一步,才进入内网,得到系统权限才能进入内网

java的东西太多了,真是不好讲,你讲的不符合逻辑,讲的也是云里雾里,符合逻辑,有些东西讲不清楚

演示案例:

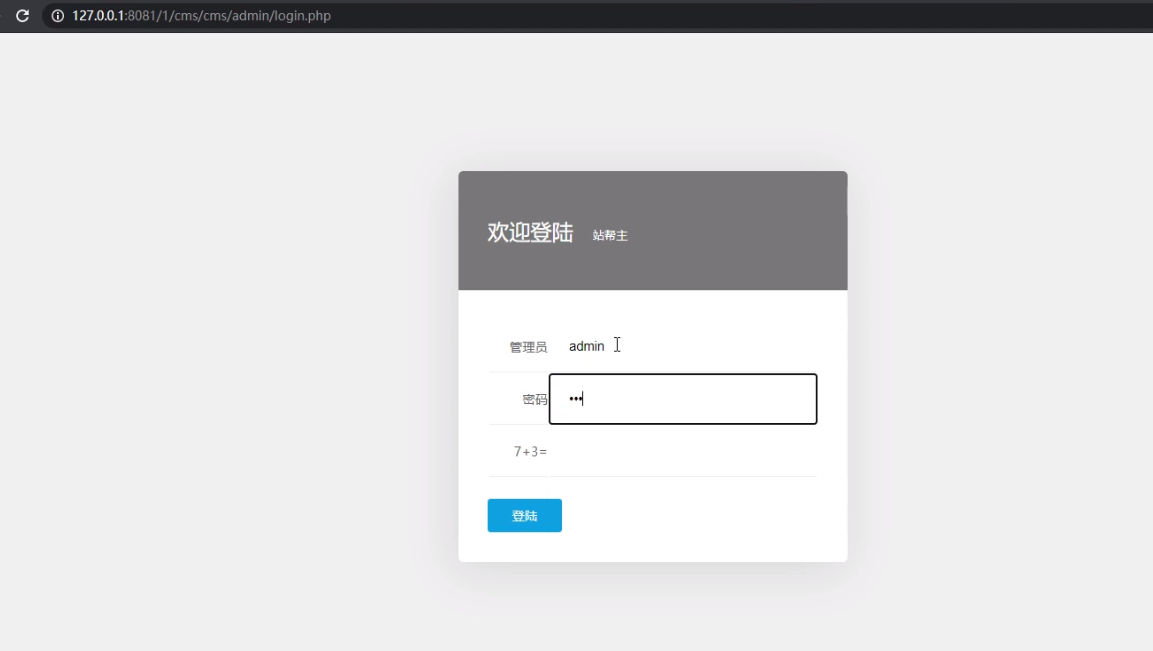

某挂壁程序后台权限提升-后台功能

我们要明白思路,因为操作方法都很简单,都是前期的知识点,要活学活用网上资料,自己去学会找相关的方法,这是比较重要的

可以用相关的指纹去搜索,logo信息

后台密码,我们可以通过注入、数据库备份文件、压缩包文件里面翻到的数据库信息,连接到当前数据库、爆破的都可以

我们登录到后台获取网站权限,后台权限已经说了和网站权限是两个概念,后台权限只能做网站新闻的修改,并不能直接对网站源码,或者一些代码、一些层次进行修改,因为你在后台并没有发现能够操作网站代码的地方,也不能对服务器上面的一些东西进行查看,所以它没有这个权限,所以我们要提到web权限才可以,控制网站的这个目的

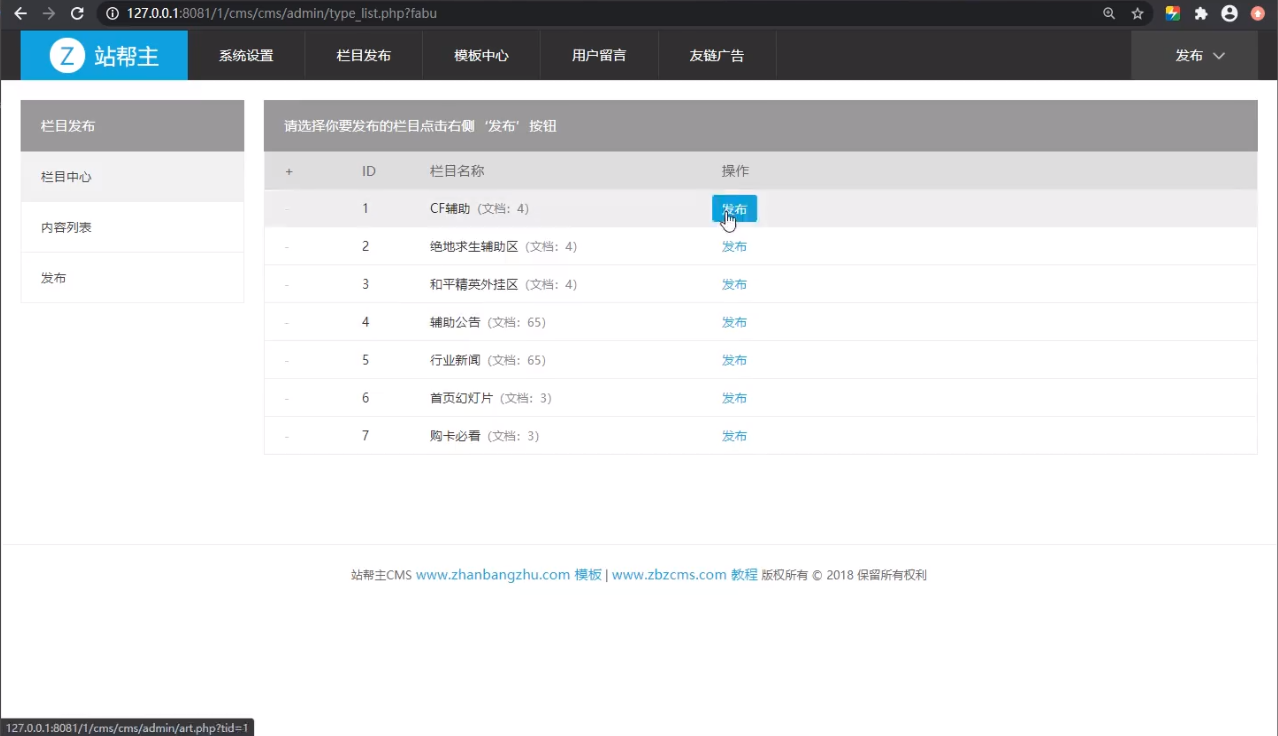

我们先判定是不是已知程序,判断的依据是网站公开的源代码,像wordpress

如果你知道对方是已知程序的话,按照这个思路在网上搜资料,用网上资料去搞,看他的方法、看他的文章就完事了,所以它不会涉及到技术,对着他上面来就完了,一般后门上去,你用相关的后门工具,菜刀、蚁剑、冰蝎各种各样乱七八遭的连上去就可以了

下面有说是什么CMS,就是说他的源码用的就是这套程序

源码用的就是这套程序,我们可以下载这套源码

搜呀搜不到,加上版本号就搜到了

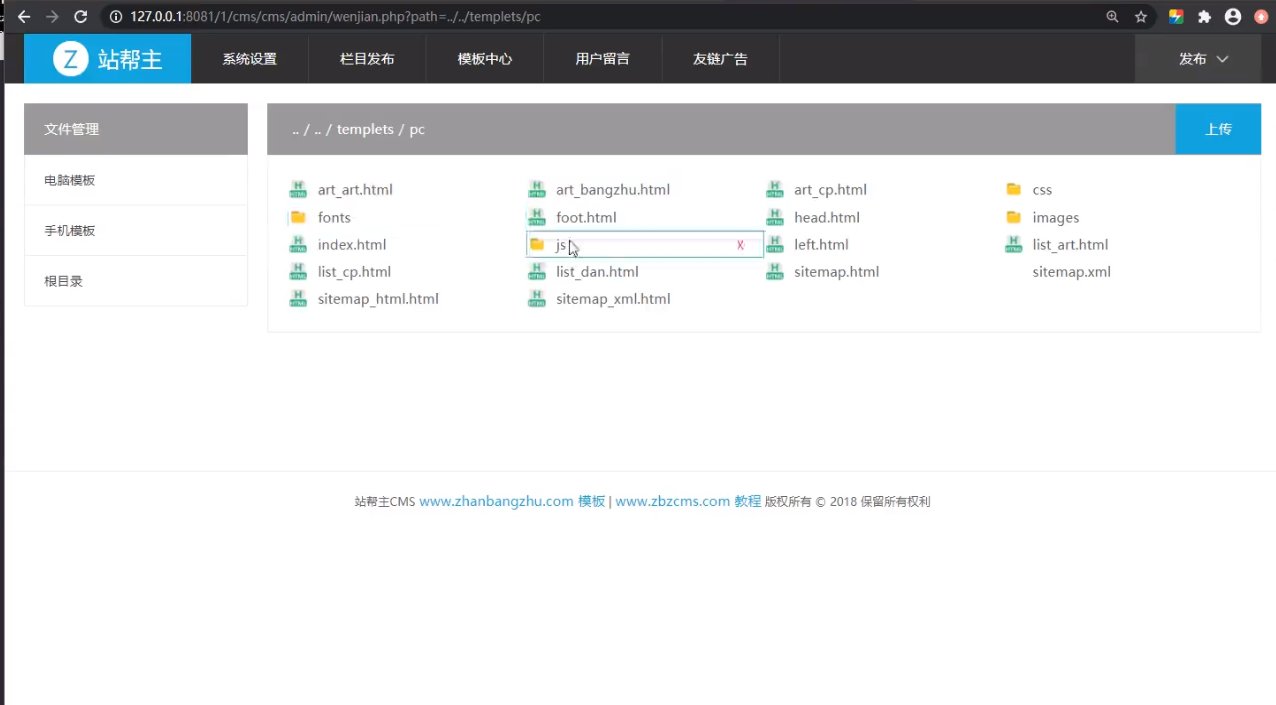

我们看到网站,分析到是站主帮,网上去下载源代码,分析他后台地址,如果我们自己去扫描,肯定不知道他的后台地址,因为后台设计的路径是我们字典里没有的

发现没有相关知识点,他没有getshell,不是因为他安全,而是因为这套程序的语言用的比较少,没有人发送资料给你,我们能查的资料一般是程序用的比较多

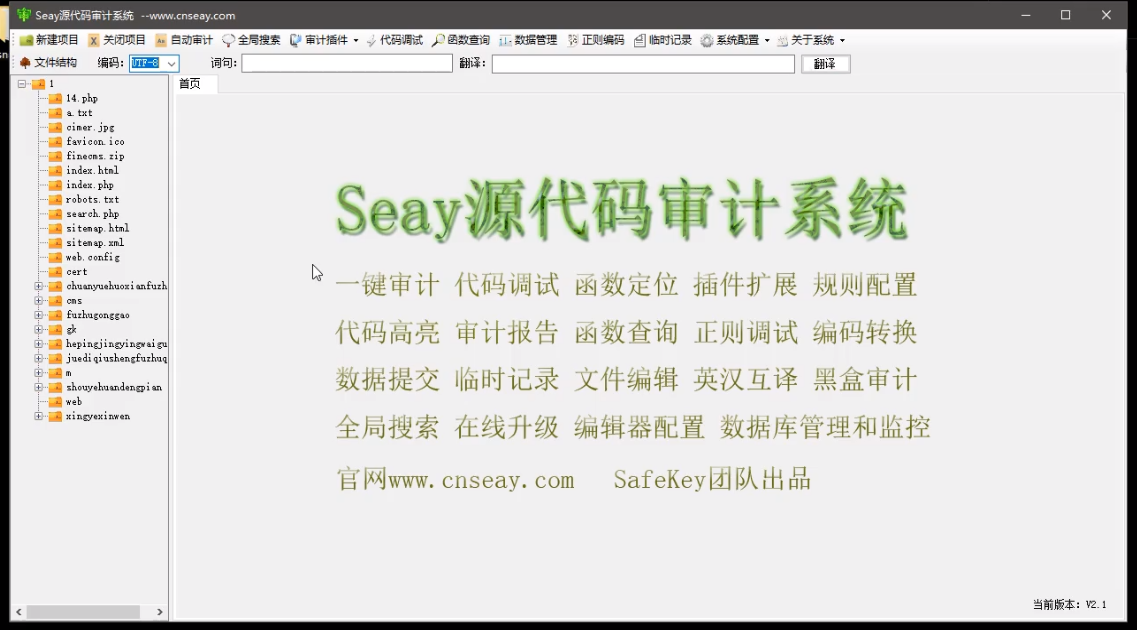

小众型,我们虽然已经知道是已知程序,网上资料没有,然后代码审计过程比较漫长

我们试一下代码审计

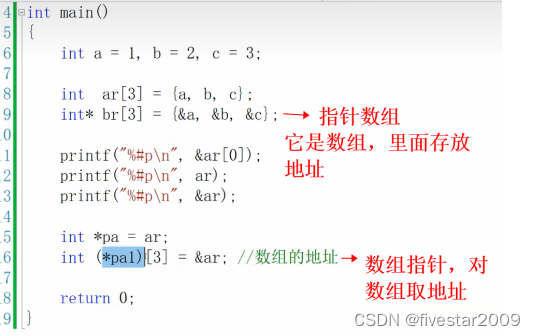

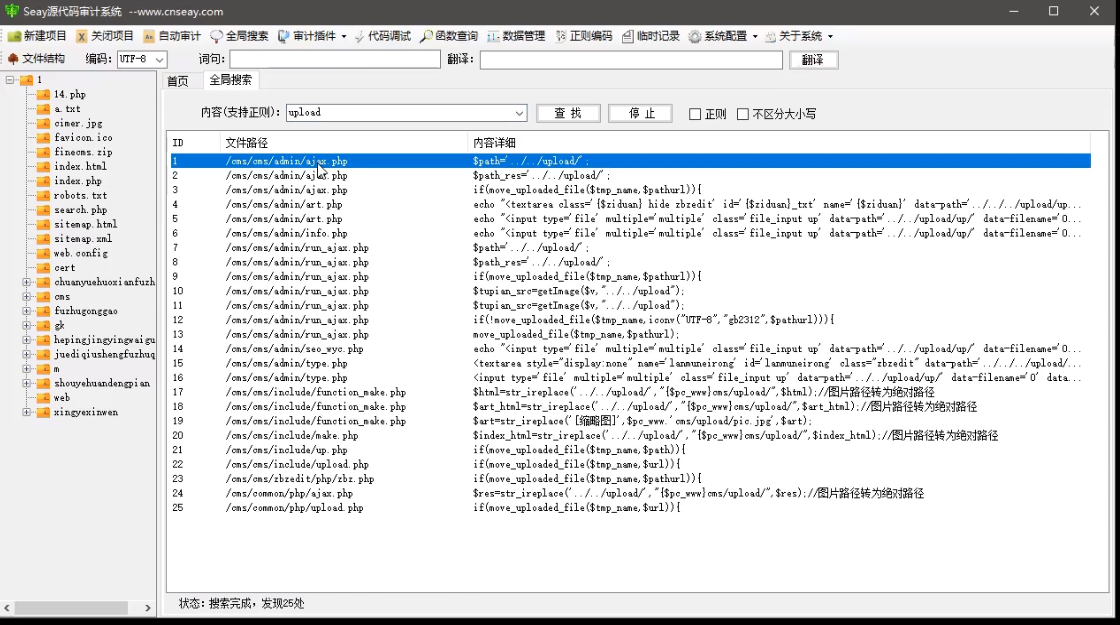

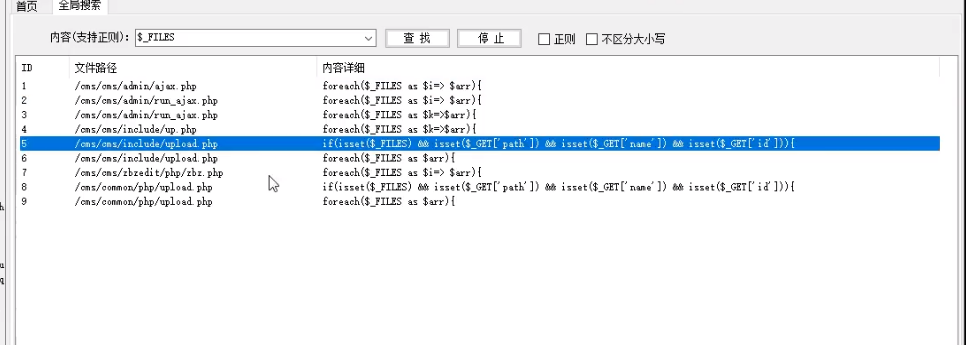

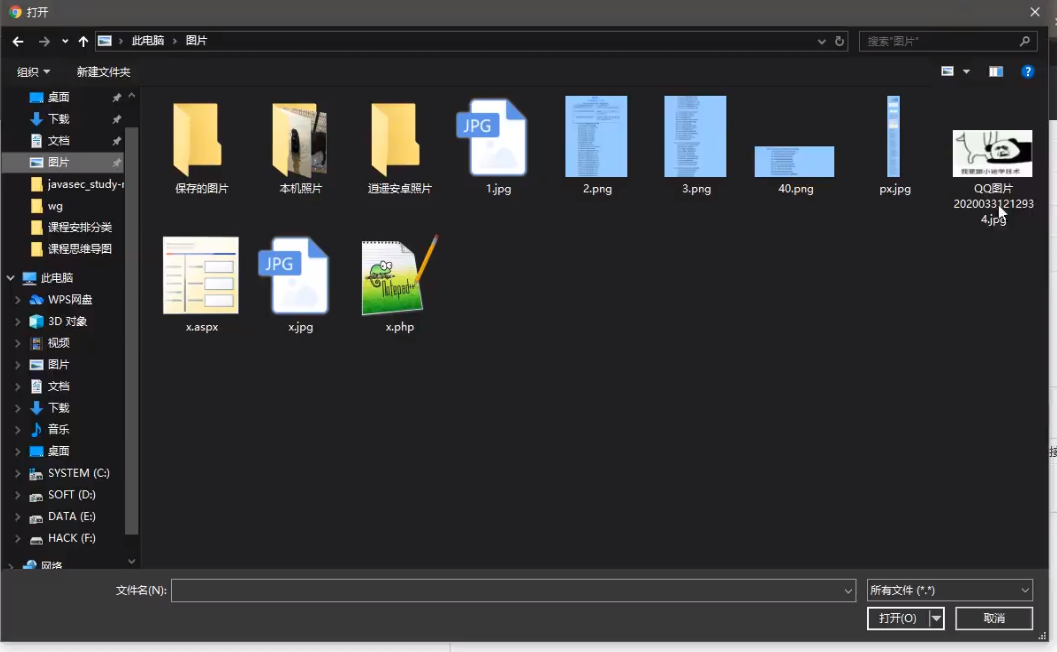

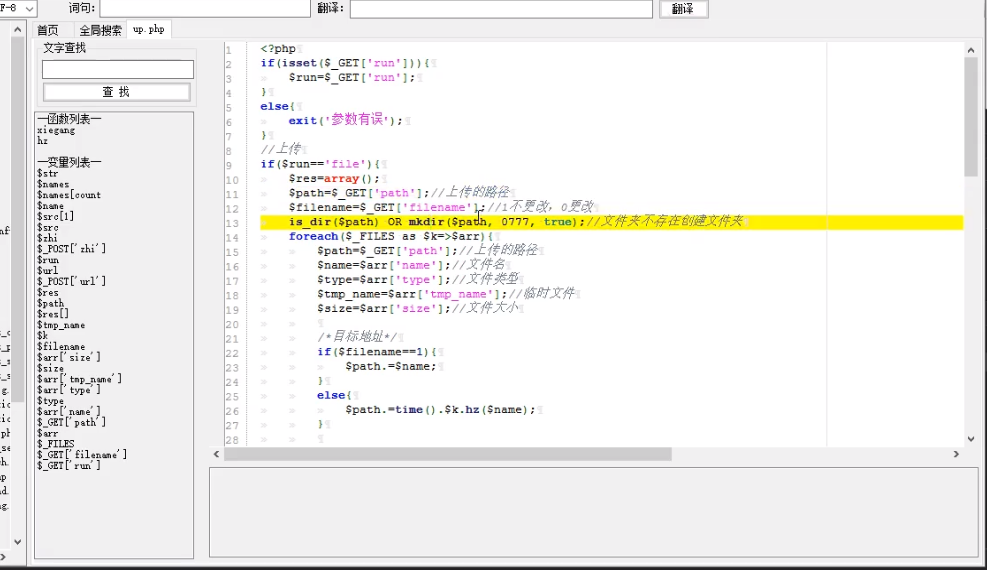

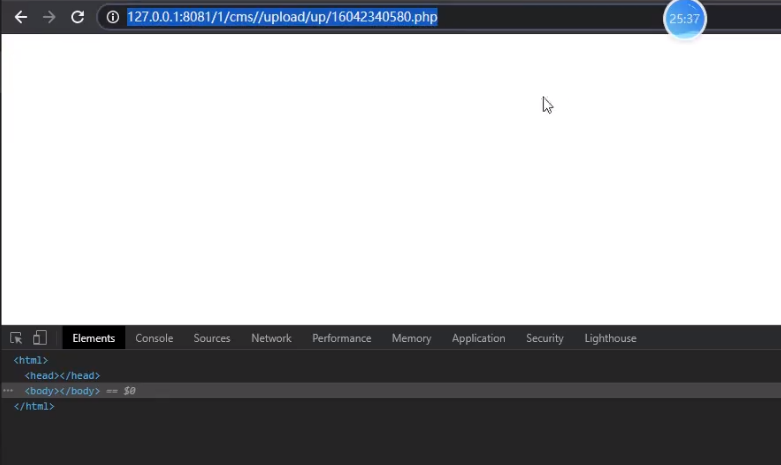

由于我们这里是进行webshell的提取,所以我们可以优先考虑一些漏洞,文件上传,搜索文件上传的关键字,搜upload,发现有admin目录,正好符合我们从后台获取的操作

看有没有files的关键字

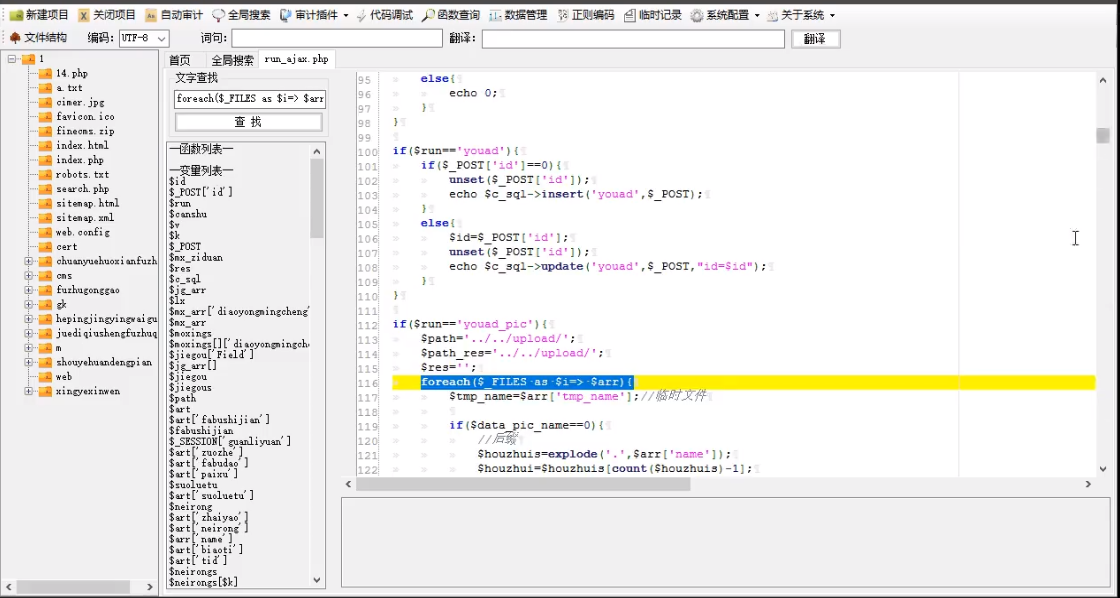

我们打开看一下

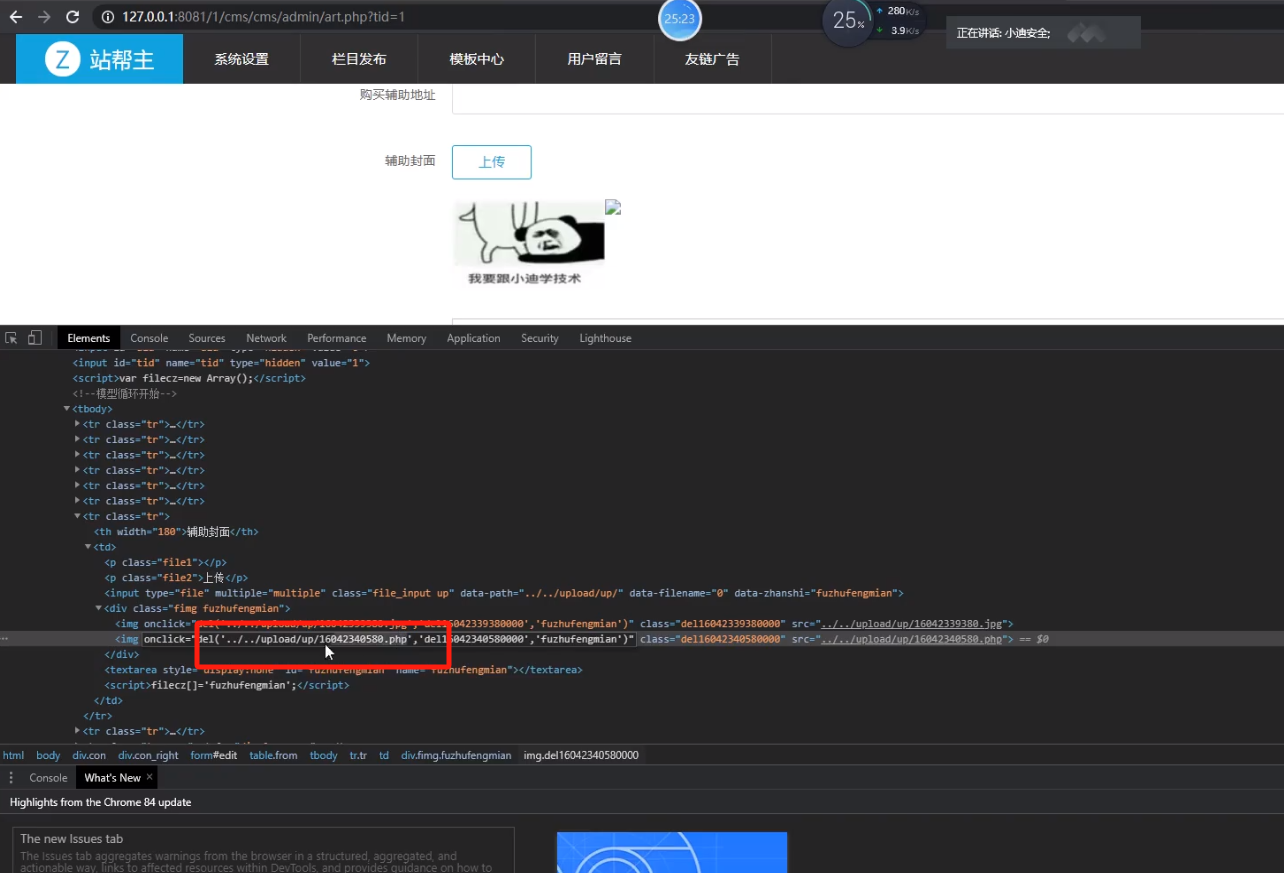

这里最好是碰上网站,抓包进行测试,用功能点配合网站源码,进行代码分析,来分析他有没有漏洞,我们肯定找上传点,通过抓包分析到上传点的地方,通过对应代码段把他找到

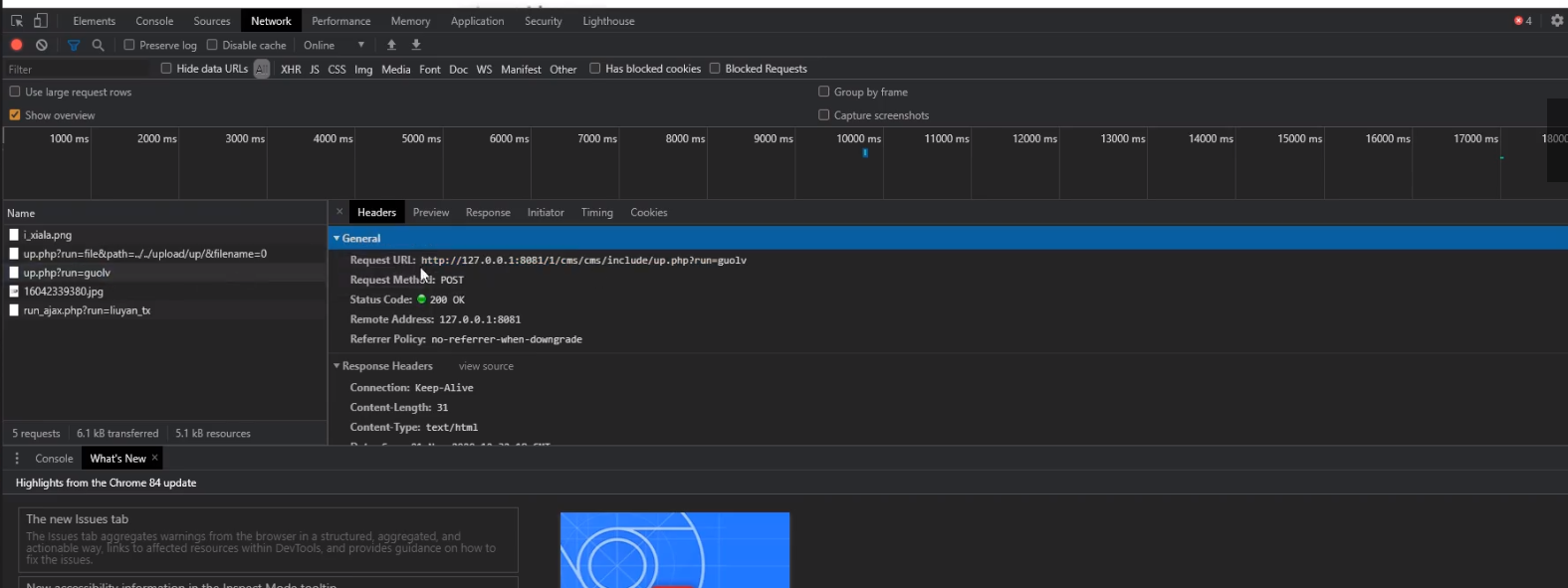

我们上传个图片,提前把数据包抓一下,找一下对应的代码段,上传的有没有问题,能不能进行权限挖掘

我们知道了这个请求数据包

直接去找指令的代码段,在这个上传的过程中没有验证,就直接引用了,这个就是把文件直接上传上去,这里在上传的过程中,没有任何过滤,也就是说这个点是任意文件上传

选择上传PHP文件

直接访问路径

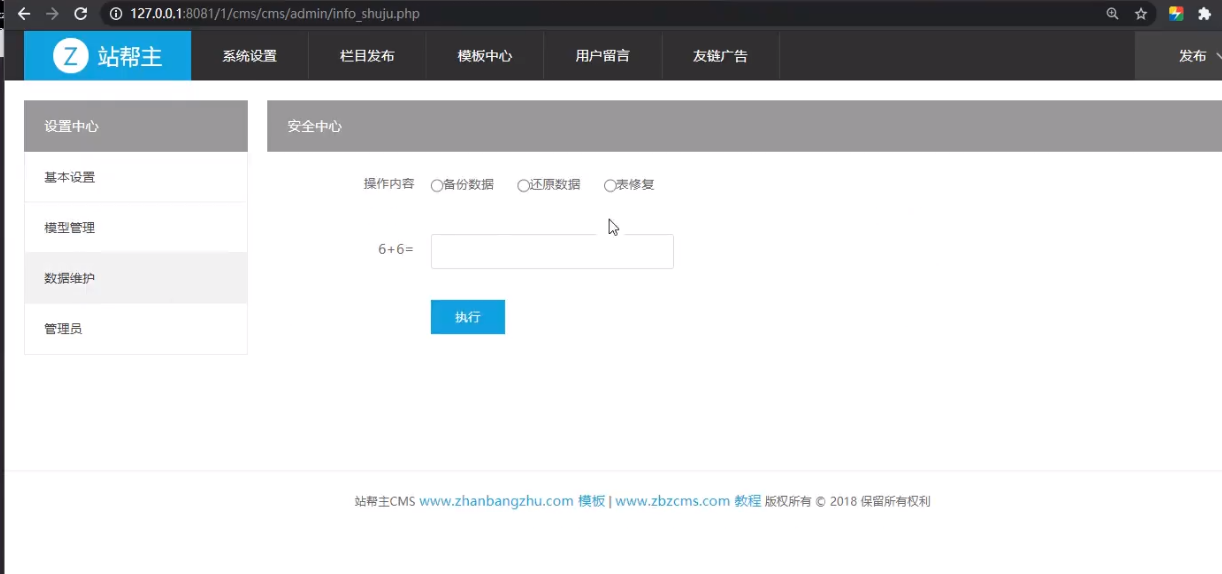

直接上传php后门,连接地址就可以了,这是从代码层面分析到,没有代码,我们看功能,后台功能那个敏感,我们就测那个东西,像文件上传、sql执行,因为sql执行就对应文件操作、文件读取、文件写入导出这些功能,有些数据库sql语句是执行的,总得来说,从后台里面获取网站权限,思路大概是三种情况,第一种进去之后,先看思路点,就看他是什么程序,下代码,如果这两个失效的情况下,就是说我没有代码,我不知道是什么程序,那么这里就具体看网站功能,那些功能敏感,比如数据维护这里敏感,但具体的话,需要你自己去尝试

还有模版文件里面,可以进行文件的一些读取,一些删除,还可以上传文件

但是这里没有看到sql执行,能不能获取从后台跳到webshell权限,后台功能敏感越多的话,那么你成功机率就越大,与此同时,功能点越少,那么成功机率越少,所以后台里面不一定能够得到web权限,能不能得到是有机率可以进行操作的,机率高的意思是功能点特别多,我们可以测试的地方特别多,只要有个地方测试复杂就能成功

这都是前期实战中或者大量的实践案例,得出的一个规律思路,就是以最快的时间找到安全的地方

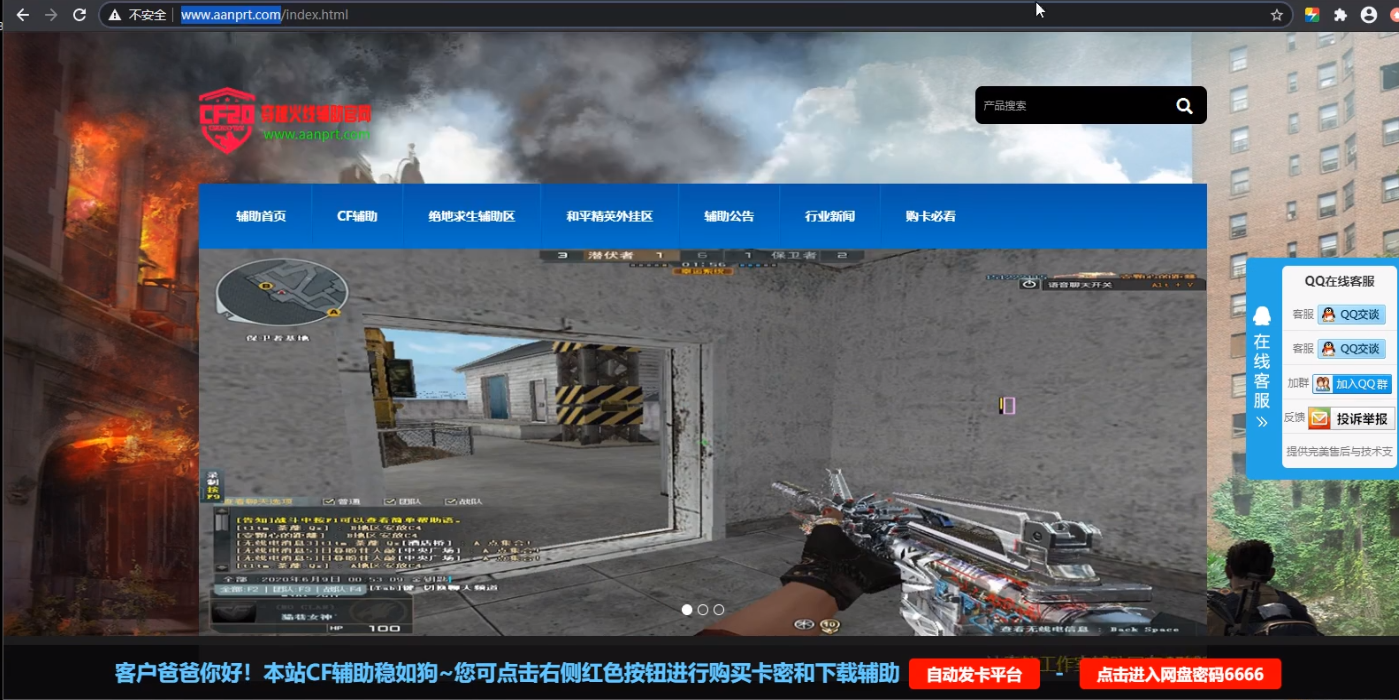

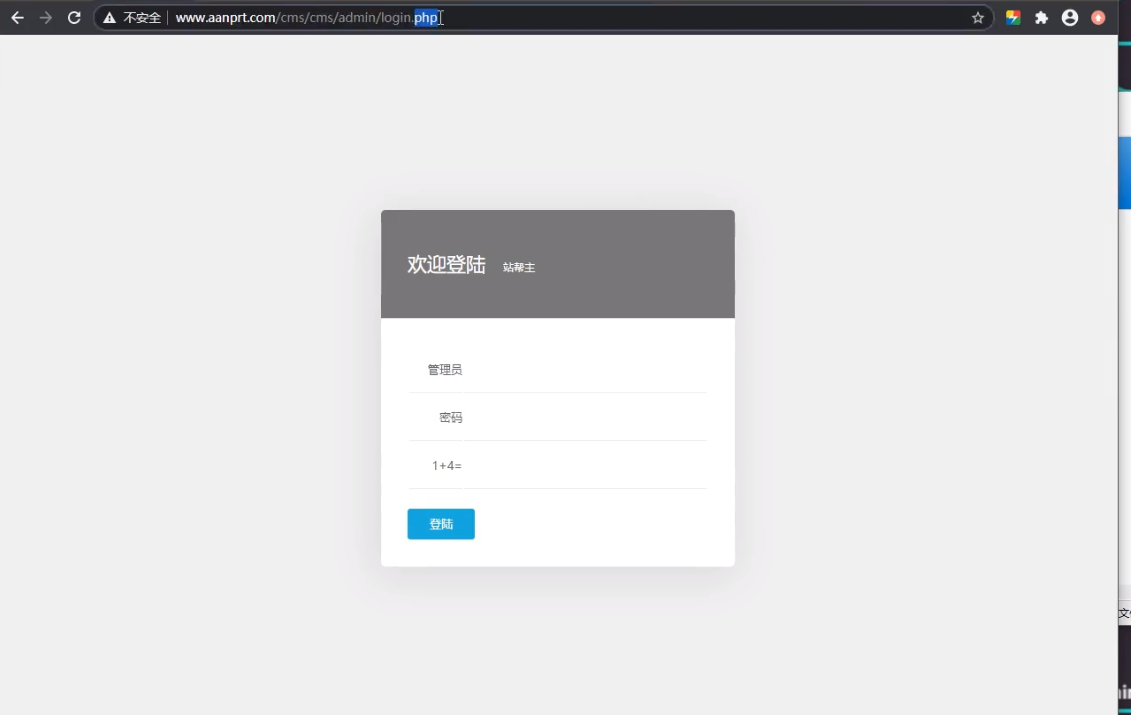

某BC广告导航页权限提升-漏洞层面

他就是导航的一个广告,这个肯定需要我们前期的信息收集和漏洞扫描得到的,人工工具、信息收集,每个地方进行测试得到的

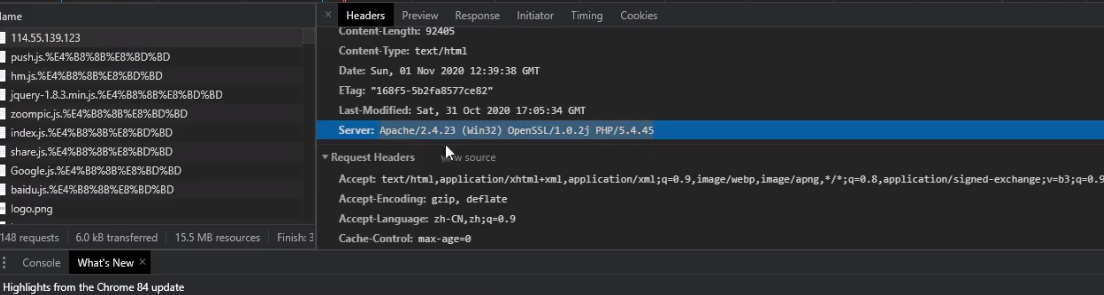

当时,抓包,发现中间件上有些问题

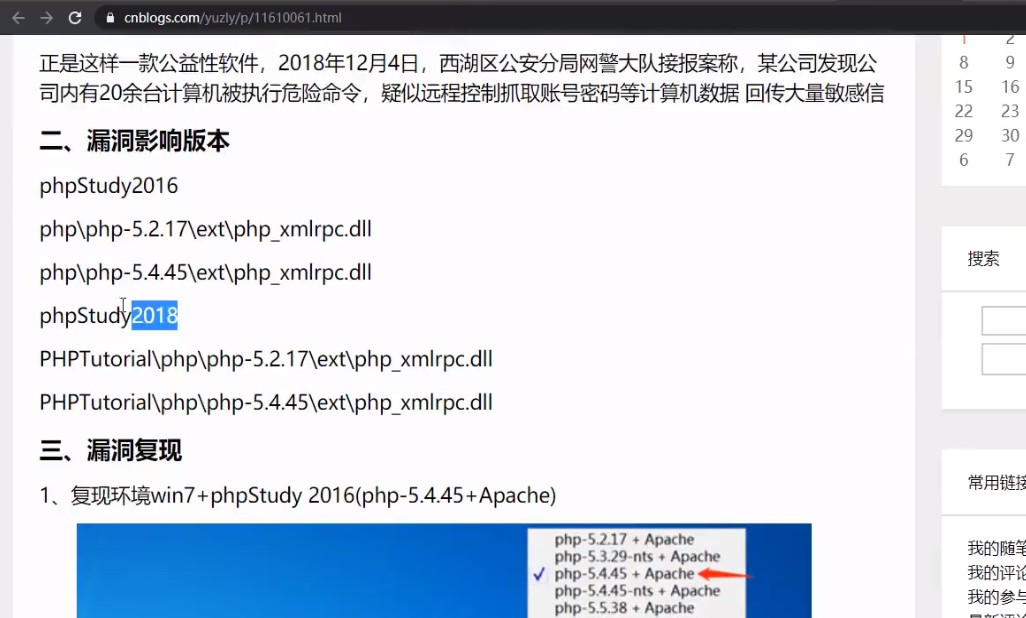

有个后门漏洞

用BP对他进行抓包,然后进行复现就可以

有些漏洞可以造成权限丢失,这种漏洞我们一般称为高危漏洞,因为这个漏洞直接跟系统挂钩了,像有些漏洞没有直接危害,例如xss,像这种漏洞,我们称之为组合漏洞,刚才演示的是单点漏洞,它属于应用上的RCE漏洞,是官方phpmyadmin执行的东西,它留的后门

这个网站显然不是很重要,仅仅只是用来导航的,因为它上面没有涉及到它的平台,比如说这个平台,我们获取到权限之后,它广告上面的地址链接都能进行修改,流量截获到你的平台上去

前期信息收集发现是phpstudy搭建的,phpstudy网上有公开漏洞,利用网上的公开漏洞,进行的一个测试

苏丹大西瓜GlassFish中间件-第三方

不要对国内的资产进行未授权测试,但是国外的就可以,上去测试一下,不要乱搞一些东西

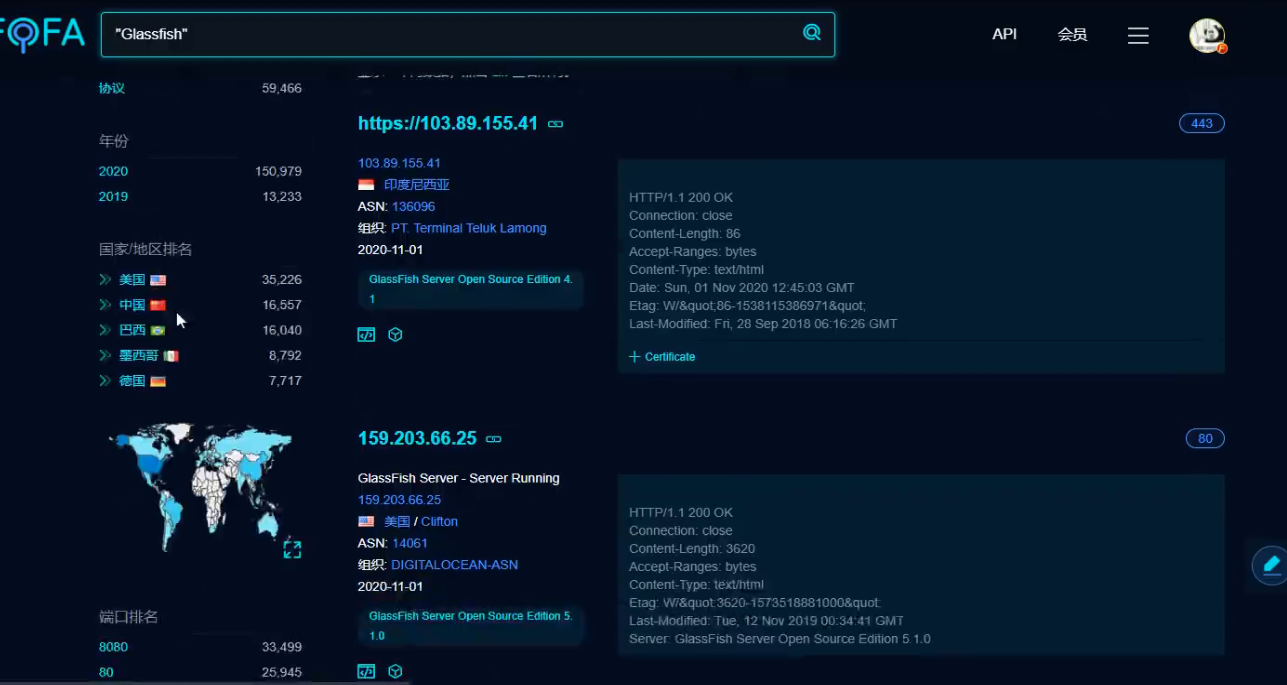

使用fofa搜索资产

中间件的信息写的很清楚

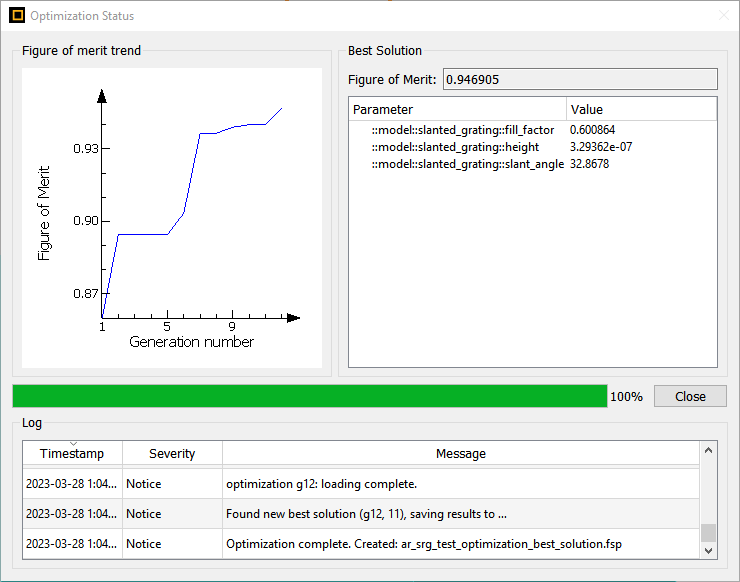

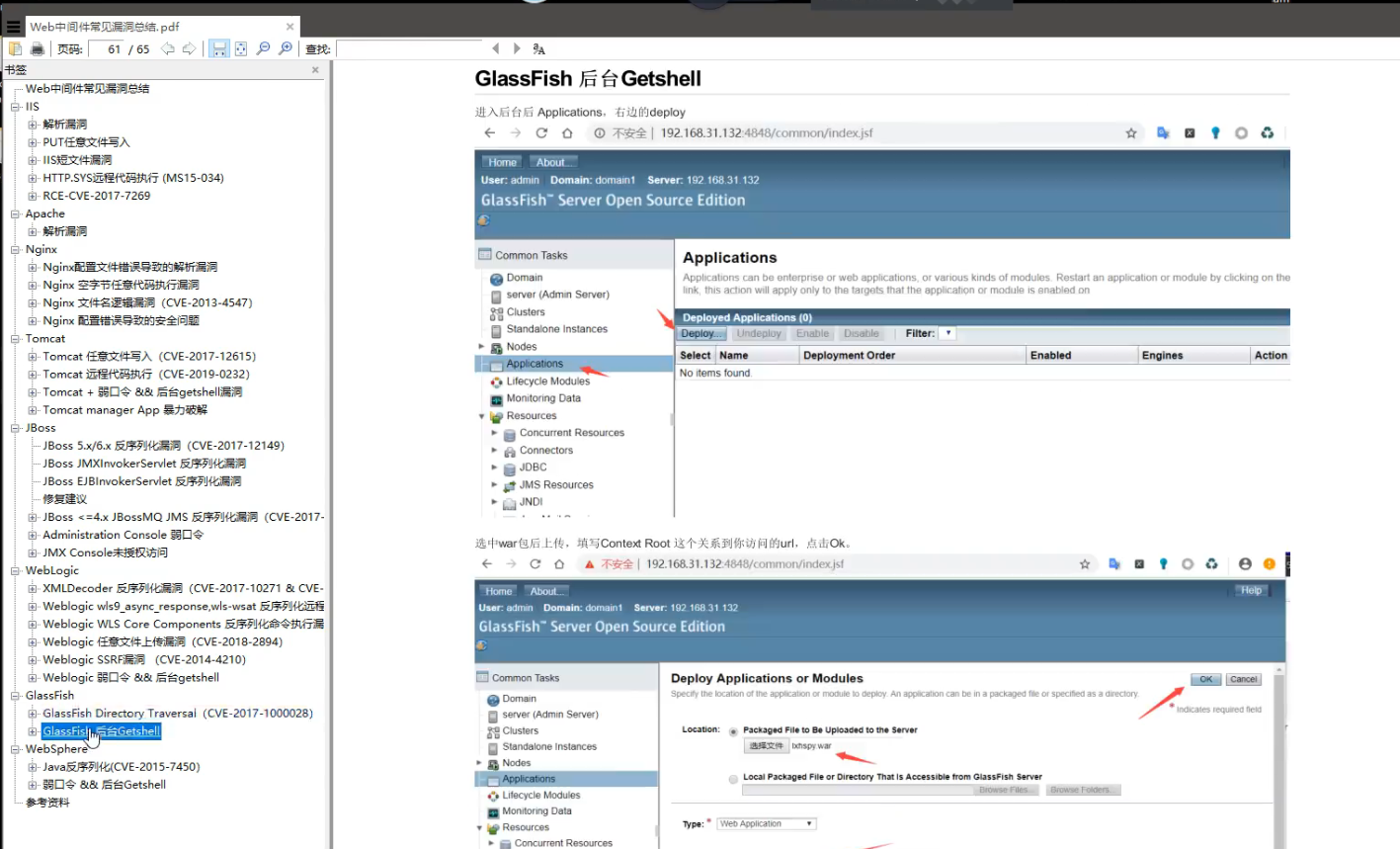

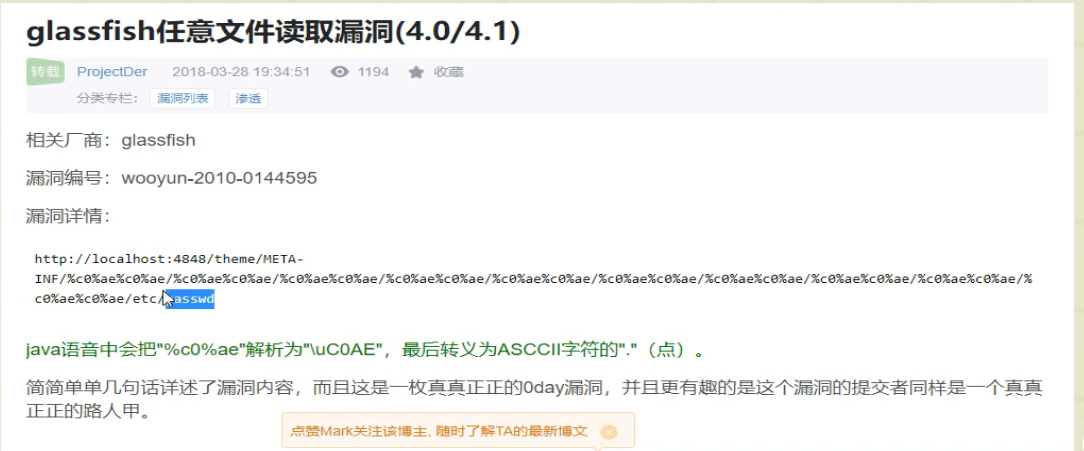

去网上查漏洞资料或者去看中间件的pdf

这个漏洞就是任意文件读取漏洞,访问地址就会得到信息

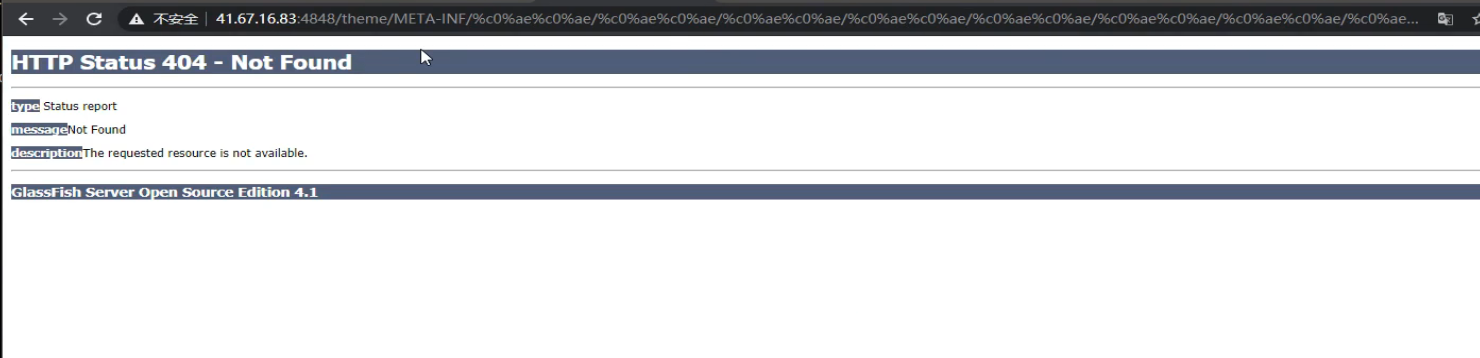

试着去访问一下,返回404

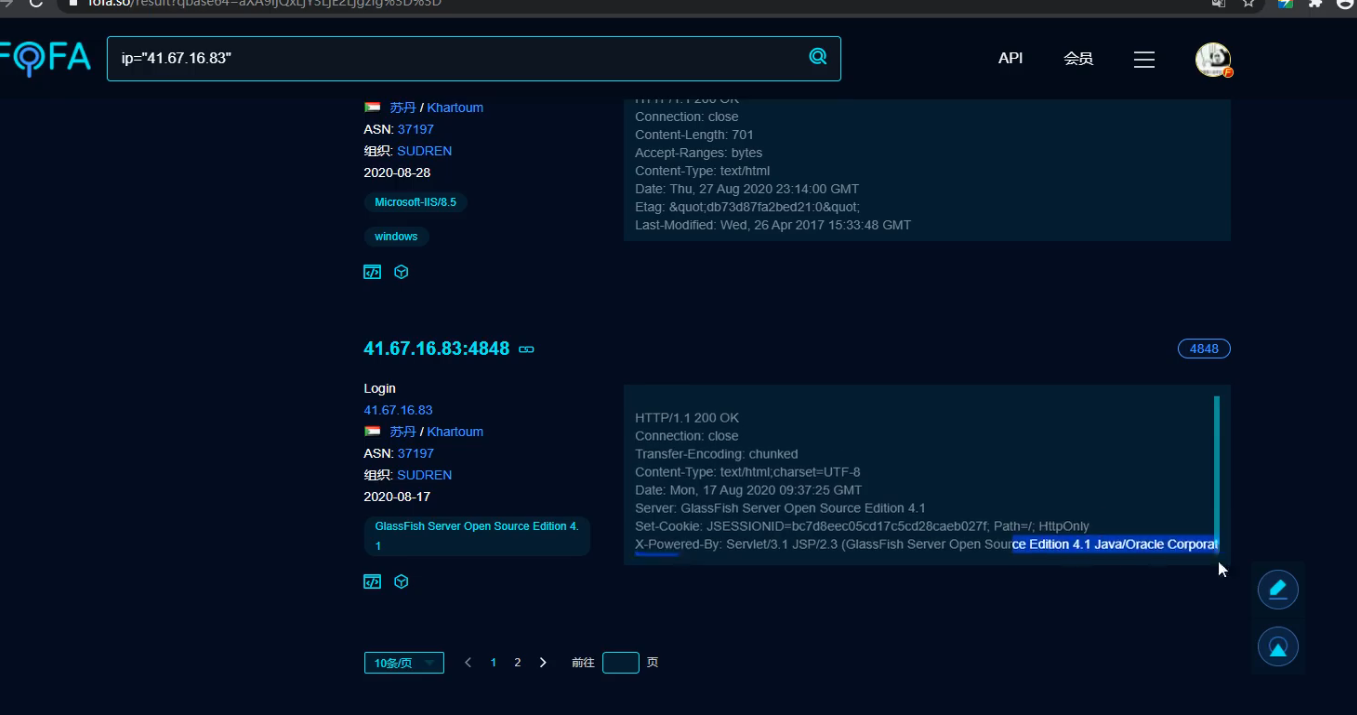

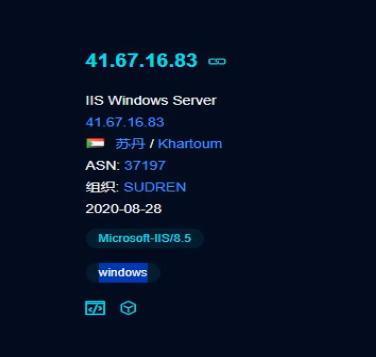

我们看漏洞详情和漏洞利用的时候,一定要注意利用的地方以及条件,etc/passwd是Linux系统上的特有文件,用户密码信息文件,首先要确定这个目标是windows还是linux,因为这个glassfish是可以在linux和windows都搭建的,所以我们要先确定目标的操作系统

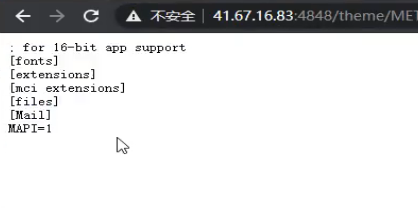

我们看一下C盘下面有那些特有文件

\windows\win.ini

\windows\system.ini

漏洞存在,glassfish这个西瓜被我们吃下

我们居然能进行文件读取的话,那么就获取敏感信息进行进一步的渗透,主要说它的漏洞在中间件上面,收集目标信息的时候已经看的很清楚了,回显信息、端口信息已经表示它是中间件,然后再借助网上的公开资料,收集到相关漏洞资料,对漏洞进行辨别和识别

windows密码能读取,但是读取了也没啥用,读到了也是hash加密,读到了你还要连接上去,还要看它3389能不能开放,这个还有后一步的操作,读一些敏感文件,看它有没有网站

漏洞利用大家都会,就是把地址放上面,一复制,就可以了

这个漏洞点是产生在多方面的,有网站自身的问题、中间件平台搭建的问题、网站引用了一些插件、软件平台,也会出现安全问题,同样的道理,服务器上面的问题也会存在,比如操作系统出现安全问题也会导致网站的安全问题,漏洞是多层面的

后渗透指的是内网渗透、域渗透、横向渗透,原则上一句话就是系统方面的渗透,都是一个东西,竟然是内网里面的安全问题,首先需要得到内网主机的一台权限,然后利用这个主机做一个跳板,做一个中间人,用它在进行渗透,这个主机权限一般可以通过网站服务的安全问题,造成权限的丢失,这是一方面,第二方面其它服务开放ftp,通过ftp提权到网站服务器,也可能开放数据库,所以这就是它怎么丢失权限的

涉及资源

应用服务器glassfish任意文件读取漏洞:https://www.secpulse.com/archives/42277.html

Web中间件常见漏洞总结.pdf:https://pan.baidu.com/s/1Qm1KcVovMI-nGxt_vCjYkQ