一.Nmap的脚本引擎类别

| 参数 | 说明 |

|---|---|

| ALL | 允许所有的脚本 |

| Auth | 认证 |

| Default | 默认的脚本引擎,-sC:equivalent to --script = default 或 --script default ,执行一些脚本的脚本扫描 |

| Discovery | 发现,获取目标的深度信息 |

| External | 扩展,支持一些开源情报探索(OSINT) |

| Intrusive | 入侵检查 |

| Malware | 恶意软件检测 |

| safe | 安全检查,检查有没有被入侵 |

| vuln | 漏洞检查 |

| broadcast | 使用广播对目标进行信息收集 |

| brute | 对用户(目标)进行密码暴力破解 |

| dos | 对目标做DOS攻击 |

| exploit | 漏洞利用 |

| fuzzer | 模糊测试 |

| version | 版本检测 |

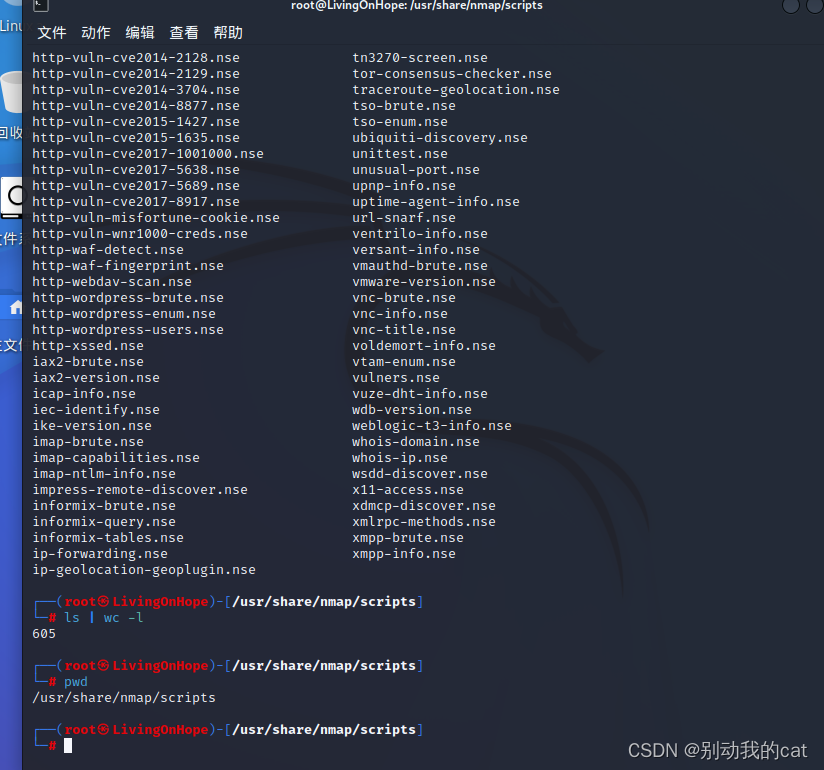

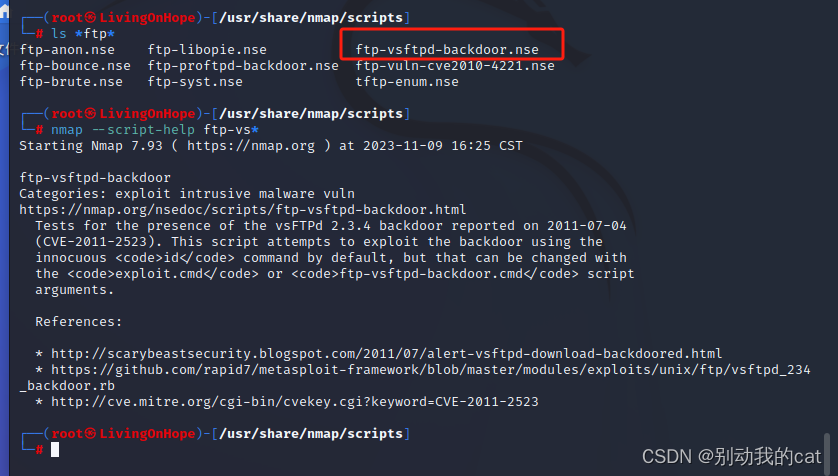

二. Namp脚本的存放位置

/usr/share/nmap/scripts

目前脚本引擎共605个

三. NSE脚本引擎的使用及案例

| 参数 | 说明 |

|---|---|

| -sC | 等价于–script=default,使用默认类别的脚本进行扫描 ,可以换成其他的脚本类别 |

| –script | –script 脚本名称 或 脚本类别 ,支持通配符描述 |

| –script-args=<k1=v1,[k2=v2…]> | 为脚本提供默认参数 |

| -script-trace | 线索脚本执行过程中发送与接收的数据 |

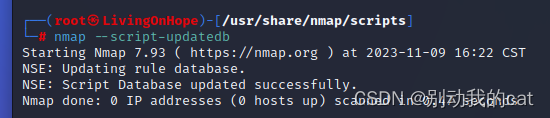

| –script-updatedb | 更新脚本数据库 |

| –script-help | 显示脚本的帮助信息,其中部分可以逗号分隔的文件或脚本类别 |

1.更新脚本库

nmap --script-updatadb

2.查询脚本帮助

nmap --script-help ftp-vs*

3.使用类别引擎扫描GaoKao9扫描

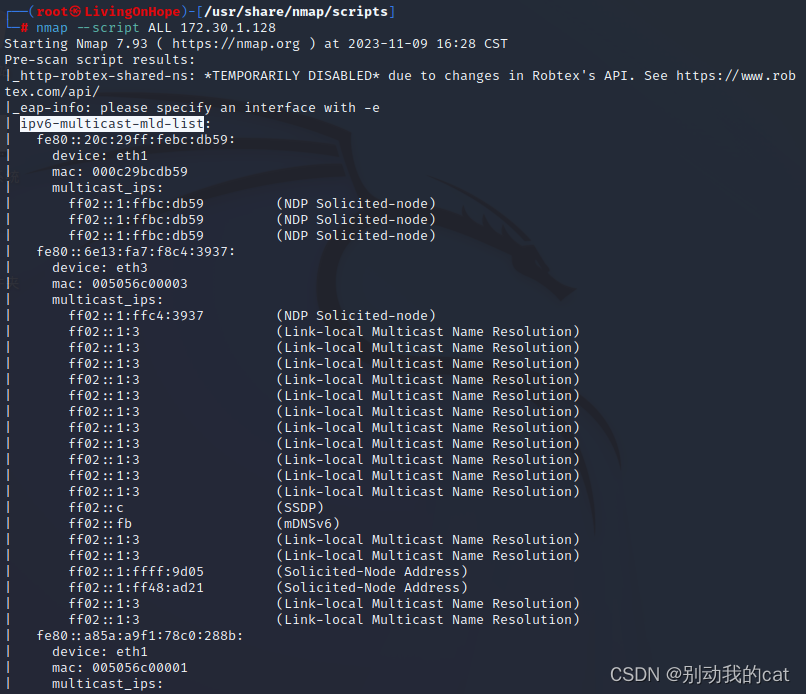

1.ALL全部类别

nmap --script ALL 172.30.1.128

1.

ipv6-multicast-mld-list使用多播侦听器发现列出订阅的多播地址 通过链路本地作用域上的 IPv6 组播侦听器。IANA IPv6 中的地址 组播地址空间注册表列出了其说明。

2.

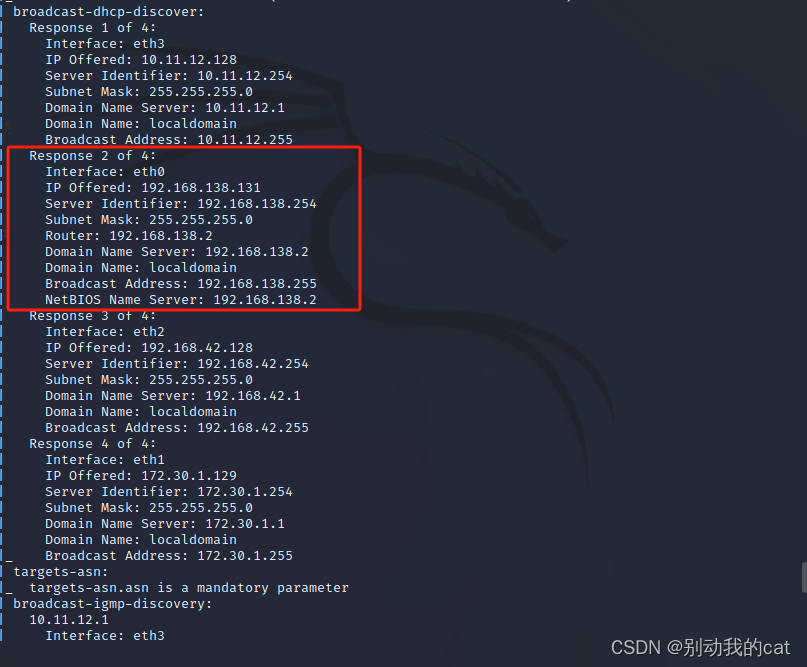

broadcast-dhcp-discover向广播地址(255.255.255.255)发送DHCP请求并报告 结果。默认情况下,该脚本使用静态 MAC 地址 (DE:AD:CO:DE:CA:FE) 以防止 IP 池耗尽。

该脚本通过打开侦听 pcap 套接字来使用 pcap 读取响应 在报告的所有可用以太网接口上,排查可用的得到网络中连接的主机,如果没有响应 在达到超时之前收到(默认为 10 秒) 该脚本将中止执行。

网卡:eth0

IP:192 . 168 . 138 . 131

服务器标识符:192.168.138.254

子网掩码:255.255.255.0

路由器:192.168.138.2

域名服务器:192.168.138.2

域名:本地域

广播地址:192.168.138.255

NetBIOS名称服务器:192.168.138.2

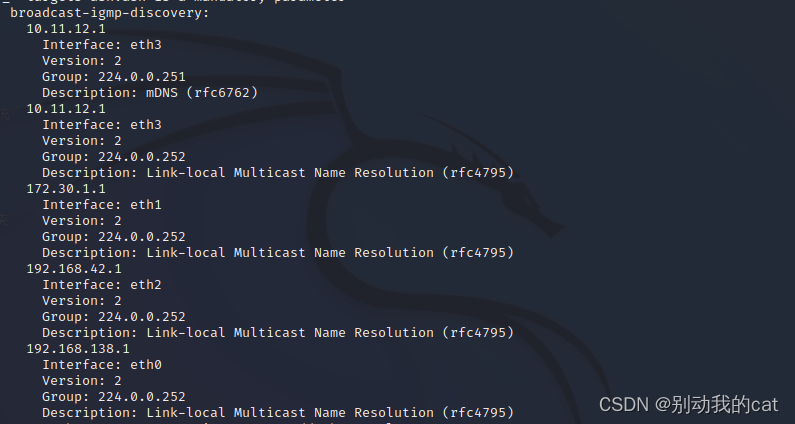

3.

broadcast-igmp-discovery这些脚本的工作原理是将IGMP成员资格查询消息发送到224.0.0.1 All 主机组播地址并侦听IGMP成员报告消息。这 然后,脚本从报告消息中提取所有有趣的信息 例如版本、组、模式、源地址(取决于版本)

4.

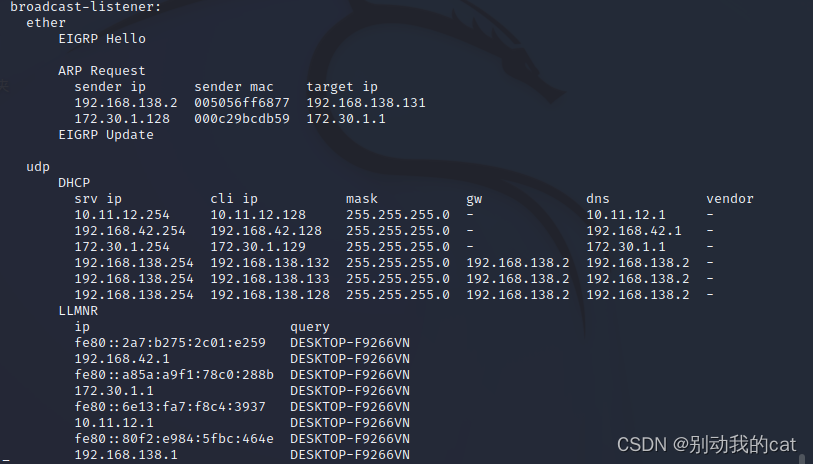

broadcast-listener嗅探网络以查找传入的广播通信,并 尝试对接收到的数据包进行解码。它支持 CDP、HSRP、 Spotify、DropBox、DHCP、ARP 等等。有关详细信息,请参阅数据包解码器.lua 信息。

该脚本尝试嗅探所有具有 IPv4 地址的基于以太网的接口 除非使用 Nmap 的 -e 参数给出特定接口。

5.

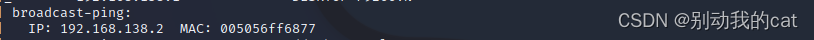

broadcast-ping使用原始以太网数据包在选定的接口上发送广播 ping,并且 输出响应主机的 IP 和 MAC 地址,或者(如果需要)添加它们 作为目标,因为它 使用原始套接字,大多数操作系统不响应广播 ping 探测器,但可以对其进行配置以执行此操作。

6.

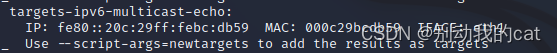

targets-ipv6-multicast-echo向全节点链路本地发送 ICMPv6 回显请求数据包多播地址(ff02::1)以发现响应式主机 在 LAN 上,无需单独 ping 每个 IPv6 地址。

7.

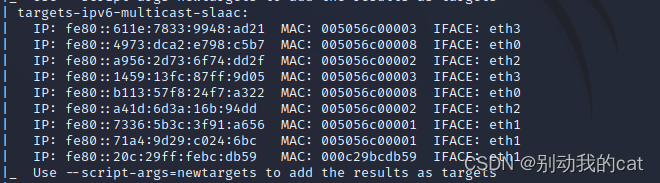

argets-ipv6-multicast-slaac通过触发无状态地址自动配置来执行 IPv6 主机发现(SLAAC),此脚本的工作原理是发送带有随机的 ICMPv6 路由器通告 地址前缀,这会导致主机启动 SLAAC 并发送请求获取其新配置的地址,作为重复地址检测的一部分。这 然后,脚本通过组合 接口,每个接收到的接口中都有接口标识符 招揽。这应该通过普通的 ND 主机发现来跟进,以验证猜测的地址是否正确。

8.

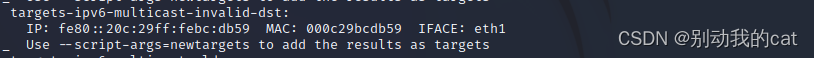

targets-ipv6-multicast-invalid-dst将具有无效扩展标头的 ICMPv6 数据包发送到 全节点链路本地组播地址(ff02::)到 发现 LAN 上的(一些)可用主机。这之所以有效,是因为一些 主机将使用 ICMPv6 参数问题响应此探测 包。

9.

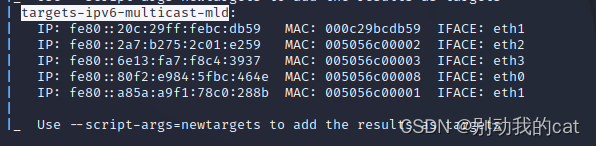

targets-ipv6-multicast-mld尝试通过发送 MLD 来发现 LAN 上可用的 IPv6 主机 (组播侦听器发现)查询到链路本地组播地址 (ff02::1) 并聆听任何响应。查询的最大响应延迟 设置为 1 可促使主机立即响应,而不是等待其他响应 来自其组播组的响应。

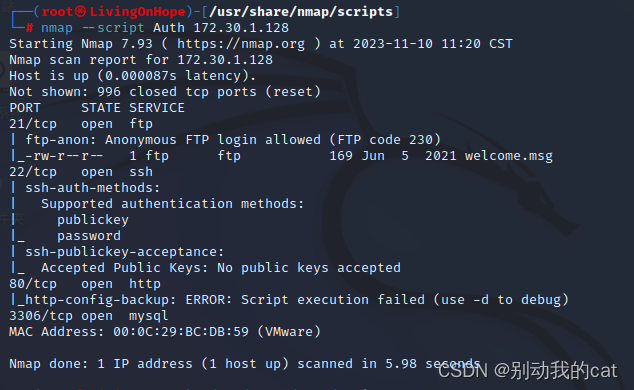

2.Auth 认证

namp --script Auth 172.30.1.128

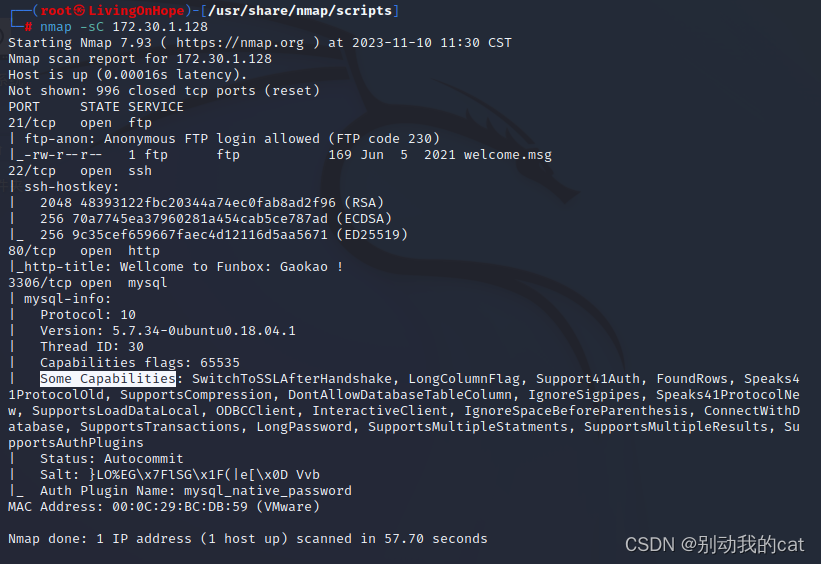

3.-sC 默认

nmap -sC 172.30.1.128

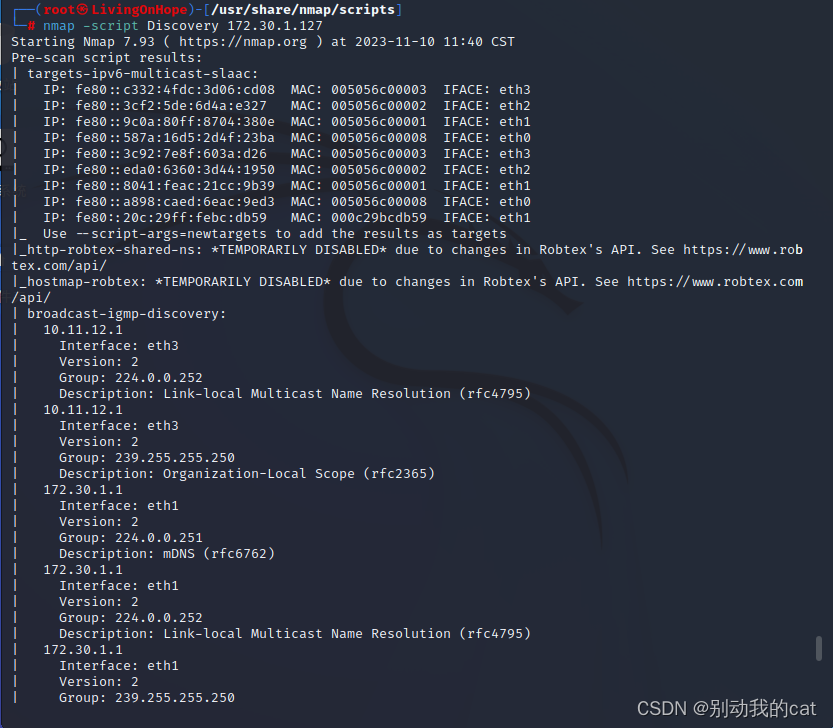

4.Discovery 发现(深度信息)

namp --script Discovery 172.30.1.128

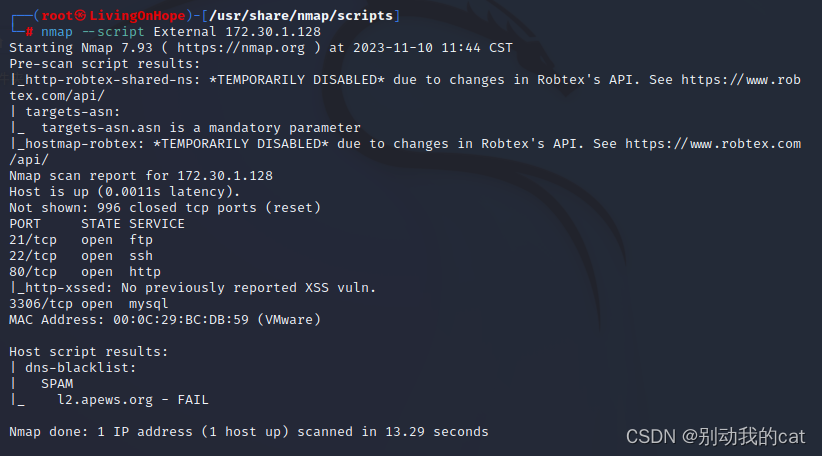

5.External 扩展

nmap --scritp External 172.30.1.128

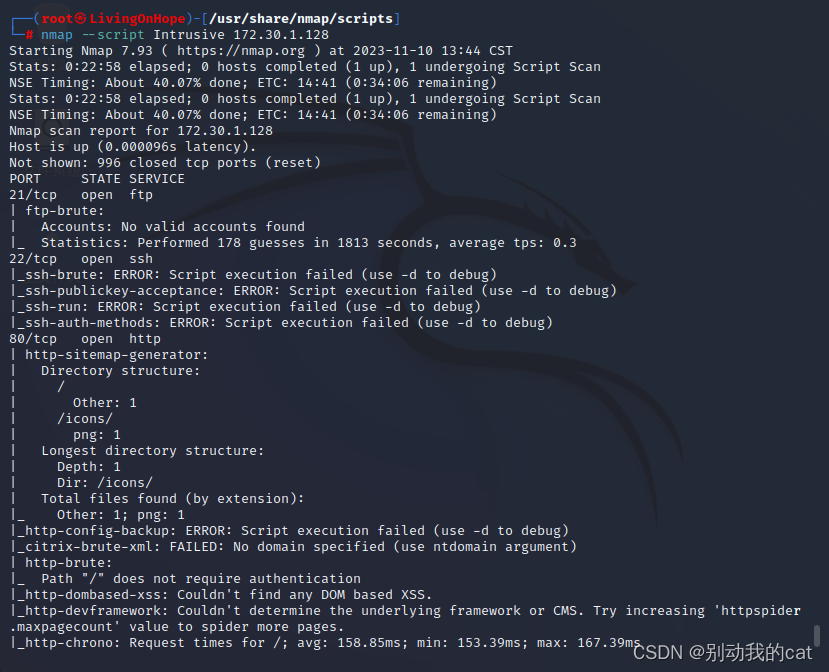

6.Intrusive 入侵

nmap --script Intrusive 172.30.1.128