随着互联网技术的不断发展,我们对网络的信任也在不断增加,甚至将自己的私人数据委托给各种在线平台,如个人数字身份信息、银行账户、各种机密信息。网络一方面的确带来变革型的进步,但另一方面,频频曝光的数据泄露事件让我们明白网络技术发展的双面性,用户的隐私数据也正以各种形式处于危险中,那么今天我们就来总结一下今年威胁用户隐私和安全的“罪魁祸首”。

01 网络钓鱼

威胁数据安全首当其冲的就要数网络钓鱼了,网络钓鱼是一种非常普遍的网络威胁,其造成的损失更是不可估量。网络钓鱼不仅可以在大范围实施,还不需要太多的技术专业知识。在日常生活中,你肯定收到过一些带链接的短信、邮件,甚至肯定也在网上看到过某官网的弹窗广告,不出意外的话,这其中就很有可能是钓鱼网站、钓鱼邮件之类的。

在网络钓鱼攻击中,网络犯罪分子会冒充官方,诱骗受害者泄露敏感信息。比如钓鱼短信通常会附带一个链接,指向恶意网页,该网页会记录受害者的击键情况。钓鱼页面甚至会制造紧张感来迫使目标点击,例如您收到来自某银行的电子邮件,要求您登录帐户以验证身份、检查可疑活动或回复来自其他用户的报告。这封邮件可能会给您灌输一种紧迫感,进一步说服您立即采取行动。您还会收到一个相关网页的链接,看起来很像合法的银行登录页面。在这个页面上,您需要输入登录凭证。但因为这个网页实际上是钓鱼网站的,所以当您输入凭证时,攻击者将能够看到它们。一旦他们获得了您的凭证,就可以访问您的账户,实施恶意操作。

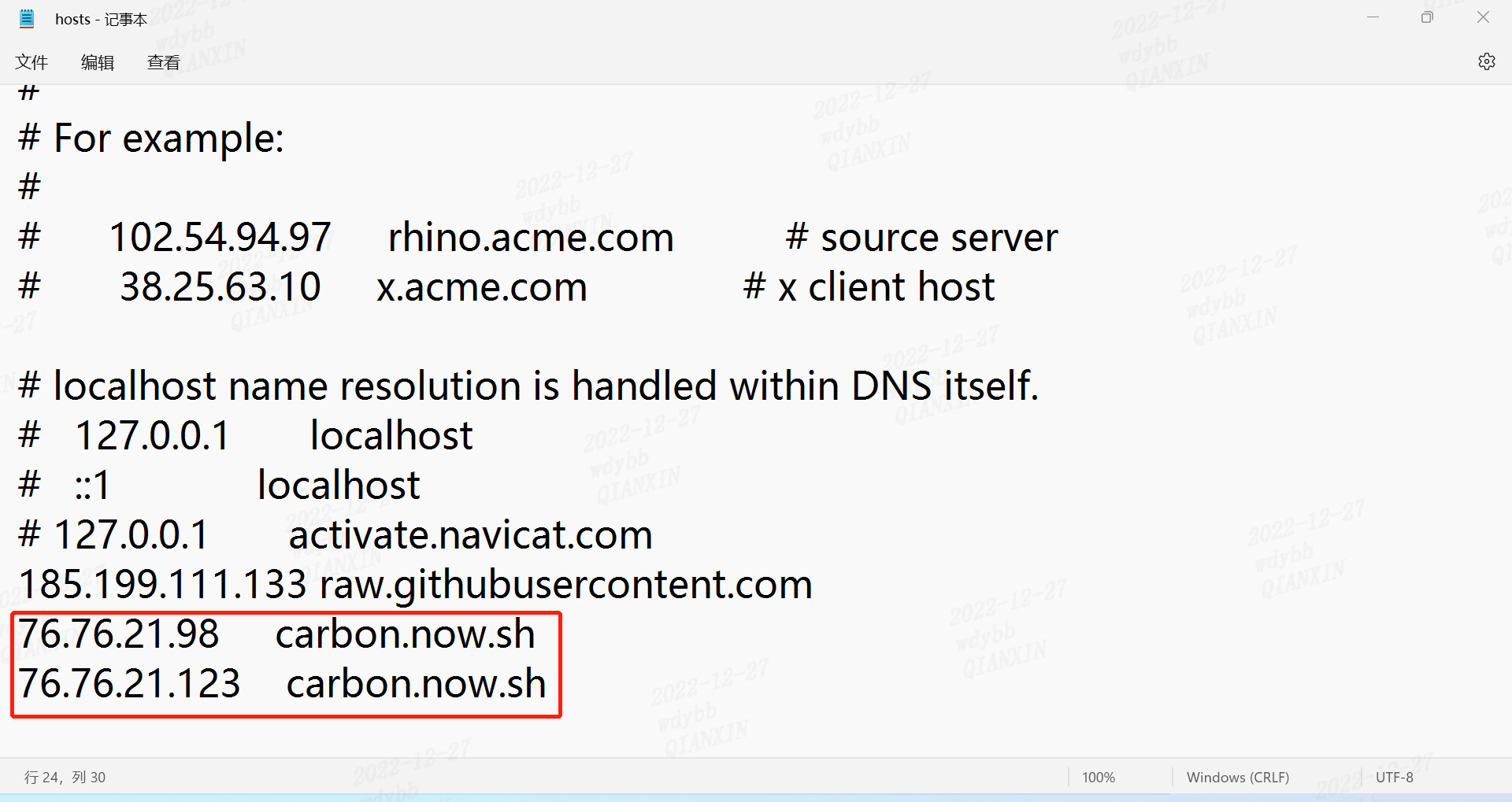

反欺诈和反身份盗窃公司APWG在其《网络钓鱼活动趋势报告》中指出,仅在2022年第一季度就记录了1,025,968起网络钓鱼事件。对用户来说,如果确定需要登录某官网,还需要在登录网址前查看该网址的数字证书,至少目前一些大企业官网都会选择OV或者EV之类的SSL证书来增加官方的信任度。

02 间谍软件

间谍软件是一种用于监控受害者活动并访问目标私人数据的恶意软件,如果网络犯罪分子成功地在受害者的设备上长期使用间谍软件,那么他们就可以获得数不尽的数据。借助间谍软件,威胁行为者可以记录击键信息,这意味着他们可以看到您键入的所有内容,无论是搜索引擎输入、文本消息还是支付信息。当然,这会极大地暴露您的隐私,因为您可能会在不知不觉中将高度敏感的信息交给攻击者。

现在有很多间谍软件可供犯罪分子使用,包括CloudMensis、CoolWebSearch、HawkEye和Pegasus。其中Pegasus是一种常见的间谍软件,不过它并非由网络犯罪分子开发,而是由以色列网络安全公司NSO创造的。NSO表示,Pegasus间谍软件仅用于反恐和执法,因此只出售给合法方。但这一点一直存在争议,因为在过去发生过许多滥用Pegasus实施非法监控的案例。

03 暗网市场

一般黑客在非法获取目标数据后,并不会直接利用它,而是转手通过暗网市场将信息出售给其他网络犯罪分子。所以你也可以把暗网市场理解为一个出售被盗数据的非法平台,黑客窃取的很多机密信息会在这里出售,诸如身份证号码、手机号、护照号码、邮箱、支付卡信息等等。假设攻击者设法获取了您的信用卡信息。在暗网上,此类信息可能是一个热门类别,特别是如果还包含某些附加信息(如CVV)那就更抢手了。如果网络犯罪分子知道与这张卡关联的银行账户有一大笔钱,他们可以把价格定得更高。

04 恶意广告

恶意广告(malicious ads)的使用也被称为“病毒广告(malvertising)”,包括在看似无害的广告中插入恶意代码。这类广告甚至可以进入合法网站,进一步扩大其影响范围。这意味着即便使用信誉良好的平台,您也可能遇到恶意广告。如果随意点击这类恶意广告就会有被恶意软件感染的风险。但良性广告和有害广告有时候很难区分,这使得恶意广告成为危害隐私和安全的重要类别。

05 物联网攻击

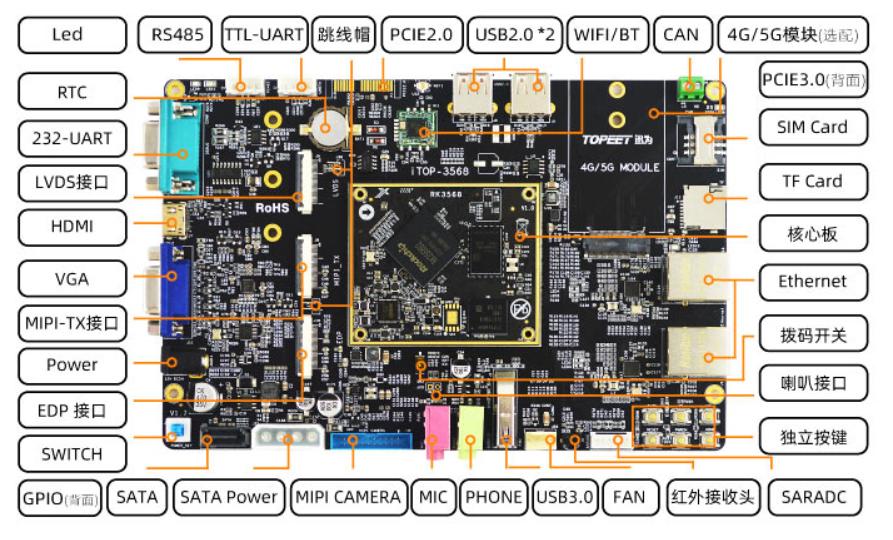

物联网(IoT)是指配备了软件、传感器和其他工具的硬件,可以与其他设备通信。但这项技术正成为网络犯罪分子的目标,用于寻找私人数据。

如果这样的设备(如智能手机或智能手表)感染了恶意软件,那么它所连接的物联网系统也可能会被破坏。恶意行为者可以通过多种方式进行物联网攻击,包括窃听、暴力破解密码攻击和物理设备篡改。老旧的物联网设备经常成为攻击的目标,因为它们通常缺乏或需要更新安全措施。如今,智能设备日益普遍,这也使得物联网攻击比过去更有可能发生。

06 云存储漏洞

云存储平台,如谷歌Drive、Dropbox和OneDrive,通常被用作硬件存储选项的替代方案,因为它们更方便。更重要的是,用户可以在任何时候使用登录详细信息访问云存储,这意味着用户不必依赖于单个设备来查看和使用数据。

但是云存储平台很容易受到远程攻击,因为它们依赖软件来运行。虽然云存储提供商使用各种安全层来保护用户数据,但它们仍然是网络犯罪分子的主要目标。毕竟,任何有互联网连接的平台都有被黑客攻击的风险,云存储服务也不例外。以Dropbox为例。由于网络钓鱼攻击,这家云存储提供商在2022年底遭受了数据泄露,导致130个GitHub存储库被盗。但这种攻击也可能导致私人用户数据被盗,如银行文件和医疗记录。如果给定的云存储平台存在特别危险的安全漏洞,那么网络犯罪分子就很容易进行黑客攻击。