导语:最近,俄罗斯网络安全公司Kaspersky发布的一项调查显示,一种名为StripedFly的高级恶意软件伪装成加密货币挖矿程序,悄无声息地在全球范围内运行了超过5年,感染了100万台设备。这是一种复杂的模块化框架,支持Linux和Windows系统。本文将为大家揭示这个隐藏了5年的恶意软件的内幕。

恶意软件悄然运行5年

这款名为StripedFly的恶意软件自2016年4月起就开始运行,并在未被察觉的情况下持续了5年之久。根据Kaspersky的研究,StripedFly是一个复杂的模块化框架,支持Linux和Windows系统。该公司在2017年首次发现了这个威胁,并将其命名为StripedFly。令人震惊的是,这个恶意软件能够悄然运行如此之久,感染了100万台设备。

恶意软件的传播途径

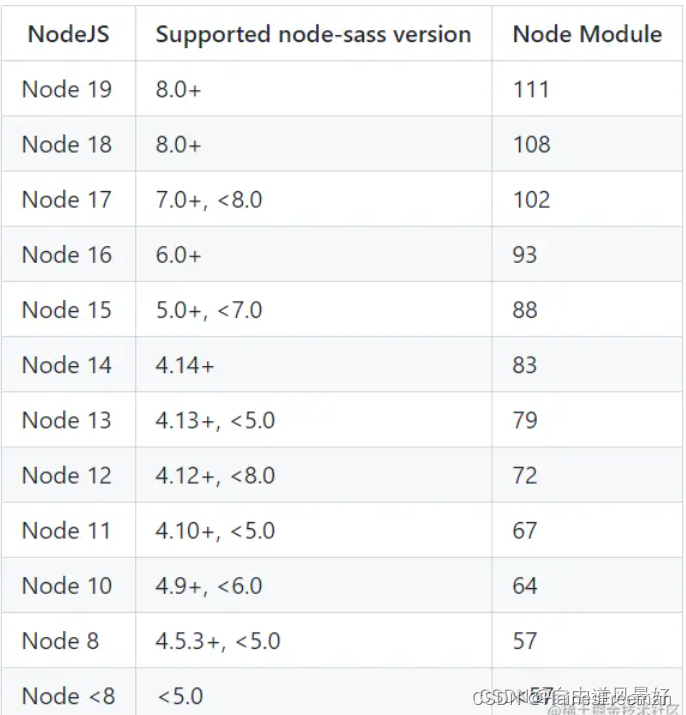

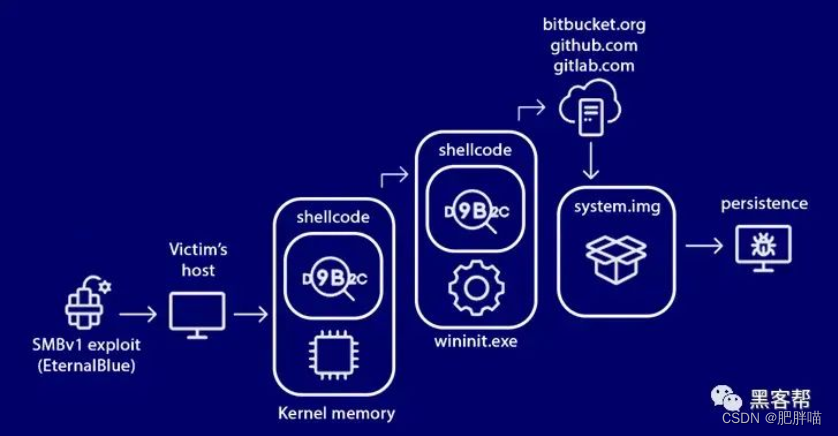

StripedFly恶意软件利用了一个名为EternalBlue SMBv1的漏洞,该漏洞最初被归属于方程式组织(Equation Group)。通过利用这个漏洞,恶意软件可以渗透到公开可访问的系统中。恶意软件通过漏洞传递恶意shellcode,该shellcode可以从远程Bitbucket仓库下载二进制文件,并执行PowerShell脚本。此外,恶意软件还支持一系列插件式的可扩展功能,用于收集敏感数据甚至自行卸载。

恶意软件的功能和特点

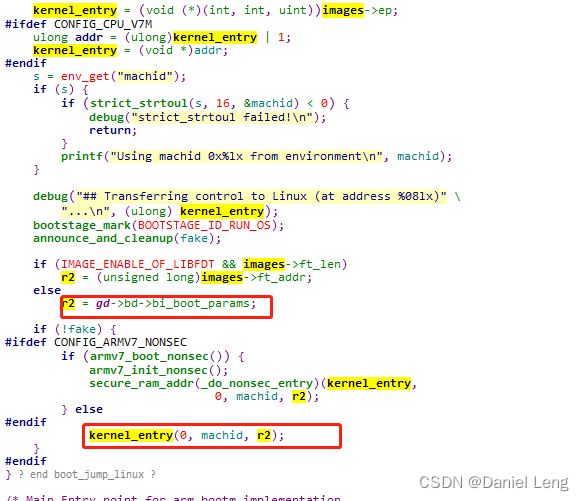

StripedFly恶意软件的shellcode被注入到wininit.exe进程中,这是一个合法的Windows进程,由引导管理器(BOOTMGR)启动,并处理各种服务的初始化。安全研究人员Sergey Belov、Vilen Kamalov和Sergey Lozhkin在最近发布的技术报告中指出:“恶意软件本身的有效负载结构是一个单体的二进制可执行代码,旨在支持可插拔模块以扩展或更新其功能。”该恶意软件还配备了一个内置的TOR网络隧道,用于与命令服务器进行通信,并通过GitLab、GitHub和Bitbucket等受信任的服务进行更新和交付。

此外,恶意软件还具有其他引人注目的间谍模块,可以每两个小时收集凭据、在受害者设备上捕获屏幕截图、记录麦克风输入,并启动反向代理以执行远程操作。一旦成功入侵,恶意软件将在受感染主机上禁用SMBv1协议,并通过SMB和SSH使用从被黑系统中获取的密钥,通过蠕虫模块将恶意软件传播到其他机器。在Windows系统上,恶意软件通过修改Windows注册表或创建任务计划程序项来实现持久性;在Linux系统上,它通过systemd用户服务、自动启动的.desktop文件或修改/etc/rc*、profile、bashrc或inittab文件来实现持久性。

此外,恶意软件还会下载一个Monero加密货币挖矿程序,利用DNS over HTTPS(DoH)请求解析池服务器,以增加恶意活动的隐蔽性。研究表明,这个挖矿程序被用作干扰行为,以防止安全软件发现恶意软件的全部能力。

总结

StripedFly恶意软件的悄然运行5年,感染了100万台设备,引发了广泛的关注。这款恶意软件利用复杂的模块化框架,支持Linux和Windows系统,通过利用EternalBlue漏洞传播。它具有多种功能和特点,包括下载二进制文件、执行PowerShell脚本、收集敏感数据等。恶意软件的真正目的尚不得而知,但其高度复杂性和与方程式组织的相似之处表明,它可能是一种高级持续性威胁(APT)行为。我们需要保持警惕,及时更新补丁和安全软件,以保护我们的设备免受此类恶意软件的侵害。