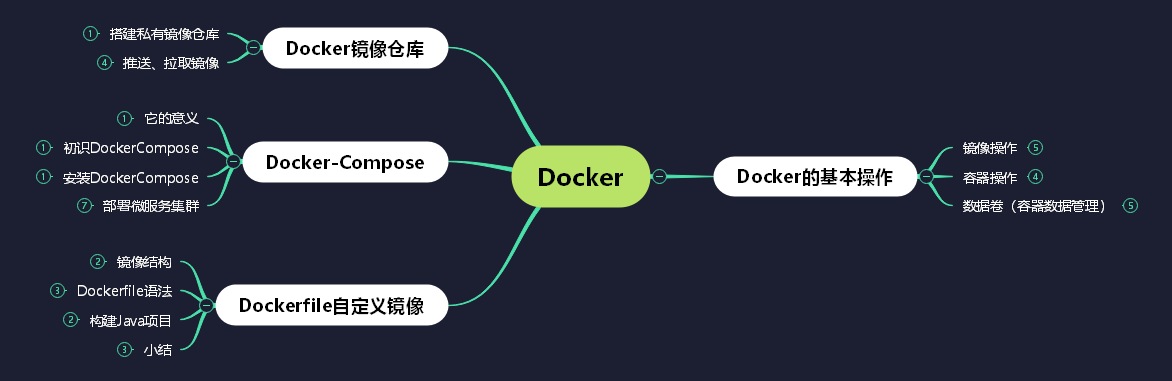

目录

弱口令

[RoarCTF2019]黄金6年

小易的U盘

[WUSTCTF2020]alison_likes

弱口令

下载文件

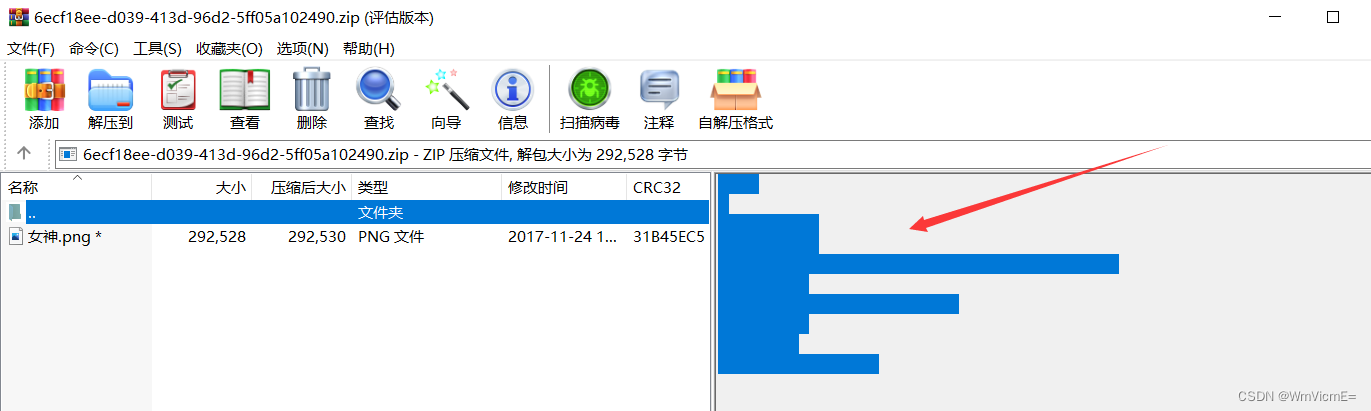

一个压缩包,需要密码,爆破了一会没出结果,百度了一下竟然有提示

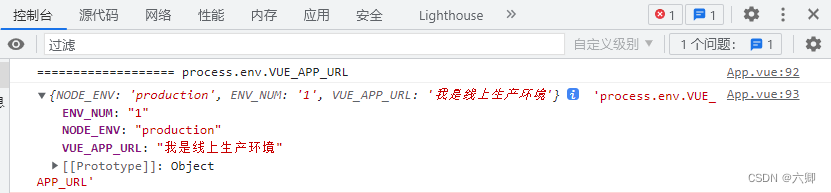

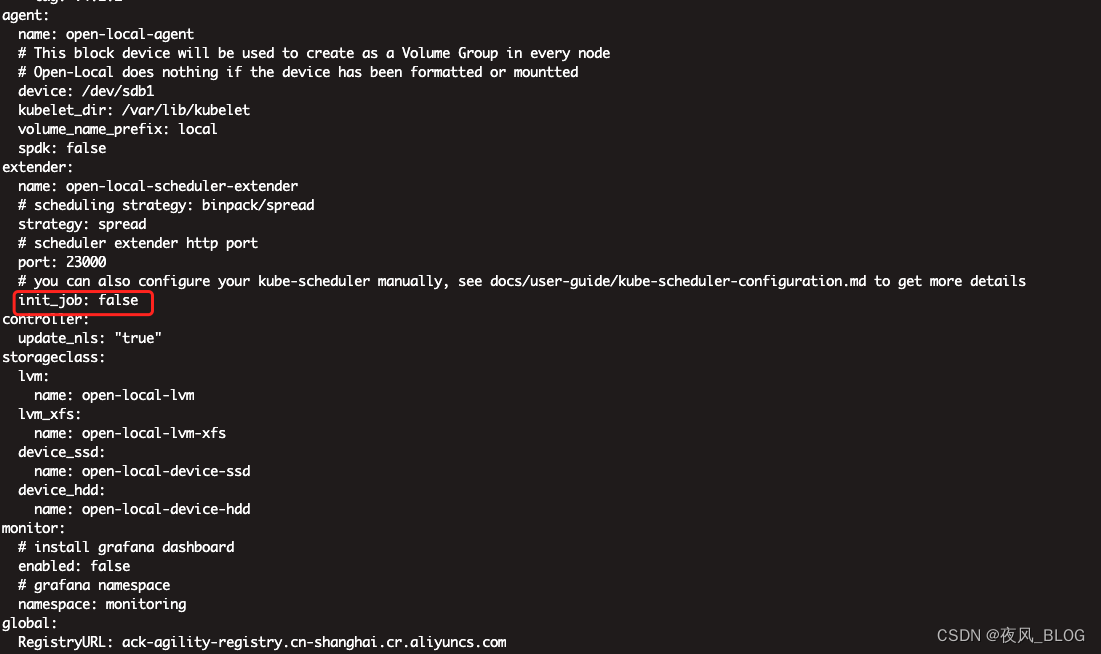

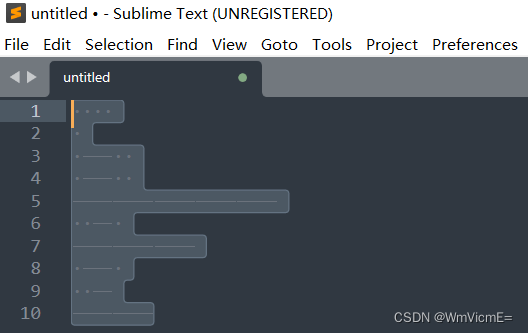

蓝色内容复制到sublime查看(记事本也不能看)

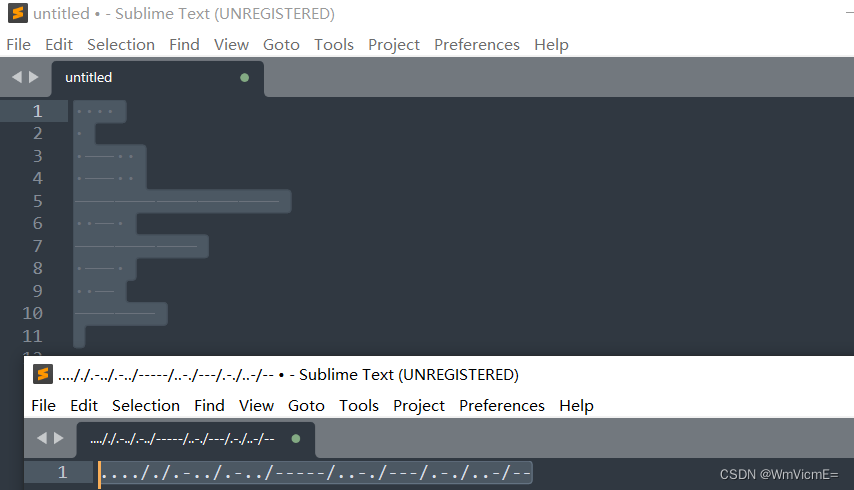

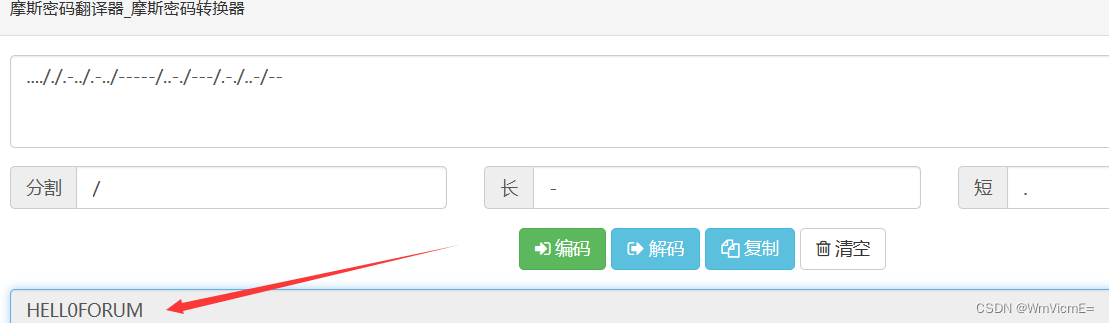

摩斯密码,将换行变成/

...././.-../.-../-----/..-./---/.-./..-/--复制到摩斯密码在线

得到解压密码: HELL0FORUM

解压得到图片:

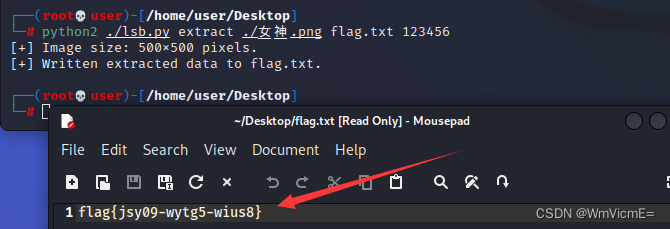

正常的图片隐写思路都试了一遍,无果。使用脚本: (需要python2执行,建议安在kali)

https://github.com/livz/cloacked-pixel密码是弱口令(123456)

得到flag flag{jsy09-wytg5-wius8}

[RoarCTF2019]黄金6年

下载文件

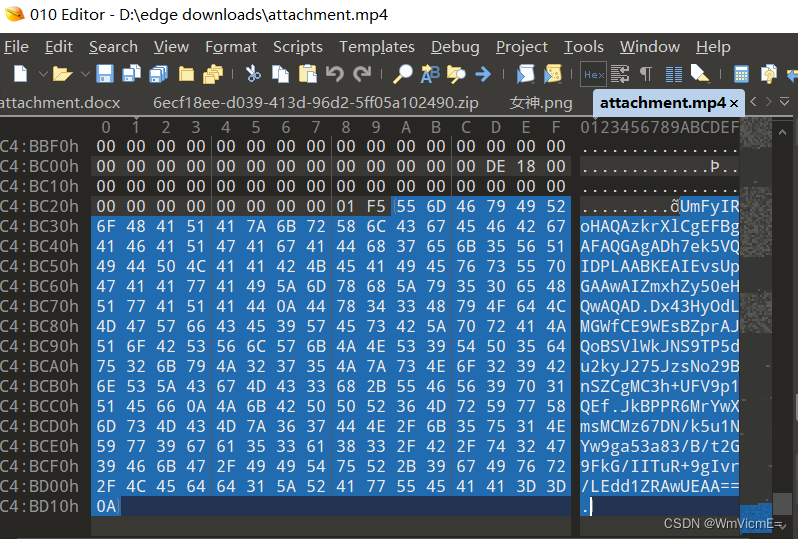

一个mp4文件,使用010 editor打开

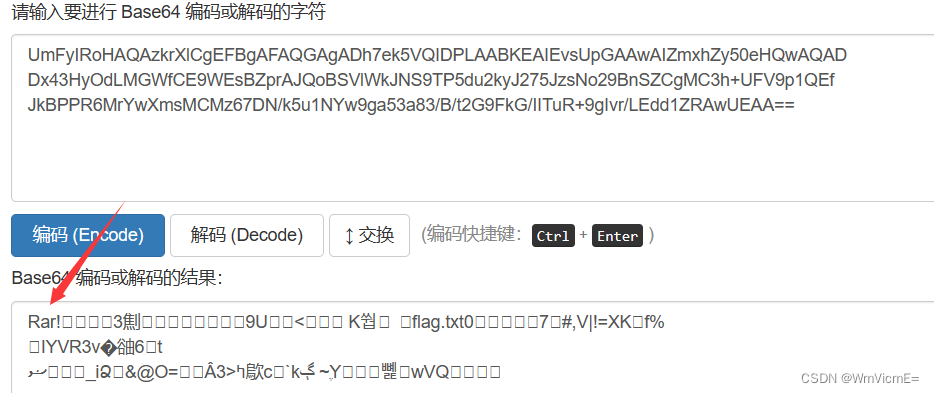

发现最后面是base64编码后的内容,复制到base64在线

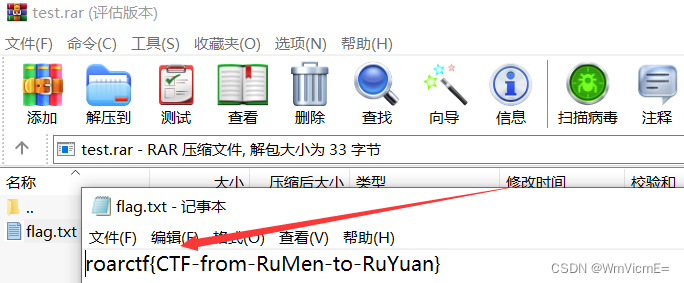

发现是rar压缩文件,使用脚本将内容转换成rar文件

import base64

code="UmFyIRoHAQAzkrXlCgEFBgAFAQGAgADh7ek5VQIDPLAABKEAIEvsUpGAAwAIZmxhZy50eHQwAQADDx43HyOdLMGWfCE9WEsBZprAJQoBSVlWkJNS9TP5du2kyJ275JzsNo29BnSZCgMC3h+UFV9p1QEfJkBPPR6MrYwXmsMCMz67DN/k5u1NYw9ga53a83/B/t2G9FkG/IITuR+9gIvr/LEdd1ZRAwUEAA=="

r=base64.b64decode(code)

test_file=open("test.rar","wb")

test_file.write(r)

test_file.close()

打开发现需要解压密码,爆破,无果。

猜测密码应该在mp4文件中

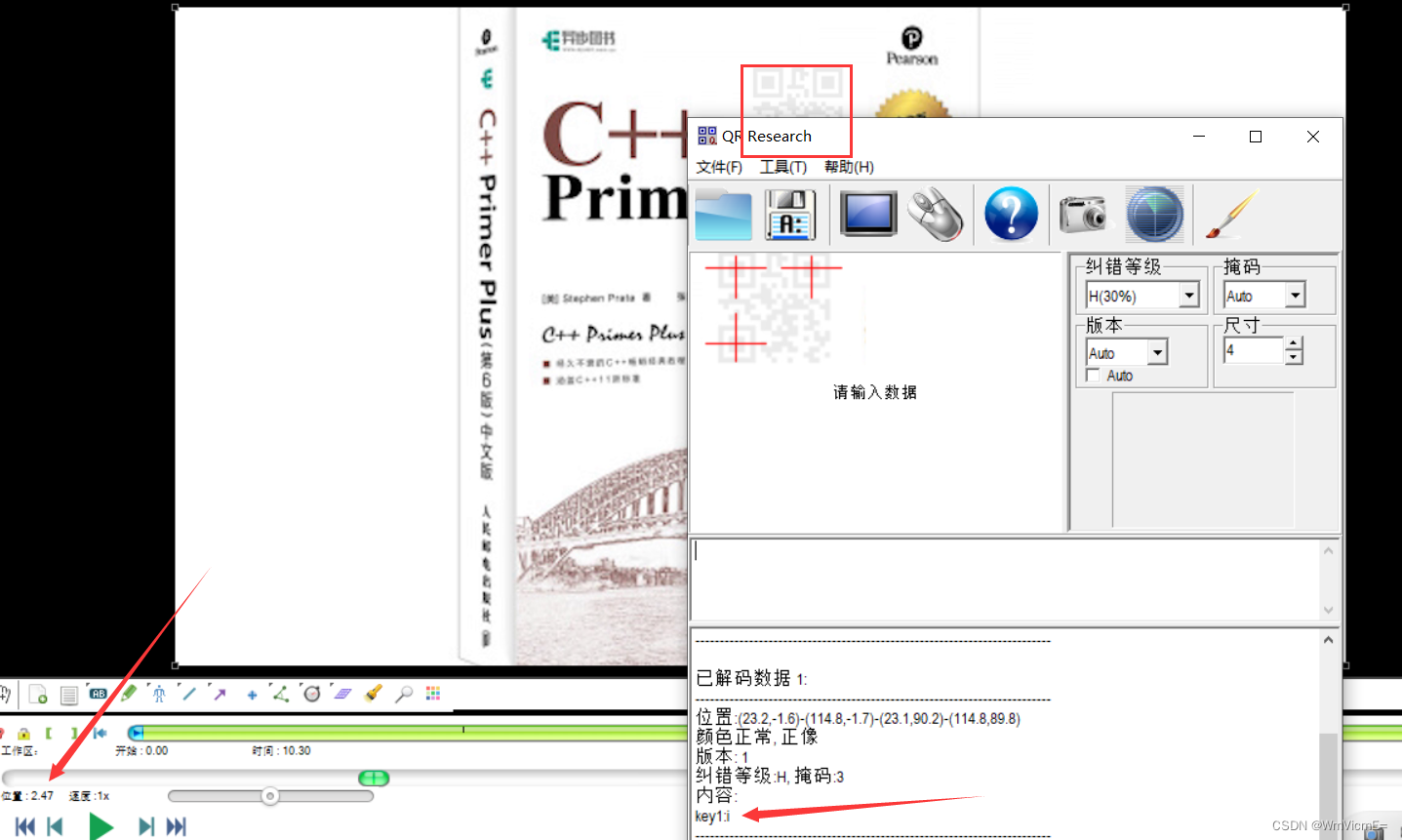

使用Kinovea打开

得到key1:

key1:i

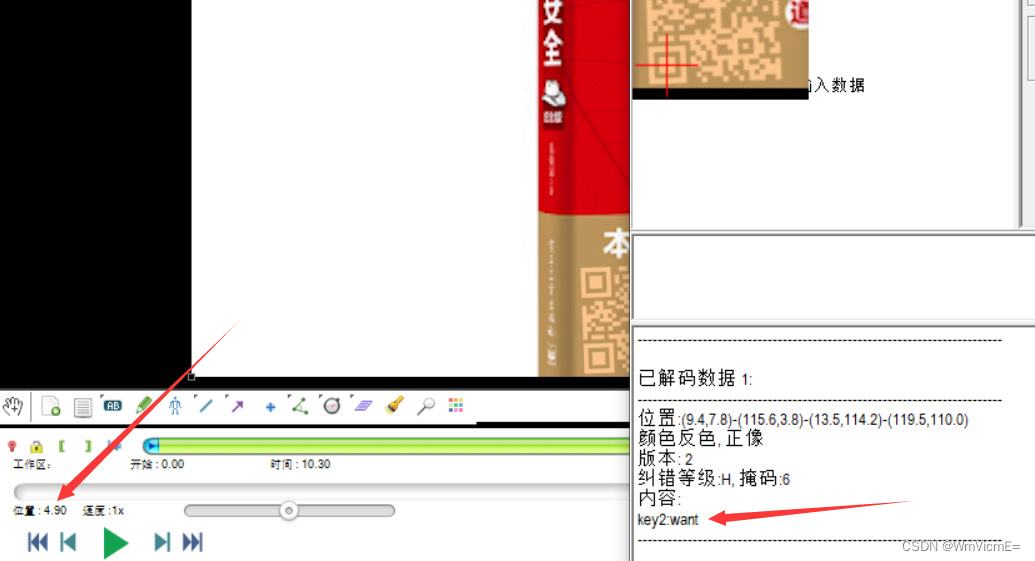

得到key2:

key2:want

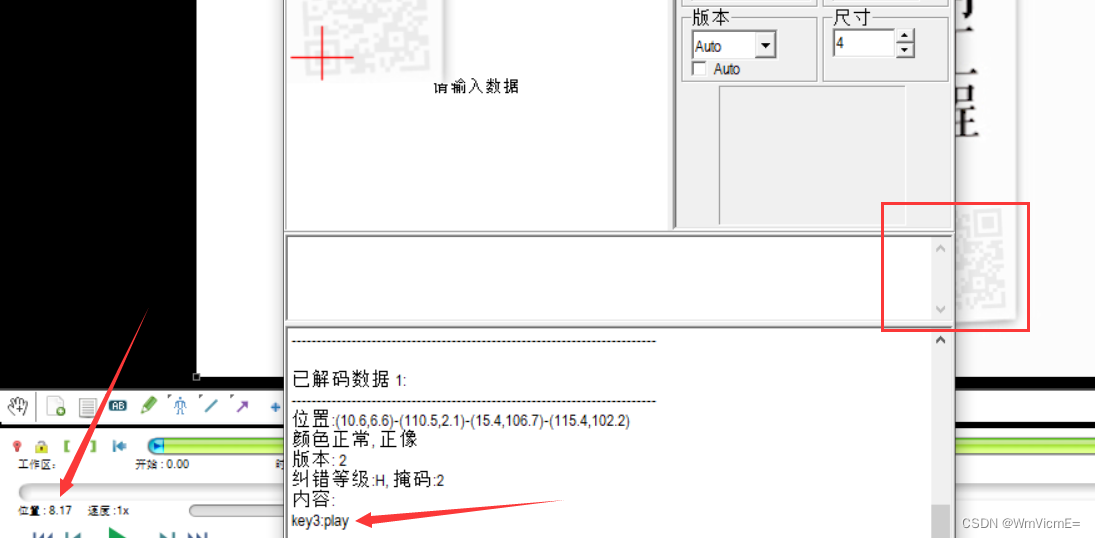

得到key3:

key3:play

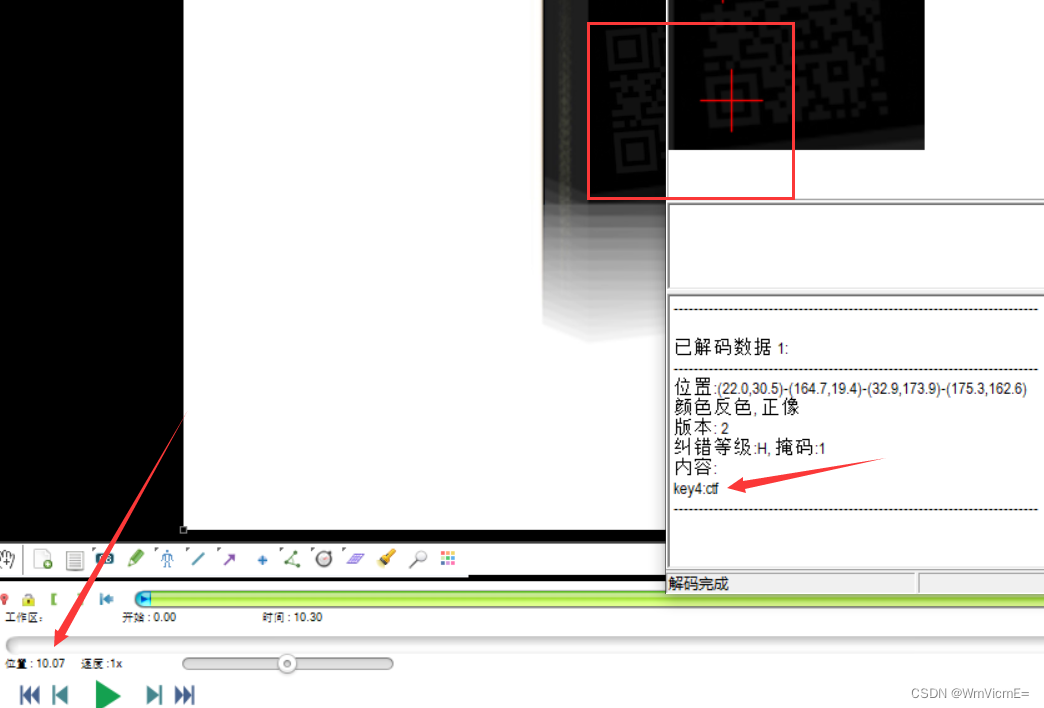

得到key4:

key4:ctf将四处拼接得到解压test.rar的密码:iwantplayctf

得到flag flag{CTF-from-RuMen-to-RuYuan}

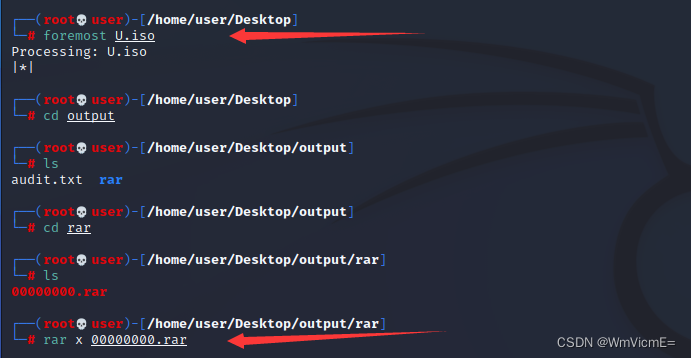

小易的U盘

下载文件

![]()

使用foremost进行文件分离

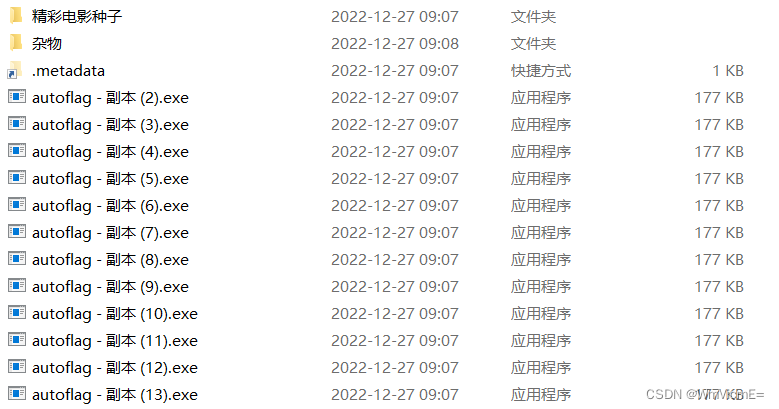

解压得到:

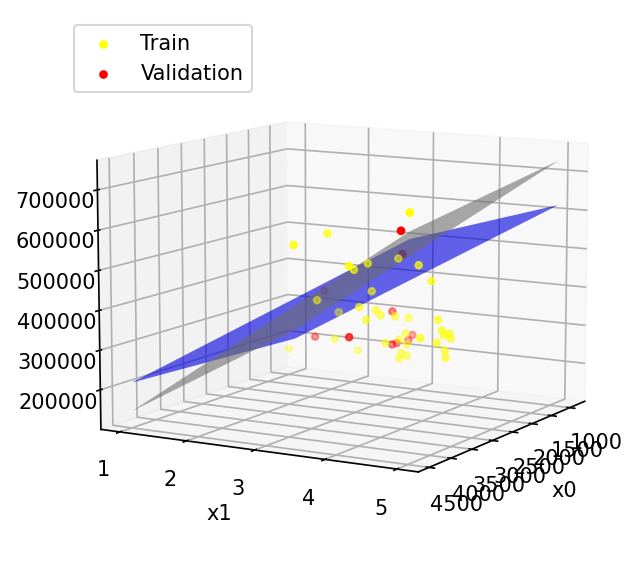

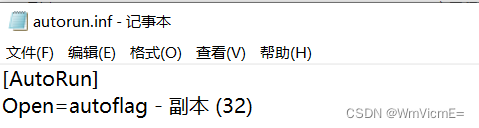

查看autorun.inf

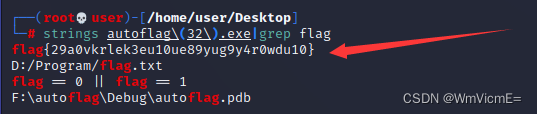

提示了在 autoflag - 副本 (32).exe 中,使用kali的strings命令

得到flag flag{29a0vkrlek3eu10ue89yug9y4r0wdu10}

[WUSTCTF2020]alison_likes

下载文件

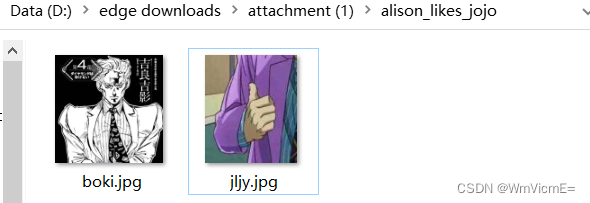

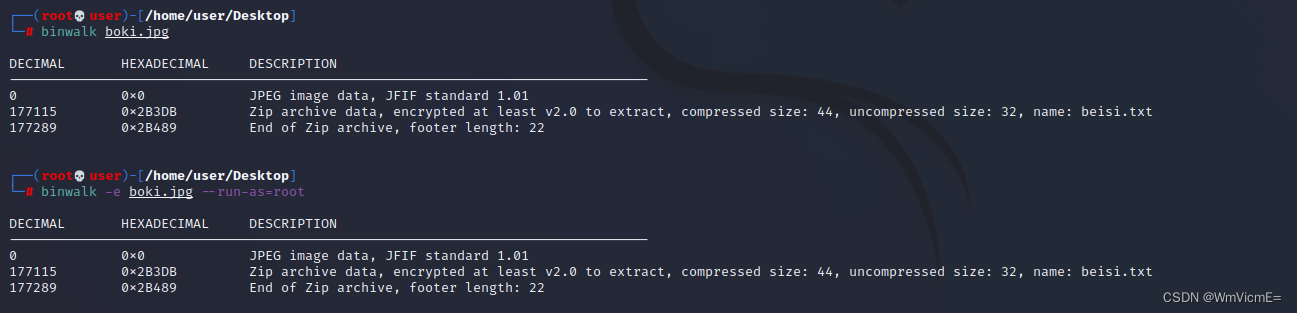

解压得到两张图片,使用010 editor打开boki.jpg发现有其他文件,使用binwalk分离

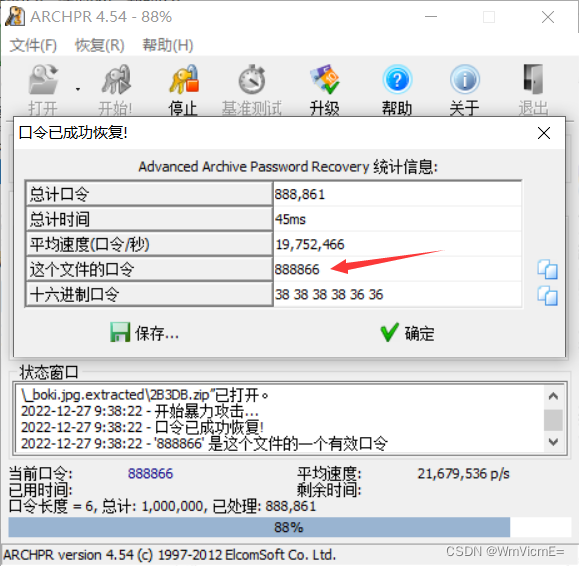

得到一个压缩包,但是被加密了,爆破

得到解压密码:888866

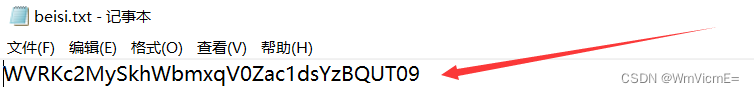

进行base64解码 ,连着解了几次得到:killerqueen

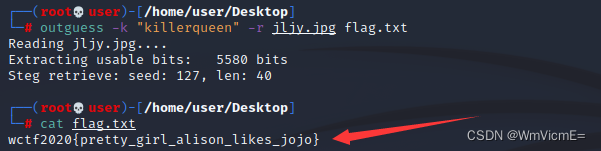

使用kali的outguess分析jljy.jpg

outguess -k "killerqueen" -r jljy.jpg flag.txt

得到flag flag{pretty_girl_alison_likes_jojo}