这个靶场有三种搭建方法:

第一种是在线靶场:http://www.iwebsec.com:81/

第二种是虚拟机版本的,直接下载到本地搭建

官网地址下载:http://www.iwebsec.com/

而第三种就是利用docker搭建这个靶场,我这里是用kali进行演示

apt-get install docker.io #安装docker

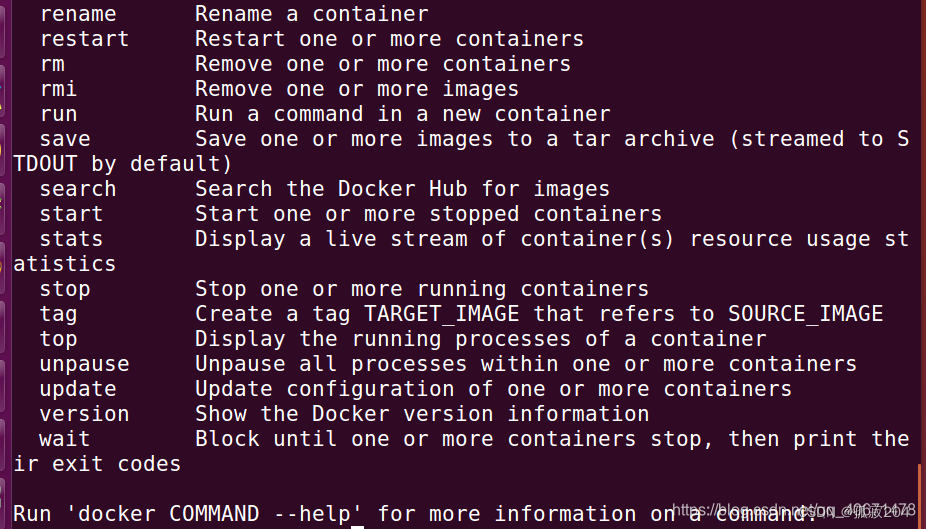

输入docker,出现以下东西即表示docker安装成功

将docker设置成自启动

systemctl start docker #启动docker

systemctl enable docker #设置开机自启动

下载iwebsec镜像

首先通过docker search查看靶场镜像,然后使用docker pull拉取镜像,这里要注意iwebsec靶场的Size非常大,约3G以上的Size,所以下载是需要耗时较久的,需要有耐心

docker search iwebsec

docker pull iwebsec/iwebsec

查看镜像

docker images #查看下载好的镜像

查看iwebsec配置文件

这是因为iwebsec靶场仍包含一部分漏洞渗透如redis数据库漏洞,MySQL数据库漏洞,这些均需要将docker中iwebsec靶场的redis服务端口号、MySQL服务的端口号映射到主机端口中以便渗透,故而接下来可以查找iwebsec的配置文件

find / -name iwebsec_info.md

接下来查看此文件,完整交互如下所示

[root@localhost ~]# cat /var/lib/docker/overlay2/2faabb98cf2288ab1908dd9b40537719c1f253b9068c1b43d773265263fc60c4/merged/root/iwebsec/iwebsec_info.md

# iwebsec靶场环境信息

## SSH信息

```

端口:22

用户名:密码 root iwebsec

```

## MySQL数据库信息

```

端口:3306

用户名:密码 root iwebsec

用户名:密码 iwebsec iwebsec

```

## redis数据库信息

```

端口:6379

用户名:密码 空

```

## Apache信息

```

端口:80

网站路径:/var/www/html/

```

## Nginx信息

```

端口:8000

网站路径:/usr/share/nginx/html/

```

## Weblogic信息

```

端口:7001

用户名:密码 weblogic weblogic123

```

## Tomcat信息

```

端口:8080

用户名:密码 admin admin

```

## Jboss信息

```

端口:8088

用户名:密码 空

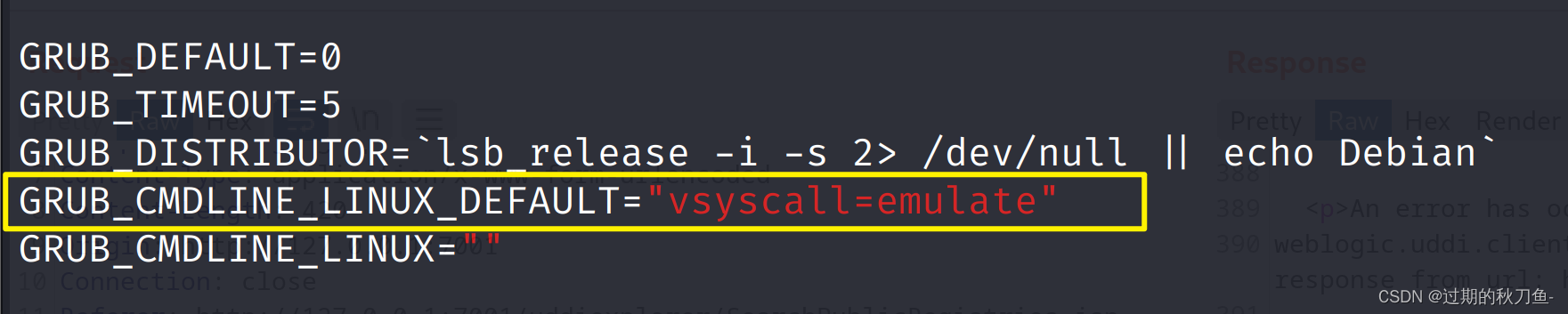

设计宿主机与iwebsec靶场端口映射关系

可以对端口映射做如下设计

0.0.0.0:8001->80/tcp

0.0.0.0:6379->6379/tcp

0.0.0.0:7001->7001/tcp

0.0.0.0:13309->8088/tcp

0.0.0.0:13308->8080/tcp

0.0.0.0:13310->8000/tcp

0.0.0.0:13307->3306/tcp

启动靶场

接下来就是docker run启动靶场,目前打算将宿主机的8001端口映射给iwebsec靶场的80服务,并且希望每次不需要手动启动靶场,不过呢不建议直接使用如下命令

docker run --restart=always --name iwebsec -it -dp 8001:80 iwebsec/iwebsec

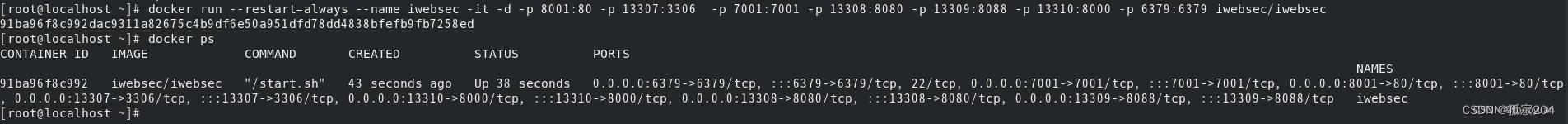

基于映射关系,配置如下启动命令(这里注意--restart=always是希望每次docker启动后,iwebsec靶场即自动启动)

docker run --restart=always --name iwebsec -it -d -p 8001:80 -p 13307:3306 -p 7001:7001 -p 13308:8080 -p 13309:8088 -p 13310:8000 -p 6379:6379 iwebsec/iwebsec

如何删除现有的容器

docker rm -f iwebsec #iwebsec靶场名称

查看靶场是否启动成功

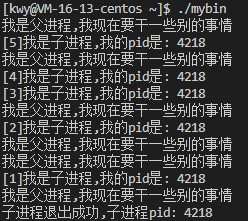

启动后可以通过docker ps查看,如下所示启动成功

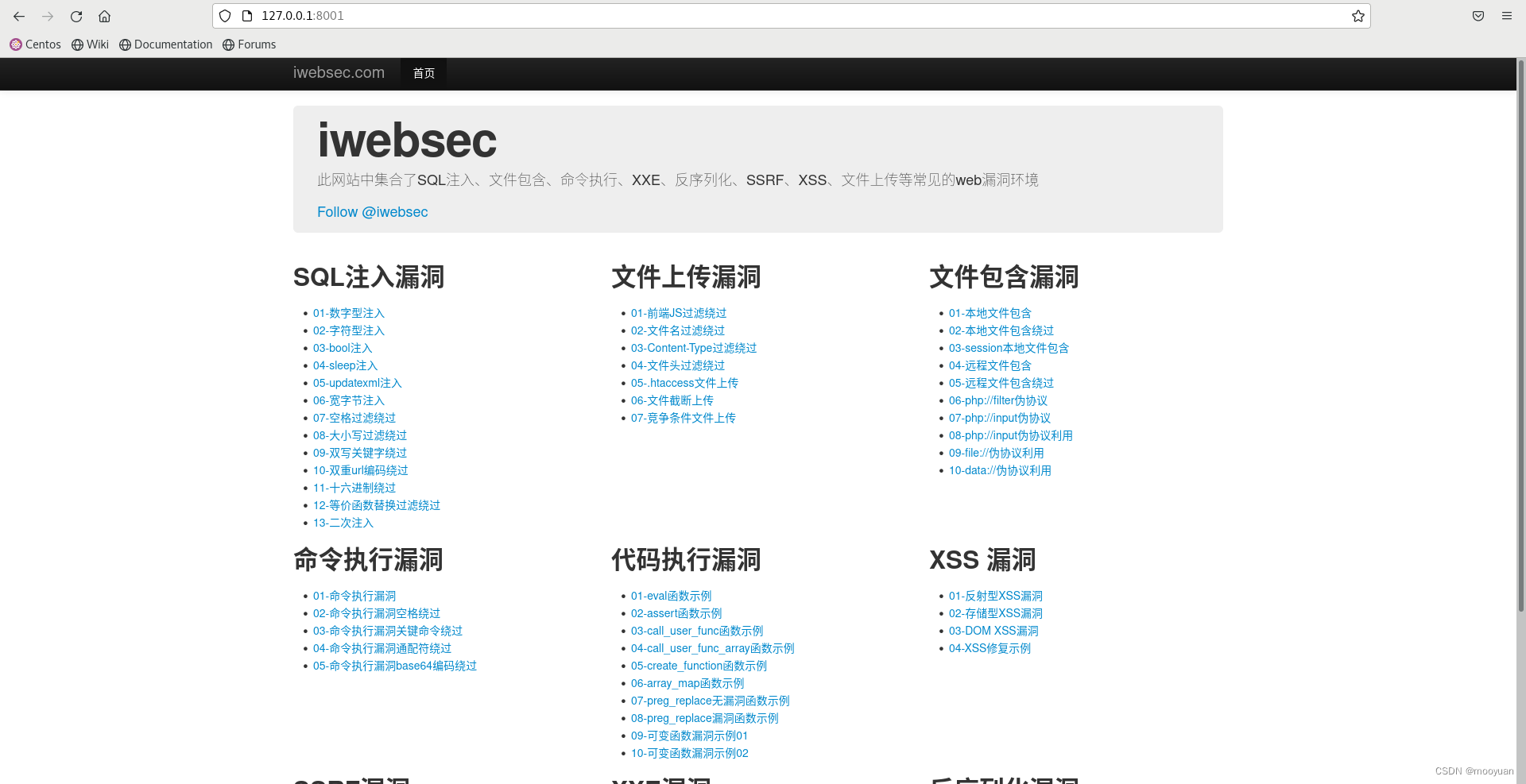

访问靶场

通过http://127.0.0.1:8001访问iwebsec靶场