文章目录

- Spring Security

- 概述

- 核心

- 原理

- 若依Sprint Security分析

- 配置类分析

- 流程分析图

- 过滤器分析

- 若依登录/退出流程

- 流程图

- 登录

- 退出

写在开头: 本篇博客与核桃共同完成

Spring Security

概述

Spring Security 是一个功能强大且高度可定制的身份验证和访问控制框架,用于保护基于Spring的应用程序的实际标准

核心

认证(Authentication):验证当前访问系统的是不是本系统用户,确定具体用户信息

授权(Authorization):经过认证后判断当前用户是否有权限进行指定操作

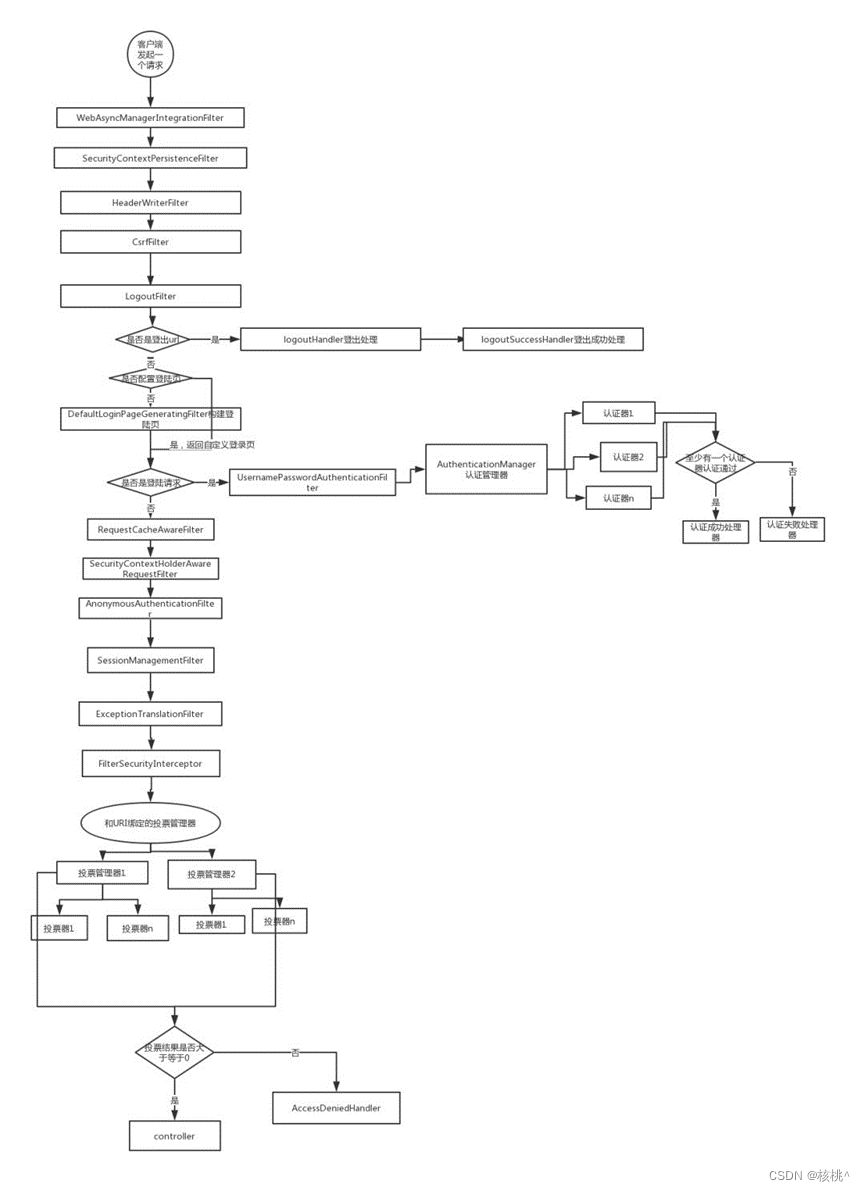

原理

图片分析来源于此人的博客 https://muggle.javaboy.org/

Spring Security 采用的是责任链的设计模式,它有一条很长的过滤器链。

大致了解一下每个链对应的功能:

- WebAsyncManagerIntegrationFilter:将 安全上下文与 Spring Web 中用于处理异步请求映射的 WebAsyncManager 进行集成。

- SecurityContextPersistenceFilter:在每次请求处理之前将该请求相关的安全上下文信息加载到 SecurityContextHolder 中,然后在该次请求处理完成之后,将 SecurityContextHolder 中关于这次请求的信息存储到一个“仓储”中,然后将 SecurityContextHolder 中的信息清除,例如在Session中维护一个用户的安全信息就是这个过滤器处理的。

- HeaderWriterFilter:用于将头信息加入响应中。

- CsrfFilter:用于处理跨站请求伪造。

- LogoutFilter:用于处理退出登录。

- UsernamePasswordAuthenticationFilter:用于处理基于表单的登录请求,从表单中获取用户名和密码。默认情况下处理来自 /login 的请求。从表单中获取用户名和密码时,默认使用的表单 name 值为 username 和 password,这两个值可以通过设置这个过滤器的usernameParameter 和passwordParameter 两个参数的值进行修改。

- DefaultLoginPageGeneratingFilter:如果没有配置登录页面,那系统初始化时就会配置这个过滤器,并且用于在需要进行登录时生成一个登录表单页面。

- BasicAuthenticationFilter:检测和处理 http basic 认证。

- RequestCacheAwareFilter:用来处理请求的缓存。

- SecurityContextHolderAwareRequestFilter:主要是包装请求对象request。

- AnonymousAuthenticationFilter:检测 SecurityContextHolder 中是否存在 Authentication 对象,如果不存在为其提供一个匿名 Authentication。

- SessionManagementFilter:管理 session 的过滤器

- ExceptionTranslationFilter:处理 AccessDeniedException 和 AuthenticationException 异常。

- FilterSecurityInterceptor:可以看做过滤器链的出口。

- RememberMeAuthenticationFilter:当用户没有登录而直接访问资源时, 从 cookie 里找出用户的信息, 如果 Spring Security 能够识别出用户提供的remember me cookie, 用户将不必填写用户名和密码, 而是直接登录进入系统,该过滤器默认不开启。

若依Sprint Security分析

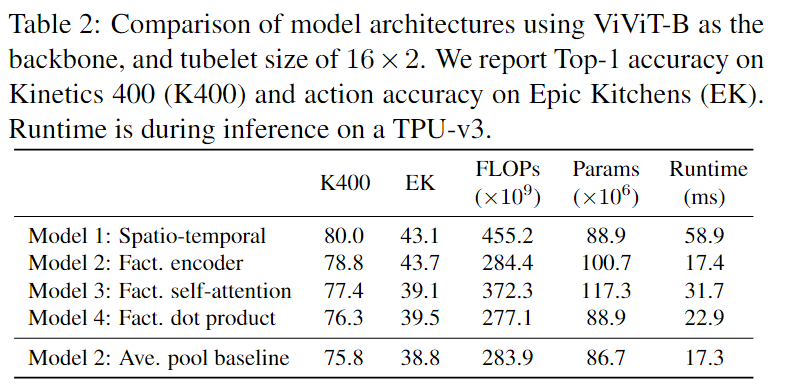

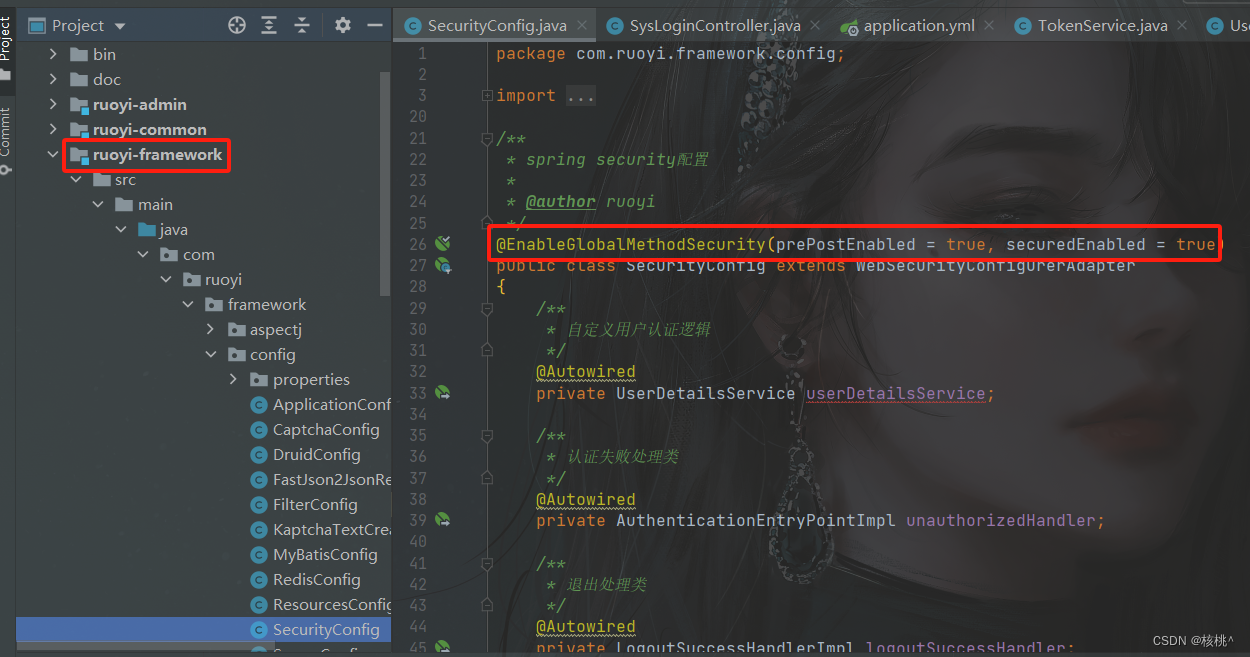

配置类分析

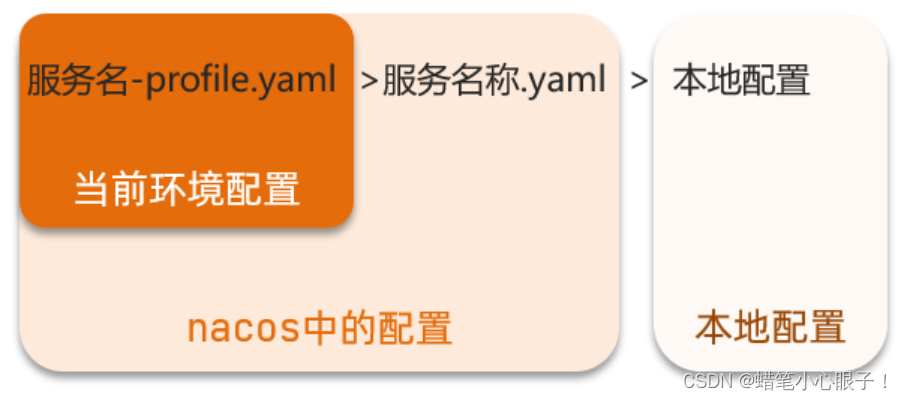

若依的核心配置类都放在ruoyi-framework模块下,项目启动时加载配置文件。

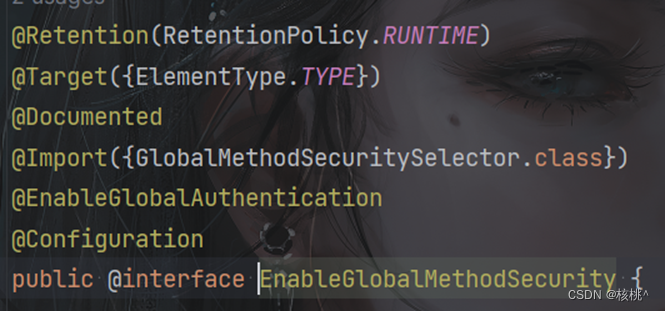

- @EnableGlobalMethodSecurity 注解用于开启 Spring 方法级安全,并且声明该类为一个配置类。

这个注解提供了prePostEnabled(常用)、securedEnabled 和 jsr250Enabled 三种不同的机制来实现同一种功能。

prePostEnabled = true 会解锁 @PreAuthorize 和 @PostAuthorize 两个注解,分别是在方法执行前进行验证和在方法执行后进行验证。

@Secured 注解是用来定义业务方法的安全配置。在需要安全[角色/权限等]的方法上指定 @Secured,并且只有那些角色/权限的用户才可以调用该方法。但是这个注解不支持Spring EL表达式,不够灵活。

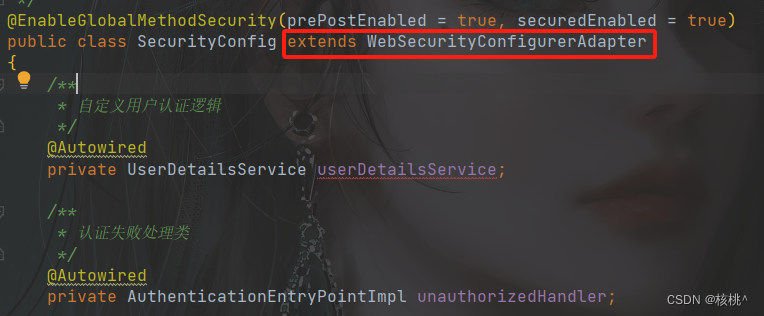

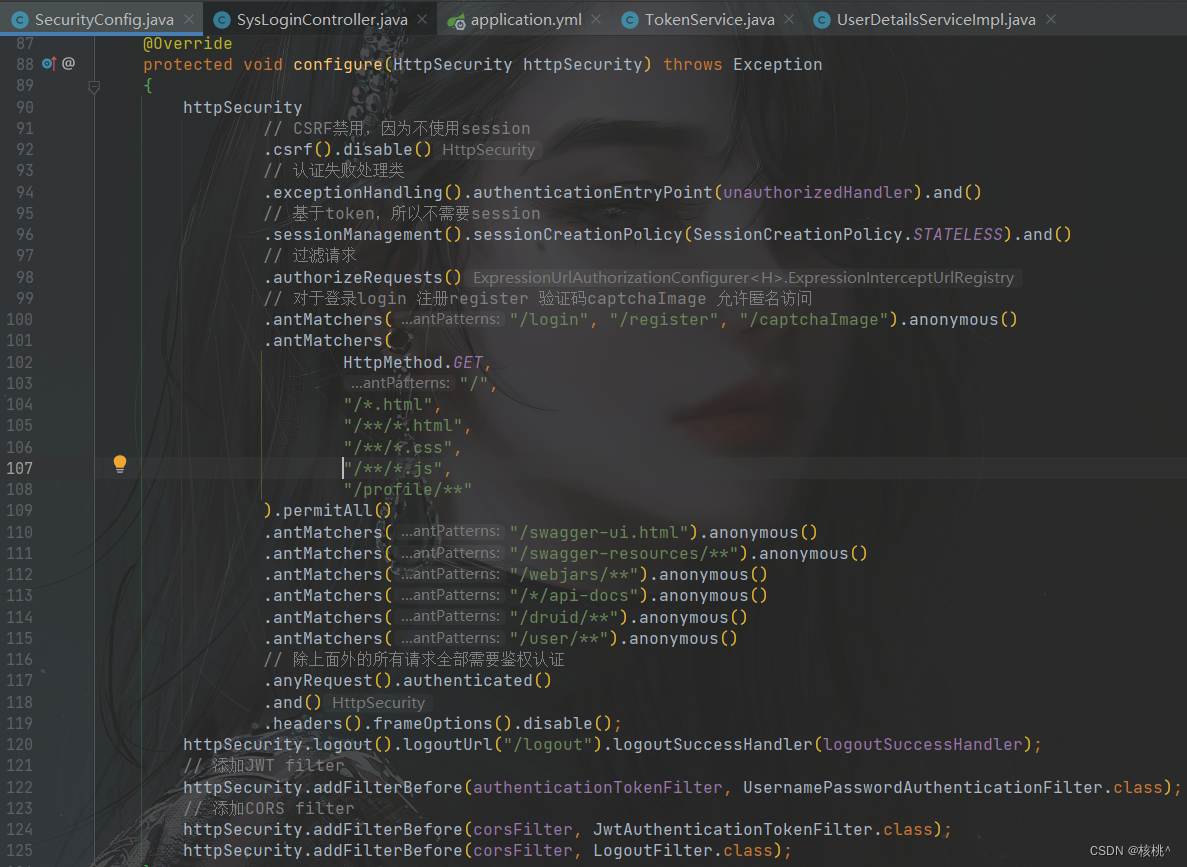

- 要接管Spring Security 的配置,则需要继承WebSecurityConfigurerAdapter这个抽象类,重写相关的方法

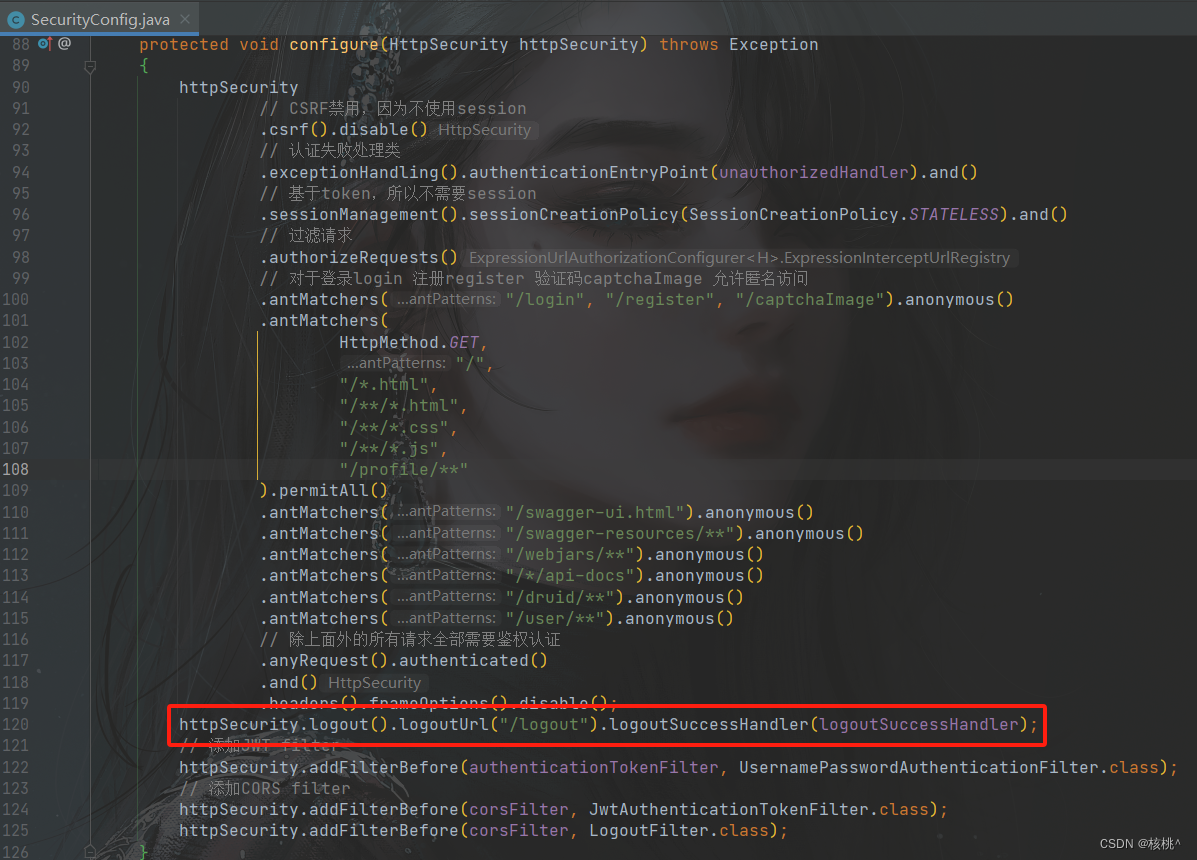

configure(HttpSecurity httpSecurity) 方法中添加过滤器链

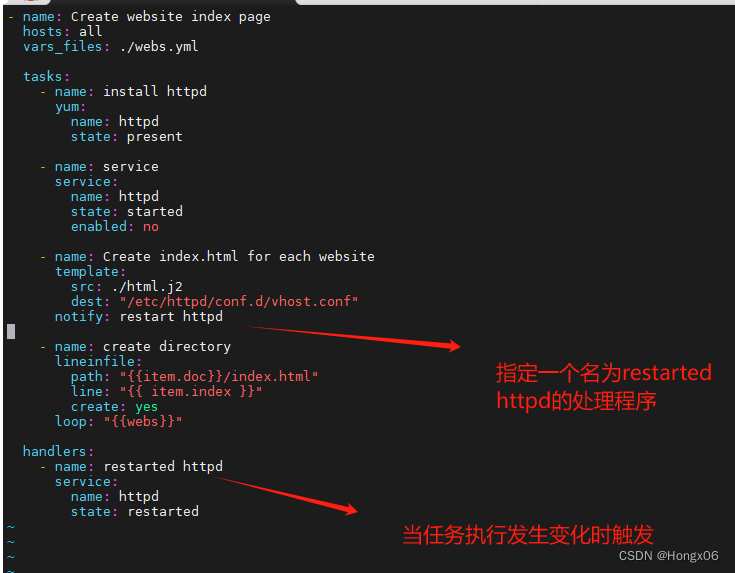

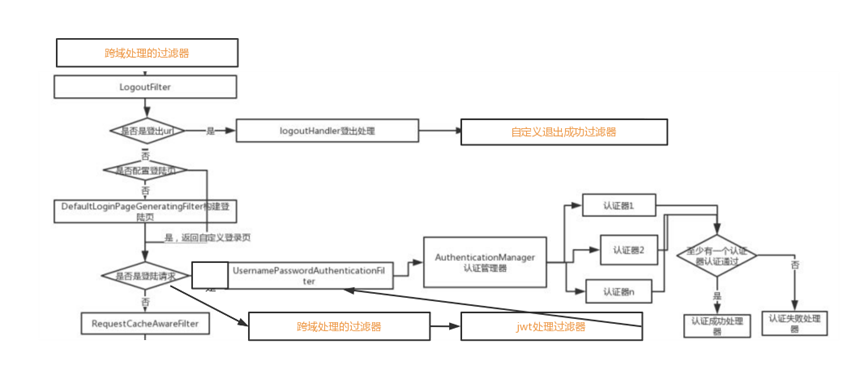

流程分析图

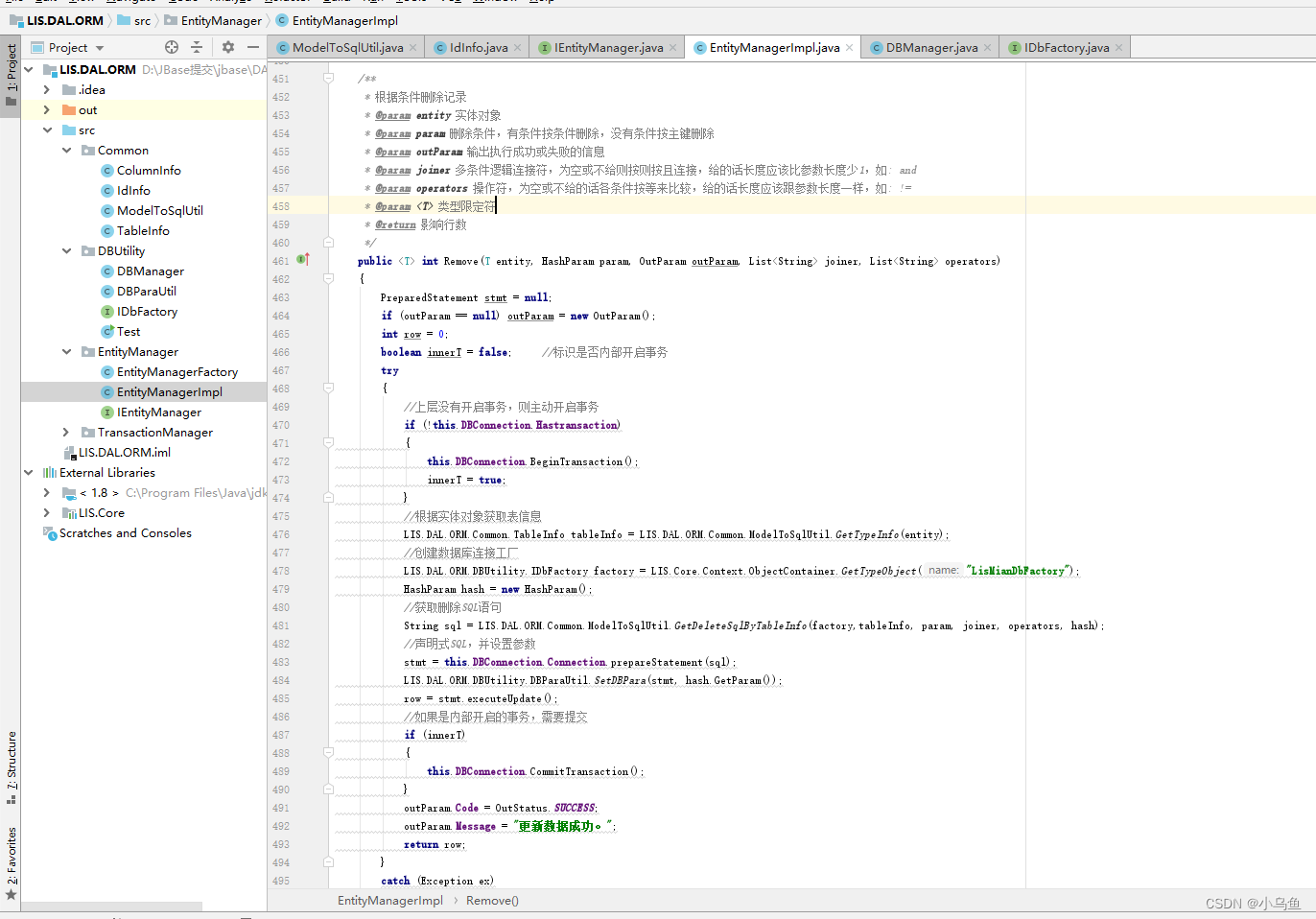

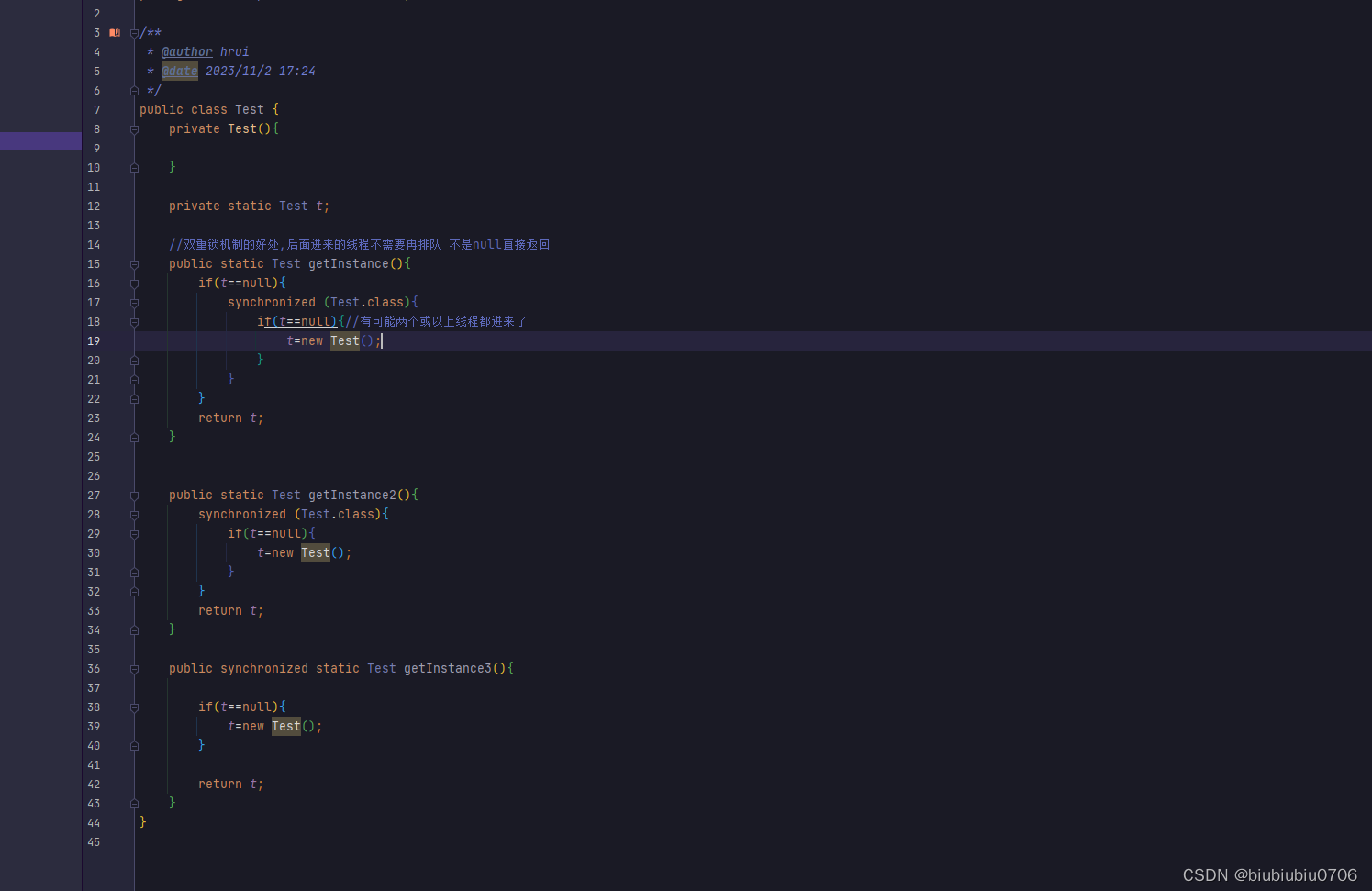

过滤器分析

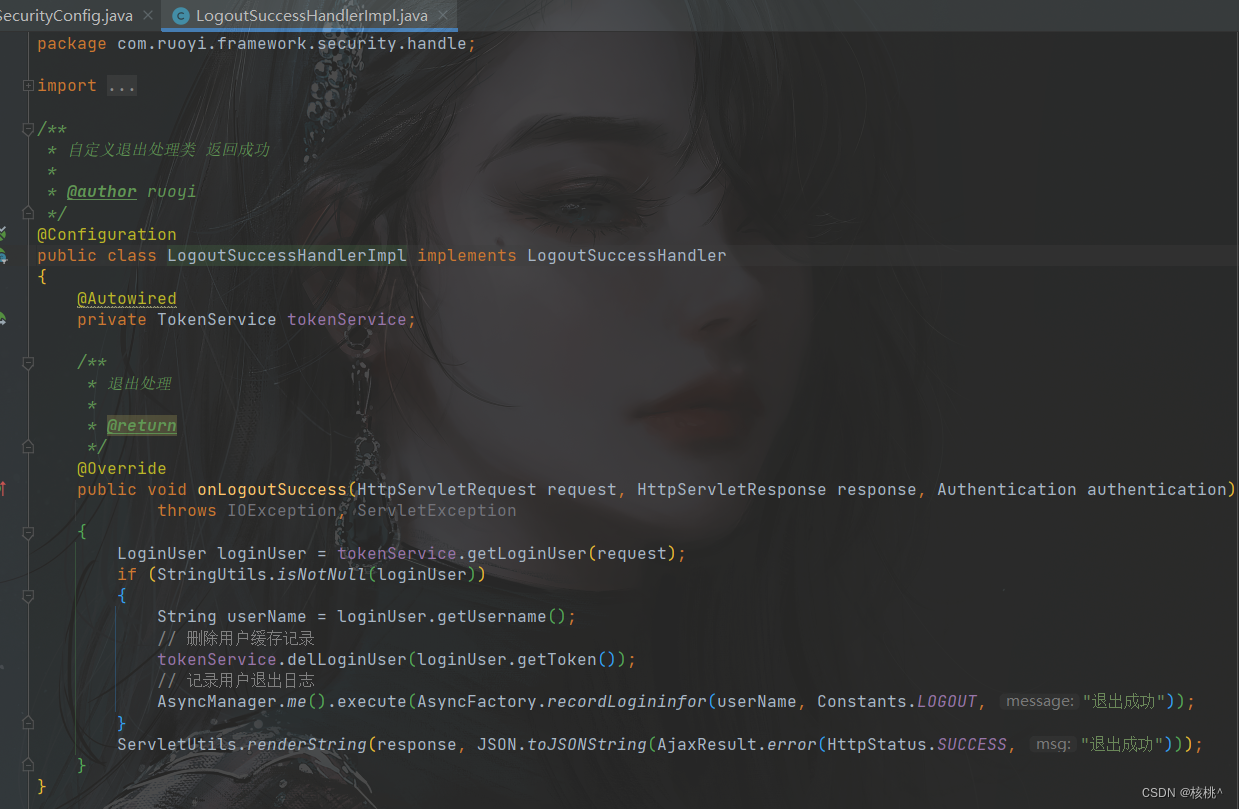

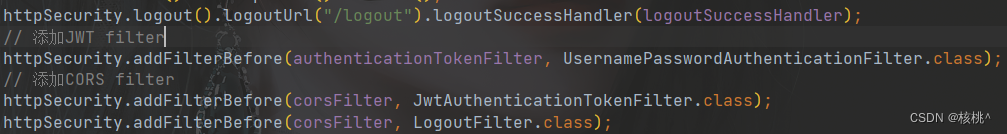

- logout 过滤器(用于账号登出功能)

指定登出的url和处理类

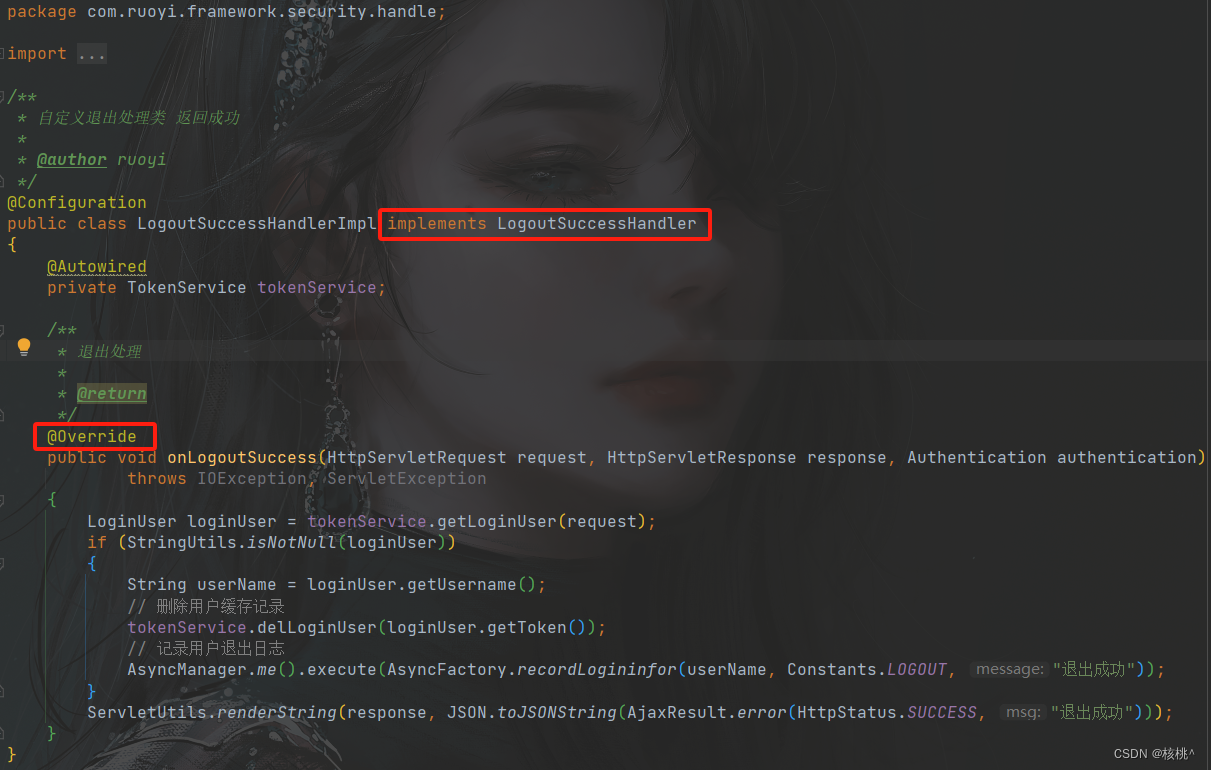

自定义退出处理类LogoutSuccessHandlerImpl,需继承LogoutSuccessHandler接口,重写onLogoutSuccess()方法对用户的缓存记录和退出信息进行处理

- cors 过滤器

完整的CORS说明详见: https://www.w3.org/TR/cors/。

其中跨域请求添加两次,为了保证能处理跨域情况,实际添加一次在Logout过滤器链前即可。实际就是设置允许跨域的请求

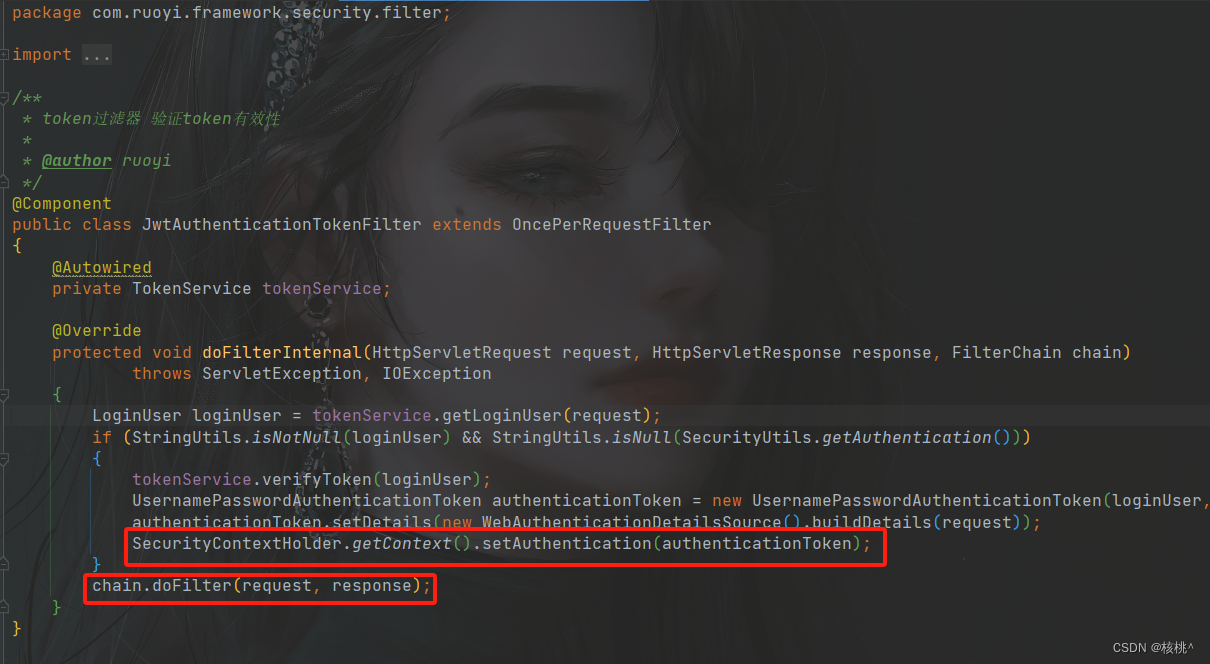

- jwt 过滤器

添加了一个jwt过滤器在用户的账号密码认证前,(用于判断是否存在token),该类又继承了OncePerRequestFilter抽象类(保证一次外部请求,只执行一次过滤方法),用于处理在输入用户名密码前对存在携带的token进行校验是否过期等等,如果token校验成功,那么就会自动读取token中的用户名密码信息,并且设置到对应的安全上下文中,最后放行该次请求(不做对用户名密码校验的处理)

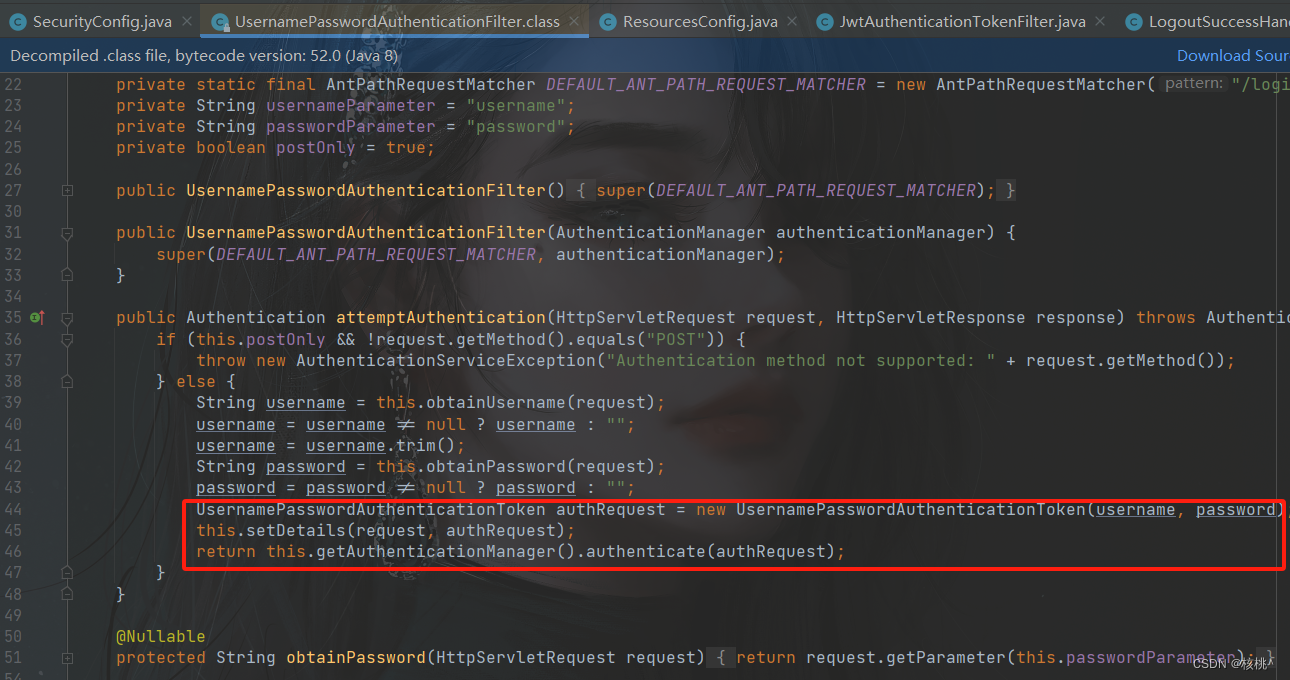

如果没有携带token就需要进行下一个UsernamePasswordAuthenticationFilter用户名密码过滤器处理,该过滤器是将用户名密码读取出来,然后设置到SecurityContextHolder的安全上下文内容中

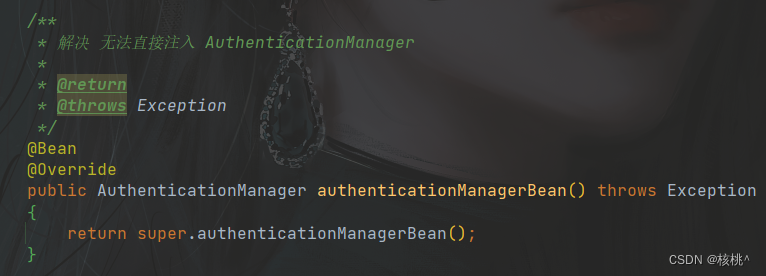

最后的认证是通过认证管理器来实现最后的认证功能

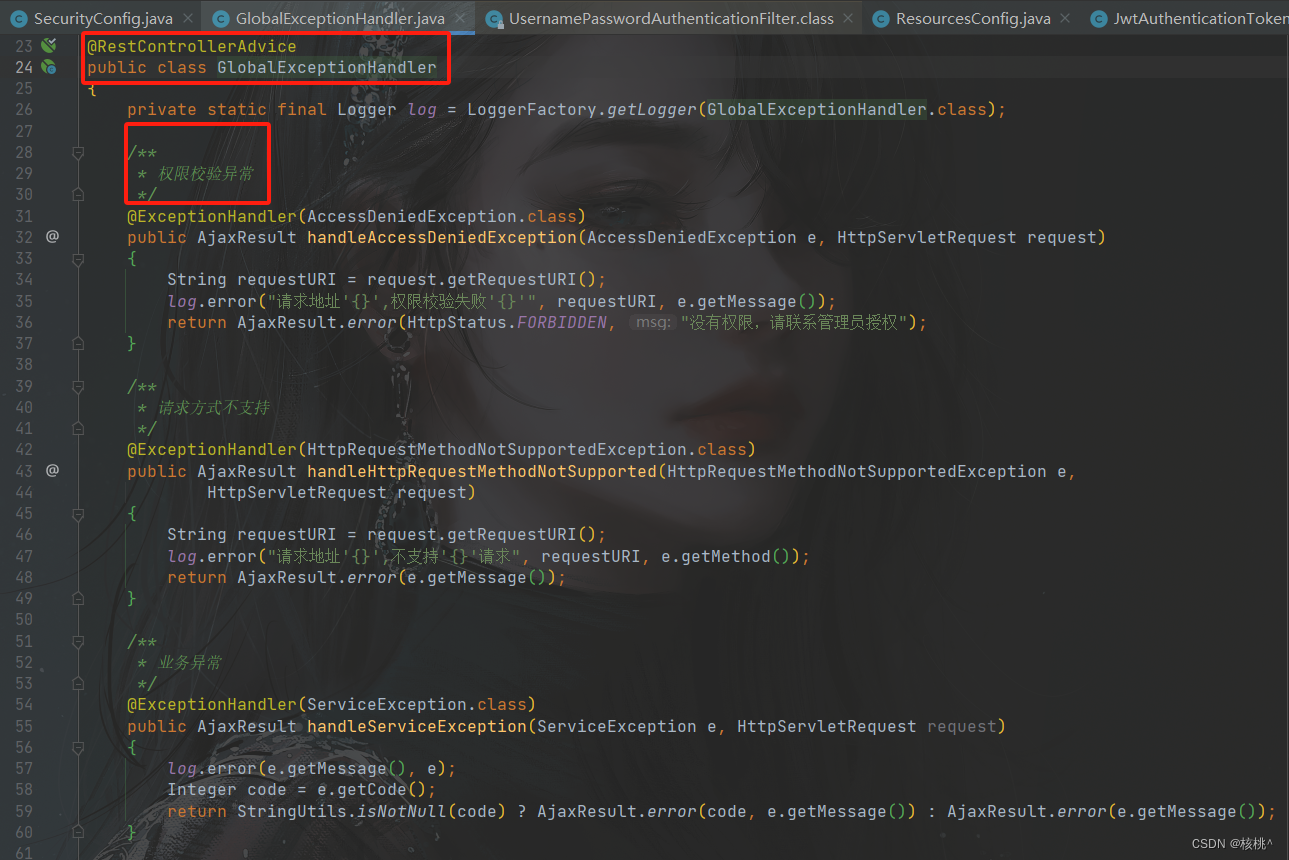

对于认证失败,不会跳到认证失败处理器,而是直接抛出自定义异常,通过全局的异常处理器来处理认证失败的逻辑

认证错误异常

若依登录/退出流程

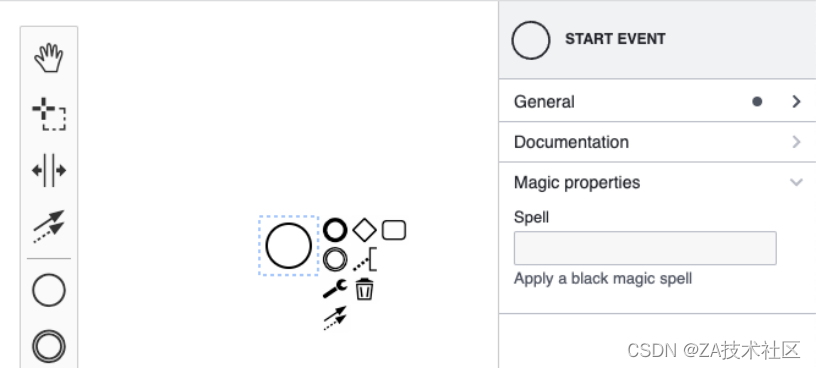

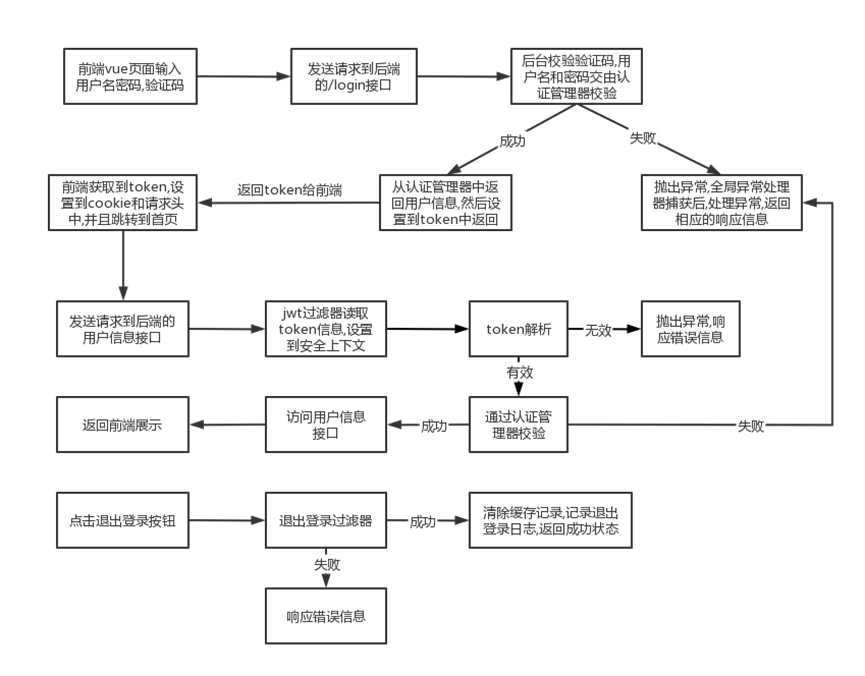

流程图

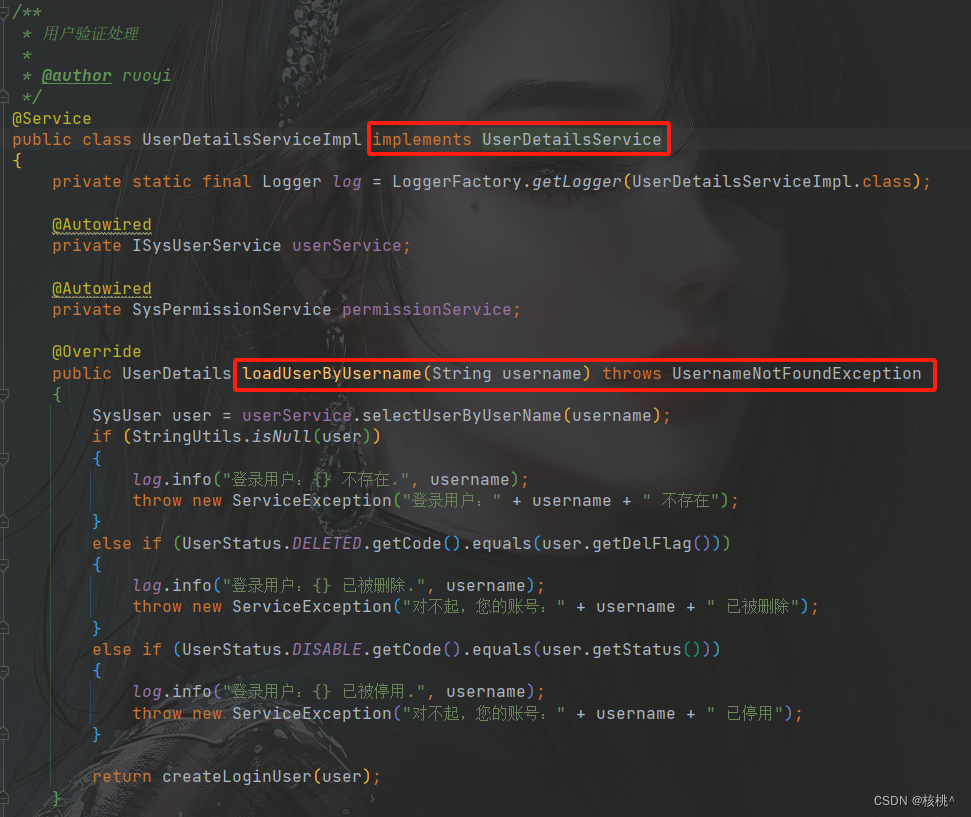

登录

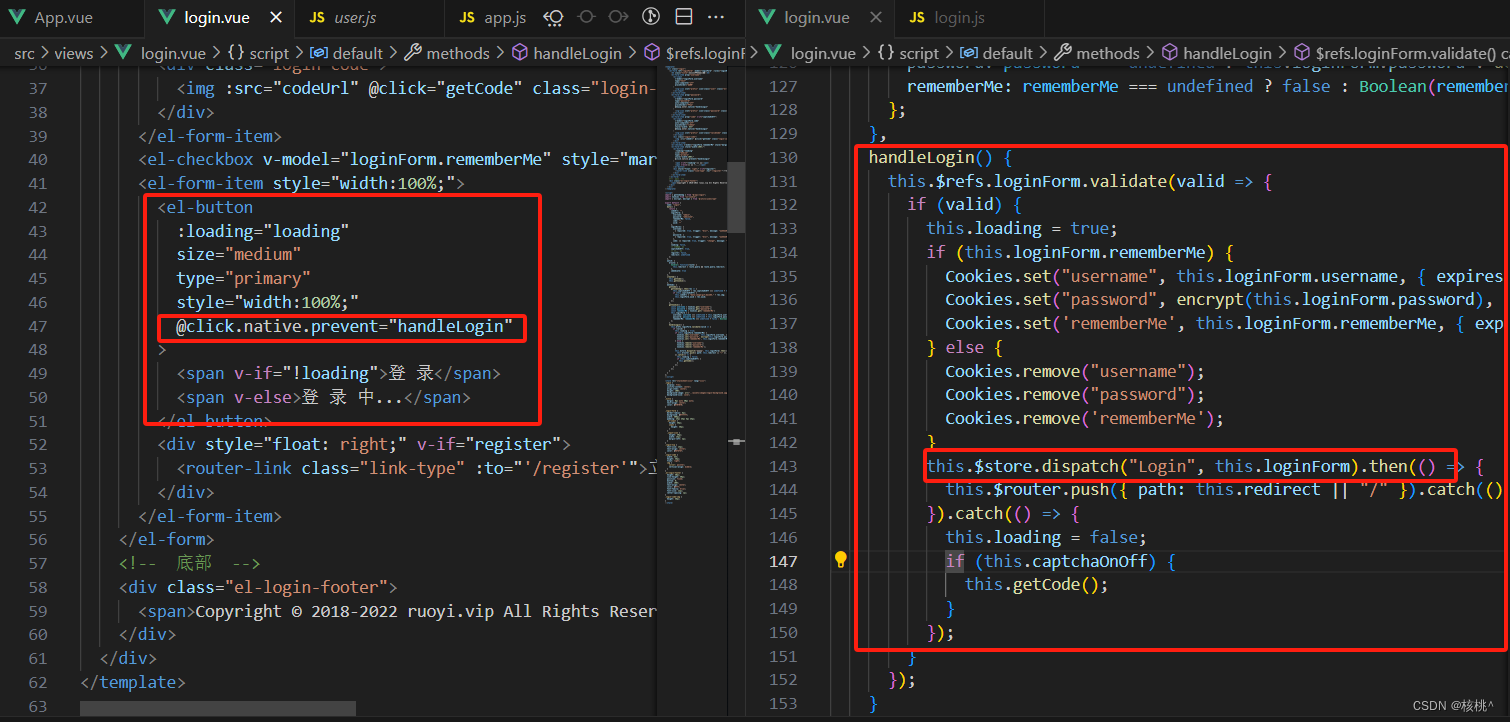

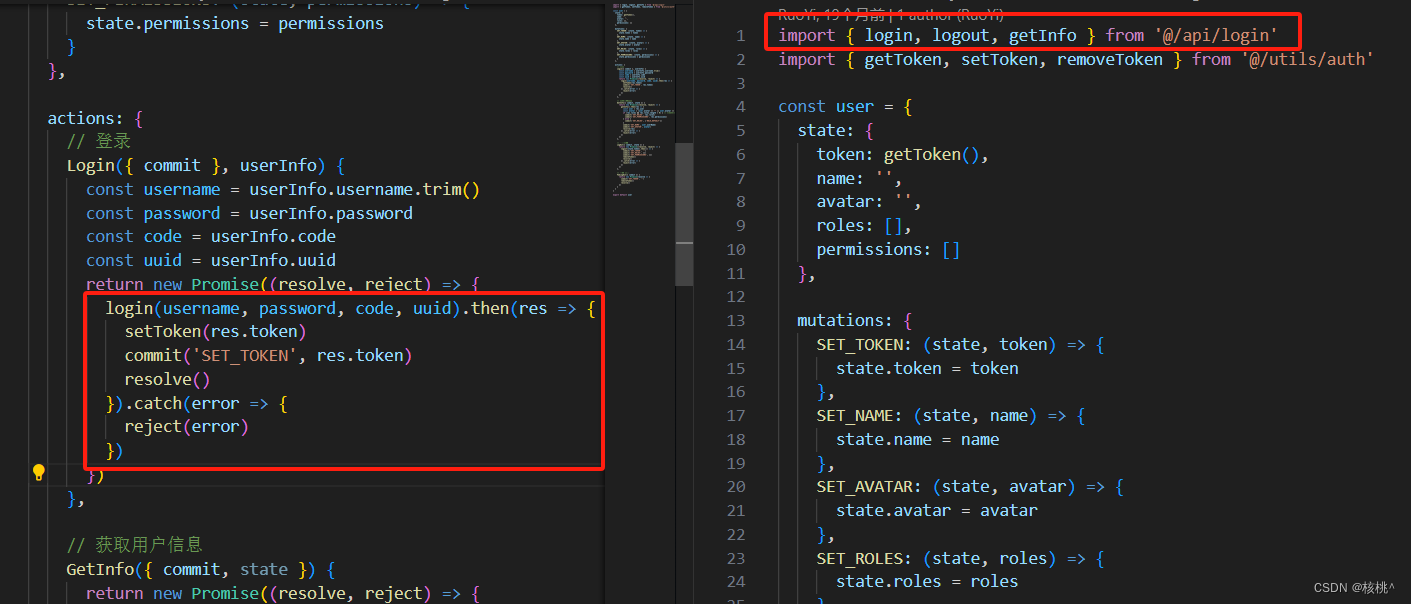

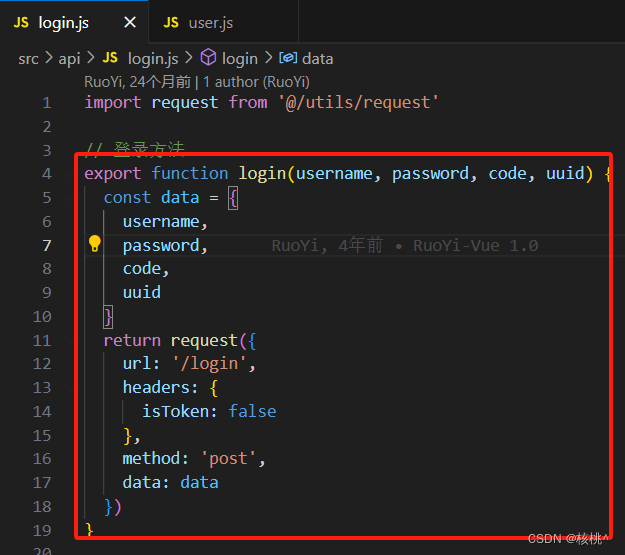

- 登录按钮点击,通过this.$store.dispatch调用store 里的user.js中的login方法,login方法调用封装的login方法,发送请求到后端

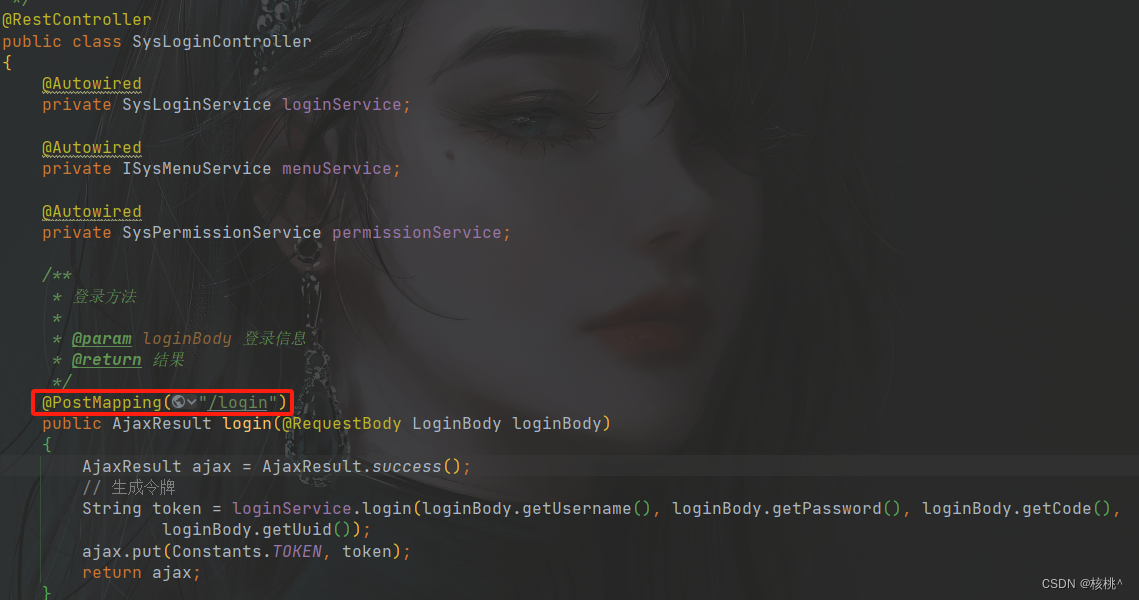

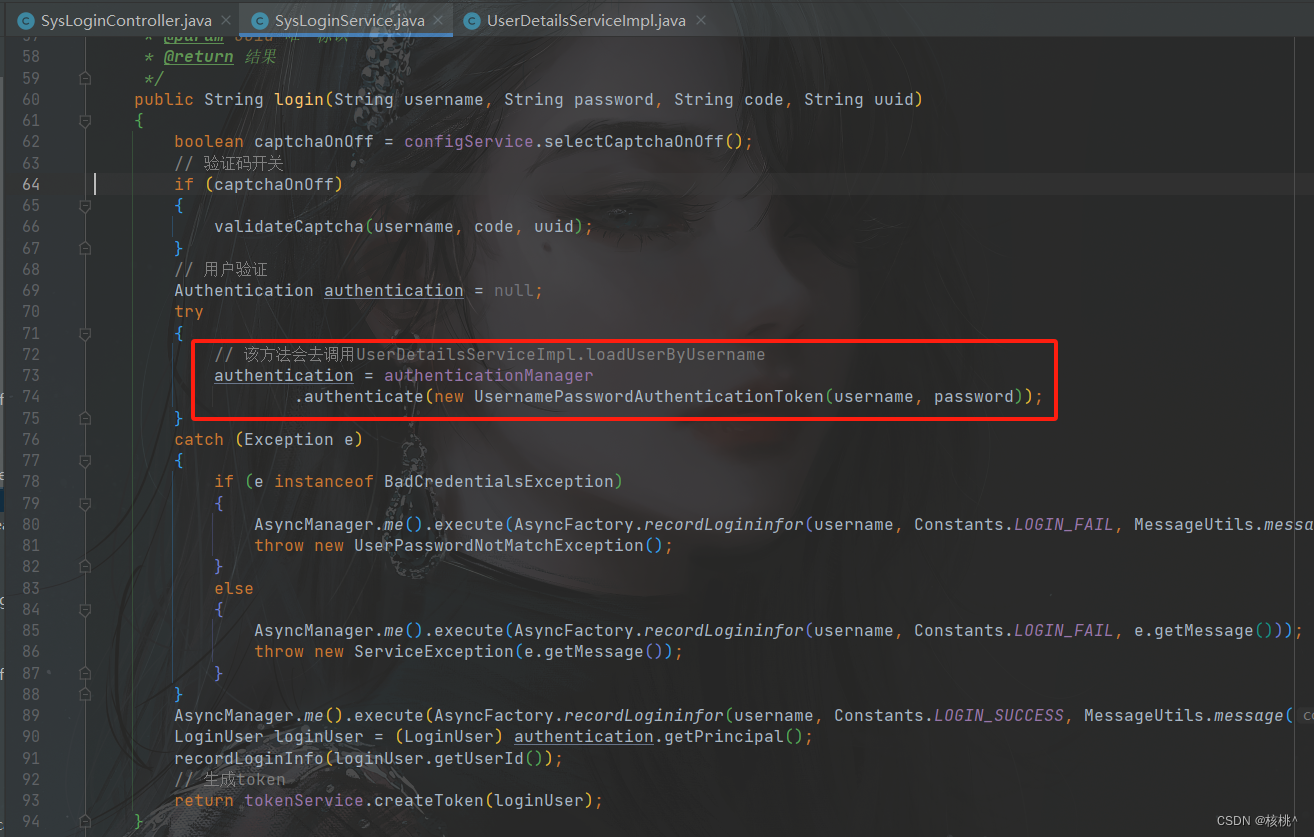

- 在SysLoginController中定义登录接口,并且在SecurityConfig中直接放行/login路径,请求该接口会校验用户名和密码,然后再loginService的login方法中读取用户名和密码交给认证管理器认证,成功后设置认证后的用户信息到token中,返回一个token

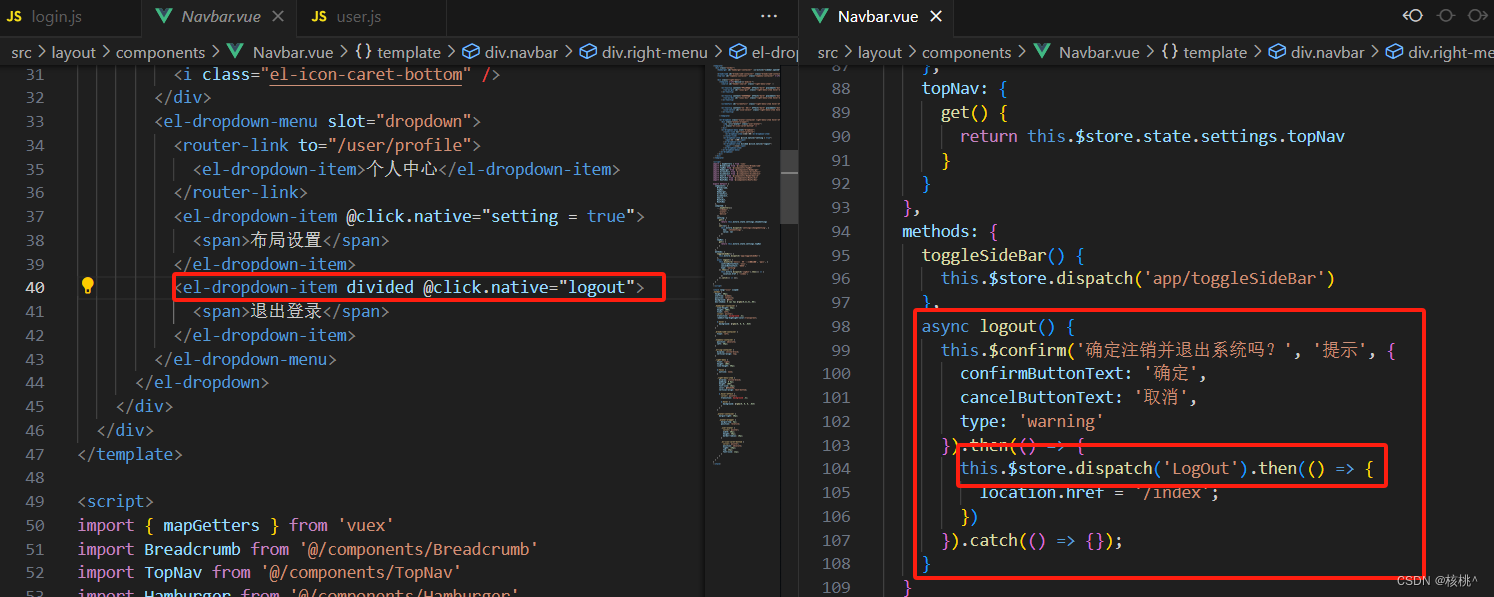

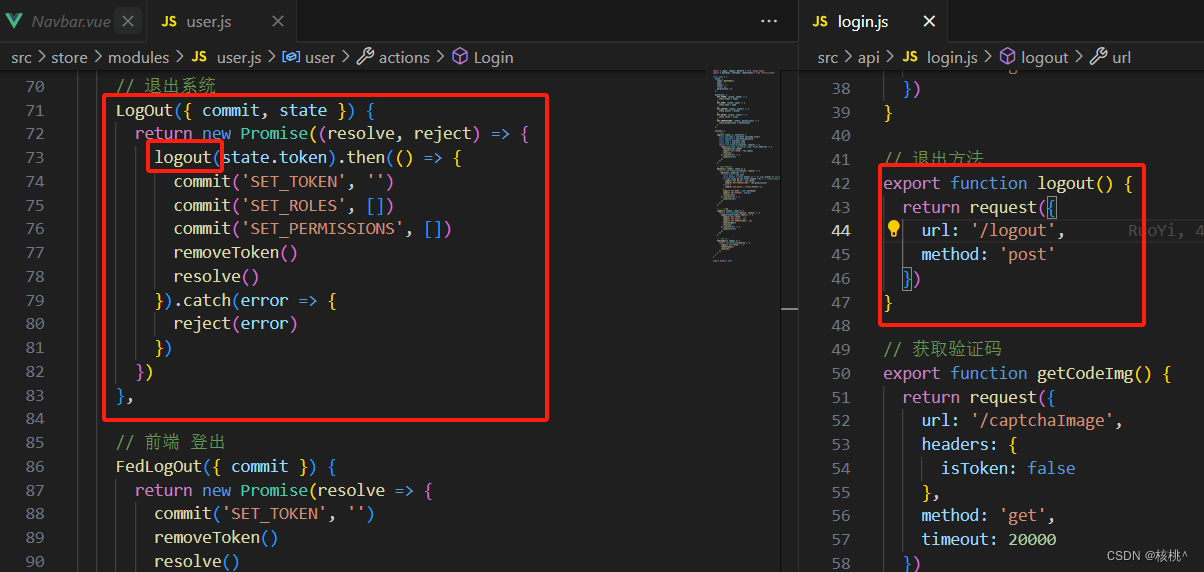

退出

- 退出登录点击,通过this.$store.dispatch调用store 里的user.js中的logout方法,logout方法调用封装的logout方法,发送请求到后端

- 后端对退出登录的url进行拦截,调用退出登录处理器进行用户退出信息处理