零日漏洞,是软件应用程序或操作系统(OS)中的意外安全漏洞,负责修复该漏洞的一方或供应商不知道该漏洞,它们仍然未被披露和修补,为攻击者留下了漏洞,而公众仍然没有意识到风险。

零日攻击是如何发生的

当组织专注于保护自己免受已知威胁时,攻击者利用零日漏洞躲过了他们的雷达。零日攻击是突然发生的,因为它们针对的是尚未被供应商承认、发布或修补的漏洞。有没有想过为什么它被称为零日攻击?零日这个术语意味着软件开发人员或供应商没有任何时间来修补漏洞,因为在攻击者开始利用它之前,他们通常不知道漏洞的存在。

攻击者如何发现零日漏洞

安全研究人员和黑客都在不断探测操作系统和应用程序,以寻找弱点。他们可能会使用一系列自动化测试工具来尝试使应用程序崩溃,或者通过向程序提供多个输入并希望揭示防御漏洞来查看程序是否以程序员从未打算的方式做出响应。如果他们成功这样做,他们现在就会意识到软件中存在零日漏洞。但是,与研究人员不同,研究人员要么向供应商报告该漏洞,要么将该漏洞的细节放在互联网上以警告公众并迫使供应商发布修复程序,如果网络犯罪分子碰巧发现了它,他们就会利用它来为自己谋取利益。

为什么零日漏洞攻击很危险

一旦漏洞被发现,黑客就会使用逆向工程工具来了解崩溃的原因。有了这些知识,他们开发了一个漏洞,这是一个命令序列,这些命令操纵错误或漏洞以谋取利益。这称为零日漏洞利用。零日漏洞利用漏洞进入系统并传递有效载荷,这可能是具有传染性的恶意软件,带有破坏系统功能、窃取敏感数据、执行未经授权的操作或与远程黑客的系统建立连接的指令。

零日漏洞利用

在没有任何补丁可用来缓解这些漏洞的情况下披露的未知安全漏洞称为零日漏洞,当这些零日漏洞被网络犯罪分子利用时,它们被称为零日漏洞。一旦漏洞被利用,它们就会演变成适当的网络攻击,网络犯罪分子会从您的企业窃取或勒索数据和金钱。这些类型的网络攻击被称为零日攻击,因此,零日漏洞可以转化为零日漏洞,然后可以利用这些漏洞进行零日攻击。

如何帮助保护网络免受零日攻击

尽管零日漏洞很难预防,但通过不断评估端点安全态势并加强防御,您就有机会抵御它们,了解 Vulnerability Manager Plus 如何帮助您强化系统和软件,以应对零日漏洞和公开披露的漏洞。

- 利用零日专用视图

- 部署缓解脚本

- 随时了解最新补丁

- 获取有关零日补丁的通知

- 通过安全配置管理建立安全基础

- 审核定义文件的防病毒解决方案

- 跟踪操作系统和应用程序的生命周期结束

利用零日专用视图

安全研究人员不断在互联网上寻找有关新威胁的任何细节,一旦有关零日漏洞和公开披露的漏洞的详细信息被曝光,信息就会立即被验证并更新到中央漏洞数据库,并将数据同步到Vulnerability Manager Plus服务器。

然后,会扫描您的网络以查找零日漏洞,并将其显示在控制台的专用视图中,防止它们与不太严重的漏洞混淆。漏洞仪表板中的一个组件可让您不断了解网络中有多少零日漏洞仍未解决。此外,您可以从安全新闻源中提供的技术文章中详细了解最新的零日漏洞。

部署缓解脚本

一旦零日漏洞开始传播并且供应商意识到这一点,他们就会迅速发布一种解决方法,以在开发补丁时减轻对该问题的利用。现在,您可以使用Vulnerability Manager Plus的预构建缓解脚本立即将这些解决方法管理到所有受影响的机器上,以强化系统,更改注册表值,关闭易受攻击的端口,禁用传统协议等,从而最大程度地降低零日漏洞在您的网络中被利用的可能性。

随时了解最新补丁

尽管修补所有已知漏洞并不能保证对零日漏洞的完全安全,但如果预期目标需要利用其他漏洞,它确实会使黑客更难成功。Vulnerability Manager Plus中的自动补丁部署功能使您的所有操作系统和应用程序都使用最新补丁进行更新,从而阻止黑客,即使他们能够获得零日漏洞。

获取有关零日补丁的通知

当针对以前标记为零日漏洞的漏洞发布补丁时,它们称为零日补丁。一旦零日补丁可用,Vulnerability Manager Plus就会在控制台的通知栏中提醒您。然后,您可以重新应用缓解脚本以还原相关的变通办法,并应用修补程序以永久修复漏洞。

通过安全配置管理建立安全基础

漏洞只是被用作进入网络的入口方式,一旦攻击者进入,他们就会操纵现有的错误配置,向预期目标横向移动。以臭名昭著的 Wannacry 勒索软件为例,在 Microsoft 提出修复程序之前,只需禁用 SMBv1 协议并将防火墙规则设置为阻止端口 445,就可以轻松防止它在网络上传播。通过使用Vulnerability Manager Plus的安全配置管理功能对操作系统、互联网浏览器和安全软件进行全面和定期的配置评估,您可以轻松地将任何错误配置恢复到合规状态。

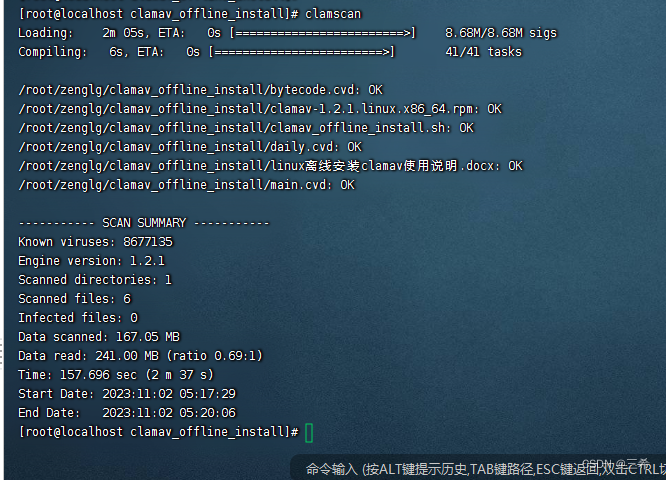

审核定义文件的防病毒解决方案

只要您的防病毒保护是最新的,您就应该在新的零日威胁发生后的几小时或几天内受到保护,建议审核网络中的防病毒软件,以确保它们已启用并具有最新的定义文件。

跟踪操作系统和应用程序的生命周期结束

忘记对最新软件的零日攻击,已达到生命周期结束的软件将停止接收来自供应商的安全更新,并且将永远容易受到任何发现的零日漏洞的攻击。因此,必须执行高风险软件审计,以了解哪些应用程序和操作系统即将结束其生命周期或已达到生命周期结束。一旦它们达到生命周期的尽头,建议您迁移到最新版本的过时软件。

没有银弹解决方案可以使您的网络无法渗透到零日漏洞,但是在您的网络中安装Vulnerability Manager Plus并实现上面讨论的安全措施可以很好地提高您对抗零日漏洞的立场。如果您当前的漏洞管理工具仅依赖于软件供应商来修补零日漏洞,并且在此之前使您的网络完全开放,那么您就该选择提供替代解决方案的工具了。

Vulnerability Manager Plus 是一个多操作系统漏洞管理和合规性解决方案,提供内置的补救措施。它是一种端到端的漏洞管理工具,可从单个控制台提供全面的覆盖范围、持续的可见性、严格的评估以及对威胁和漏洞的整体修复。