在网络世界中,攻击者采用各种方法来试图利用网络漏洞来实施攻击。这些攻击可能导致目标网站宕机、性能下降,或者更严重的数据泄露。在本文中,我们将从攻击者的角度探讨如何有效地利用流量攻击,以便更好地理解如何防范这些攻击。

利用DDoS攻击

分布式拒绝服务(DDoS)攻击是攻击者常用的手法之一。通过使用大量的僵尸机器,攻击者可以同时向目标网站发送大量请求,使其服务器不堪重负而宕机。攻击者可以选择使用不同类型的攻击,包括UDP洪泛、SYN洪泛和HTTP洪泛,以混淆目标网站的防御措施。

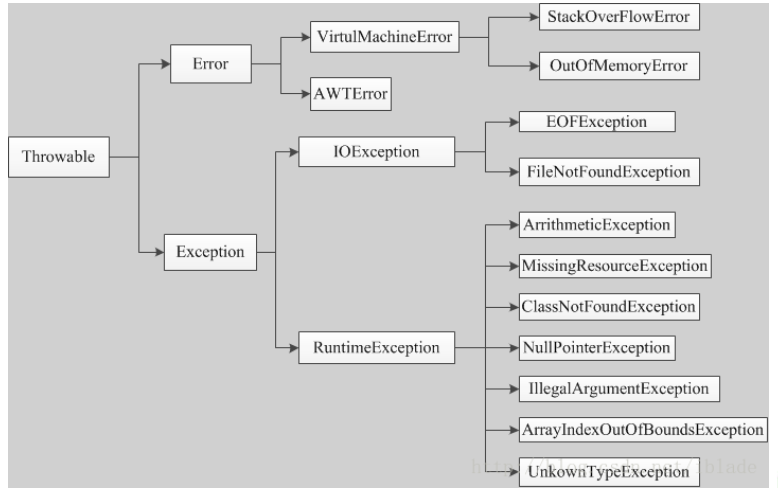

利用网络漏洞

攻击者经常寻找已知或未公开的网络漏洞,以进一步渗透目标网站。这些漏洞可以存在于操作系统、应用程序、插件或第三方组件中。一旦找到漏洞,攻击者可以使用漏洞利用工具来获取对服务器的访问权限,从而实施各种攻击。

利用未加密的数据传输

一些网站仍然使用未加密的HTTP协议来传输数据,这使得攻击者可以轻松截取和窥探用户的敏感信息。通过拦截数据包,攻击者可以获取用户的用户名、密码和其他敏感数据。因此,攻击者通常寻找未加密通信的机会,以获取有价值的信息。

利用弱密码和多因素认证问题

攻击者常常尝试猜测用户的弱密码或试图绕过多因素认证。攻击者可以使用密码暴力破解工具来不断尝试各种密码组合,或者利用社会工程学手段欺骗用户提供其身份验证因素。

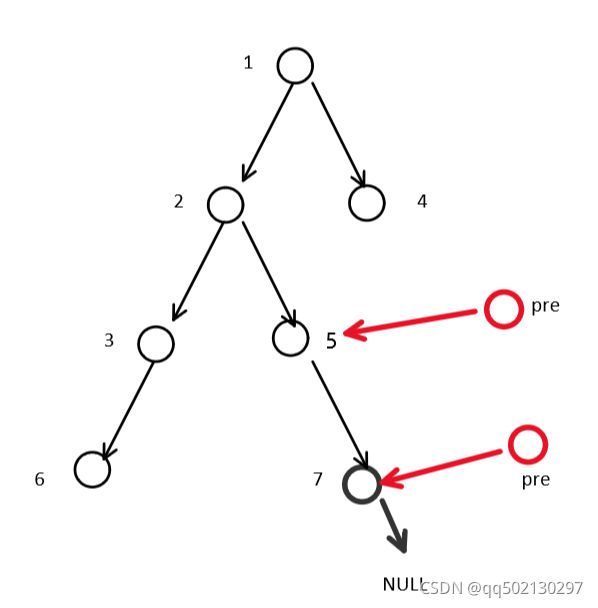

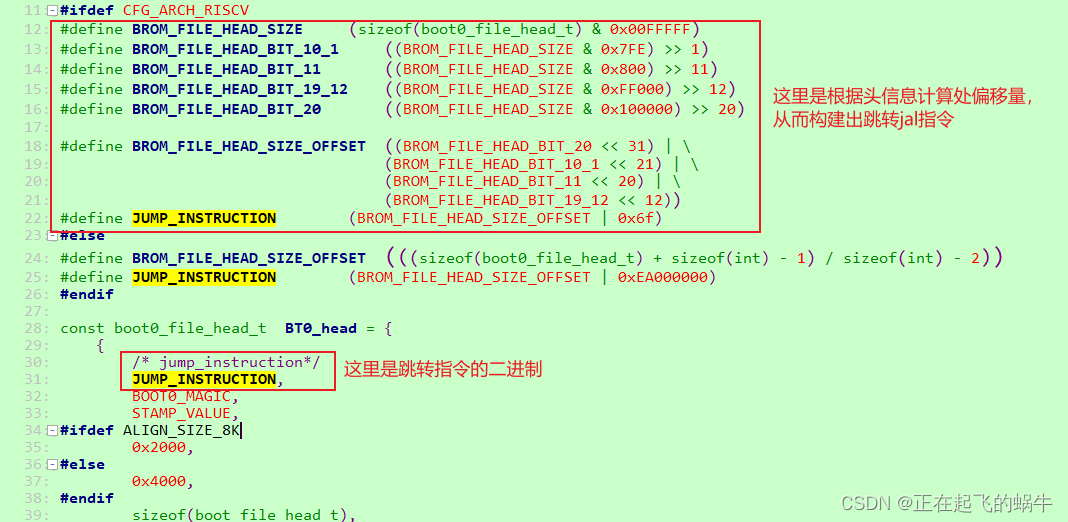

利用缓冲区溢出

缓冲区溢出是一种常见的攻击技术,攻击者通过在应用程序中注入恶意数据来覆盖内存区域,从而控制程序的执行流程。这使得攻击者能够执行自己的恶意代码,获取对服务器的控制权。

尽管攻击者可能会采用各种手法来实施攻击,但防范这些威胁并不是一无是处。网络管理员可以采取以下措施来降低攻击风险:

- 及时修补漏洞:定期更新服务器和应用程序,以修复已知的漏洞。

- 使用DDoS防护服务:选择可靠的DDoS防护服务来减轻DDoS攻击的影响。

- 加密数据传输:采用HTTPS等加密协议来保护数据传输。

- 强化多因素认证:为用户提供多因素认证选项,以增强帐户安全性。

- 定期审查安全策略:定期检查和更新安全策略,以确保网站的安全性。

总结而言,攻击者可以利用各种手法来实施流量攻击,但了解这些手法有助于网络管理员采取相应措施来保护网站免受威胁。网络安全是一个不断演化的领域,攻击者和防御者都在不断提高自己的技能,这使得网络安全变得更加复杂和紧迫。网络管理员需要时刻保持警惕,不断学习和适应以保护他们的网络免受攻击。