SELinux(Security-Enhanced linux)是增强版Linux,简称SELinux,它是一个Linux内核模块,也是Linux的一个安全子系统,主要以内核模块为支持,用户态程序进行权限策略管理。

背景

Linux系统下的root权限相当于系统的最高权限,例如,当一个Linux木马程序通过漏洞或钓鱼等方式在用户电脑中执行时,几乎可以完成任何操作,这给Linux系统安全造成了严峻的威胁。

为了降低这一安全风险,Linux系统引入了SELinux安全控制策略。SELinux控制策略的核心思想,相当于给系统设置了2把锁,除了root权限用户之外,还引入了管理员adm用户,而且这两个用户的权限各不相同,甚至存在相互制约,攻击者必须同时获取两把钥匙才能取得权限,这极大降低了暴露的攻击面和被攻击的可能。

SELinux安全策略把权限细化到访问的目录或具体的文件,这意味着每个Linux系统运行的程序只能访问事先被允许的文件,访问其他的文件就会出现访问受限或者报错。如果权限控制策略写的非常仔细,或在产品的二进制中执行RCE shellcode,最终也只能访问一些无关的不重要信息。

SELinux的引入降低了系统被攻击和控制的风险,但同时导致Linux系统在使用上更复杂,因此,这些策略更适用于布置在已经调试好的机器。但SELinux也是历史上最杰出的安全子系统,其中的模块实现细节和安全思想也被多数安全产品借鉴,二次开发出安全产品和引入到其他的类linux系统中。

本文将详细介绍其中的实现思想,并对控制策略细节进行分析。

策略细节分析

1. 策略3种状态

在Linux安全操作系统上,SELinux的安全策略状态有三种:

Enforcing(强制模式):表示SELinux正在运行,所设置的所有安全策略都被启用,所有与SELinux安全策略相关的服务和程序被策略限制。

Permissive(宽容模式):表示SELinux运行,所设置的所有安全策略都被启用,所有涉及到的安全策略相关的服务和程序不会被策略限制,程序不会受到限制,但是会有日志记录。

Disabled(关闭):SELinux安全策略被关闭。

2. 实现细节

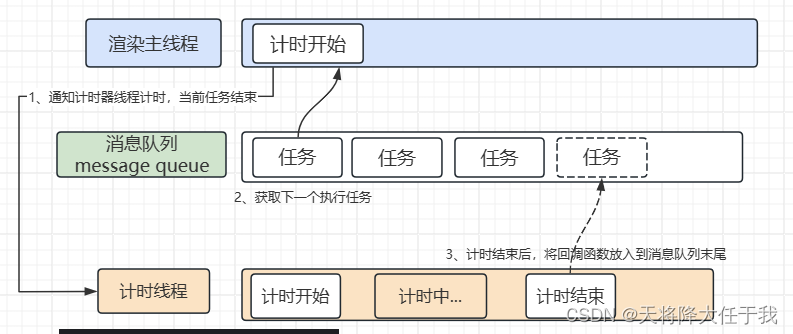

SELinux的框架实现的思想是通Linux内核模块的LSM框架进行实现的,LSM框架的思想允许安全模块.ko类型的文件以插件的方式进入内核,以便更严格地控制基于身份的任意访问安全性。LSM框架开发了一套系统的钩子函数接口,可以对Linux系统的文件进行复制、移动及修改,网络行为监控、IP、端口都对应了其中的配置规则,SELinux作为一个LSM的内核模块加载到内核中,在允许之前进行额外的访问确认,安全服务器就是对访问的规则进行策略判断,这些策略通过用户空间的策略管理接口配置到系统中,SELinux策略通过内核的LSM框架为基础去实现,LSM提供内核消息钩子函数去捕获操作系统的各种操作消息,在此基础上,SELinux自己在内核中实现了策略管理器,通过不同的策略与传递过来的消息进行对比,以此判断放行或阻断。

3. 配置文件说明

上述了策略的配置,管理员账户可通过用户态提供策略的接口去配置策略,策略文件是为策略源文件作说明的,policy.conf策略的具体组成包括:类别和许可、类型强制声明(类型、TE规则、角色和用户)、约束、资源标记说明。

其应用于管理编写特定规则下的文件,例如policy.conf,通过策略编译器checkpolicy去编译、生成policy.xx的二进制文件,同时策略编译器在编译规则时会检测语法是否正确,错误的规则语法会判断编译不通过,之后编译文件的策略二进制通过checkmodule命令去载入到内核中,规则开始生效。

具体的规则配置官方手册:https://opensource.com/business/13/11/selinux-policy-guide

适用场景及优缺点

SELinux安全控制策略作为Linux子系统中的安全防护环节,具有安全可靠、权限细化等特点。由于开启SELinux策略的Linux系统,会对所有操作进行审计和规则检测,如果规则中没有给浏览器对应的端口访问权限和特定的文件执行,访问就会失败,因此,SELinux策略更适用于安全产品配置到Linux系统中的一体化硬件设备中去开启,也能更大程度发挥出安全策略的优势。

总结

SELinux安全控制策略是安全体系中端点安全防护中的一环,其主要采用权限分类和认证的策略,使未经过认证的程序无法被执行,防止操作系统被入侵后陌生程序执行恶意程序和木马,Android的权限访问控制策略也借鉴了其中的安全思想。总的来说,SELinux的安全控制策略拥有优秀的安全控制框架,允许自定义适合自身系统的安全策略,增强Linux的系统安全,防御未知攻击。