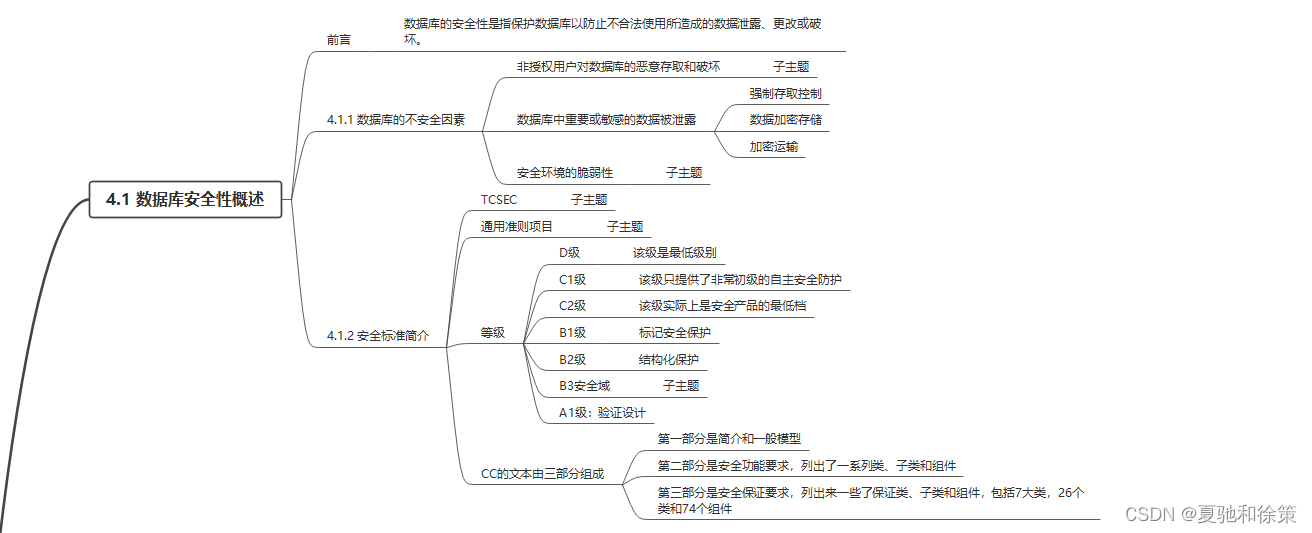

思维导图:

前言:

- **第一章回顾**:数据库特点 - 统一的数据保护功能,确保数据安全、可靠、正确有效。

- 数据保护主要涵盖:

1. **数据的安全性**(本章焦点)

2. 数据的完整性(第5章内容)

- **4.1 数据库安全性概述**:

- 定义:保护数据库,阻止非法使用导致的数据泄露、修改或破坏。

- 背景:所有计算机系统都有安全隐患,但数据库系统因集中存储大量数据并与众多用户共享,所以安全问题更显著。

- 重要性:系统安全保护的有效性是数据库系统主要的技术指标。

我的理解:

这段前言主要介绍了关于数据库安全性的基本概念及其在整个数据库系统中的重要性。以下是我对前言的简要理解:

1. **数据库的重要特点**:在第一章中,强调了数据库的一大特点是通过数据库管理系统来提供统一的数据保护功能。这是为了确保存储在其中的数据是安全、可靠、正确和有效的。

2. **数据保护的两大方面**:

- **数据安全性**:本章的焦点,它涉及确保数据不会被未经授权的个体泄露、更改或破坏。

- **数据完整性**:将在第5章中讨论,它涉及确保数据的完整和一致性。

3. **安全性的重要性和普遍性**:

- 任何计算机系统都可能面临安全隐患,这并不是数据库系统所独有的问题。

- 但是,数据库系统的特殊之处在于它集中存储了大量的数据,并且这些数据通常会被众多的最终用户直接共享。因此,对于数据库系统,安全性问题尤为关键和突出。

4. **技术指标**:一个数据库系统的好坏或效率可以通过其系统安全保护措施的有效性来判断。这表明,如何防止数据泄露或破坏是评估数据库系统的关键因素之一。

总之,这段前言为读者提供了一个对于数据库安全性的框架和背景,强调了在整个数据库管理中安全性的中心地位和重要性。

4.1.1 数据库的不安全因素

4.1.1 数据库的不安全因素

- **4.1.1 数据库的不安全因素**

1. **非授权用户的恶意行为**:

- 黑客和犯罪分子可能窃取用户名和用户口令,进行非法的数据访问、修改或破坏。

- **安全措施**:

- 用户身份鉴别

- 存取控制

- 视图技术

2. **数据泄露**:

- 黑客和敌对分子可能盗取数据库中的敏感数据。

- **安全措施**:

- 强制存取控制

- 数据加密存储

- 数据加密传输

- 审计功能:通过审计日志分析,提前发现潜在威胁,跟踪非授权行为。

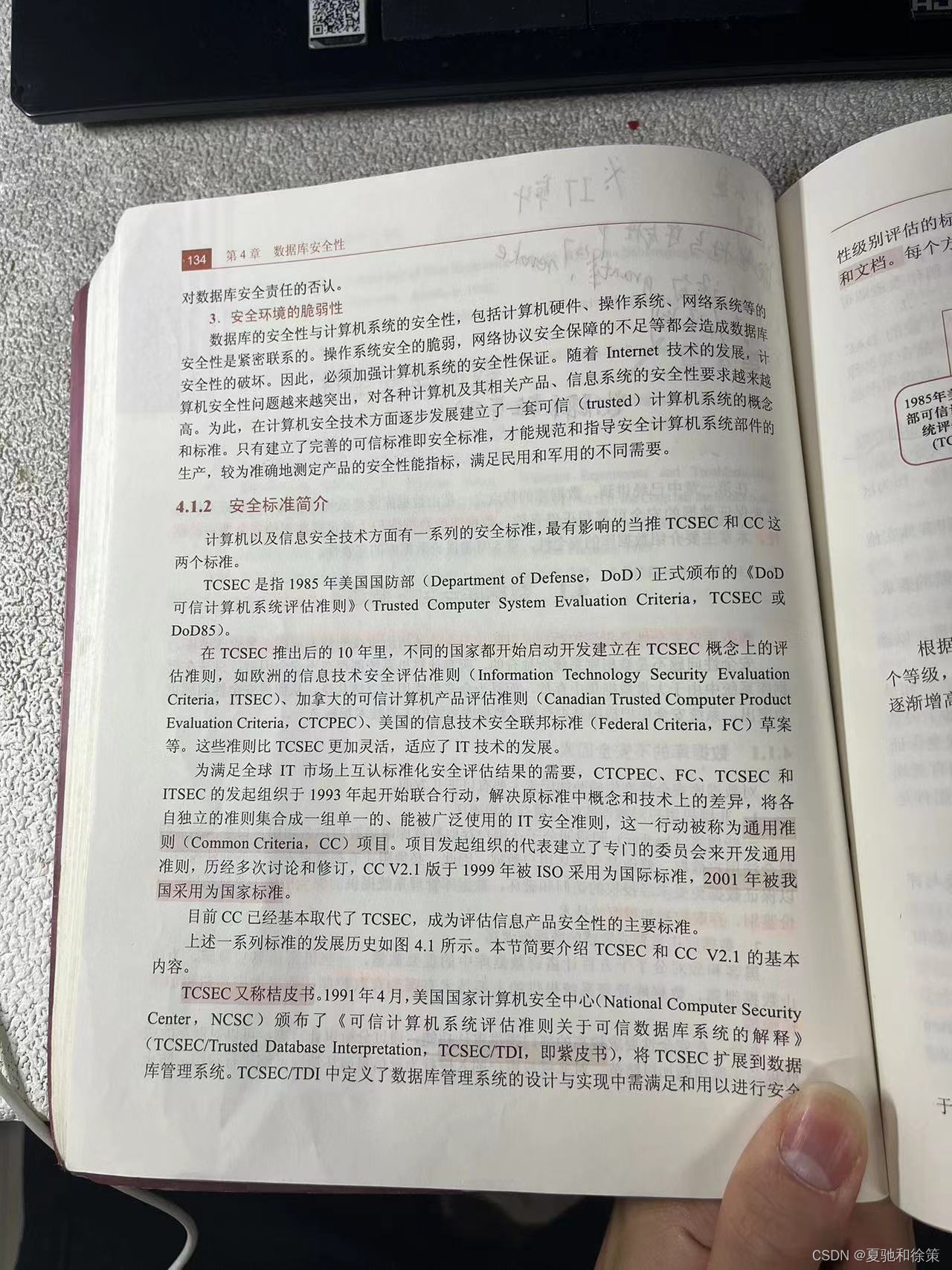

3. **计算机系统的安全脆弱性**:

- 数据库安全与计算机硬件、操作系统、网络系统的安全性紧密关联。

- 操作系统和网络协议的安全脆弱性可能导致数据库安全问题。

- **随着Internet技术的发展**:计算机安全问题日益重要,对各种计算机产品和信息系统的安全要求增加。

- **方向**:逐步建立了"可信计算机系统"的概念和标准,以满足民用和军用需求。

我的理解:

这一节主要探讨了数据库可能面临的不安全因素和如何对抗这些威胁。以下是对这些概念的解析和理解:

1. **非授权用户的恶意行为**:

- 意思是有些用户,特别是黑客和犯罪分子,可能会未经许可地访问数据库。他们可能会偷取其他用户的登录信息,以冒充合法用户身份来破坏数据。

- **对策**:数据库管理系统通过用户身份验证、访问控制和视图技术来防止非法访问和修改数据。这些措施能够确定访问者是否有权限,并限制他们可以访问或修改的数据范围。

2. **数据泄露**:

- 数据库中可能含有机密或敏感信息。黑客和敌对分子努力盗取这些数据,这可能对个人、公司或国家安全构成威胁。

- **对策**:为了确保数据安全性,数据库管理系统采用了多种技术,例如强制存取控制、数据加密存储和数据加密传输。此外,还有审计功能,它能通过分析访问日志来检测和跟踪任何潜在的非法访问或数据修改。

3. **计算机系统的安全脆弱性**:

- 数据库的安全性不仅仅是数据库本身的问题,还与其运行的计算机系统的安全性紧密相关。如果操作系统、网络或硬件有漏洞,数据库可能会受到威胁。

- **趋势**:随着Internet技术的发展,计算机系统面临的安全威胁也在增加。为了应对这些挑战,产业界和研究界都在寻求更高的安全标准和实践,如“可信计算机系统”。

总的来说,这一节强调了数据库安全的重要性,分析了可能对数据库造成威胁的主要因素,并介绍了为确保数据安全而采用的多种措施和技术。

4.1.2 安全标准简介

4.1.2 安全标准简介

-

TCSEC (桔皮书):

- 由美国国防部于1985年发布的《DoD可信计算机系统评估准则》。

- 1991年,美国国家计算机安全中心发布了TCSEC的扩展版本,关注于数据库管理系统的安全性,被称为TCSEC/TDI或紫皮书。

- 定义了数据库管理系统的设计和实现中的安全级别评估标准。

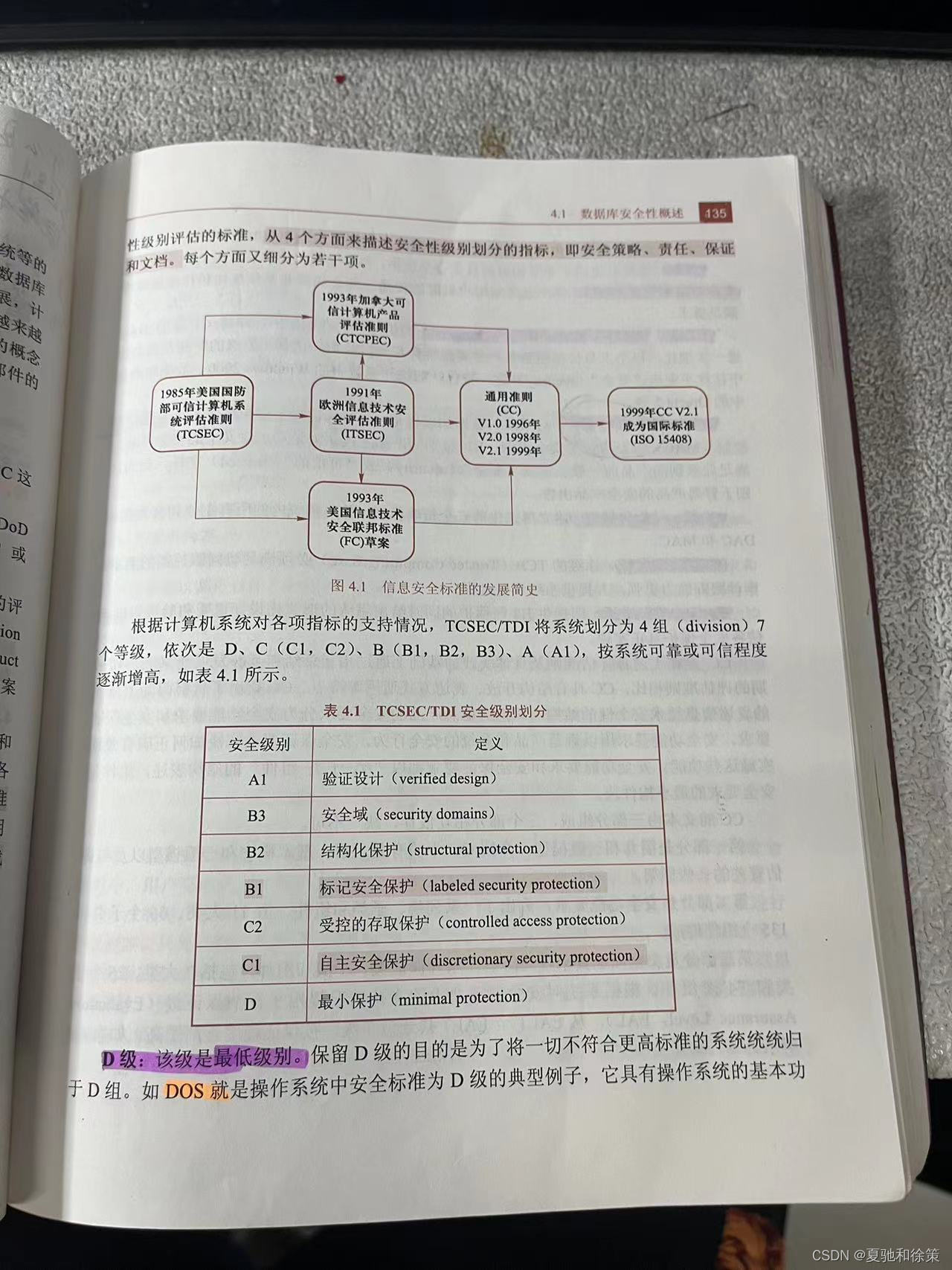

- 系统划分为4组7个等级:D, C1, C2, B1, B2, B3, A1。

- D级是最低级别,如DOS是D级的一个例子。

-

通用准则 (CC):

- 在TCSEC之后,许多国家基于TCSEC的概念开发了自己的评估准则,例如欧洲的ITSEC、加拿大的CTCPEC和美国的FC草案。

- 为了实现标准化的全球IT安全评估,上述组织于1993年开始合作,集合各自的准则形成一个统一的IT安全准则,称为“通用准则”(CC)项目。

- CC V2.1版于1999年被ISO采纳为国际标准,并在2001年被中国采用为国家标准。

- CC现在已经基本取代了TCSEC,成为了主导的信息产品安全评估标准。

4.1.2 安全标准简介笔记

1. 重要的安全标准:

- TCSEC: 由美国国防部于1985年发布。也被称为“桔皮书”。

- CC (Common Criteria): 旨在统一多种安全评估标准,于1999年被ISO采为国际标准。

2. TCSEC (桔皮书):

- 发展:从原始的TCSEC扩展至数据库管理系统的TCSEC/TDI (即“紫皮书”)。

- 安全级别:

- D: 最小保护,例如DOS。

- C1: 初级自主安全保护,实现用户与数据分离。

- C2: 受控存取保护,更细化的DAC,例:Windows 2000。

- B1: 标记安全保护,实施MAC。

- B2: 结构化保护,DAC和MAC的全面实施。

- B3: 安全域,强化的TCB。

- A1: 验证设计,结合B3级的形式化设计和验证。

3. CC (通用准则):

- 特点: 结构开放,表达方式通用。

- 内容结构:

- 第一部分: 介绍术语、基本概念、一般模型。

- 第二部分: 安全功能要求,11大类、66子类、135组件。

- 第三部分: 安全保证要求,7大类、26子类、74组件。

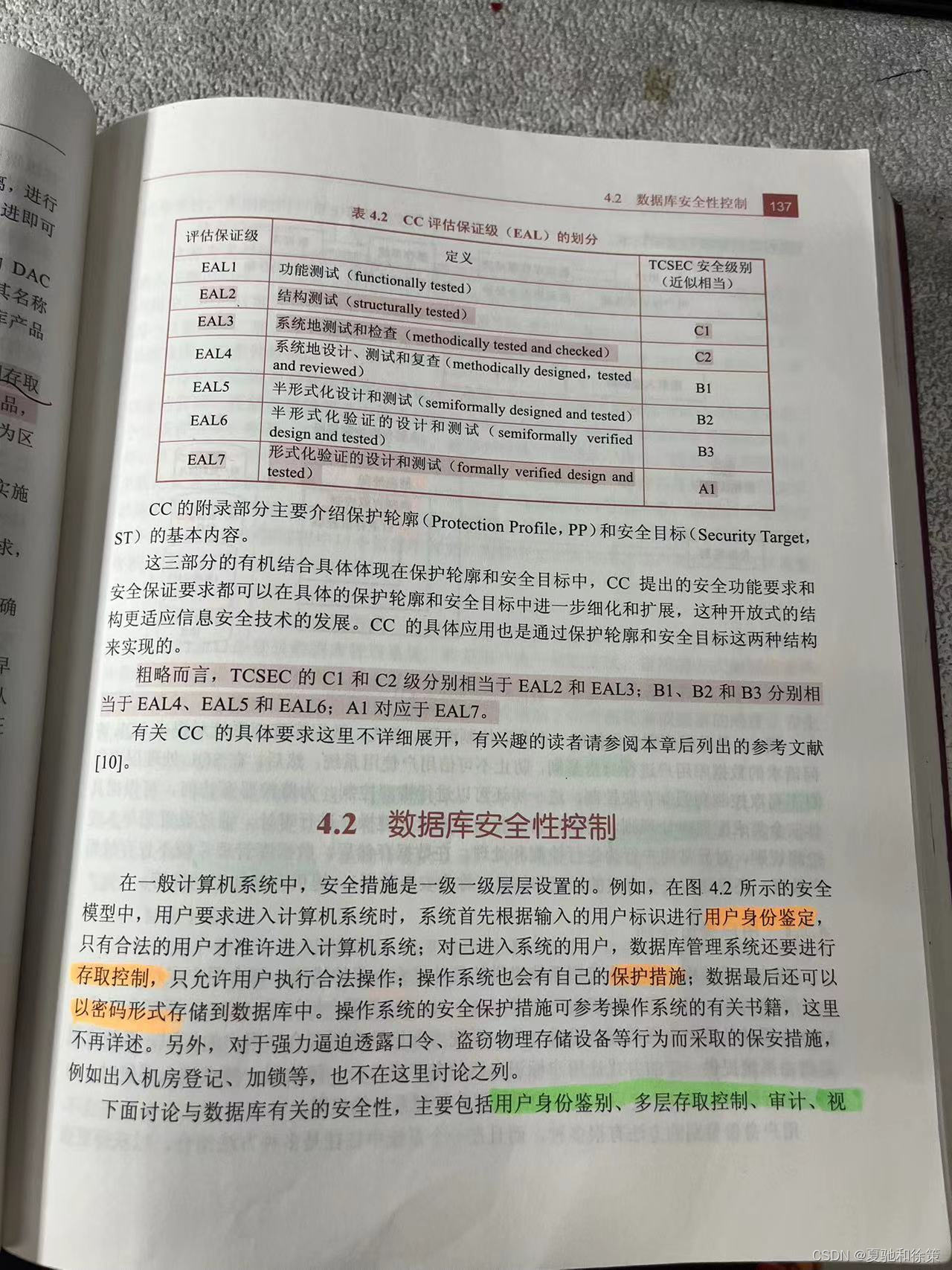

- 评估保证级 (EAL): 从EAL1至EAL7,根据安全保证要求程度递增。

- 附录: 介绍保护轮廓(PP)和安全目标(ST)。

- 与TCSEC比较:

- C1/C2 ≈ EAL2/EAL3

- B1/B2/B3 ≈ EAL4/EAL5/EAL6

- A1 ≈ EAL7

我的理解:

这一节主要介绍了两个重要的安全评估标准:TCSEC (也称“桔皮书”) 和 CC (通用准则)。这些标准为信息系统安全评估提供了一个框架和准则。

-

TCSEC (桔皮书)

- 起源:由美国国防部在1985年发布。

- 目的:为操作系统提供一个安全性能的评估标准。

- 安全级别:从最基础的保护 (D级) 到最高的安全性保护 (A1级)。

-

CC (通用准则)

- 起源:为统一多种安全评估标准而生,1999年成为ISO的国际标准。

- 特点:它不仅提供了一个统一的评估方法,而且是开放和通用的。

- 内容:分为三大部分,包括安全功能要求、安全保证要求及其具体的结构和组成。

- 评估保证级 (EAL):定义了不同的安全级别,从EAL1 (最低) 到 EAL7 (最高)。

-

比较与关系

- 文章还对TCSEC和CC的安全级别进行了比较,指出它们之间的大致对应关系。

-

实际应用

- CC的应用是通过两种结构来实现的:保护轮廓 (PP) 和安全目标 (ST)。这两者都可以根据具体的需求进一步细化和扩展安全功能和保证要求。

总之,这一节为我们提供了一个理解和评估信息系统安全性的框架。不同的安全级别代表了不同的保护强度和复杂性,从而帮助企业和组织确定他们的系统是否满足特定的安全需求。

总结:

重点:

- 访问控制:确保只有授权用户才能访问数据库,并根据他们的角色限制他们的访问级别。

- 数据加密:加密存储在数据库中的数据,以及在数据库和应用之间传输的数据。

- 备份和恢复:定期备份数据库,以便在出现问题时可以恢复数据。

- 审计和监控:跟踪对数据库的访问和更改,以便在出现安全问题时可以快速识别并采取行动。

- 身份验证和授权:确保只有经过验证的用户才能访问数据库,且只能访问他们被授权的部分。

难点:

- 安全配置:数据库软件通常带有许多配置选项,如果不正确配置,可能会导致安全风险。

- SQL注入:攻击者可能尝试在查询中插入恶意代码来访问或修改数据。

- 零日漏洞:新发现的未知漏洞可能会让数据库面临风险,直到发布修复程序。

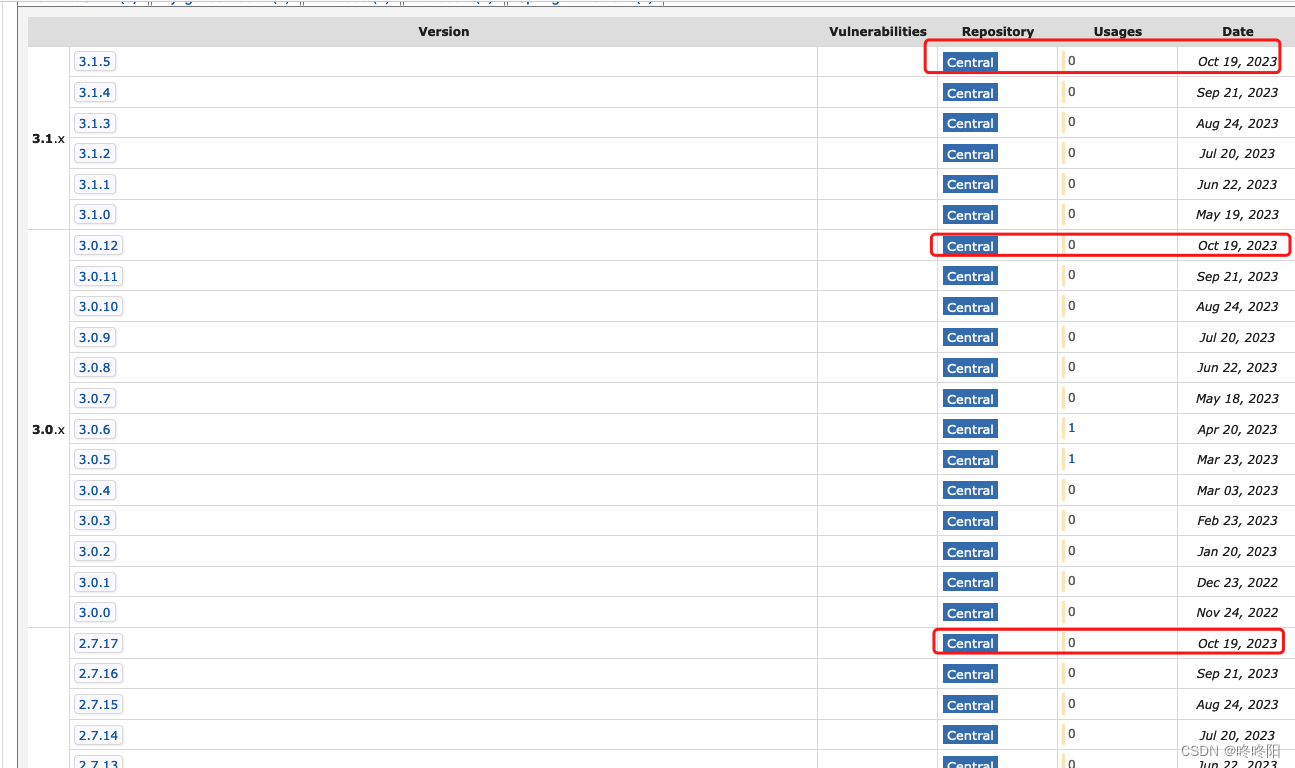

- 数据库版本管理:保持数据库的更新可以帮助预防已知的安全漏洞,但也可能带来新的兼容性问题。

- 密钥管理:加密需要使用密钥,有效地管理这些密钥非常重要。

易错点:

- 默认设置:许多数据库在安装后会有默认的用户名和密码,未更改这些默认设置是一个常见的错误。

- 过度权限:错误地给予用户过多的权限,使其能够访问或修改他们不应该访问的数据。

- 不足的监控:没有足够的日志和监控可能会使数据库管理员错过安全事件。

- 忽略物理安全:除了数字安全措施外,还需要考虑到数据库服务器的物理安全。

- 未定期审查:不定期检查和更新数据库的安全设置和策略可能导致潜在的安全隐患。

综上所述,数据库安全性是一个复杂的领域,涉及多个方面。正确地理解和实施数据库安全措施是确保数据安全和完整性的关键。