单点登录 (SSO) 是一种身份验证服务,可帮助用户使用一组凭据快速安全地访问所有应用程序。在员工需要访问多个应用程序才能完成工作的企业环境中,每次需要访问时都必须为每个应用程序输入登录凭据,这是一个主要的烦恼来源。这会浪费时间,妨碍生产力,并要求员工记住多个应用程序的多个密码。

简单来说,SSO 将所有应用程序登录屏幕合并到一个位置,员工只需输入一次凭据即可访问已分配给其特定角色的所有应用程序,从而节省时间和精力。SSO 适用于所有类型的应用程序,无论是本地、云还是混合。此外,SSO 可以通过减少用户需要输入其敏感信息的位置数量来提高安全性。

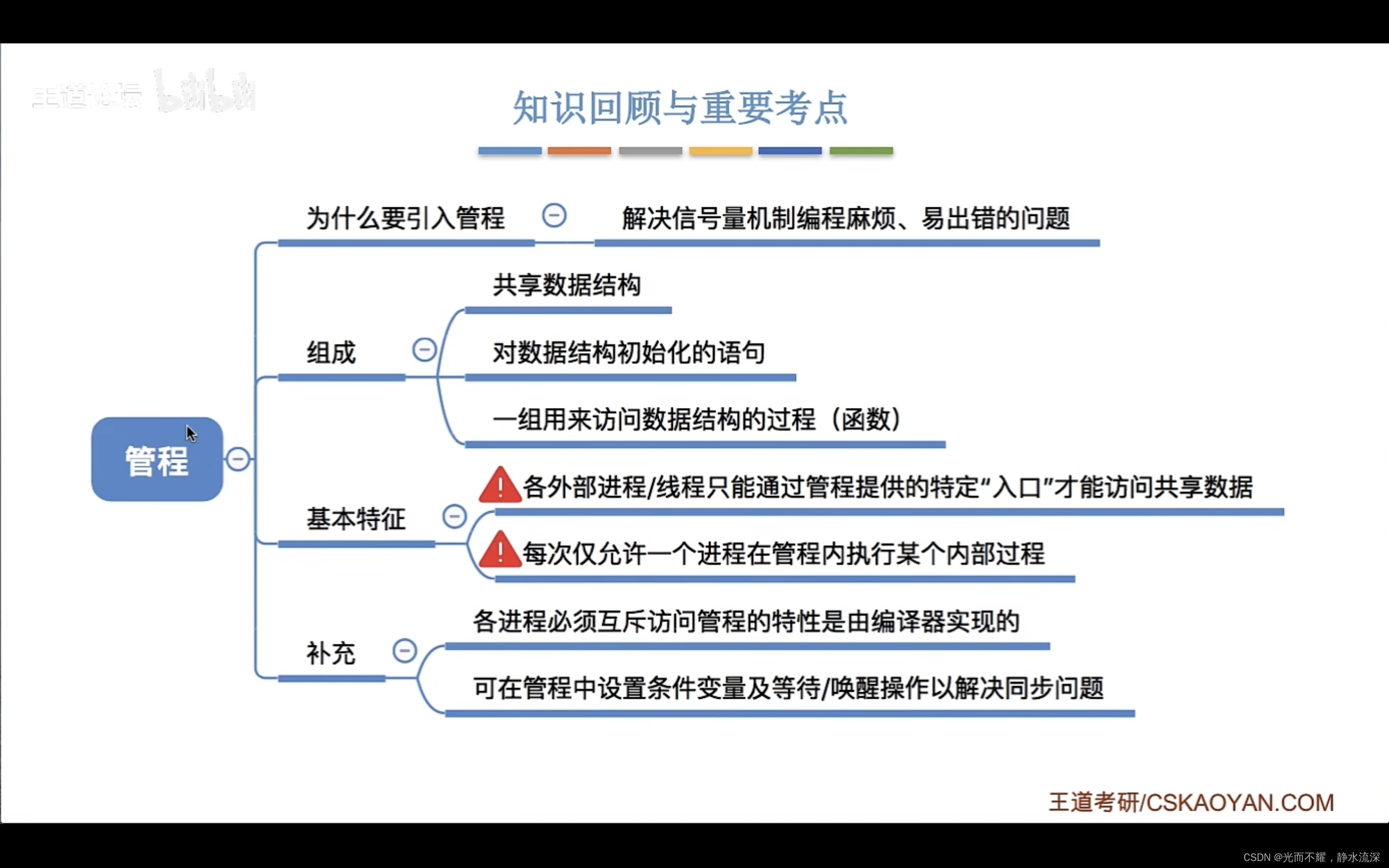

SSO工作原理

SSO 通常部署为身份和访问管理(IAM)解决方案的一部分,它使用加密令牌来验证用户。这是它的工作原理:

- 用户希望访问应用或网站以帮助他们完成工作,尝试使用 SSO 来访问应用或网站。

- 所有应用程序和网站均由服务提供商授权,收到来自用户的请求后,服务提供商现在想要对用户进行身份验证,并将 SSO 请求重定向到身份提供程序。

- 身份提供程序从服务提供商接收令牌,令牌包含有关用户的一些信息,例如其电子邮件地址和用户 ID,如果用户已通过身份验证,它将授予对所请求应用的访问权限,否则,系统会提示用户输入一些验证凭据以验证自身,这可以通过用户名和密码、发送到他们手机的 OTP、二维码等。

- 验证后,身份提供程序会将令牌发送回服务提供商,此令牌通过用户的浏览器到达服务提供商。

- 此令牌通知服务提供商用户是真实的,并为他们提供对请求的资源或应用的访问权限,服务提供商继续根据在初始配置期间建立的安全配置验证令牌。

- 验证令牌后,用户将获得对服务提供商请求访问的应用或网站的访问权限。

不同类型的单点登录

按标准类型

SSO 有多种变体,使用的类型取决于组织的行业标准,了解组织使用哪种类型的 SSO 以及需要使用哪种类型非常重要,因为许多行业都会根据行业公认的标准进行审核。

以下是一些普遍接受的 SSO 标准:

- SAML V 2.0:SAML V2.0 是 SSO 方面著名的标准之一,它广泛用于提供安全性和对用户进行身份验证,由于与HTML相似,SAML主要用于基于Web的应用程序,使用 SAML V2.0 的缺点是它不支持本机移动应用程序。

- OAuth2:与SAML相比,OAuth2的主要优势在于它支持本机移动应用程序,许多科技巨头,如谷歌、元维基和推特,在实施SSO时都依赖OAuth2,但是,由于它相对较新,因此很难找到具有知识和专业知识的人来实施它。

- 定制单点登录:这些是由公司建造的,主要用于内部用途,定制的 SSO 提供了高度的灵活性和定制性,以换取维护它们所需的更多人力和金钱资源,这种类型的SSO所基于的自定义标准通常由公司设计,以适应自己的组织结构并满足特定需求。

按焦点类型

组织在建立SSO时主要关注两个次要目标:

- 以最终用户为中心的单点登录:这侧重于为最终用户提供最佳用户体验。这种类型的 SSO 用于网络不太复杂且应用程序很少的组织。

- 以组织为中心的单点登录:此方法通常由大型组织使用,旨在在整个组织中提供标准化体验,并处理具有大量应用程序的大型网络。

为什么要在组织中建立 SSO

SSO 可以减少员工登录所需资源所需的时间,SSO 还可帮助 IT 管理员轻松建立与密码相关的规则和策略,SSO 可以帮助您的组织遵守法规,同时帮助您降低 IT 帮助台成本。

SSO 身份验证是简化用户登录过程的好方法。借助 SSO,用户可以使用其主凭据登录一次,并自动对他们有权使用的所有应用程序进行身份验证。

使用 SSO 身份验证有几个好处,例如:

- 用户只需记住一组凭据。这可以节省大量时间,并减少用户忘记密码或使用弱密码的机会。

- SSO 可以通过减少存储用户凭据的位置数量来提高安全性,当用户必须记住多组凭据时,他们更有可能将它们写下来或存储在不安全的位置,减少要管理的凭据集有助于降低凭据被盗的风险。

- SSO 允许用户访问所需的应用程序,而无需执行多个登录步骤,从而提高工作效率,这可以为用户节省大量时间,尤其是在他们需要定期访问多个应用程序时。

- SSO 可以通过减少用户的困惑和挫败感来改善用户体验,因为他们不需要学习如何对不同的应用程序使用不同的身份验证方法。

- SSO 可以通过减少密码重置请求的数量来降低支持成本,当用户必须记住多组凭据时,他们更有可能忘记密码并需要客户支持的帮助,减少要管理的密码有助于减少这些请求。

- SSO 可以通过确保所有用户都使用强密码和双因素身份验证登录来提高对安全策略的合规性,这可以帮助组织遵守 IT 法规并避免处罚。

SSO 如何帮助加强密码安全性

使用 SSO 可以创造奇迹,帮助组织加强其密码安全性。以下是 SSO 有利于加强密码的一些主要方式:

- 用户可以使用单个强密码

- 公司可以实施更好的密码策略

- 没有重复的密码

- 凭据管理

用户可以使用单个强密码

暴力攻击是黑客试图进入公司网络的常见方式。必须记住不同应用程序的密码会导致人们使用容易遭受暴力攻击的简单密码。使用 SSO 时,用户只需记住其所有应用程序的单个密码。这有助于他们使用更强的密码,这些密码更能抵御暴力攻击。

公司可以实施更好的密码策略

由于密码只有一个入口点,因此IT管理员可以使用用户在创建密码时必须遵守的规则。这些规则可以涉及密码长度、密码复杂性(如将密码设置为字母数字)、特殊字符的使用和区分大小写的密码。他们还可以强制执行有关密码可重用性的规则。

没有重复的密码

必须为不同应用程序记住不同密码的用户容易出现称为密码疲劳的情况。这种情况的结果是用户开始对多个应用程序重复使用相同的密码。这是一个巨大的安全风险,因为一个应用程序数据库的破坏可能会导致黑客访问所有用户的应用程序。SSO 通过将所需的登录总数减少到 1 次来解决此问题。

凭据管理

在许多情况下,用户的凭据由各个应用程序和网站以非常杂乱无章的方式存储在外部。这会带来巨大的安全风险,因为它们可能会也可能不会遵循正确的凭据存储协议。使用 SSO,凭据信息可以在内部存储,使其更安全,并使 IT 团队能够更好地控制环境。

SSO 身份验证如何工作

- 用户导航到服务提供商(SP),通常称为他们要访问的应用程序或网站。

- 作为对用户进行身份验证的请求的一部分,SP 会向 SSO 系统(IdP)发送身份验证令牌,其中包含某些用户信息,例如用户的电子邮件地址。

- 如果用户之前已经过身份验证,IdP 将首先确定是否允许访问 SP 应用程序或网站。

- 如果用户尚未登录,系统将提示他们登录,方法是输入 IdP 所需的凭据,这可能只是用户名和密码,也可以是另一种身份验证方法,例如指纹。

- IdP 验证用户的凭据后,将向 SP 发送一个令牌,确认身份验证成功。

- 用户的浏览器或应用程序将此令牌传输到 SP。

- 在初始配置期间在 SP 和 IdP 之间建立的信任关系用于验证 SP 收到的令牌。

- 授予用户对 SP(网站或应用程序)的访问权限。

SSO 身份验证是简化用户登录过程的好方法,通过使用 SSO 服务,用户可以登录一次即可访问所需的所有应用程序,而无需记住多个用户名和密码,但是,这种便利需要权衡,因为用户信任 SSO 提供程序及其敏感信息,因此,选择信誉良好的 SSO 提供商以确保您的数据安全非常重要。

AD360 提供企业 SSO,使用户只需一组凭据即可无缝、一键式访问所有支持 SAML、OAuth 和 OIDC 的云应用程序。除了 SSO 之外,它还提供自适应 MFA、自动化身份生命周期管理、基于审批的工作流等。