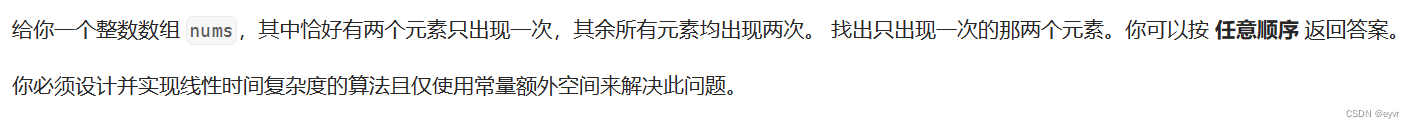

一、前言

提起进程注入,似乎感觉挺奇妙的,毕竟这是黑客的入门必备技术之一,互联网发展这么多年,每年都会有新的技术出现,自然也就有了很多的进程注入的方法。今天小编要和大家讲的是16种我们比较常见的进程注入方法,至于更高级别的内核驱动级别的注入由于电脑配置有限,因此只能讲解最基础的。由于方法比较多,因此咱们干脆上链接,主打一个直接。

二、进程注入方法一览

apc注入.rar: https://url18.ctfile.com/f/7715018-958725861-c1e5ba?p=6511 (访问密码: 6511)

dll劫持注入.rar: https://url18.ctfile.com/f/7715018-958725855-1a68e2?p=6511 (访问密码: 6511)

dll注入.rar: https://url18.ctfile.com/f/7715018-958725852-3bb285?p=6511 (访问密码: 6511)

shellcode注入.rar: https://url18.ctfile.com/f/7715018-958725849-037397?p=6511 (访问密码: 6511)

窗口消息注入.rar: https://url18.ctfile.com/f/7715018-958725846-c24ee0?p=6511 (访问密码: 6511)

调试器注入.rar: https://url18.ctfile.com/f/7715018-958725816-be3900?p=6511 (访问密码: 6511)

挂起进程注入.rar: https://url18.ctfile.com/f/7715018-958725843-a7710c?p=6511 (访问密码: 6511)

环境块注入.rar: https://url18.ctfile.com/f/7715018-958725837-1f0d97?p=6511 (访问密码: 6511)

内存重定位注入.rar: https://url18.ctfile.com/f/7715018-958725834-f4295d?p=6511 (访问密码: 6511)

全局消息钩子注入.rar: https://url18.ctfile.com/f/7715018-958725831-7c4141?p=6511 (访问密码: 6511)

入口点注入.rar: https://url18.ctfile.com/f/7715018-958725825-762548?p=6511 (访问密码: 6511)

手工修改导入表注入.rar: https://url18.ctfile.com/f/7715018-958725822-ba5fac?p=6511 (访问密码: 6511)

输入法注入.rar: https://url18.ctfile.com/f/7715018-958725819-c8895e?p=6511 (访问密码: 6511)

线程挂起注入.rar: https://url18.ctfile.com/f/7715018-958725813-448706?p=6511 (访问密码: 6511)

修改注册表注入.rar: https://url18.ctfile.com/f/7715018-958725810-d3b93d?p=6511 (访问密码: 6511)

远程线程注入.rar: https://url18.ctfile.com/f/7715018-958727085-b788e3?p=6511 (访问密码: 6511)

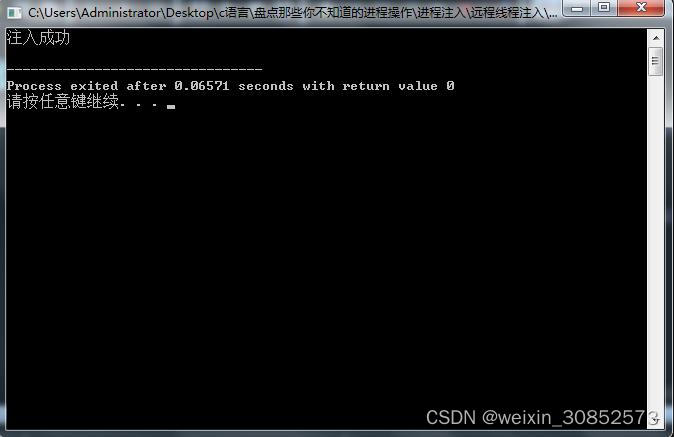

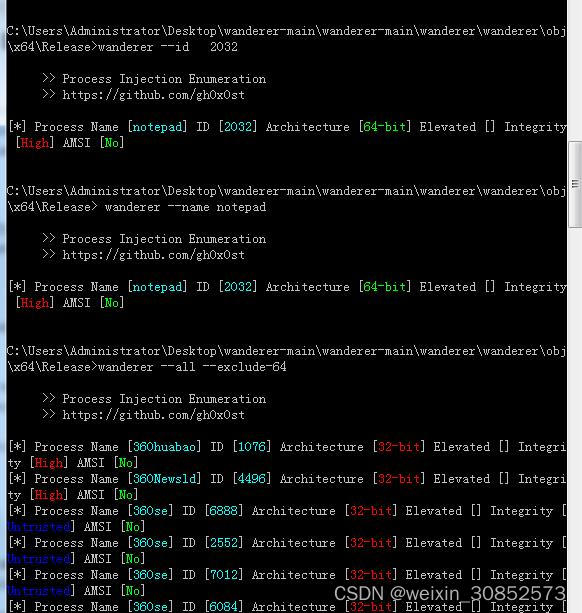

三、进程注入工具

wanderer.rar: https://url18.ctfile.com/f/7715018-958737831-ff2422?p=6511 (访问密码: 6511)

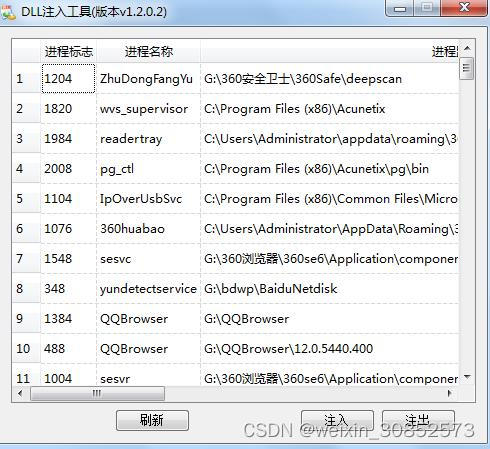

Xprocess.exe: https://url18.ctfile.com/f/7715018-958737837-acab34?p=6511 (访问密码: 6511)

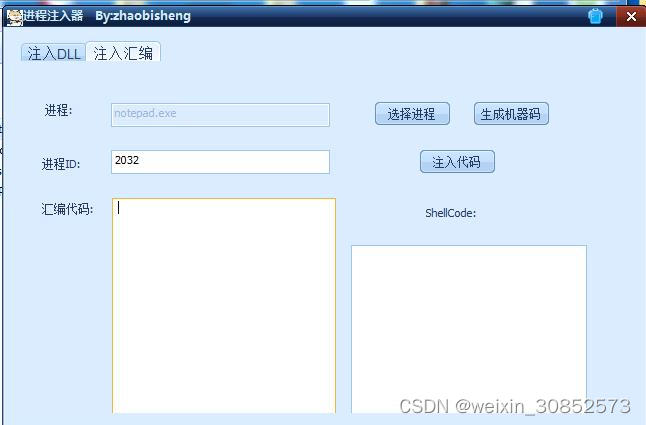

进程注入器.rar: https://url18.ctfile.com/f/7715018-958737840-a24312?p=6511 (访问密码: 6511)

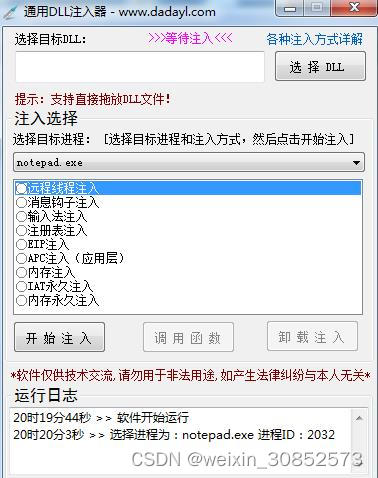

通用DLL注入器.rar: https://url18.ctfile.com/f/7715018-958737843-ea0ae0?p=6511 (访问密码: 6511)

DllInject.exe: https://url18.ctfile.com/f/7715018-958743258-9f930b?p=6511 (访问密码: 6511)

四、结语

以上便是所有进程注入的方法和工具的链接了,大家有什么不懂的可以通过公众号“”简易编程网“”联系我解答。希望大家多多支持,小编会持续不断地创作,坚持日更。