文章目录

- 一、什么是 ACK 洪水 DDoS 攻击?

- 二、什么是数据包?

- 三、什么是 ACK 数据包?

- 四、ACK 洪水攻击如何工作?

- 五、SYN ACK 洪水攻击如何工作?

- 六、文末送书《AWD特训营》

- 内容简介

- 读者对象

一、什么是 ACK 洪水 DDoS 攻击?

TCP ACK 洪水攻击旨在通过发送大量 TCP ACK 数据包,使服务器过载。与其他 DDoS 攻击一样,ACK 洪水的目标是利用垃圾数据来减慢攻击目标的响应速度或导致其崩溃,进而使其无法提供正常服务给合法用户。目标服务器被迫处理每个接收到的 ACK 数据包,从而消耗大量计算资源,进而无法满足合法用户的需求。

可以将其类比为一位不良玩笑者,用虚假信息填充某人的语音信箱,阻碍了真正的来电者留下语音邮件。此时,假设这些虚假信息都表明:“嗨,我给你回了消息。” 这种情况与 ACK 洪水 DDoS 攻击有一些相似之处。

二、什么是数据包?

通过 Internet 发送的所有数据都分割为较小的片段,称为数据包。想象一下,某人想在 Twitter 上发表一个深入的观点或讲一个长篇故事,不得不将其文本分割成 280 个字符的片段,并以一系列推文的形式发布,而不是一次性发布全部。对于那些不使用 Twitter 的人,可以想一下没有专用短信应用的手机如何将长短信文本分成几个较小的部分。

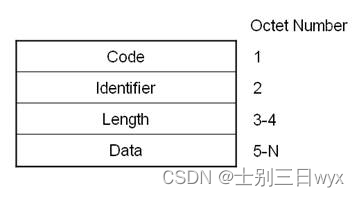

传输控制协议(TCP)是 Internet 通信的重要组成部分。使用 TCP 协议发送的数据包在其标头中包含附加的信息。TCP 协议使用数据包标头来告诉接收方有多少个数据包以及它们应以什么顺序到达。标头还可以指示数据包的长度和类型等信息。

这有点像给文件夹取名,让人们知道其中的内容。回到 Twitter 的例子,发布大量推文的人通常会指明该系列中有多少条推文,以及每条推文的编号以帮助读者阅读它们。

三、什么是 ACK 数据包?

ACK 表示确认。ACK 数据包是确认接收到一条消息或一系列数据包的任何 TCP 数据包。ACK 数据包的技术定义是标头中设置了ACK标志的 TCP 数据包。

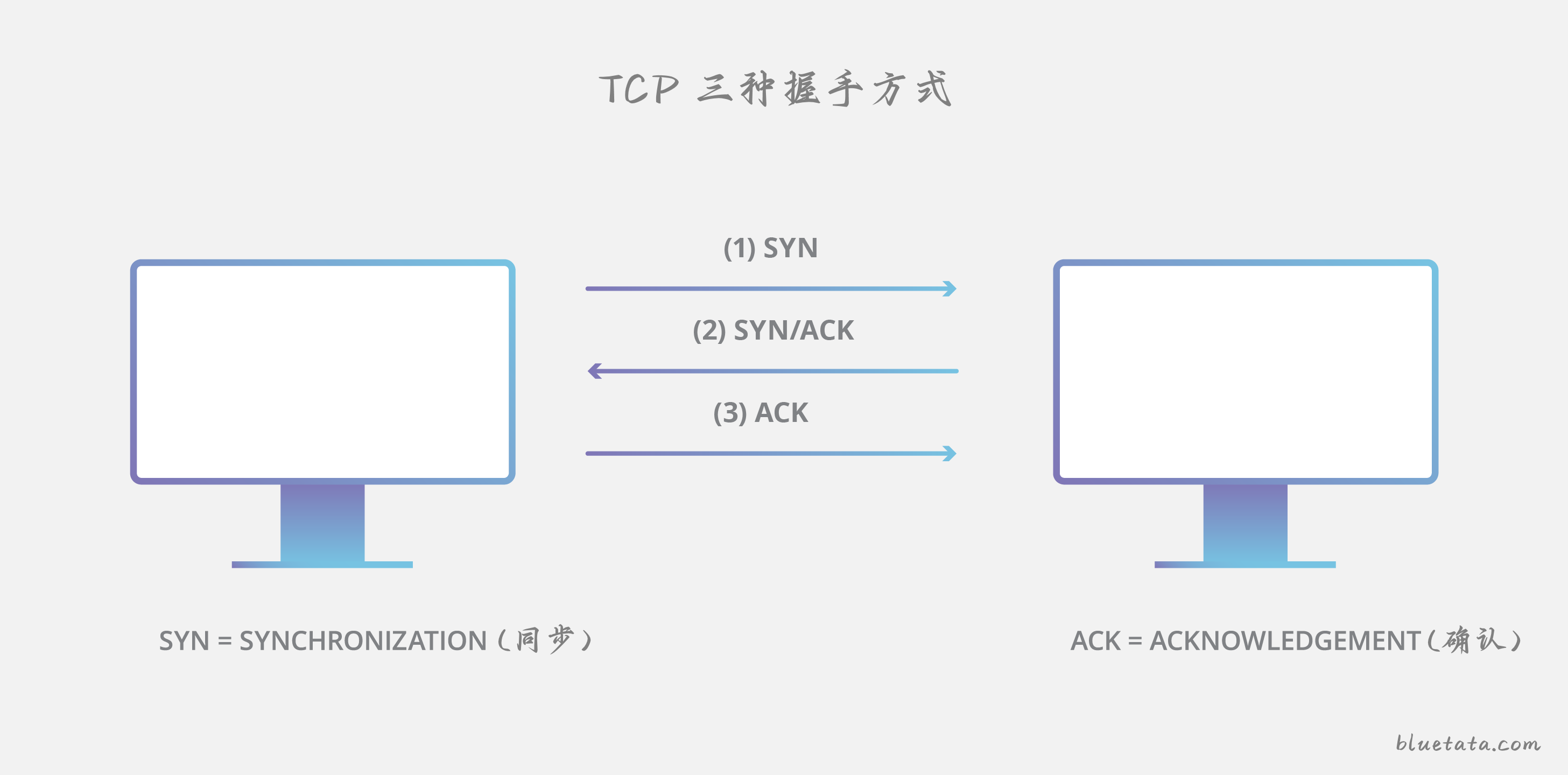

TCP 握手

ACK 数据包隶属于 TCP 握手,后者是三个连续的步骤,用于在 Internet 上任何两个连接的设备之间启动对话(就像现实生活中人们在开始交谈之前通过握手来问候一样)。TCP 握手的三个步骤是:

- SYN(同步)

- SYN/ACK

- ACK(确认)

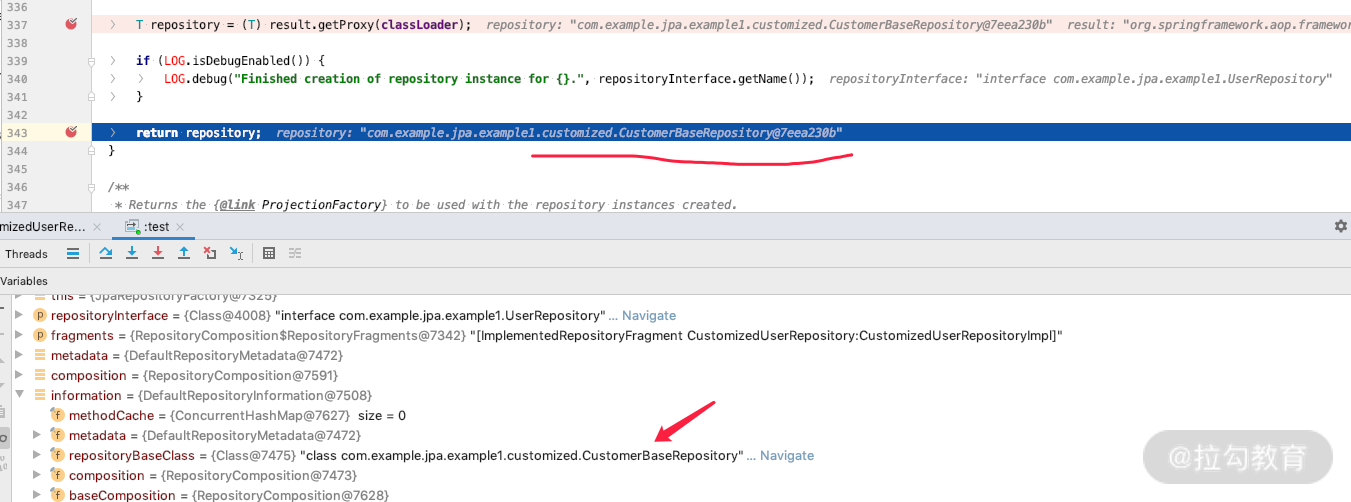

打开连接的设备(比如,用户的笔记本电脑)通过发送 SYN(“同步”的缩写)数据包来启动三向握手。位于连接另一端的设备(假设是托管在线购物网站的服务器)以 SYN ACK 数据包答复。最后,用户的笔记本电脑发送一个 ACK 数据包,此时三向握手宣告完成。此过程可确保两个设备都已联机并且准备好接收其他数据包,本例中为允许用户加载网站。

但是,这并非使用 ACK 数据包的唯一时间。TCP 协议要求连接的设备确认它们已按顺序接收了所有数据包。假设用户访问一个托管图片的网页。图片分解为数据包,并发送到用户的浏览器。整个图片到达后,用户设备就会向主机服务器发送一个 ACK 数据包,以确认一个像素也没丢失。如果没有此 ACK 数据包,主机服务器必须再次发送图片。

由于 ACK 数据包是在标头中设置了 ACK 标志的任何 TCP 数据包,因此 ACK 可以是笔记本电脑发送到服务器的其他消息的一部分。如果用户填写表单并将数据提交给服务器,则笔记本电脑可以将其中一个数据包作为图片的 ACK 数据包。它不需要是单独的数据包。

四、ACK 洪水攻击如何工作?

ACK 洪水以需要处理收到的每个数据包的设备为目标。防火墙和服务器最有可能成为 ACK 攻击的目标。负载均衡器、路由器和交换机不容易遭受这些攻击。

合法和非法 ACK 数据包看起来基本相同,因此,如果不使用内容分发网络 (CDN) 过滤掉不必要的 ACK 数据包,就很难阻止 ACK 洪水。尽管看起来很相似,但用于 ACK DDoS 攻击的数据包并不包含数据本身数据包的主要部分,也称为有效负载。为了显得合法,它们仅需在 TCP 标头中包含 ACK 标志。

ACK 洪水是第 4 层(传输层)DDoS 攻击。了解第 4 层和 OSI 模型。

五、SYN ACK 洪水攻击如何工作?

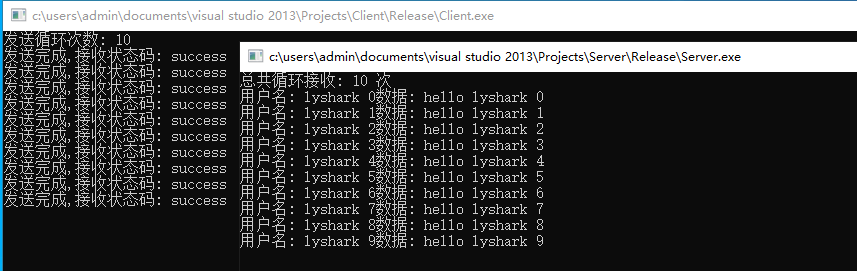

SYN ACK 洪水 DDoS 攻击与 ACK 攻击略有不同,但基本思路仍然相同:用过多的数据包来压垮目标。

记住 TCP 三向握手的工作方式:握手的第二步是 SYN ACK 数据包。通常,服务器在响应来自客户端设备的 SYN 数据包时发送此 SYN ACK 数据包。在 SYN ACK DDoS 攻击中,攻击者使大量 SYN ACK 数据包涌向目标。这些数据包根本不属于三向握手协议的一部分,它们的唯一目的是打断目标的正常运作。

攻击者也有可能在 SYN 洪水 DDoS 攻击中使用 SYN 数据包。

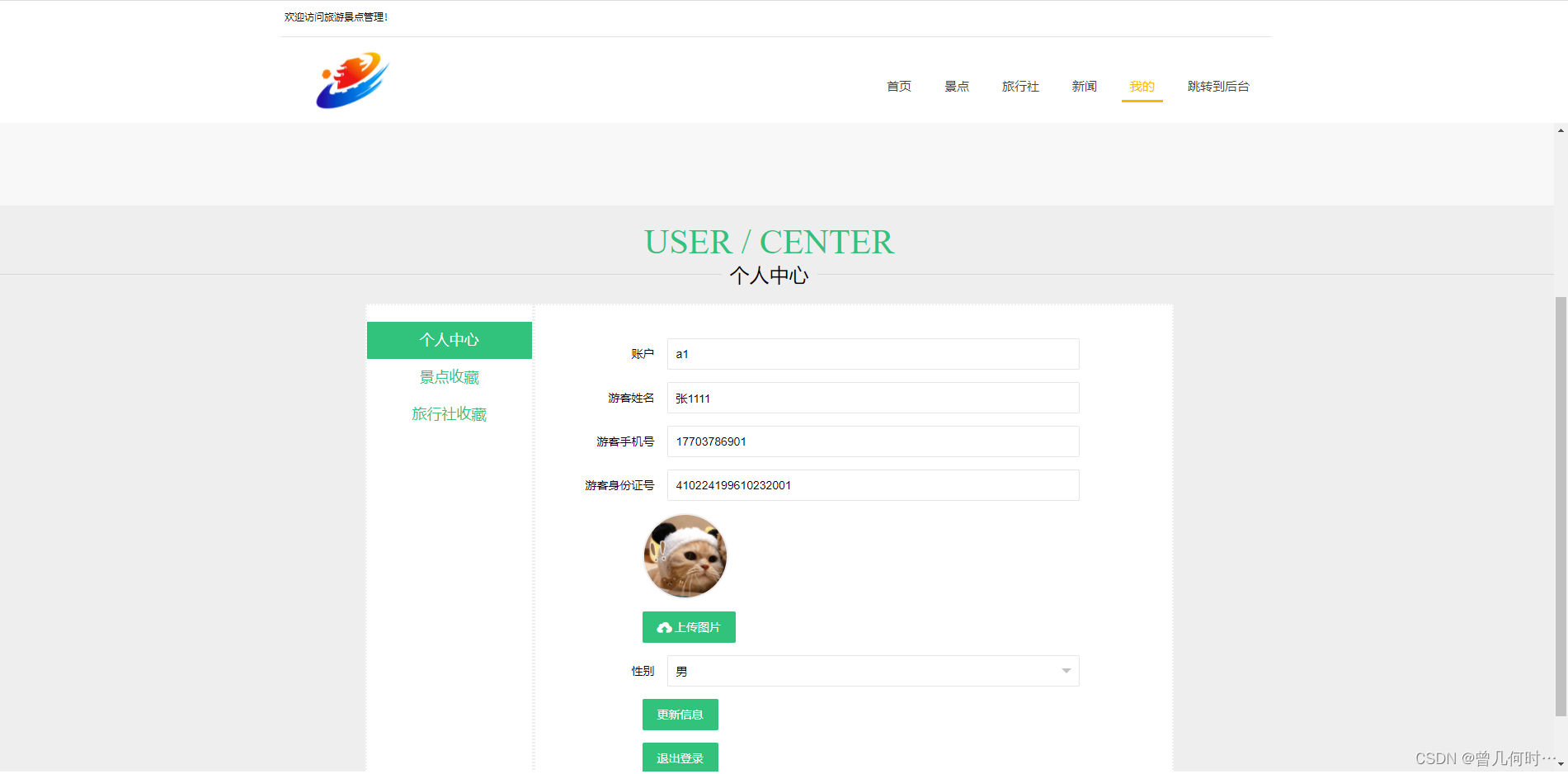

六、文末送书《AWD特训营》

今天博主推荐的是:CTF/AWD竞赛标准参考书+实战指南:《AWD特训营》

-

参与方式:关注博主,评论区留言即可参与

-

送出数量:暂定送出 1~3 本给粉丝

- 京东官方购买链接:https://item.jd.com/14196302.html

随着网络安全问题日益凸显,国家对网络安全人才的需求持续增长,其中,网络安全竞赛在国家以及企业的人才培养和选拔中扮演着至关重要的角色。

在数字化时代,企业为了应对日益增长的攻击威胁,一般都在大量部署安全产品、安全设备,忙于查看各种安全设备、安全运营中心(SOC)、安全态势感知平台中的告警数据,期望在早期阶段就捕获到攻击者行为并实现以下4个目标:

- 一是最大限度减少攻击者的入侵时间,尽可能让其丧失对目标的访问,或者令其攻击成功后的停留时间最短;

- 二是最大限度降低攻击者入侵成功后的横向移动速度,限制其在网络上的横向移动;

- 三是以最快的速度清理后门,防止其重新进入网络资产;

- 四是尽可能提高攻击溯源速度,掌握攻击者的动机和手法。在这个攻防博弈的过程中,你需要掌握丰富的攻防技术知识,懂得各类应用、服务、系统的防护手段及攻击手法,不断地提升自己对攻击者意图的理解水平,并通过丰富的实战场景来锻炼、培养自己的能力。于是,AWD竞赛应运而生。在AWD竞赛中,每个团队都有自己的网络资产,在攻击其他团队资产的同时,也要保护好自己团队的资产不被攻击。在不同的场景环境中,攻击手法和防御手段均不同。与传统的夺旗赛(CTF)相比,AWD更具趣味性和实战性。

在本书中,作者通过其丰富的参赛经验、长期的攻防对抗技术积累,围绕常见工具、常见加固措施、常见攻击手法、常见漏洞分析等展开“手把手”教学,帮助读者了解AWD竞赛的各项内容以及攻防技术与工具的实际应用。本书是包含技术解析和技巧的真正的“实战指南”。

内容简介

这是一本能指导你在AWD竞赛中速胜的标准参考书,也是一本能让你在高段位的CTF竞赛技高一筹的攻防秘籍,还是一本能全面提升你的网络安全攻防技术与水平的实战指南。

本书兼顾攻击与防守的双重视角,围绕AWD竞赛的内容全面展开,包括安全工具、主机安全加固、网络攻击、入侵检测、权限维持、应急响应、自动化攻防等技术主题。不仅剖析了AWD竞赛背后的技术细节,还总结了AWD竞赛的战略和战术。书中精选了大量真实案例和赛题,详细讲解了解题的方法和经验。此外,书中还有一个完整的AWD竞赛模拟演练,让读者能参与比赛的全过程并获得实战经验。

读者对象

本书适用于以下读者:

- 网络安全爱好者

- 网络安全从业人员

- 企业IT运维人员

信息安全及相关专业的大学生

–

[ 本文作者 ] bluetata

[ 原文链接 ] https://bluetata.blog.csdn.net/article/details/133849754

[ 最后更新 ] 10/16/2023 1:19

[ 版权声明 ] 如果您在非 CSDN 网站内看到这一行,

说明网络爬虫可能在本人还没有完整发布的时候就抓走了我的文章,

可能导致内容不完整,请去上述的原文链接查看原文。