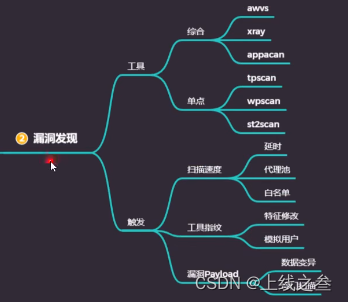

工具

工具分为综合性的,有awvs,xray,单点的比如wpscan专门扫描wordpress的。而我们使用工具就可能会触发waf,

触发点

第一个就是扫描速度,太快了,可以通过演示,开代理池,白名单绕过;第二个是工具指纹,热门工具都有明确的指纹,可以通过修改他的特征,模拟真实用户的数据包进行发送;第三点漏洞pyload,有关键字,也会触发waf,这个需要对漏洞pyload进行数据变异,或者用冷门的扫描工具。

#代理池 Proxy_pool 项目搭建及使用解释

这个工具是免费白嫖的,自然功能也没有那么牛逼,不太适用。在网上搜http代理就能搜到免费的网站

但是这种代理存活时间就是一道三分钟,比如最新提交的31分,可能34分就不能用了,因为是白嫖的,合情合理,基本上都不能用了。

如何使用白嫖的代理池教程

技术分享:Proxy-Pool代理池搭建IP代理 - 知乎

借用了此人的技术,挂上链接

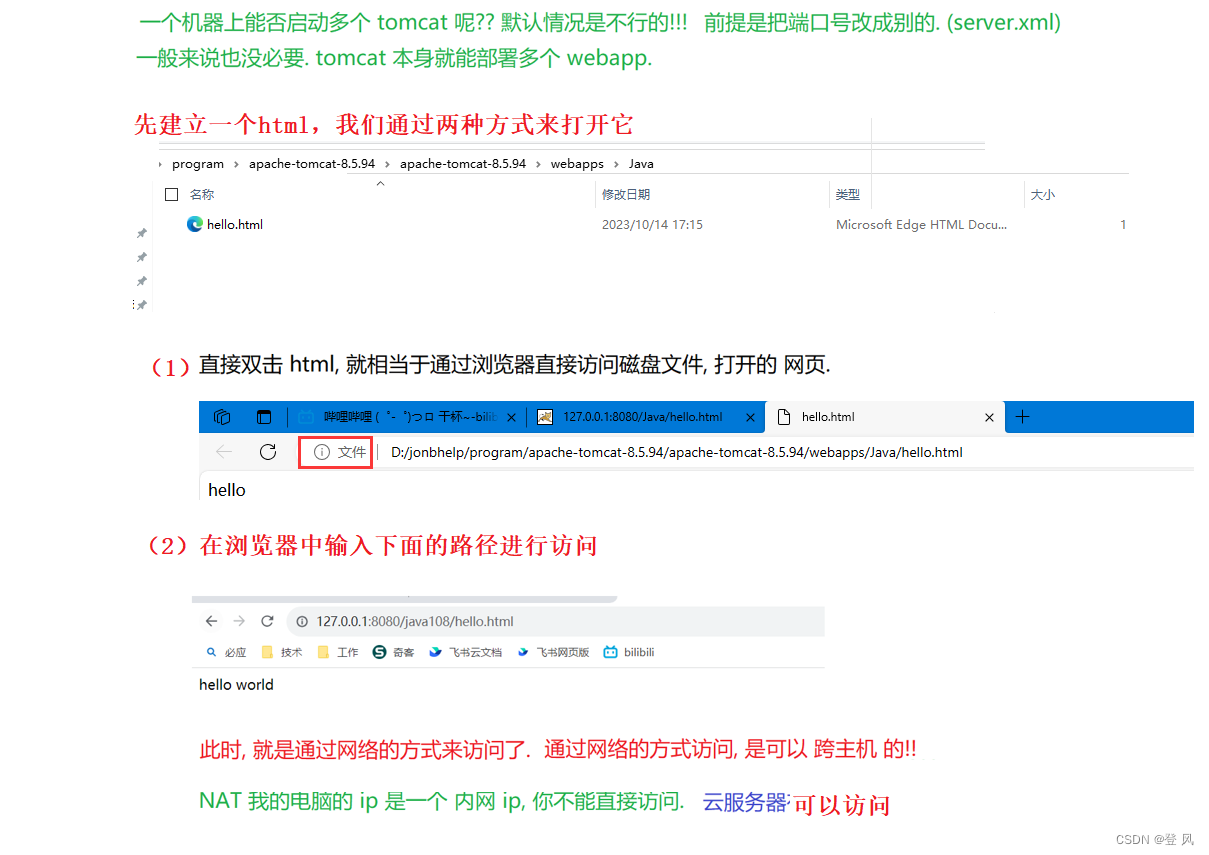

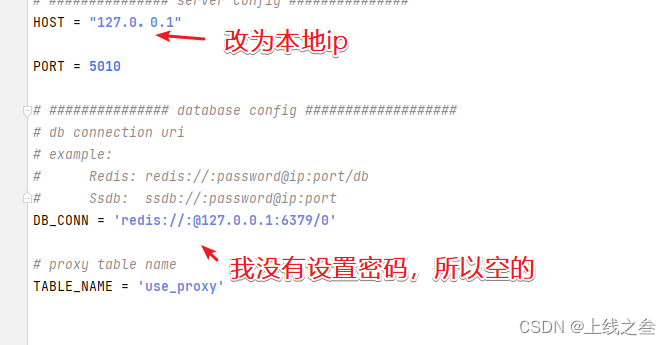

安装好环境之后

把这个东西修改这样,

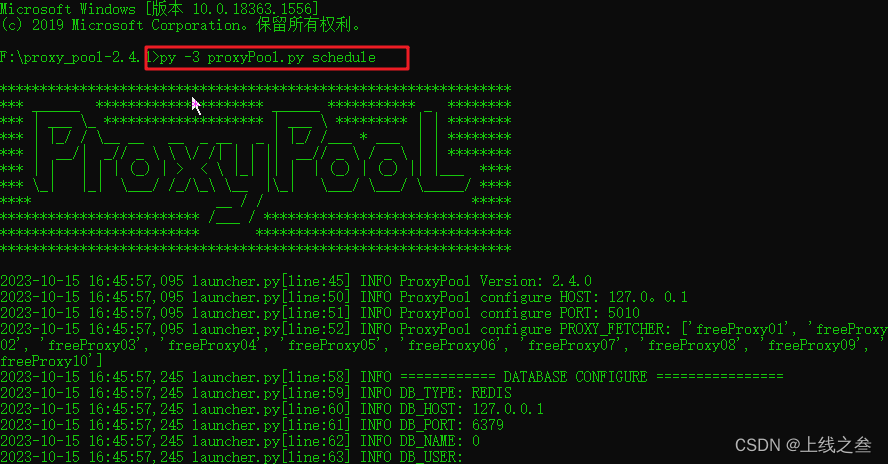

之后直接去命令行运行进行

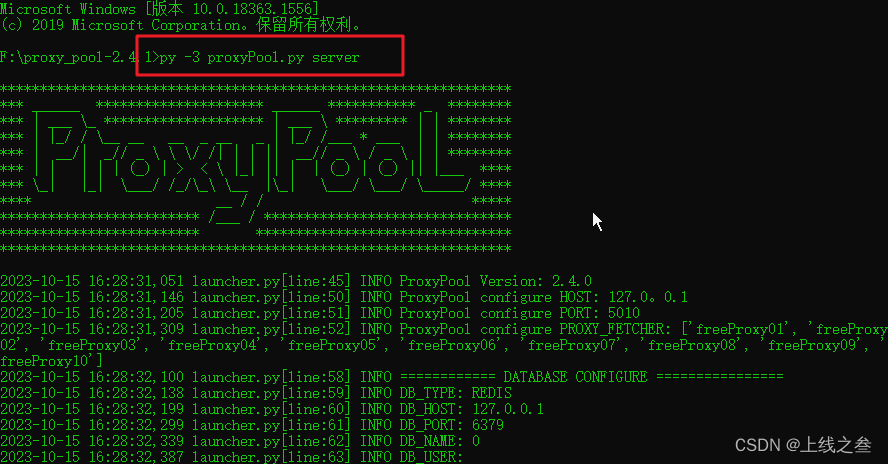

开始跑ip,py -3是因为我的电脑同时村咋python2和python3

开启web服务,就可以调用这个代理池了。

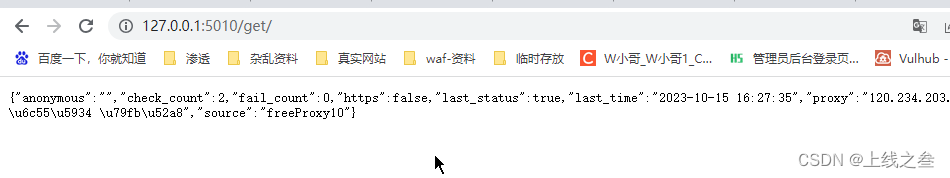

可用的代理都会存在,但是免费的东西,肯定不咋地。

可用的代理都会存在,但是免费的东西,肯定不咋地。

测试代码

import requests

def get_proxy():

#5000:settings中设置的监听端口,不是Redis服务的端口

return requests.get("http://127.0.0.1:5010/get/").json()

def delete_proxy(proxy):

requests.get("http://127.0.0.1:5010/delete/?proxy={}".format(proxy))

# 主代码

def getHtml():

retry_count = 5

proxy = get_proxy().get("proxy")

print(proxy)

while retry_count > 0:

try:

html = requests.get('http://www.baidu.com', proxies={"http": "http://{}".format(proxy)})

print(html.text)

break

except Exception:

retry_count -= 1

# 删除代理池中代理

delete_proxy(proxy)

return None

getHtml()ok,就先这样吧

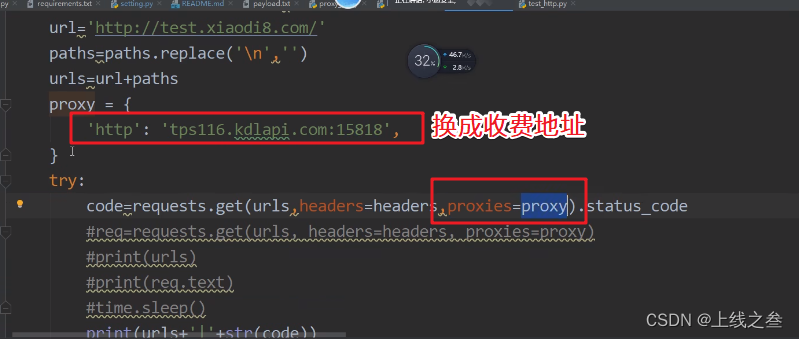

付费的要买隧道代理,每次请求都换ip的那种,

在开始扫描,就不会出现拦截的情况,就算拦截了,也只是拦截一两个ip,但每次访问都会还ip。

就很爽,收费的就是不一样。

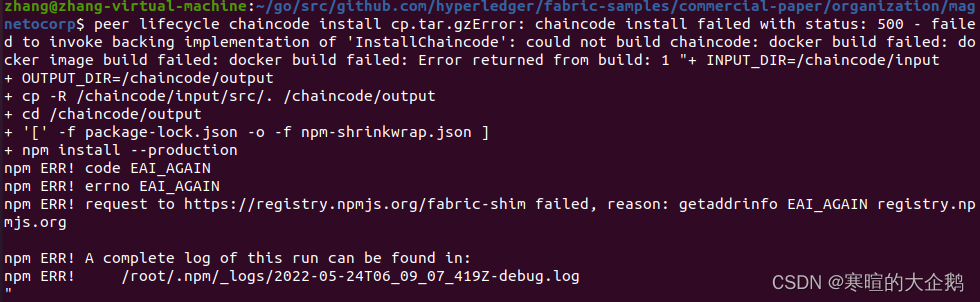

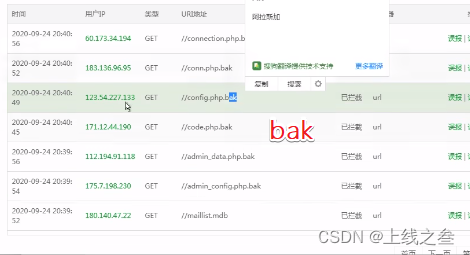

看一下waf的拦截,是因为恶意url地址,触发了pyload拦截导致的,这个就需要在pyload上面做文章。

Safedog-awvs漏扫注入测试绕过-延时,白名单

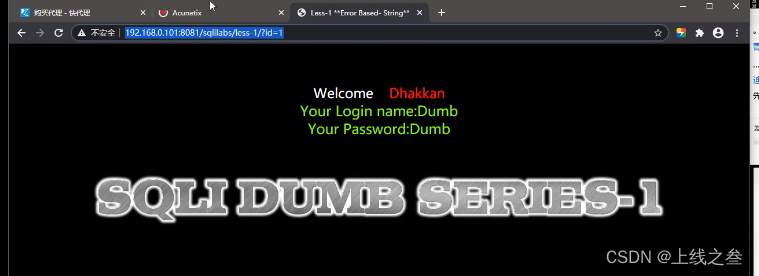

打开sql注入的靶场

我们的目的就是用awvs扫描出来漏洞,而且不触发waf拦截。

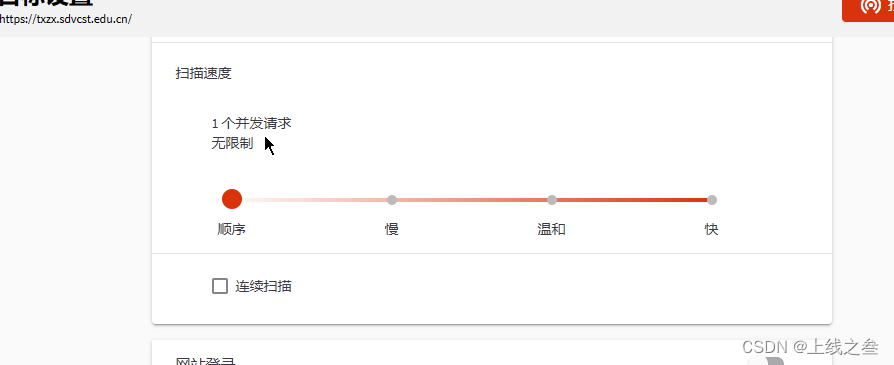

第一个办法,延时

把这个速度降低就可以。

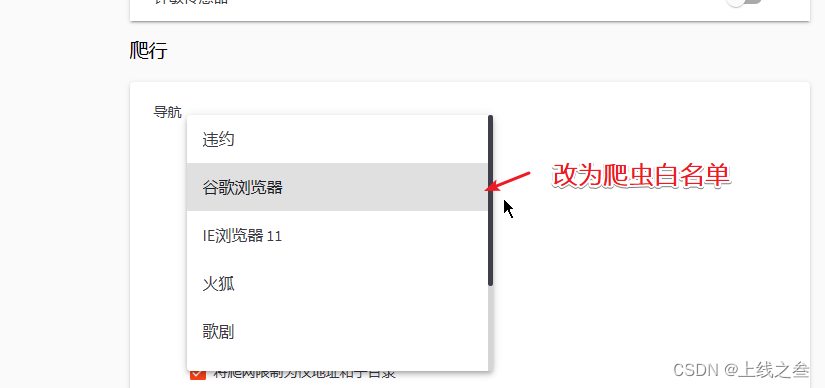

还可以改为爬虫白名单,模拟白引擎访问。

还可以改为爬虫白名单,模拟白引擎访问。

这个只针对安全狗。

fa

cai