前言

最近看书发现个问题,正好想学习下wireshark的使用,于是抓包做了下实验。

问题是这样的,假设有服务器A和服务器B,正确配置下两者处于同一子网;此时B的网络配置正确,而A在配置子网掩码时出了错,导致在A中计算B的网段时发现二者不处于同一子网;而它们之间存在网关,恰巧与AB都处于同一网段,此时A想要ping通B,可以成功吗?

文字描述的不是很清楚,直接上例子。

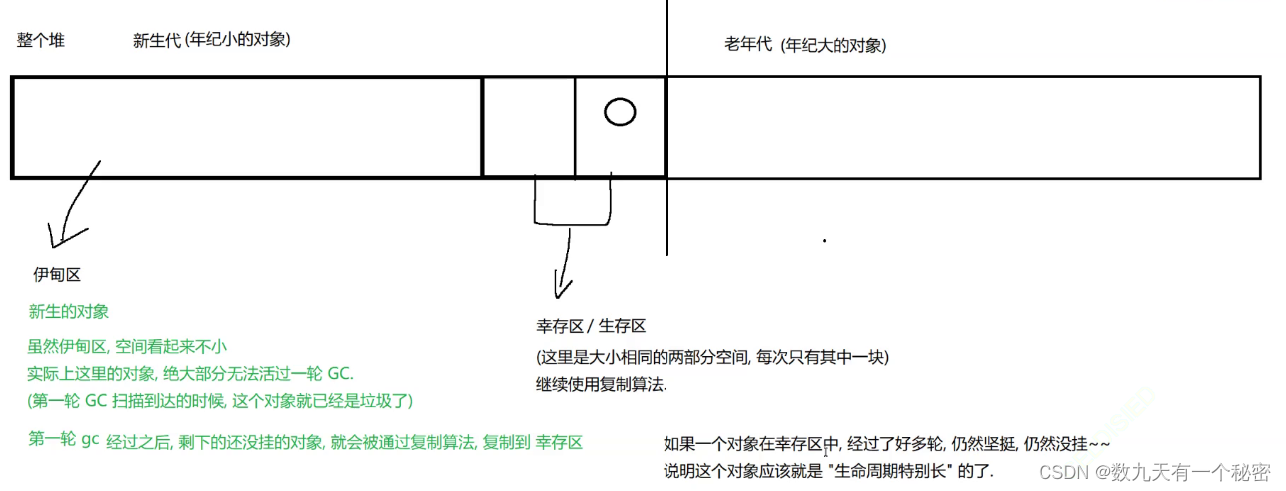

A的ip为16(完整ip为192.168.1.16,16是省略写法,下文亦同),B的ip为103,网关ip为1,A的子网掩码被配置为224(255.255.255.224),B为0(255.255.255.0)。

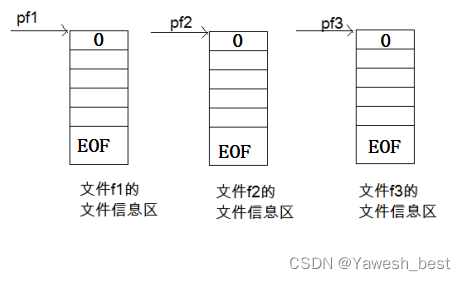

由下图与运算可得A的子网为0000 0000,B的子网也为0000 0000,但在A的视角看来,当他想要ping通B时,使用自己的子网掩码224算出B的网段为0110 0000,明显二者不位于同一网段,A无法直接通过ARP解析到B的mac地址。

那它们通信的过程具体是怎么样的呢?让我们接着往下看

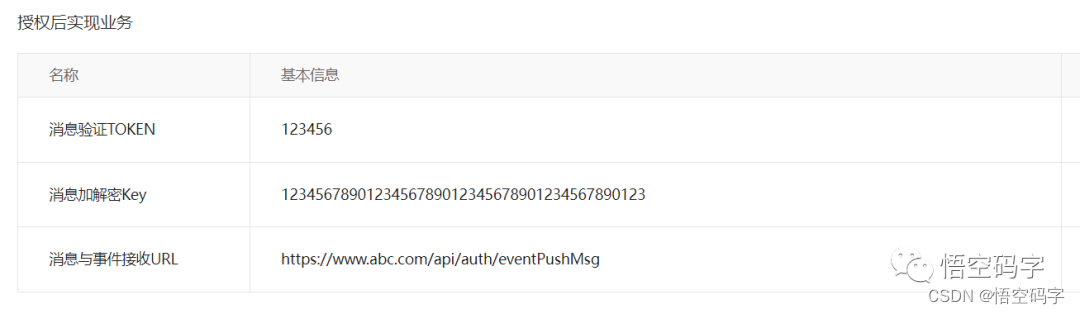

上述数据是由我的实验中抽出来的,我将电脑wlan网卡的配置修改了一下,相当于服务器A,我的手机为服务器B,它们连接同一个路由器,则路由器相当于网关。

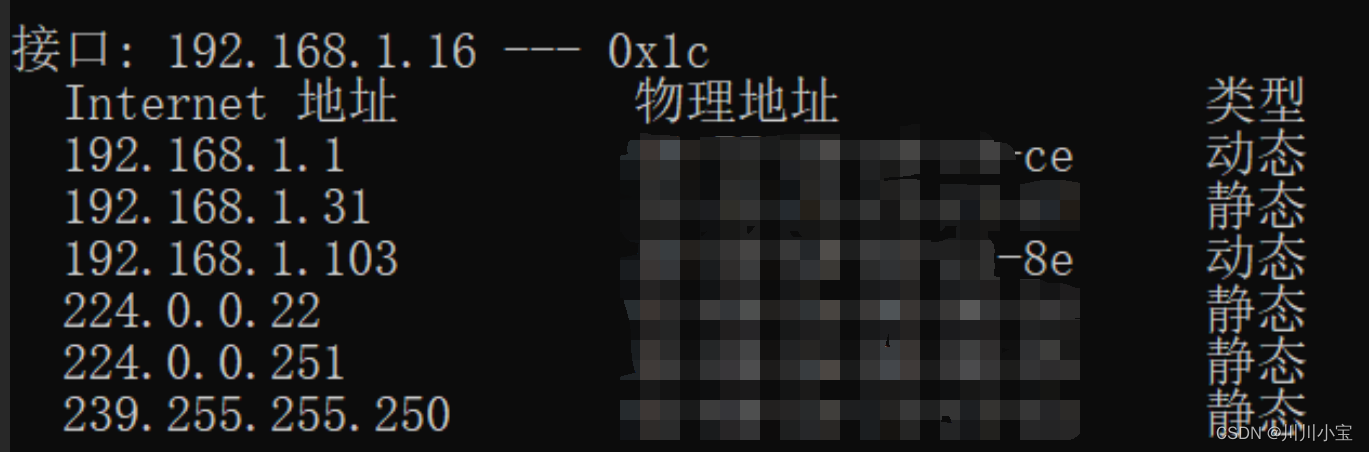

出于隐私考虑,我把mac地址打码了,留最后两位作为区分

服务器A :IP 192.168.1.16 mac:ef 子网掩码:255.255.255.224 (ping之前A的arp缓存中已有网关mac地址)

服务器B: IP 192.168.1.103 mac:8e 子网掩码:255.255.255.0

网关:IP 192.168.1.1 mac:ce

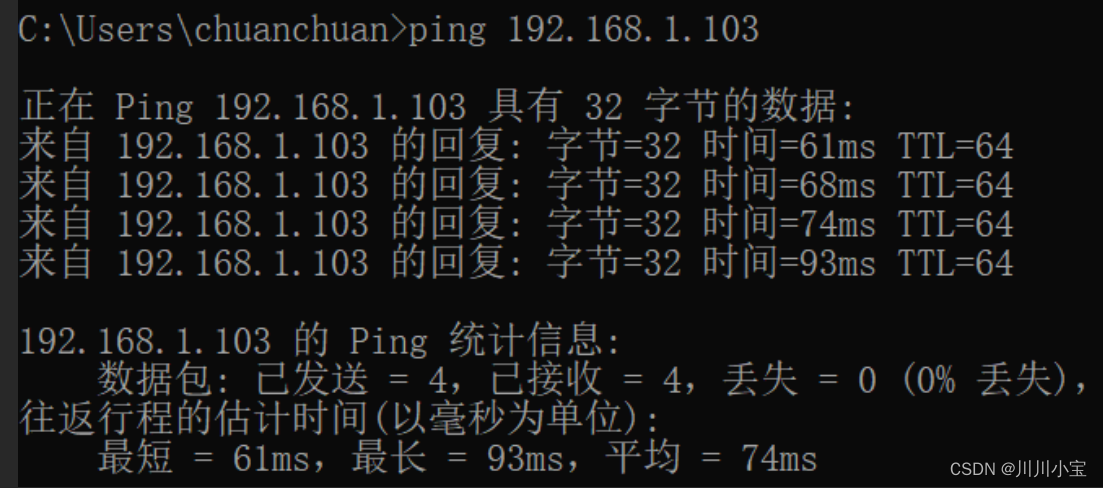

实验过程

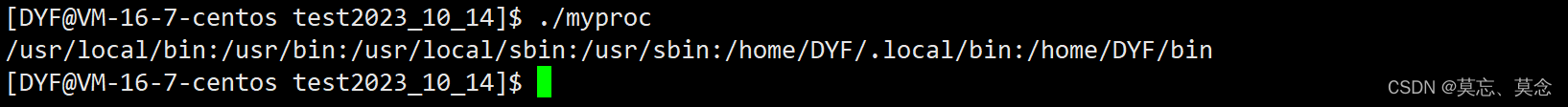

实验开始前,使用arp -a命令查询arp缓存,发现此时A中已有网关的mac地址

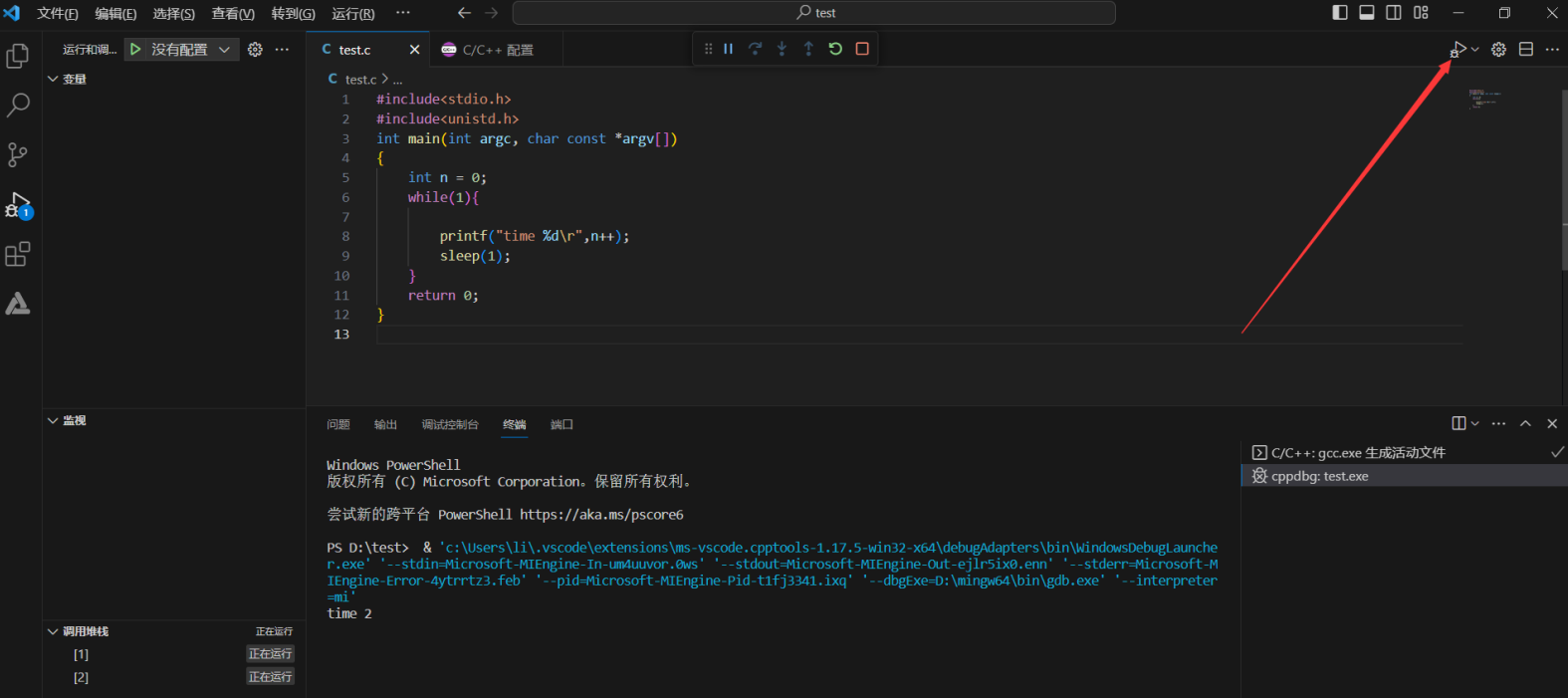

接下了开始ping,同时使用wireshrak抓取wlan网卡的网络包

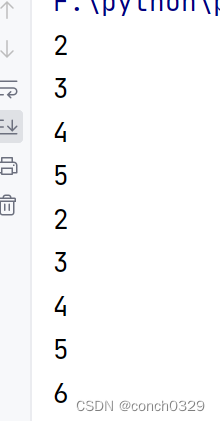

ping请求完成后,arp缓存中增加了B的mac地址

网络包分析

接下了到分析网络包的时间了

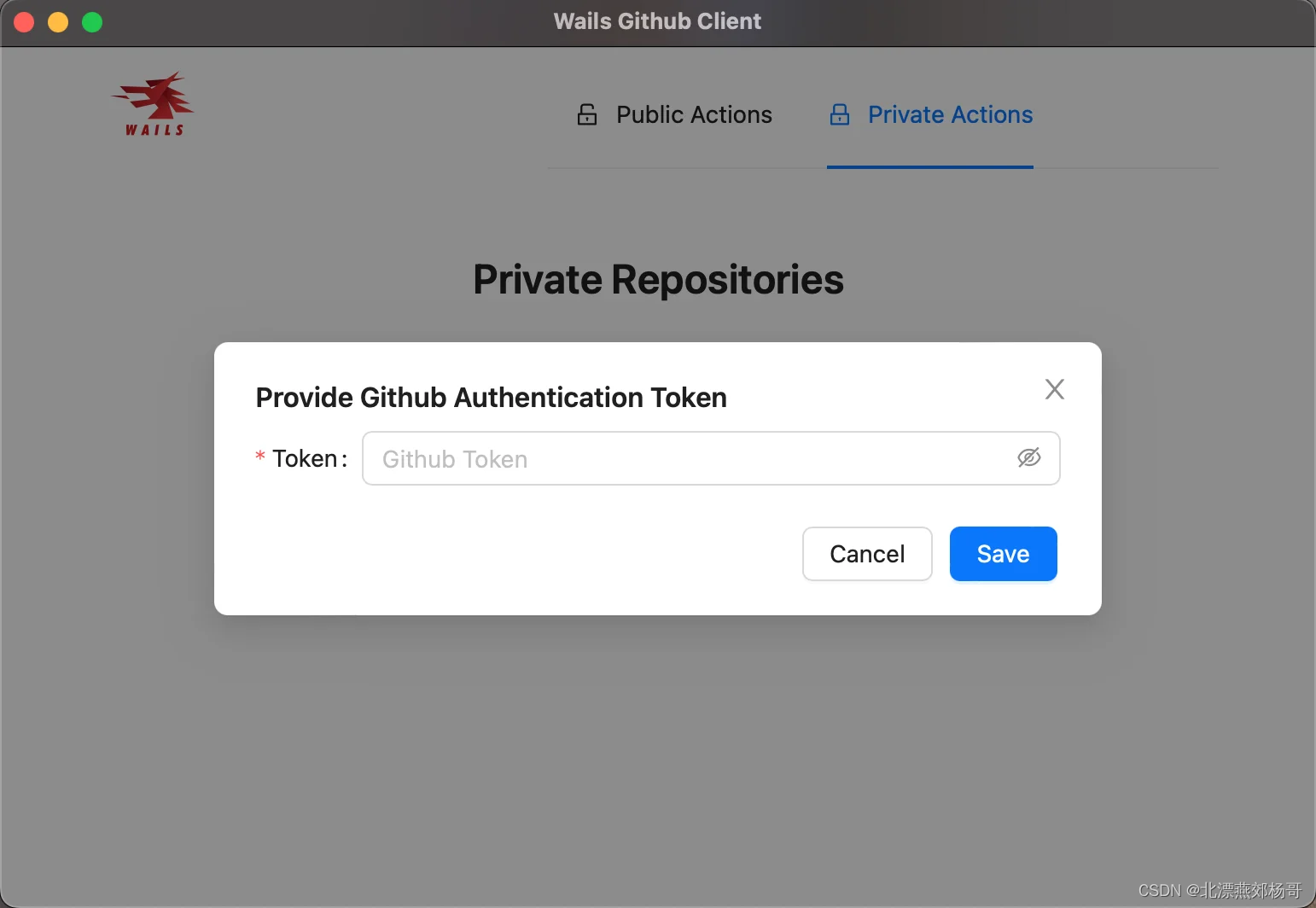

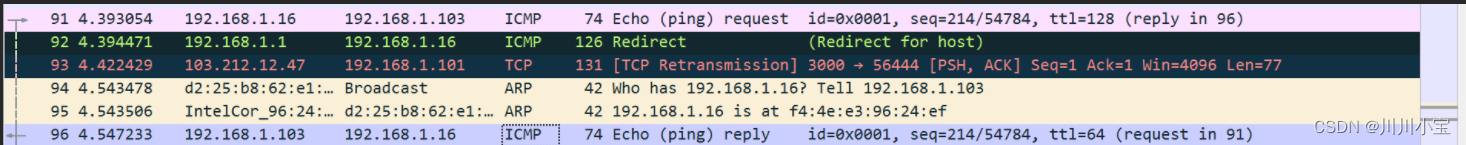

因为第一次ping请求最有价值,于是我只把一开始的数据包截取出来,让我们仔细分析一下。

插入一段名词解释

Redirect for host

ICMP 重定向(ICMP Redirect)

就是路由器收到数据包的接口正是去往目的地的出口时,则会向源发送 ICMP重定向(ICMP

Redirect),通告对方直接将数据包发向自己的下一跳即可,不要再发给自己。

91号

服务器A(Inter)向服务器B发送ping请求,但目的地是网关mac地址(我的路由器是tplink,上面也看得出来==),因为在它看来B和自己不在同一个子网内,无法直接通过ARP广播查询B的mac地址,于是它请求网关转发它对B的ping请求,因此dst为网关(这是基于A本来就知道B的mac地址,否则应该还需要通过ARP广播(broadcast)查询网关的mac地址后才能进行发送,这一步我没有验证)

92号

网关向服务器A发送icmp重定向,这时它可能将包转发给了服务器B,但无从得知

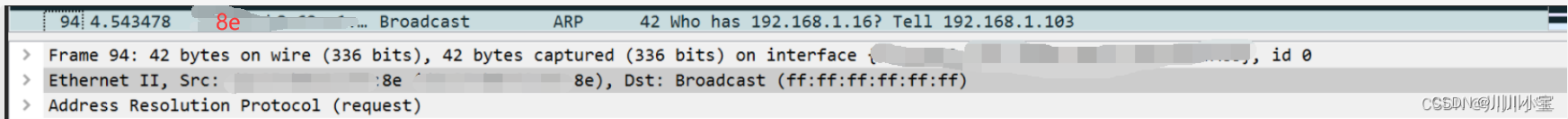

94号

服务器A收到了来自服务器B的广播,此时B在广播查询服务器A的mac地址

因为在B的视角看来,A和它同处于同一网段,因此它直接使用ARP广播来查找A

95号

服务器A(ef)向服务器B(8e)响应自己的mac地址,证明A在响应arp请求时不会考虑子网是否相同

此时B中已经得知A的mac地址,可以直接响应

服务器B响应服务器A的ping请求,通信完成