日新月异的新一代信息化技术使企业信息技术都发生了翻天覆地的变化,推动企业App迈向了“智慧化”“数字化”。

在企业应用数字化转型的推动过程中,数据集中共享、IT(信息技术)/0T(操作技术)融合、物联网终端大规模部署、人工智能等都给网络安全空间带来了前所未有的挑战。

数据安全、隐私保护、供应链安全等因素也将是城市数字化转型安全建设中亟须考虑的重要问题。

因此,在数字化转型背景下,一种全新的网络安全技术方案——零信任,应运而生,以应对目前云网一体主流架构下的安全防护安全保障。

零信任概念的提出,彻底颠覆了原来基于边界安全的防护模型,近年来受到了国内外网络安全业界的追捧。

一、零信任是什么?

零信任是一种设计安全防护架构的方法,它的核心思路是:默认情况下,所有交互都是不可信的。这与传统的架构相反,后者可能会根据通信是否始于防火墙内部来判断是否可信。

零信任代表了新一代的网络安全防护理念,它的关键在于打破默认的“信任”,用一句通俗的话来概括,就是“持续验证,永不信任”。

默认不信任企业网络内外的任何人、设备和系统,基于身份认证和授权重新构建访问控制的信任基础,从而确保身份可信、设备可信、应用可信和链路可信。

基于零信任原则,可以保障办公系统的三个“安全”:终端安全、链路安全和访问控制安全。

零信任是一种有积极意义的网络安全思想和理念,适应了信息化应用和技术发展趋势,对降低云计算、大数据条件下的网络安全风险有效。

二、零信任的“前世今生”

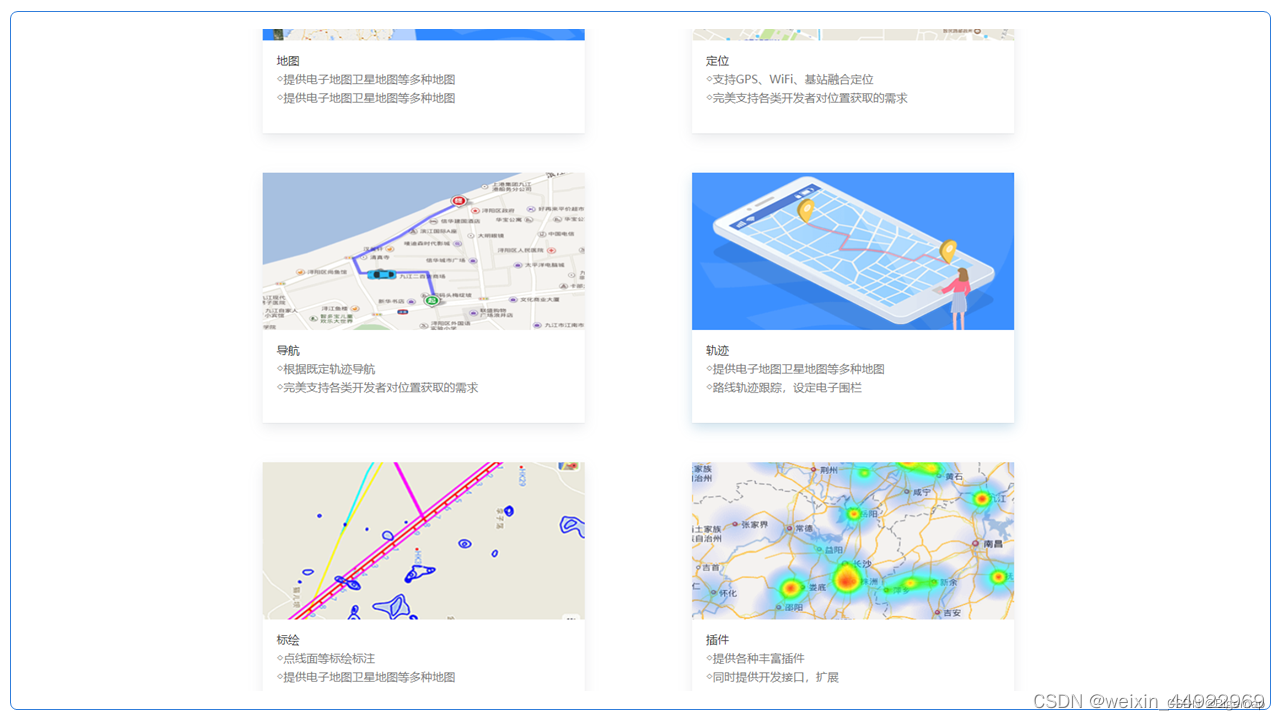

早在2010年左右,在移动互联网兴起的大背景下,企业为了进一步提升管理和运营效率,开始在信息化领域建设和推广使用移动应用,如移动OA、移动ERP等。

随着5G的应用以及企业数字化转型的不断深入,移动应用的建设规模进一步扩大。

移动应用的大规模建设和应用,使得企业信息化的网络环境、终端环境以及使用环境,相比传统PC应用,发生了巨大变化。

在网络方面,移动应用建设打破了传统企业网络边界,依赖的网络从传统企业内网延伸到了公共互联网;

在终端环境方面,大量的个人手机等员工自带设备(BYOD)成为了承载企业应用和数据的载体,但传统针对企业配发设备的强安全管理模式却无法应用在个人终端上;

在使用环境方面,不再仅限于办公室等固定环境,在任何时间、任何地点,员工都会随时使用企业移动应用。

移动应用的上述特点决定了移动应用面临的网络安全风险相较于PC应用面临的风险发生了巨大改变,风险更加严峻。

而传统的边界防护模式,由于其诞生于PC互联网时代,因此已无法有效应对移动应用所面临的网络安全风险。

零信任是网络安全行业新兴的一种网络安全防护模型,其安全理念更适合解决移动应用所面临的安全风险。

企业数字化意味着连接,连接的前提是开放,开放的资格取决于安全风控能力。

可以说,安全风控是数字化转型的第一属性,而数字化企业的安全风控,建立在零信任基础上。

三、怀疑一切,并隔离之

零信任,首先是一种数字化时代的安全“哲学”、架构理念,然后才是一系列的科技产品与工具。

其中种类繁多,不一而足;也没有哪家厂商敢声称现在已经提供了所有的、最完整的解决方案。

这是一个正在发展的领域,大家都在路上。

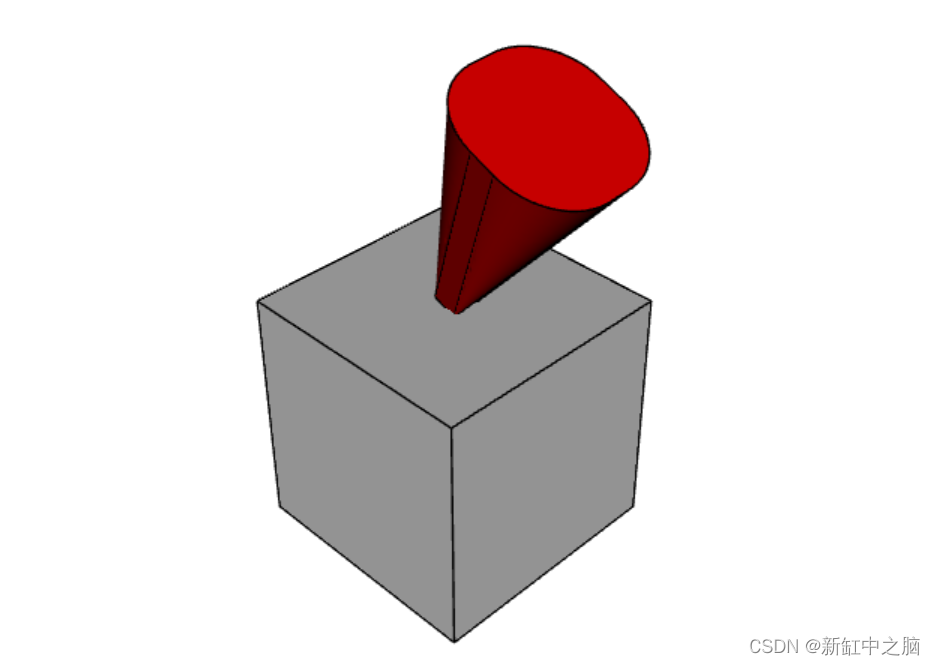

虚拟世界的“恶意”代码,也只能用虚拟的“牢笼”去“关住”它。

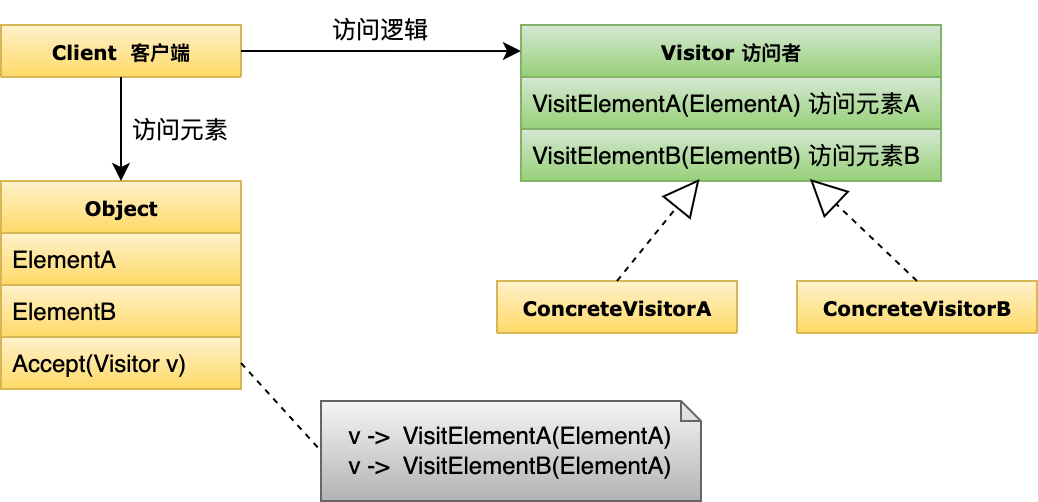

安全沙箱(Security Sandbox)本质上它是一种安全隔离机制,通过构建一个封闭的软件环境,隔离了它所在的“宿主”的资源包括内存、文件系统、网络等等的访问权限。

运行在这个封闭环境中的进程,其代码不受信任,进程不能因为其自身的稳定性导致沙箱的崩溃从而影响宿主系统,进程也无法突破沙箱的安全管控以读写宿主系统的资源。

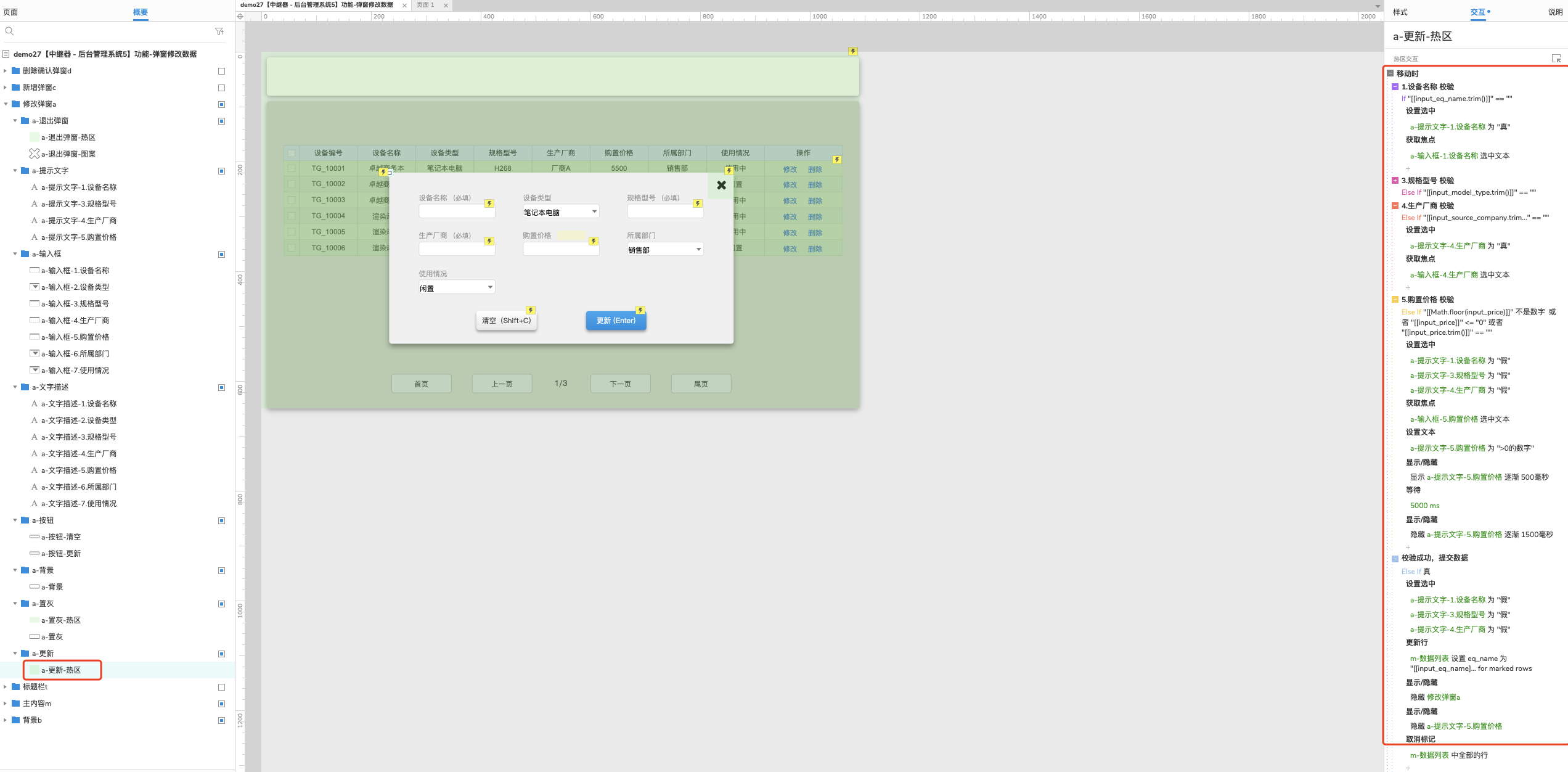

四、FinClip:前端安全沙箱技术

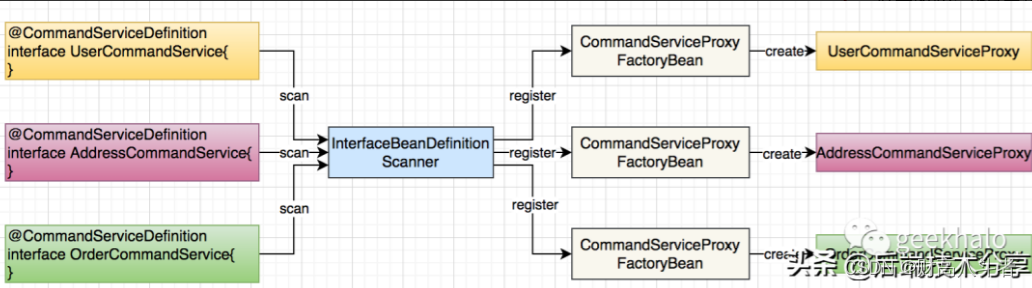

FinClip是一种新型的轻应用技术,它有一个比较有趣的逻辑:企业的软件供应链在数字化时代可能是需要被重新定义的 - 有可能你的合作伙伴的代码运行在你这里、也有可能你的代码借道合作伙伴的平台去触达对方的客户。

FinClip的核心是一个可嵌入任何iOS/Android App、Windows/MacOS/Linux Desktop Software、Android/Linux操作系统、IoT/车载系统的多终端安全运行沙箱。

FinClip的嵌入式安全沙箱,又被称之为小程序容器,它的本质其实是建立在Security Capability model基础上的浏览器内核的扩展。

其沙箱的特点,体现在三个方面:

- 沙箱内小程序之间的隔离

- 沙箱对运行其中的小程序代码,隔离其对宿主环境的资源访问。以一家银行与它的合作生态为例,银行在自己的App上引入了衣食住行各类消费场景的小程序,这些小程序均非本行开发,也不能访问到当前宿主App的任何数据资源

- 沙箱隔离了宿主对于沙箱中运行的小程序所产生的数据。以一家银行与一家券商的合作为例,券商把自己的业务小程序投放到银行的App中,银行App作为宿主,并不能访问沙箱内部该小程序的运行数据(当然,这是需要有一定的行业规范、监管政策去约束,但技术上首先是完全可能)

换句话说,FinClip试图构建一个Zero Trust(“零信任”)环境,不管小程序的“供应商”是谁,它们的代码都被隔离、同时也被保护在沙箱环境中。

虽然事实上,在国家/行业层面制定相应的监管政策要求、标准规范是应对供应链攻击的有效举措。

但最最关键的是,我们必须对供应链攻击保持足够的警惕,并集结行业的力量共同应对。