(七)网络与信息安全技术

- 1. 概述

- 2. 网络安全关键技术

- 2.1 美国特种作战司令部举办网络挑战赛以寻找边缘安全技术

- 2.2 英国卡迪夫大学开发出在1秒内阻止网络攻击的方法

- 2.3 国研究人员开发出检测恶意网页的新方法

- 2.4 韩国仁川大学研发出一种基于5G的人工智能恶意软件分类系统,可用于下一代网络安全

- 3. 数据安全关键技术

- 3.1 瑞士苏黎世联邦理工大学发现一种推测执行攻击方法,可威胁英特尔和AMD处理器

- 3.2 美国哥伦比亚大学展示首个经过完全验证的ARM机密计算架构原型

- 3.3 美国麻省理工学院开发出新型联邦机器学习算法

- 4. 量子密码技术

- 4.1 英国电信与日本东芝公司合作试用首个商用量子安全网络

- 4.2 中国科学家在量子密钥分发网络化研究方面取得新进展

- 4.3 韩国科学技术研究院完成双场量子密钥分发演示实验

资料来自:《世界前沿技术发展报告2023》和网络

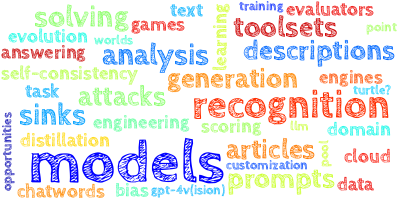

1. 概述

2022年,网络与信息安全技术持续进步,以应对网络安全形势的进一步恶化。加密技术持续升级,防火墙、入侵检测技术不断演进,人工智能与云安全技术进一步提高了网络安全防护的效率。未来,网络安全技术将继续演进,以适应网络安全领域更高、更复杂的要求。

2. 网络安全关键技术

随着互联网接口及应用程序数量爆炸式增长,网络安全受到了很大的影响,主要体现在以下三个方面:

一是攻击面扩大,每个新的接口和应用都可能成为攻击者利用的漏洞;

二是随着数据存储和流通的增加,枢纽数据泄露陡增;

三是接口增多使身份认证和授权流程变得更加复杂,更容易出现安全漏洞。

网络安全形势趋于复杂,网络系统需要得到更好的管理和保护,以抵御攻击和防止数据泄露。

2.1 美国特种作战司令部举办网络挑战赛以寻找边缘安全技术

2022年4月,美国特种作战司令部(United States Special Operations Command,SOCOM)举办边缘网络安全挑战赛,旨在确定能够提供边缘安全能力的技术。SOCOM希望寻找能够提供边缘设备端点安全、保护边缘数据的云安全以及保护特种作战部队环境中的网络边缘安全(Network Edge Security)的技术。物联网设备的普及使边缘计算设备形式多样、端点到处都有,参赛者需要确保根据可信数据作出决策,并具有针对零日攻击的保护措施。在挑战赛的第二阶段,SOCOM将基于参赛者的自身技术优势,独立于其他解决方案来进行评估。

2.2 英国卡迪夫大学开发出在1秒内阻止网络攻击的方法

2022年5月,英国卡迪夫大学(Cardiff University)开发出一种可在1秒内阻止网络攻击的新方法。该方法基于人工智能和机器学习等技术,通过监控和预测恶意软件行为来实现防御,而非传统的基于代码分析。通过训练对特定的恶意软件操作模式进行仿真,计算机可以在1秒内预测恶意软件下一步的入侵方式,有效避免了攻击者更换恶意代码而导致的防御失效。该方法已被证明可以成功防止计算机上多达92%的文件被损坏,平均只需0.3秒即可清除一个恶意软件。

2.3 国研究人员开发出检测恶意网页的新方法

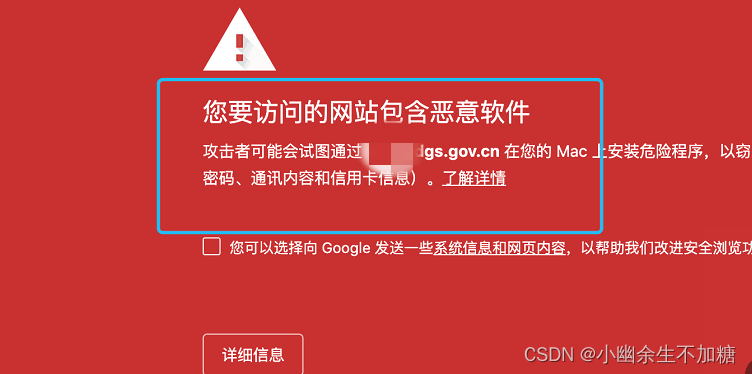

2022年7月,韩国远东大学(Far East University)和南首尔大学(NamseoulUniversity)研究人员开发了一种检测恶意网页的新方法。与现有方法不同,新方法围绕识别和分析在网站中分发恶意代码期间使用的常见攻击模式来检测恶意网页。研究人员首先在500个恶意网站中收集数据,以分析这些网站中最常用于分发恶意代码的方法。随后,研究人员专注于这些恶意代码中使用的编程技术和脚本,并计算了每种技术在恶意网站中使用的次数。最后,研究人员开发了一个公式来确定给定网站的“风险评分”。该方法可以有效地检测基于脚本模式的恶意网站,而且算法复杂度和对内存的负载都很低。新方法将有助于加强网络用户的安全,同时通过收集有关恶意代码分布模式的信息服务于网络安全教育。

2.4 韩国仁川大学研发出一种基于5G的人工智能恶意软件分类系统,可用于下一代网络安全

2022年11月,韩国仁川大学(Incheon National University)研究团队研发出一种基于5G的人工智能恶意软件分类系统,可用于下一代网络安全。该研究团队使用了一种名为灰度图像可视化的深度学习网络方法来分析恶意软件,并通过多级卷积神经网络架构将恶意软件攻击分为不同类型。同时,该研究团队还将该安全系统与5G进行集成,从而实现了实时数据高吞吐量传输和低延迟诊断。未来,该研究有望应用于工业物联网、智能城市和自动驾驶等场景。

3. 数据安全关键技术

数据安全技术是指用来保护数据免受未经授权的访问、使用、更改、泄露、破坏等威胁的技术,主要包括身份验证、加密、防病毒软件、防火墙、访问控制、备份和恢复等方面的技术,旨在确保数据在传输、存储和处理期间的保密性、完整性和可用性。其作用包括:一是保护财务信息、个人信息、商业秘密等敏感信息,防止被泄露和滥用;二是提高数据完整性,确保数据不被更改或删除。在网络安全事件频发的形势下,数据安全技术越发成为信息安全的强有力保障。

3.1 瑞士苏黎世联邦理工大学发现一种推测执行攻击方法,可威胁英特尔和AMD处理器

2022年7月,瑞士苏黎世联邦理工大学(Swiss Federal Institute of TechnologyZurich, ETH)研究人员发现一种推测执行攻击方法,可对英特尔和AMD的微处理器产生影响。研究人员将这种推测执行攻击方法命名为Retbleed。这种攻击方法利用了现代处理器的一个特性,即当处理器遇到直接或间接指令时,会预测将要接收的下一条指令的地址,并在预测得到确认之前自动执行。推测执行攻击通过诱使处理器执行指令来访问内存中的敏感数据。针对相关漏洞,两家公司均发布了相关指南,帮助其客户防范类似攻击。

3.2 美国哥伦比亚大学展示首个经过完全验证的ARM机密计算架构原型

2022年7月,美国哥伦比亚大学研究人员展示了ARM机密计算架构(ARMConfidential Compute Architecture, ARM CCA)的关键验证技术,可以保护敏感的私人数据。ARM CCA是ARMv9-A架构的新功能,依靠固件来管理硬件以执行其安全保证措施,因此固件的正确性和安全性至关重要。过去,工程团队依赖软件测试技术来测试固件的安全性。哥伦比亚大学的最新研究是通过数学模型来证明软件和硬件的绝对正确性,以提供最高水平的安全保证。当下,ARM处理器已经部署在全球数十亿台设备上。随着ARM CCA越来越普遍地用于保护用户的私人数据,哥伦比亚大学研究人员展示的验证技术将显著改善数据保护和安全性。

3.3 美国麻省理工学院开发出新型联邦机器学习算法

2022年9月,美国麻省理工学院研究人员开发出新型的联邦机器学习算法FedLTN。联邦学习是一种分布式机器学习技术,可保护用户数据隐私。过去,联邦学习面临通信成本高、分布数据类型多和分布用户模型非个性化的问题,严重影响了模型的性能和部署。研究人员通过迭代修剪过程优化模型大小,并将修剪后的神经网络其余部分“倒回”其原始值的步骤来加速修剪,但在此过程中不会剪掉网络中捕获有关分布用户特定数据的重要信息层,以保证分布用户模型的个性化。实验表明,FedLTN将联邦学习模型的大小降低了近1个数量级,分布用户的通信成本降低了4到6倍,综合性能提高了约10%。

4. 量子密码技术

量子密码技术利用量子力学的特性来确保通信通道传输信息的机密性,这意味着系统的安全性是由物理定律来保证的,而不依赖于数学算法的计算复杂性。因此,量子密码学被认为比经典密码学具有更高的安全性。随着量子技术的不断发展和对安全通信需求的不断增加,量子密码技术有望成为隐私与安全通信的重要支撑。

4.1 英国电信与日本东芝公司合作试用首个商用量子安全网络

2022年4月,英国电信(British Telecom, BT)和日本东芝公司(Toshiba)在英国启动了量子安全网络的首次商业试验。英国电信在其Openreach专用光纤网络上提供端到端加密链路,东芝则提供量子加密硬件和密钥管理软件。英国咨询公司安永(Ernst&Young Global Limited,EY)使用该网络连接位于伦敦的伦敦塔桥(Tower Bridge)和金丝雀码头(Canary Wharf)两个站点。该网络旨在探索量子技术商用化的可能性。

4.2 中国科学家在量子密钥分发网络化研究方面取得新进展

2022年7月,中国科学技术大学郭光灿院士团队在量子密钥分发网络化方面取得重要进展。该团队实现了抗环境干扰的非可信节点量子密钥分发网络,全面提高了量子密钥分发网络的安全性、可用性和可靠性,向实现下一代量子网络迈出了重要的一步。

4.3 韩国科学技术研究院完成双场量子密钥分发演示实验

2022年7月,韩国科学技术研究院(Korea Instituts of Science and Technology,KIST)完成双场量子密钥分发(Twin-Field Quantum Key Distribution, TF-QKD)演示实验。TF-QKD是一种长距离通信协议,可以显著增加量子密钥分发的通信距离。在TF-QKD实验中,两个用户可以通过将量子信号传输给中间第三方进行测量,增加了通信距离。这是继加拿大多伦多大学(University of Toronto)之后,全球第二次TF-QKD网络的实验演示。与多伦多大学的基于环形网络结构的演示不同,KIST团队提出的架构基于星形网络,该结构可扩展到基于偏振、时分和波分复用的二对多网络。该研究成果有望促进QKD的商业化进程。