文章目录

- 0.前言

- 漏洞

- 漏洞介绍

- 描述

- 1.参考文档

- 2.基础介绍

- 3.解决方案

- 3.1. 升级版本

- 4.漏洞修复源码分析

- 5. 漏洞利用示例

0.前言

背景:公司项目扫描到 WebFlux中使用"**"作为模式会导致Spring Security和Spring WebFlux之间 CVE-2023-34034漏洞

漏洞

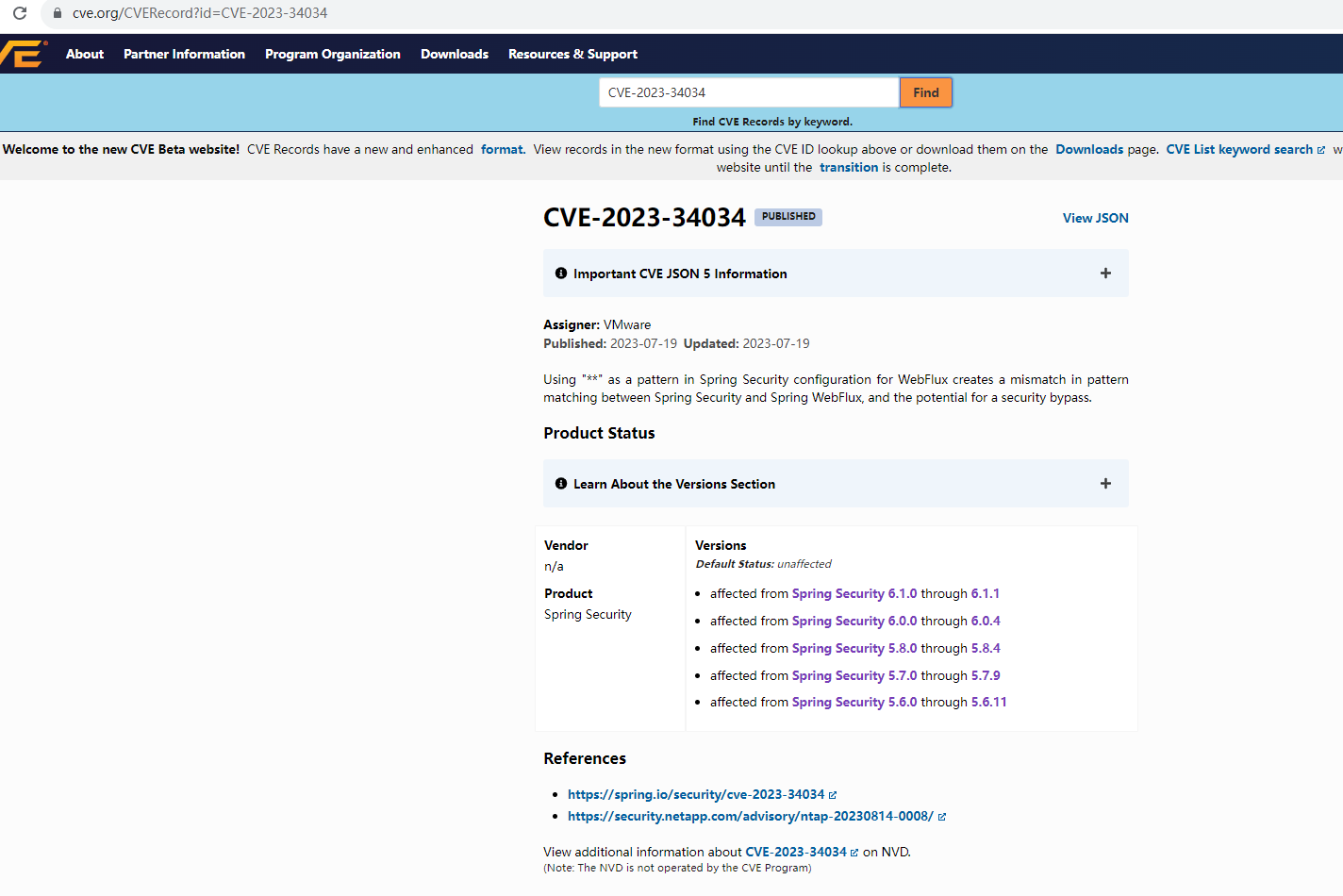

高 | 2023年7月18日 | CVE-2023-34034

在Spring Security配置的WebFlux中使用"**"作为模式会导致Spring Security和Spring WebFlux之间的模式匹配不匹配,从而可能导致安全性绕过。。

漏洞介绍

CVE-2023-34034:WebFlux使用未加前缀的双通配符模式绕过安全性

描述

在Spring Security配置的WebFlux中使用"**"作为模式会导致Spring Security和Spring WebFlux之间的模式匹配不匹配,从而可能导致安全性绕过。

受影响的Spring产品和版本

Spring Security:

6.1.0至6.1.1

6.0.0至6.0.4

5.8.0至5.8.4

5.7.0至5.7.9

5.6.0至5.6.11

以下Spring Security版本修复了此漏洞:

6.1.2+

6.0.5+

5.8.5+

5.7.10+

5.6.12+ 上述版本要求使用以下Spring Framework版本:6.0.11+

5.3.29+

5.2.25+

1.参考文档

-

CVE 官方网站 https://www.cve.org/CVERecord

-

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?vector=AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N/E:P/RL:O/RC:C/CR:H/IR:H/AR:X/MAV:N/MAC:L/MPR:N/MUI:N/MS:U/MC:H/MI:H/MA:N&version=3.1

-

https://security.netapp.com/advisory/ntap-20230814-0008/

2.基础介绍

Spring Security最近发布的新版本修复了一个名为CVE-2023-34034的访问控制漏洞。该漏洞被评为高危漏洞,可能对使用Spring Security进行身份验证和访问控制的Spring WebFlux应用程序造成严重影响。

Spring Security是一个广泛使用的Java身份验证和访问控制框架,用于保护企业级Java应用程序。它与Spring Framework集成,并提供了强大的身份验证和授权功能。

Spring WebFlux是Spring Framework 5引入的一种反应式编程替代方案,用于构建异步、非阻塞和响应式的应用程序。它利用反应式流API来处理请求,具有高性能和可伸缩性的特点。

该漏洞的具体细节是在Spring Security的PathPatternParserServerWebExchangeMatcher类中发现的。在修复之前,该类使用了PathPatternParser类的parse()方法来解析路径模式。修复提交引入了一个新的parse()函数,该函数在解析模式之前会确保模式以斜杠开头。然而,在修复之前,如果模式没有以斜杠结尾并且请求路径包含斜杠,将会绕过路径匹配器,导致身份验证和授权绕过。

攻击者可以利用该漏洞通过修改请求路径中的双斜杠来绕过访问控制,从而未经授权地访问受保护的资源。

为了修复该漏洞,建议尽快升级到修复了漏洞的Spring Security版本。同时,需要审查应用程序中的访问控制规则和路径模式,确保它们不会受到此漏洞的影响。特别注意使用PathPatternParserServerWebExchangeMatcher类的地方,并确保路径模式以斜杠结尾。此外,进行安全测试和代码审查是保证应用程序安全性的重要步骤。

及时更新和修复应用程序中的安全漏洞是保护应用程序和用户数据安全的关键措施之一。

3.解决方案

3.1. 升级版本

以下Spring Security版本修复了此漏洞:

6.1.2+

6.0.5+

5.8.5+

5.7.10+

5.6.12+

上述版本要求使用以下Spring Framework版本:

6.0.11+

5.3.29+

5.2.25+

4.漏洞修复源码分析

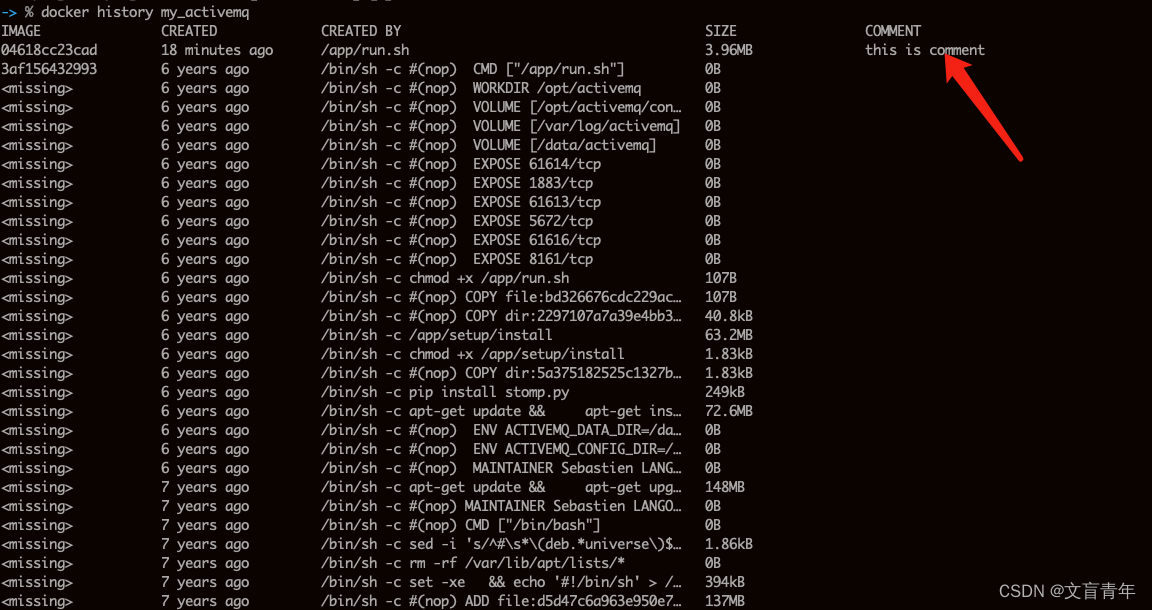

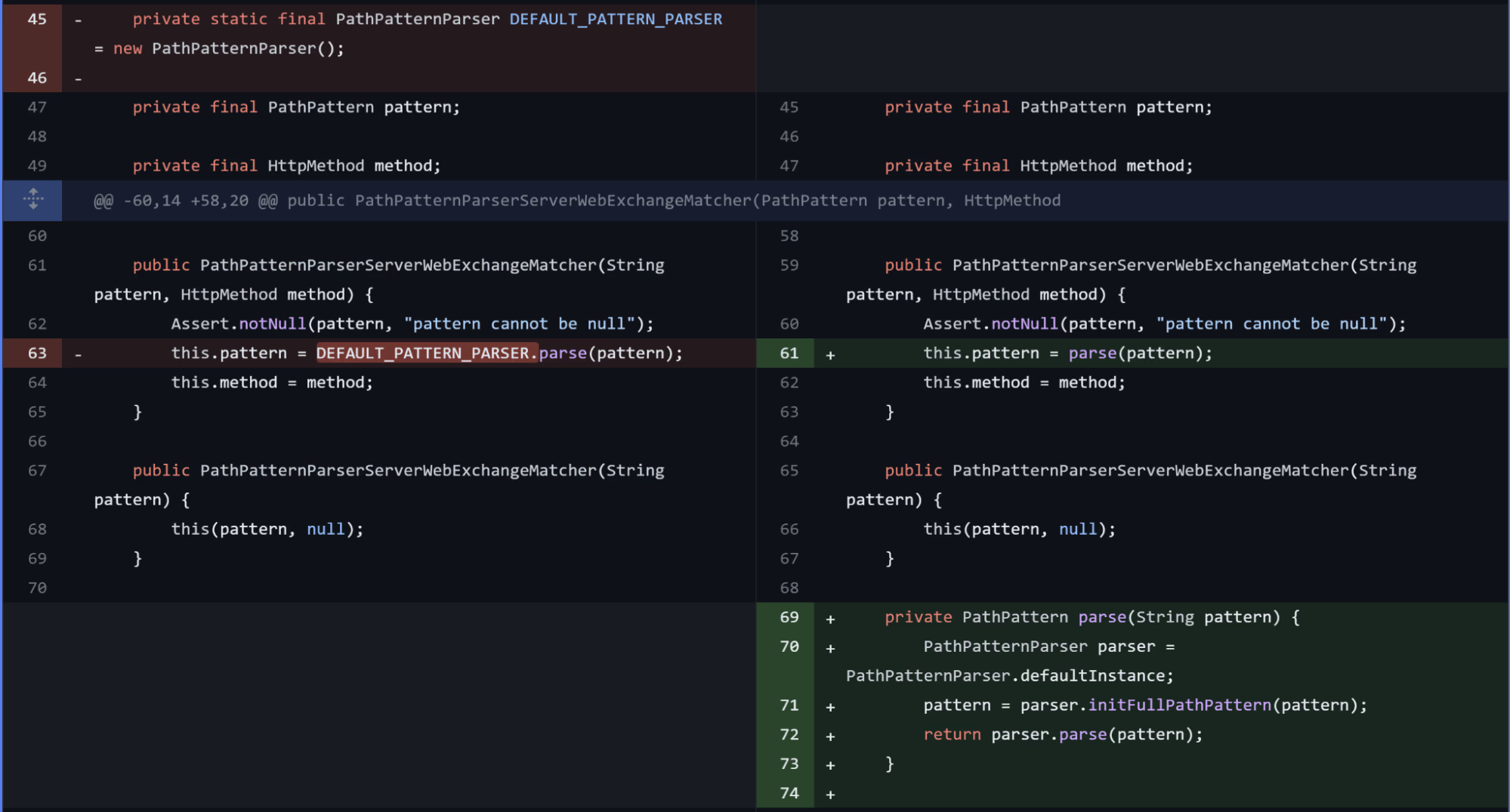

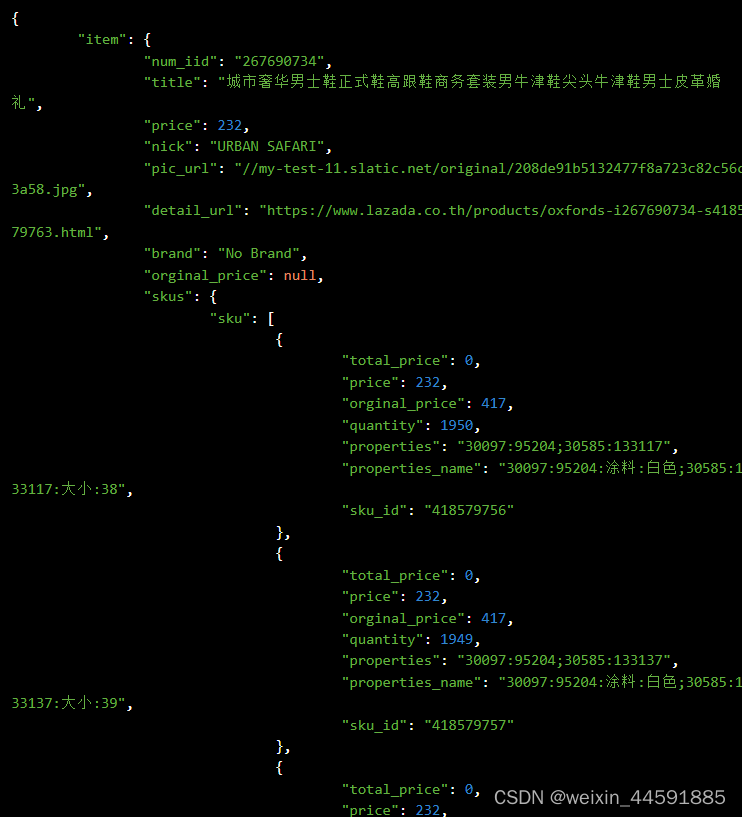

以下是我们对源代码的深入分析,从修复提交(7813a9b)开始。

web/src/main/java/org/springframework/security/web/server/util/matcher/PathPatternParserServerWebExchangeMatcher.java

PathPatternParser源代码

在查看对比之前,我们可以看到在修复之前,PathPatternParserServerWebExchangeMatcher类使用了PathPatternParser类中实现的parse()方法。

修复提交引入了一个新的parse()函数,由PathPatternParserServerWebExchangeMatcher类自己实现,它扩展了PathPatternParser的parse()方法,并添加了initFullPathPattern()。

从源代码中可以看出,这个实用函数在字符串的开头添加了一个斜杠,前提是它还没有存在。

测试用例明确了问题的本质:如果配置的模式不以斜杠结尾,并且请求路径包含斜杠,则匹配将成功。这实际上允许绕过路径匹配器。

/**

为匹配完整URL路径而准备给定的模式。

默认情况下,为非空模式添加前导斜杠。

@param pattern 要初始化的模式

@return 更新后的模式

@since 5.2.25

*/

public String initFullPathPattern(String pattern) {

return (StringUtils.hasLength(pattern) && !pattern.startsWith("/") ? "/" + pattern : pattern);

}

// 进一步查看提交时,新引入的测试验证了这一评估:

class PathPatternParserServerWebExchangeMatcherTests {

reasonml

Copy

@Test

void matchesWhenConfiguredWithNoTrailingSlashAndPathContainsSlashThenMatches() {

PathPatternParserServerWebExchangeMatcher matcher = new PathPatternParserServerWebExchangeMatcher("user/**");

MockServerHttpRequest request = MockServerHttpRequest.get("/user/test").build();

assertThat(matcher.matches(MockServerWebExchange.from(request)).继续上一条回答:

.build().isMatch()).isTrue();

}

reasonml

Copy

@Test

void matchesWhenConfiguredWithNoTrailingSlashAndPathDoesNotContainSlashThenDoesNotMatch() {

PathPatternParserServerWebExchangeMatcher matcher = new PathPatternParserServerWebExchangeMatcher("user/**");

MockServerHttpRequest request = MockServerHttpRequest.get("/user").build();

assertThat(matcher.matches(MockServerWebExchange.from(request)).build().isMatch()).isFalse();

}

@Test

void matchesWhenConfiguredWithTrailingSlashAndPathContainsSlashThenMatches() {

PathPatternParserServerWebExchangeMatcher matcher = new PathPatternParserServerWebExchangeMatcher("user/**/");

MockServerHttpRequest request = MockServerHttpRequest.get("/user/test").build();

assertThat(matcher.matches(MockServerWebExchange.from(request)).build().isMatch()).isTrue();

}

@Test

void matchesWhenConfiguredWithTrailingSlashAndPathDoesNotContainSlashThenDoesNotMatch() {

PathPatternParserServerWebExchangeMatcher matcher = new PathPatternParserServerWebExchangeMatcher("user/**/");

MockServerHttpRequest request = MockServerHttpRequest.get("/user").build();

assertThat(matcher.matches(MockServerWebExchange.from(request)).build().isMatch()).isFalse();

}

}

5. 漏洞利用示例

为了更好地理解漏洞是如何被利用的,我们可以通过以下示例演示:

假设我们有一个Spring WebFlux应用程序,其中配置了以下路径模式:

PathPatternParserServerWebExchangeMatcher matcher = new PathPatternParserServerWebExchangeMatcher("admin/**");

当用户尝试访问/admin/test路径时,由于该路径与模式匹配,Spring Security将执行身份验证和授权检查。

现在,如果攻击者尝试访问以下路径:

/admin//test

请注意,请求路径中的双斜杠(//)会绕过路径匹配器的检查,导致绕过身份验证和授权检查。攻击者可以在未经授权的情况下访问受保护的资源。

![Vue.js入门模板语法[上] 及Vue.js实现购物车---详细讲解](https://img-blog.csdnimg.cn/45dcc351292a4384b63c02af366b71c9.gif)