随着互联网的普及和网络安全的威胁日益增加,botnet感染成为了企业面临的重要问题之一。botnet是一种由分散的客户端(或肉鸡)组成的网络,这些客户端被植入了bot程序,受控于攻击者。攻击者通过这些客户端的bot程序,利用C&C服务器对这些客户端进行管理和控制,以达到非法牟利的目的。

被感染攻击的企业不仅会面临公司和个人用户信息受损的风险,而且还要为由于其网络被感染而引发的犯罪活动负责。现阶段,最常见和最直接的网络保护策略包括保护、检测和响应。而随着互联网环境的日益复杂,原有的以保护为策略的防御体系已无法满足各企业的网络安全需求,入侵防御系统应运而生。

打造国产化综合网络威胁检测防御平台

山石网科国产化入侵防御系统是一款自主可控的国产化专业网络入侵防御产品,主要应用于政府、企业、高校、运营商等行业。山石网科基于国产处理器、国产操作系统,搭载自主研发的软件系统,稳定安全高效;同时将全面检测、智能防御、极简运维等技术深度融合,配合精准的入侵攻击特征库,可实时检测并阻断各类入侵攻击行为,能够为用户提供基于全生命周期的高级威胁防护方案。

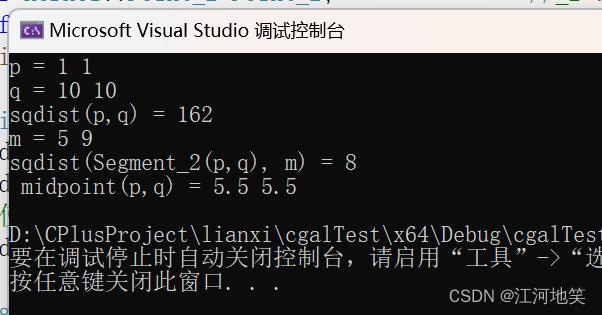

图注:山石网科国产化入侵防御系统产品家族图

山石网科国产化入侵防御系统拥有丰富款型,应用层吞吐覆盖3.5G~60G,可满足用户不同业务量需求。山石网科最新发布的S6580-GC,吞吐达60G,具备8个接口槽位,可灵活配置不同接口板卡,充分满足用户业务场景需求。

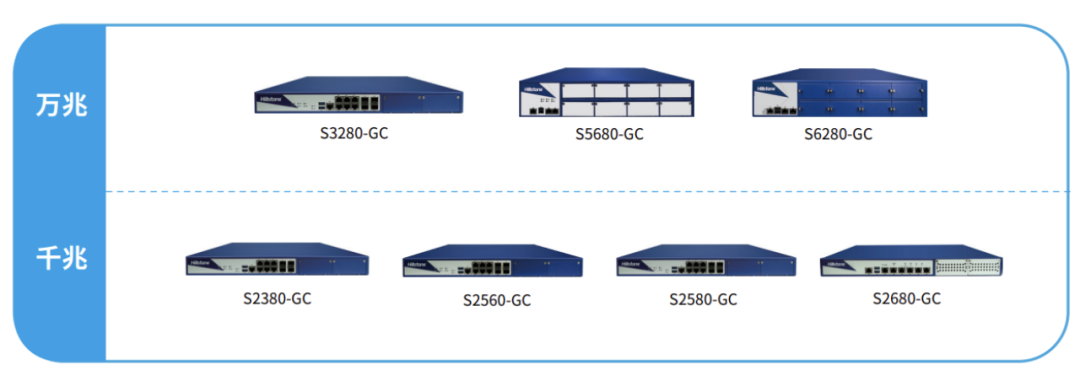

山石网科国产化入侵防御系统提供对系统、应用、恶意软件及客户端的精准检测,上万条入侵规则和千万级病毒特征库防御已知威胁,并支持双病毒检测引擎,检出率业内领先。山石网科国产化入侵防御系统通过多重立体的深度威胁检测,有效阻断各类攻击威胁;同时协同沙箱、威胁情报防御未知威胁,构建高级感知与快速响应能力。

另外,山石网科国产化入侵防御系统提供贯穿全生命周期安全防护解决方案,发现高级威胁,自动更新防护策略并响应,帮助用户实现全局预警、协同防护、自动处置、追溯闭环,构建动态、主动的边界。通过对网络流量的深度识别与检测,提供高效融合的多功能的防护手段。云端威胁情报智能联动,构建动态、主动的边界安全防御体系。

图注:山石网科基于生命周期的高级威胁防护方案

极简运维,助力企业全网安全建设

随着互联网技术的不断发展,在线网站的规模越来越大,安全工程师的运维工作量成倍的增长,用传统的人工方式做入侵防御已经变得非常困难。

山石网科国产化入侵防御系统,围绕“极简运维”的理念优化产品配套设置,可提供丰富的平台化安全管理工具,为用户提供从网络到业务应用的可视化管理,帮助用户快速感知网络安全状况,提高管理效率,降低运维成本,构建全网安全风险体系。

产品能够通过入侵防御服务、IP信誉服务和病毒过滤服务,可以在攻击发生前精准识别网络攻击、恶意软件、风险IP等攻击流量并及时进行阻断;通过病毒过滤服务有效发现攻击过程中的已知威胁;攻击发生后,通过僵尸网络 C2 防御服务能够有效发现内网受感染的僵尸肉鸡,防止僵尸网络进一步破坏企业内网。从已知威胁、到未知威胁,全方位为客户提供运营安全保障。

图注:山石网科综合网络威胁检测防御平台

现阶段,基于国产芯片和国产操作系统,山石网科发挥自身10余年硬件设计与软件研发的技术优势,研制、发布了基于兆芯CPU、龙芯CPU等国产化系列产品,除国产化防火墙和入侵防御系统外,还有Web应用防火墙、应用交付、数据库审计与防护系统、网络安全审计系统、运维安全网关、综合日志审计平台、漏洞扫描系统等等。

未来,山石网科将继续发挥已有技术积累和研发优势,以远见超越未见,为各行业的用户安全保驾护航!