1、业务需求

某企业分支机构为了保证工作人员可以随时随地访问公司网络资源,部署WLAN基本业务实现移动办公。且在覆盖区域内移动发生漫游时,不影响用户的业务使用。

分支机构位于开放式场所,容易受到网络入侵,例如攻击者在WLAN网络中放入一台非法AP(area_2),SSID设置为wlan-net冒充合法AP,用于和STA建立WLAN连接来窃取企业信息,则严重威胁到企业网络的安全。为了预防此类入侵,可以在合法AP上配置设备检测和反制功能,使AC能够检测出非法的area_2(既不是本AC管理的AP,也不在合法AP列表中),并保证STA不接入area_2。

2、组网需求

AC组网方式:旁挂二层组网。

DHCP部署方式:

AC作为DHCP服务器为AP分配IP地址。

汇聚交换机SwitchB作为DHCP服务器为STA分配IP地址。

业务数据转发方式:隧道转发。

组网实例图:

AC数据规划

| 配置项 | 数据 |

|---|---|

| AP管理VLAN | VLAN100 |

| STA业务VLAN | VLAN101 |

| DHCP服务器 | AC作为DHCP服务器为AP分配IP地址 汇聚交换机SwitchB作为DHCP服务器为STA分配IP地址,STA的默认网关为10.23.101.2 |

| AP的IP地址池 | 10.23.100.2~10.23.100.254/24 |

| STA的IP地址池 | 10.23.101.3~10.23.101.254/24 |

| AC的源接口IP地址 | VLANIF100:10.23.100.1/24 |

| AP组 |

|

| 域管理模板 |

|

| SSID模板 |

|

| 安全模板 |

|

| VAP模板 |

|

| WIDS模板 |

|

3、配置思路

1、配置WLAN基本业务,实现STA可以正常接入WLAN网络。

2、配置非法设备检测和反制功能,使AP能够检测无线设备信息并上报给AC,并对识别的非法设备进行反制,使STA断开和非法设备的连接。

4、详细配置如下:

SwitchA的配置文件

#

sysname SwitchA

#

vlan batch 100

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass vlan 100

port-isolate enable group 1

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 100

#

returnSwitchB的配置文件

#

sysname SwitchB

#

vlan batch 100 to 101

#

dhcp enable

#

interface Vlanif101

ip address 10.23.101.1 255.255.255.0

dhcp select interface

dhcp server gateway-list 10.23.101.2

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 100

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 100 to 101

#

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 101

#

returnRouter的配置文件

#

sysname Router

#

vlan batch 101

#

interface Vlanif101

ip address 10.23.101.2 255.255.255.0

#

interface GigabitEthernet1/0/0

port link-type trunk

port trunk allow-pass vlan 101

#

returnAC的配置文件

#

sysname AC

#

vlan batch 100 to 101

#

dhcp enable

#

interface Vlanif100

ip address 10.23.100.1 255.255.255.0

dhcp select interface

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 100 101

#

capwap source interface vlanif100

#

wlan

security-profile name wlan-net

security wpa-wpa2 psk pass-phrase 123456 aes

ssid-profile name wlan-net

ssid wlan-net

vap-profile name wlan-net

forward-mode tunnel

service-vlan vlan-id 101

ssid-profile wlan-net

security-profile wlan-net

regulatory-domain-profile name default

wids-profile name wlan-wids

contain-mode spoof-ssid-ap

ap-group name ap-group1

wids-profile wlan-wids

radio 0

vap-profile wlan-net wlan 1

wids device detect enable

wids contain enable

radio 1

vap-profile wlan-net wlan 1

wids device detect enable

wids contain enable

ap-id 0 type-id 35 ap-mac 60de-4476-e360 ap-sn 210235554710CB000042

ap-name area_1

ap-group ap-group1

radio 0

channel 20mhz 6

eirp 127

calibrate auto-channel-select disable

calibrate auto-txpower-select disable

radio 1

channel 20mhz 149

eirp 127

calibrate auto-channel-select disable

calibrate auto-txpower-select disable

#

return5、验证配置结果

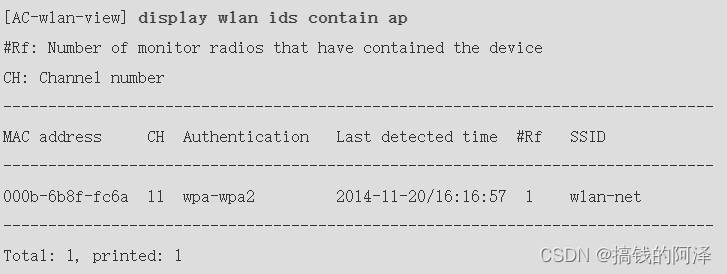

通过命令display wlan ids contain ap可以查看到被反制的AP2。

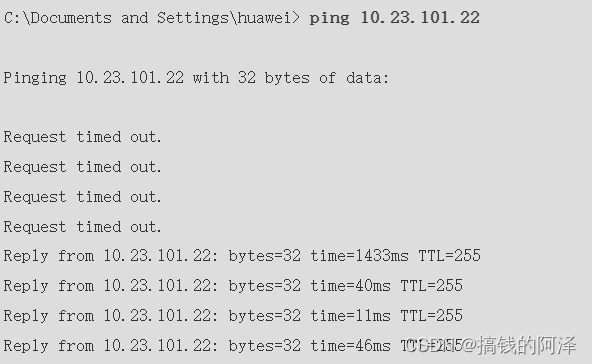

STA试图通过AP2连接无线网络,但AP2受到反制,STA的流量断开后,连入AP1,流量正常。

6、配置注意事项

1、纯组播报文由于协议要求在无线空口没有ACK机制保障,且无线空口链路不稳定,为了纯组播报文能够稳定发送,通常会以低速报文形式发送。如果网络侧有大量异常组播流量涌入,则会造成无线空口拥堵。为了减小大量低速组播报文对无线网络造成的冲击,建议配置组播报文抑制功能。配置前请确认是否有组播业务,如果有,请谨慎配置限速值。

2、业务数据转发方式采用直接转发时,建议在直连AP的交换机接口上配置组播报文抑制。

3、业务数据转发方式采用隧道转发时,建议在AC的流量模板下配置组播报文抑制。

4、配置方法请参见:如何配置组播报文抑制,减小大量低速组播报文对无线网络造成的冲击?

5、建议在与AP直连的设备接口上配置端口隔离,如果不配置端口隔离,尤其是业务数据转发方式采用直接转发时,可能会在VLAN内形成大量不必要的广播报文,导致网络阻塞,影响用户体验。6、隧道转发模式下,管理VLAN和业务VLAN不能配置为同一VLAN,且AP和AC之间只能放通管理VLAN,不能放通业务VLAN。

![【精选】ARMv8/ARMv9架构入门到精通-[前言]](http://assets.processon.com/chart_image/604719347d9c082c92e419de.png)