文章目录

- 网络协议与攻击模拟-APR协议

- 网络协议与攻击模拟-实施ARP攻击与欺骗

- 实施ARP攻击

- 实施ARP欺骗

- 网络协议与攻击模拟-TCP三次握手

网络协议与攻击模拟-APR协议

APR协议的作用

解析IP地址为MAC地址。从而进行二层数据交互

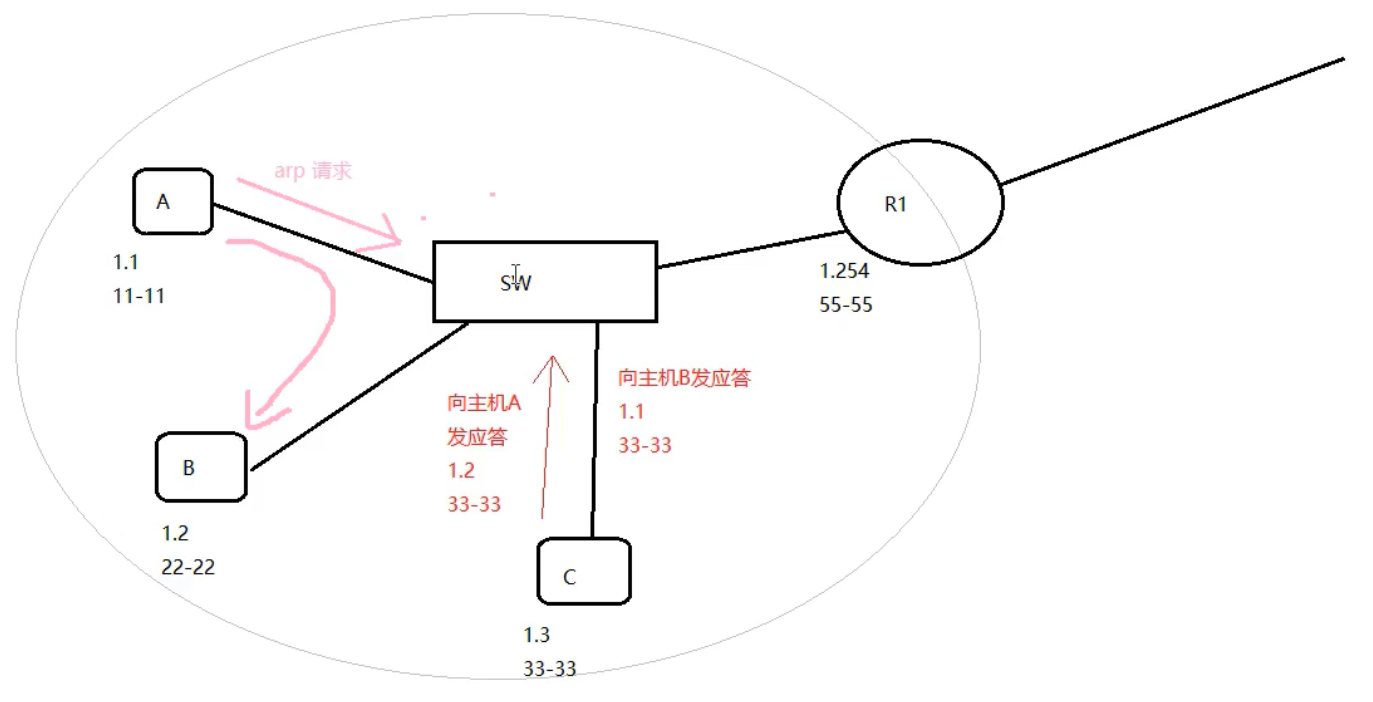

ARP工作流程

ARP请求

ARP响应

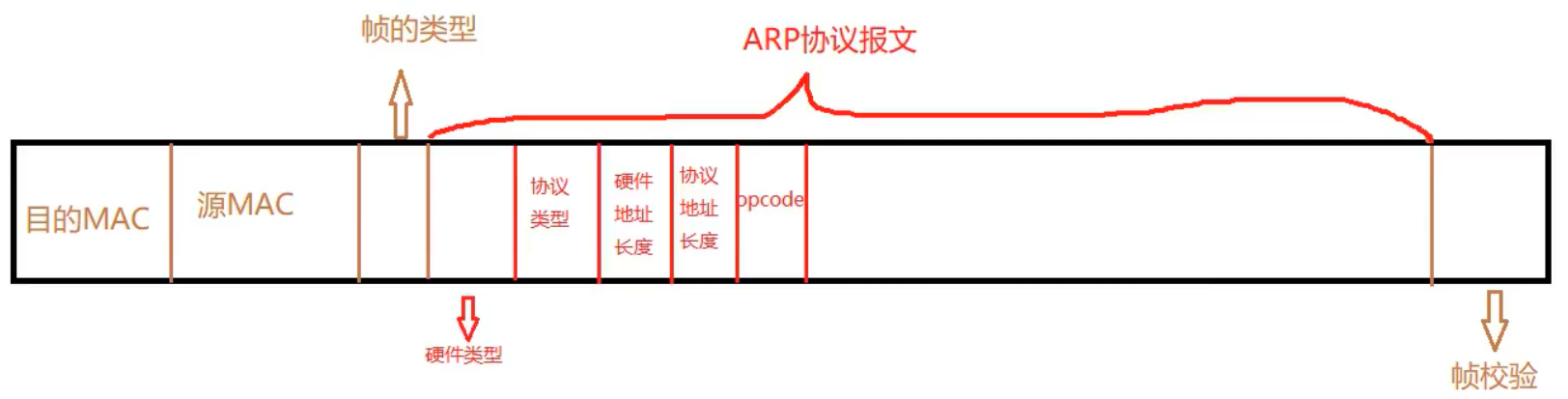

APR的报文格式

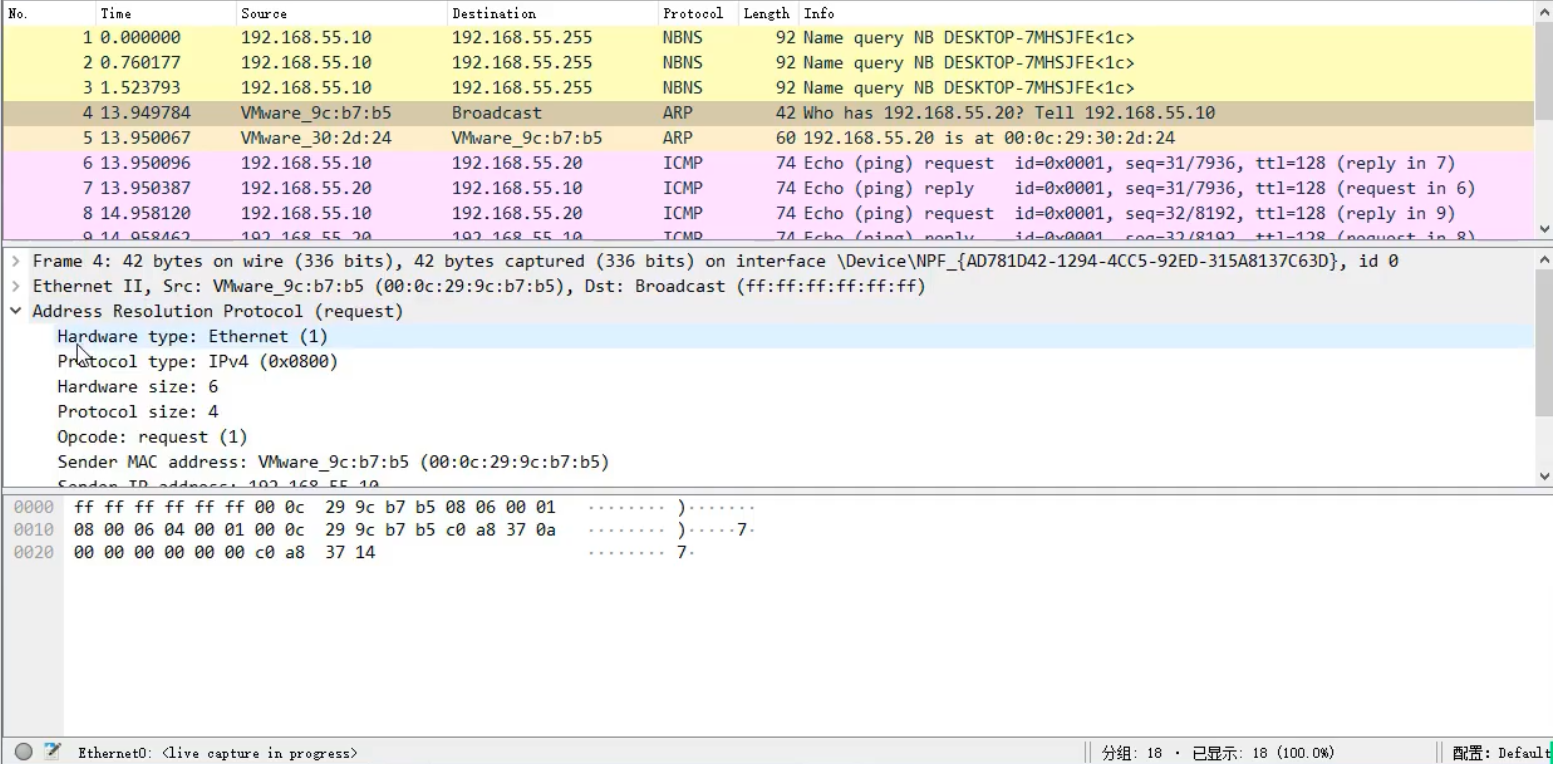

在Wireshark工具查看ARP报文数据

ARP缓存

机制是 主机自动记录响应的ARP,当下一次请求该IP地址时,不会再需要对方响应ARP

默认时效 120秒;绑定的模式是动态模式

ARP攻击机制

- 响应的主机响应虚假ARP请求 //@该ARP携带虚假的MAC地址和IP地址 //@虚假的IP地址可以是网关地址 || 其他

- 请求主机绑定响应的IP地址与MAC地址

- 结果是 当请求主机再向该IP地址发送请求时,使请求主机无法上网 //这是因为请求主机无法根据虚假的MAC地址找到出口路由,从而无法通过出口路由访问到公网

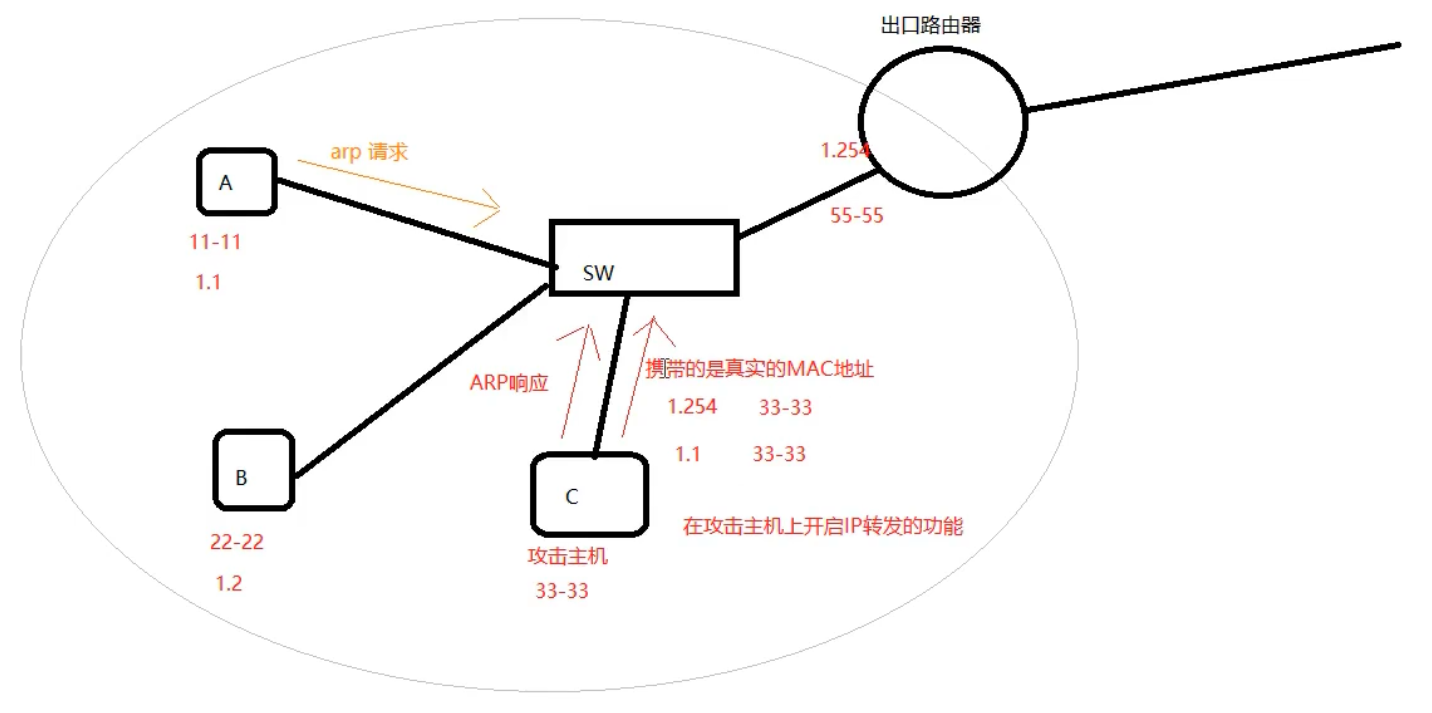

ARP欺骗网关机制

- 响应的主机响应伪造的ARP请求 //@该APR的MAC地址是黑客的

- 请求主机绑定响应的IP地址与MAC地址

- 响应的主机发送伪造的ARP请求到出口路由 //@伪造的ARP实际是 MAC地址是黑客的,IP地址是请求主机的

- 结果是 当请求主机再向该IP地址发送ARP请求时,其根据绑定的MAC地址,发送数据到黑客主机;黑客主机转发数据到出口路由,从而实现请求主机能上网,但是其与出口路由器交互的所有信息都将被监听 //前提是 黑客主机要开启IP转发功能

ARP欺骗主机机制

当目标主机发送ARP请求时,攻击主机直接伪装响应主机来响应伪造的ARP到目标主机,让目标主机绑定该ARP

ARP攻击与欺骗-防御

- 在被攻击主机上,自己配置好静态绑定的ARP,从而不绑定其他响应的ARP

- ARP防火墙

Windows操作MAC地址绑定

#在windows查看绑定

arp -a

#在windows清空绑定

arp -d

#在windows永久绑定

arp -s (ip地址) (MAC地址) # 永久绑定后的结果是,绑定模式变成静态模式

网络协议与攻击模拟-实施ARP攻击与欺骗

实施ARP攻击

ARP攻击-环境

kali Linux 攻击主机

win10 被攻击主机

网络配置都是 桥接模式

ARP攻击-配置kali网络源

- 百度搜索 kali网络源

- 复制阿里网络源

ARP攻击-在kali主机管理员模式下,在 /etc/apt/sources.list 文件中

- 粘贴阿里网络源

- 注释默认网络源

ARP攻击-更新网络源配置

apt-get upadte

ARP攻击-安装 dsniff 工具命令

apt-get install disniff

ARP攻击-使用 dsniff 工具攻击

- 修改目标的网关的MAC地址为kali主机地址

arpspoof -i eth0 -t (目标ip) (要绑定的ip)

# 结果是 kali会不断发送arp,不断刷新动态绑定的arp,使得目标主机在发送期间无法上网

实施ARP欺骗

ARP欺骗-实施

在实施ARP攻击的基础上,在kali主机上,开启IP转发功能

# 添加字段“1”到该文件 @1 代表开启ip转发;0代表停用

echo 1 >>> /pro/sys/net/ipv4/ip_forward

# 结果是 目标主机能够上网,但是其与公网的所有交互信息都被kali所监听

ARP欺骗-查看监听信息

使用wirshark软件抓取目标的数据包即可

安装 dirftent 查看目标的图片资源

dirfenet -i eth0

# 结果是会弹出一个黑色窗口

# 目标的数据包里的图片会显示在该黑色窗口中

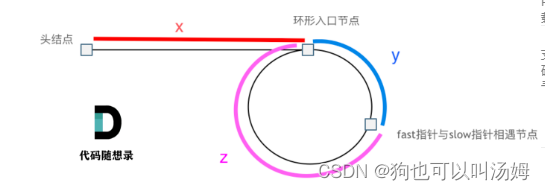

网络协议与攻击模拟-TCP三次握手

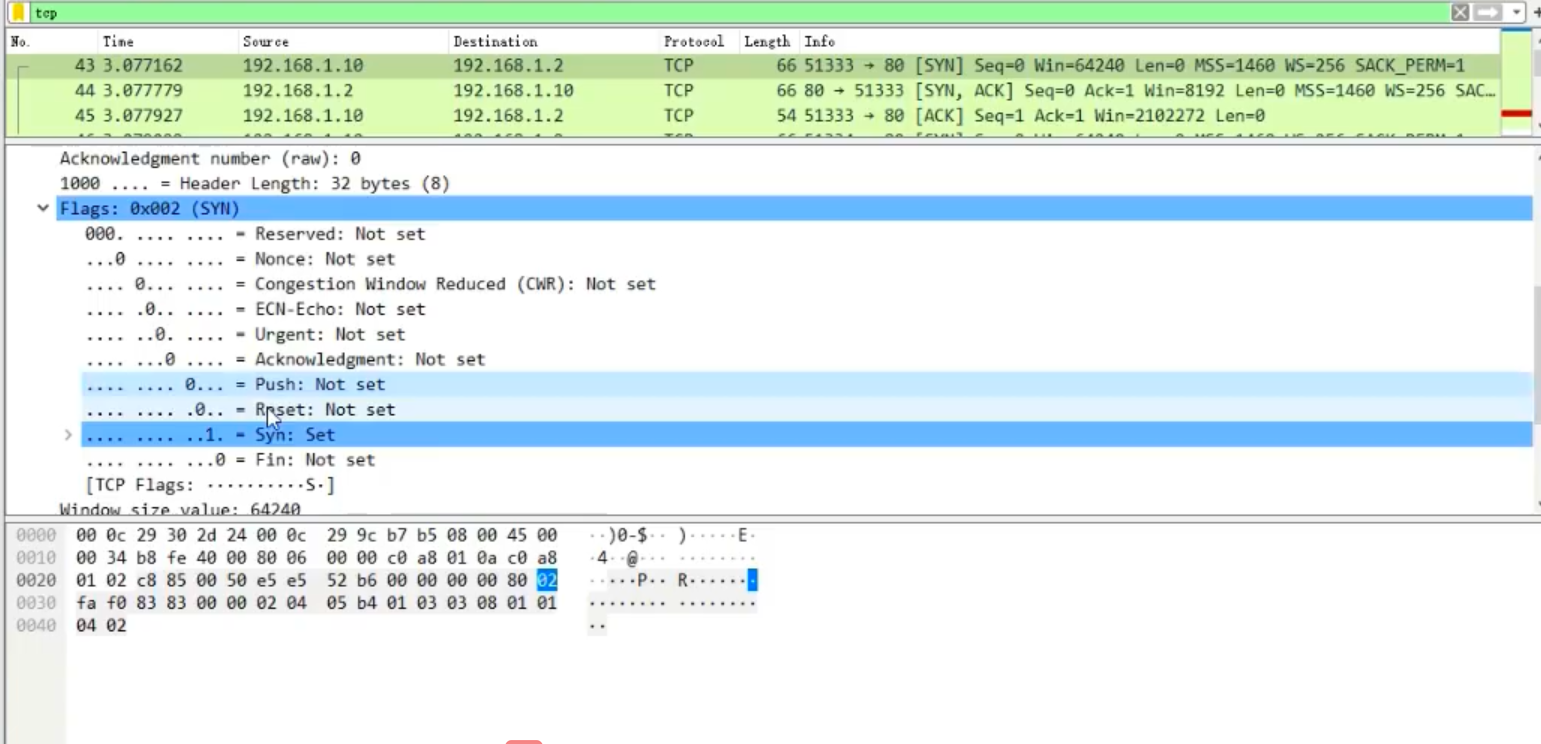

TCP请求-使用wireshak工具查看

TCP请求-报文格式

作用

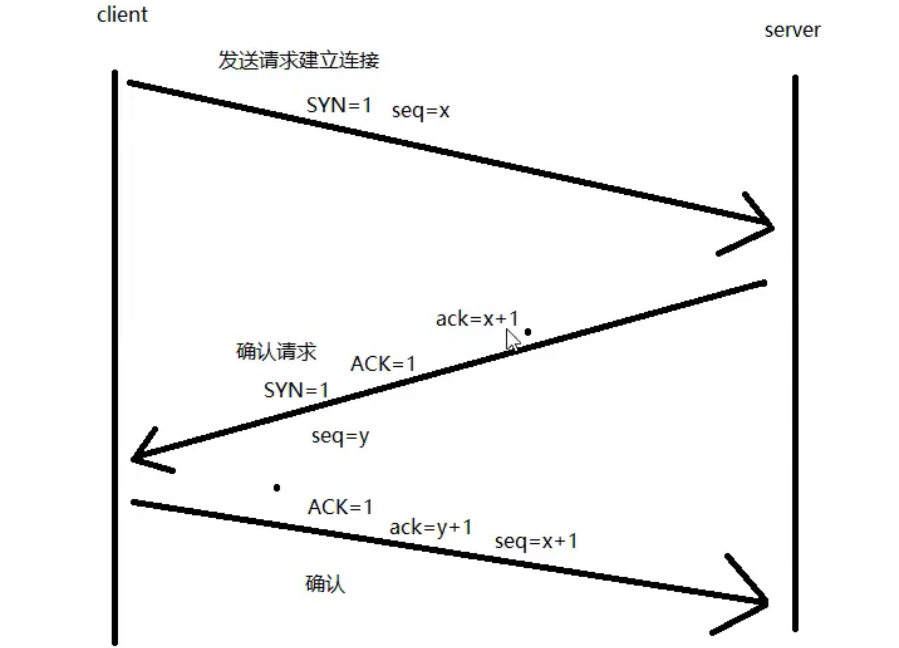

- 序号(seq) 是一个随机数字串、是请求序列号。无效,当开始第三次握手时

- 确认号(ack) 其内容是请求序号+1,当对方接收到请求时

- URG 表示是否包含紧急数据

- ACK 表示前面的确认号是否有效

- PSH 表示是否让对方推送数据到上层,在对方收到该报文时

- RST 表示是否重置连接。就是“1”表示TCP出现严重错误,需要重置连接

- SYN 同步序号,在建立连接时被使用

- FIN 表示数据是否发送完毕

TCP请求-三次握手过程图

![[附源码]计算机毕业设计Python的校园报修平台(程序+源码+LW文档)](https://img-blog.csdnimg.cn/604be1a758e848a8afd33e01c3ca0a46.png)

![[附源码]计算机毕业设计Python的在线作业批改系统(程序+源码+LW文档)](https://img-blog.csdnimg.cn/6f5c04c4d42047e9b1575fad0206b6a9.png)