神州数码交换机CS6200命令(二)

1.基于流的重定向

QOS(Quality of Servcie)-服务品质保障,不产生新的带宽而是根据需求控制带宽

简易配置顺序:

1.配置分类表(class map)

对数据建立一个分类规则

2.配置策略表(policy map)

对数据建立一个策略表,关联分类表

3.将Qos应用到端口或者vlan

策略绑定到具体端口才可生效

Class map

建立class-map

Policy map

建立policy-map

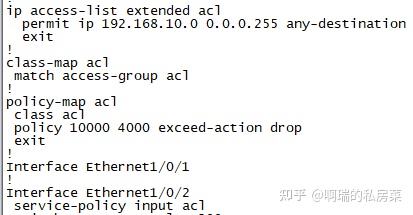

举例:

在端口eth1/0/4,将网段192.168.10.0报文带宽限制为10M bit/s,突发值设为5

Bit/s,超过该数值报文一律丢弃

2.DHCP配置命令

(1)DHCP基本配置

Show ip dhcp binding

查看IP地址与相应的DHCP客户机硬件地址绑定信息,无特殊原因租期不到不会自动解除,

Clear ip dhcp binding

与show对应,可以删除自动绑定记录,DHCP地址池中所有地址都会重新分配

此时再次show ip dhcp binding,数据为空

Client-identifier

手工绑定ip,MAC,指定用户唯一标识,如:

Client-identifier xx-xx-xx-xx-xx-xx

Host xx.xx.xx.xx. (host用来指定对应ip地址)

Hardware-address

手工绑定硬件地址与ip地址

Hardware-address xx-xx-xx-xx-xx-xx

Host xx.xx.xx.xx

ip dhcp excluded-address xx.xx.xx.xx

排除地址池中的不用于动态分配的地址,方便其它用途

Service dhcp

打开DHCP服务器,不开启地址池设置无法生效

Ip dhcp pool xx

新建地址池

Domain-name xx

为客户机配置域名

Default-router xx.xx.xx.xx

为DHCP客户机配置默认网关,最多设置8个地址,最先设置地址优先级最高

Dns-server xx.xx.xx.xx

为DHCP客户机配置DNS服务器,最多设置8个,按照先后优先级排序同网关

Lease

设置租期时间,单位设置 天 /小时 /分钟

Network-address

设置地址池可分配的地址范围,一个地址池只能对应一个网段,如:

Network-address 192.168.1.0 24

Network-address 192.168.1.0 255.255.255.0

Ip dhcp conflict ping-detection enable

打开ping方式冲突检测功能之前需要先开启日志功能

Ip dhcp ping packets

timeout

设置ping检测地址冲突发送ping请求报文的最大个数,如

Ip dhcp ping packets 5

Ip dhcp ping timeout 100

(2)DHCP中继配置

Ip forward-protocol udp boots

配置DHCP中继转发指定该端口UDP广播报文,boots指的是67 DHCP广播报文,查看配置的支持广文报文转发的协议端口号

Ip helper-address

指定DHCP中继转发UDP报文目标地址,目标地址往往是所在设备的对端ip,查看相关配置命令:show ip helper-address

(3)DHCP Snooping配置命令

Ip dhcp snooping enable

开启DHCP snooping命令,开启后将监听所有非信任端口地DHCP Server包

Ip dhcp snooping limit-rate

首先启动DHCP snooping,设置叫交换机DHCP报文最大转发速率,范围0-100pps,缺省100

Ip dhcp snooping trust

设置端口为信任端口,端口上原本的防御动作会自动去除

Ip dhcp snooping action,进接口配置

Ip dhcp snooping action shutdown

端口检测到伪装DCHP Server时down掉端口,后面跟recovery可以指定恢复时间

Ip dhcp snooping action blackhole

Ip dhcp snooping action xx

设置防御动作数目限制,防止交换机被攻击而耗尽系统资源,默认为10

Ip dhcp snooping binding enable

开启监听绑定功能,开启后记录所有新人端口DHCP Server分配绑定信息,使用之前先开启bing:ip dhcp binding enable

Ip dhcp snooping bingding user-control,进接口配置

开启后DHCP snooping将把捕获的绑定信息直接作为信任用户允许访问所有资源

(4)DHCP option 43命令

Option 43 ascii xx

在ip dhcp pool模式下配置option 43字符串

Option 43 hex xx

在ip dhcp pool模式下配置option 43十六进制格式

Option 43 hex 0104XXXXXXXX

3.安全特性配置

DoS(Denial of Service)的缩写,意味拒绝服务

(1) 防IP Spoofing攻击,

Dosattack-check srcip-equal-dstip enable

开启检查ip源地址等于目的地址的功能

(2)防TCP非法标志攻击功能配置

Dosattack-check tcp-flags enable

开启检查TCP标志功能

Dosattack-check ipv4-first-fragment enable

开启检查IPv4分片功能,单独使用无作用

(3)防端口欺骗功能

Dosattack-check srcport-equal-dstport enable

开启防端口欺骗功能

Dosattack-check ipv4-first-fragement enable

开启检查IPv4分片功能,单独使用无效

(4)防TCP碎片攻击配置任务

Dosattack-check tcp-fragment enable

开启防TCP碎片攻击功能

Dosattack-check tcp-segment

设置允许通过的最小TCP报文段长度

(5)防ICMP碎片攻击功能配置

Dosattack-check icmp-attacking enable

开启ICMP碎片攻击功能

Dosattack-check icmpV4-size xx

设置允许通过的最大ICMPv4净荷长度,单独使用无作用

4.SSL配置

Ssl-安全通信协议

Ssl只在TCP上运行不可以在UDP或IP上运行

Ip http secure-server

启动SSL功能

Ip http secure-port

启动SSL使用的端口号

Ip http secure-ciphersuite

启动SSL使用的加密套件

Show ip http secure-server status

显示配置ssl信息

![[附源码]计算机毕业设计Python的项目管理系统(程序+源码+LW文档)](https://img-blog.csdnimg.cn/b54a69f9e468493c8c443b10c0a8e412.png)

![[附源码]Nodejs计算机毕业设计基于协同过滤技术的旅游景点购票系统Express(程序+LW)](https://img-blog.csdnimg.cn/b8603964a9d5416ca5608f6876877ea3.png)