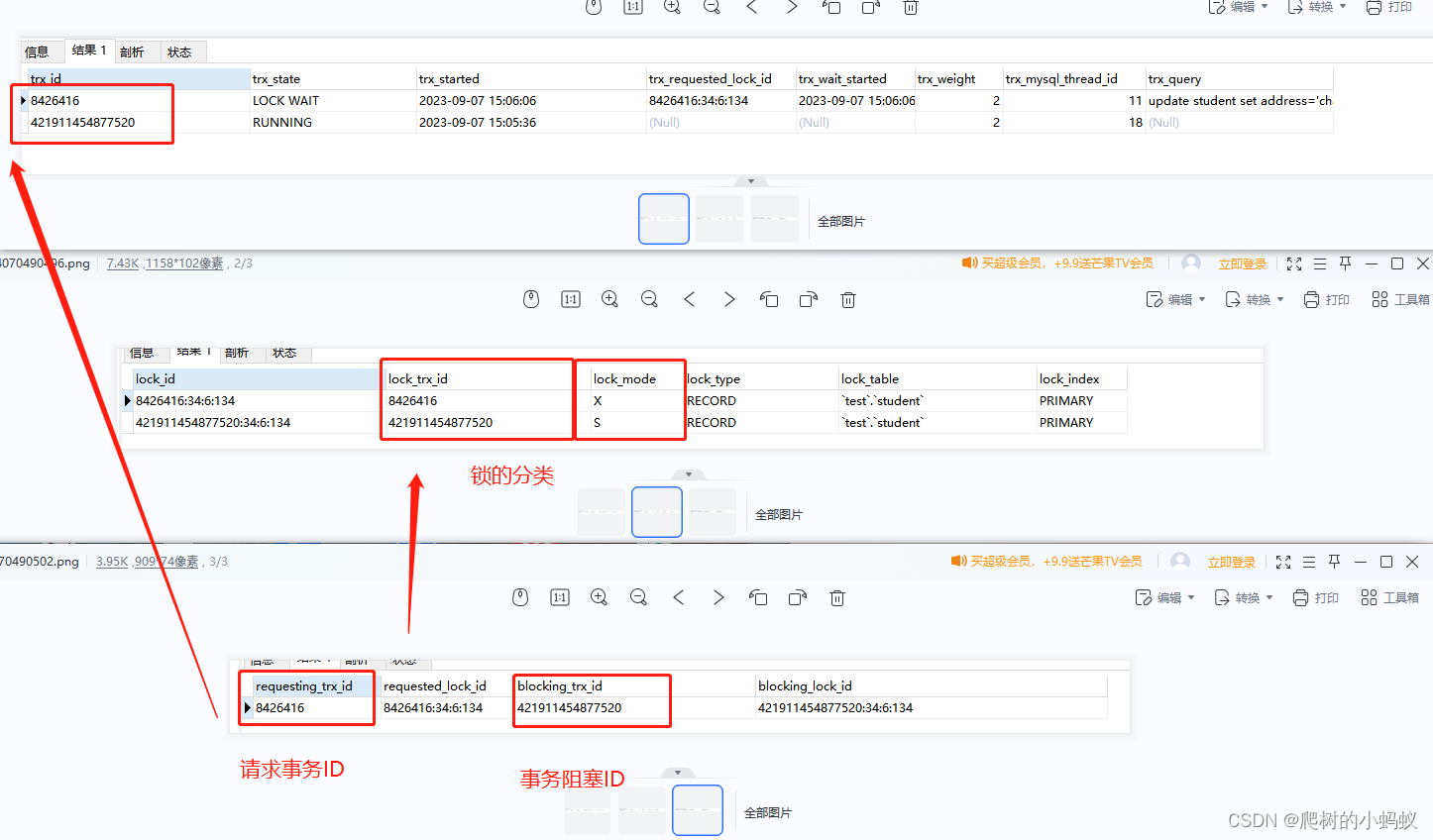

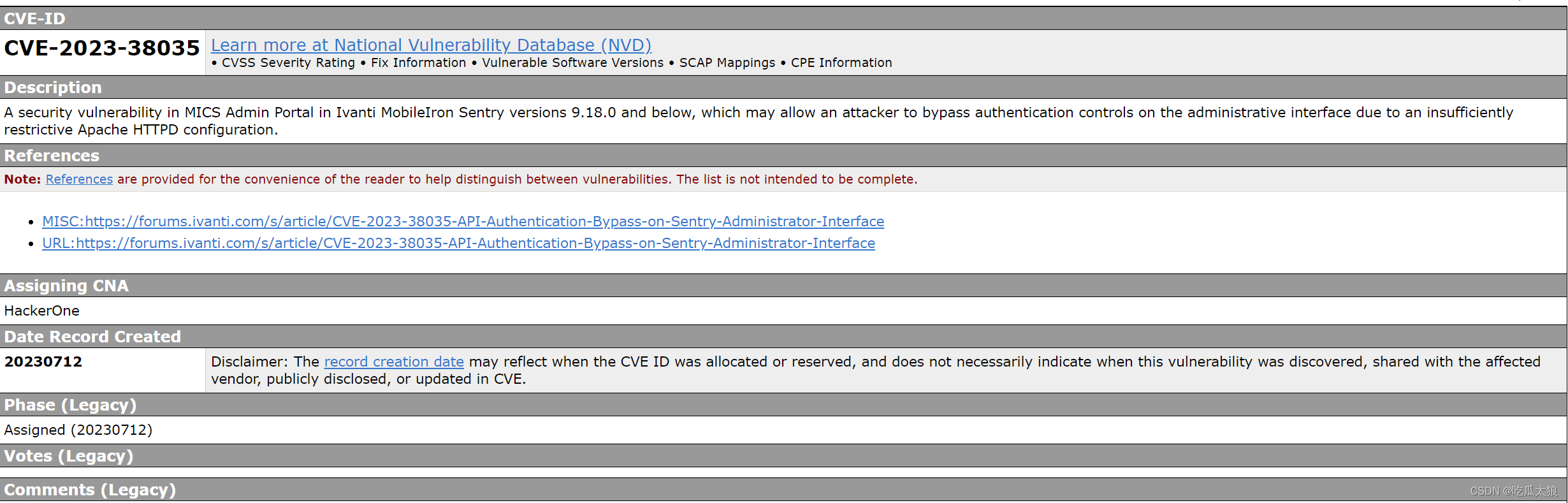

Ivanti Sentry 身份验证绕过漏洞 CVE-2023-38035

最近,网络上披露了Ivanti Sentry(以前称为MobileIron Sentry)中发现的漏洞。此漏洞影响版本为 9.18 及更早版本。此漏洞不会影响其他 Ivanti 产品,例如 Ivanti EPMM 或 Ivanti Neurons for MDM。如果被利用,未经身份验证的参与者将访问更改配置、运行系统命令或将文件写入系统以及访问敏感 API,这些 API 用于在管理员门户(端口 8443,通常是 MICS)上配置 Ivanti Sentry。

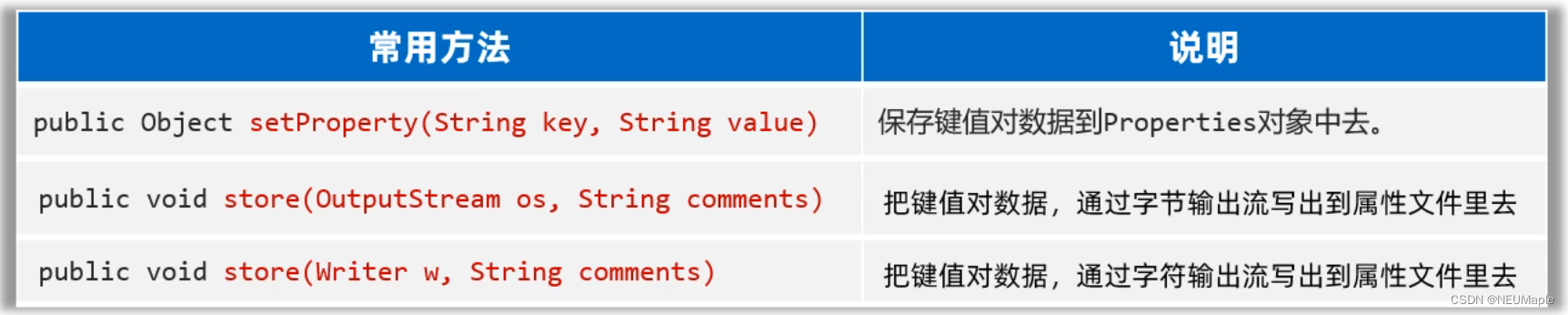

图1.来自pcve.mitre.org网站的CVE-2023-38035说明

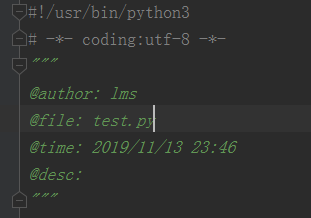

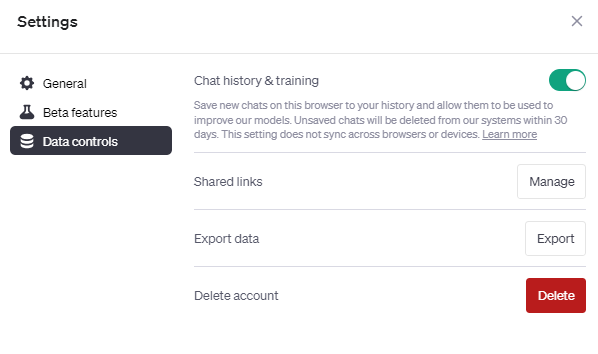

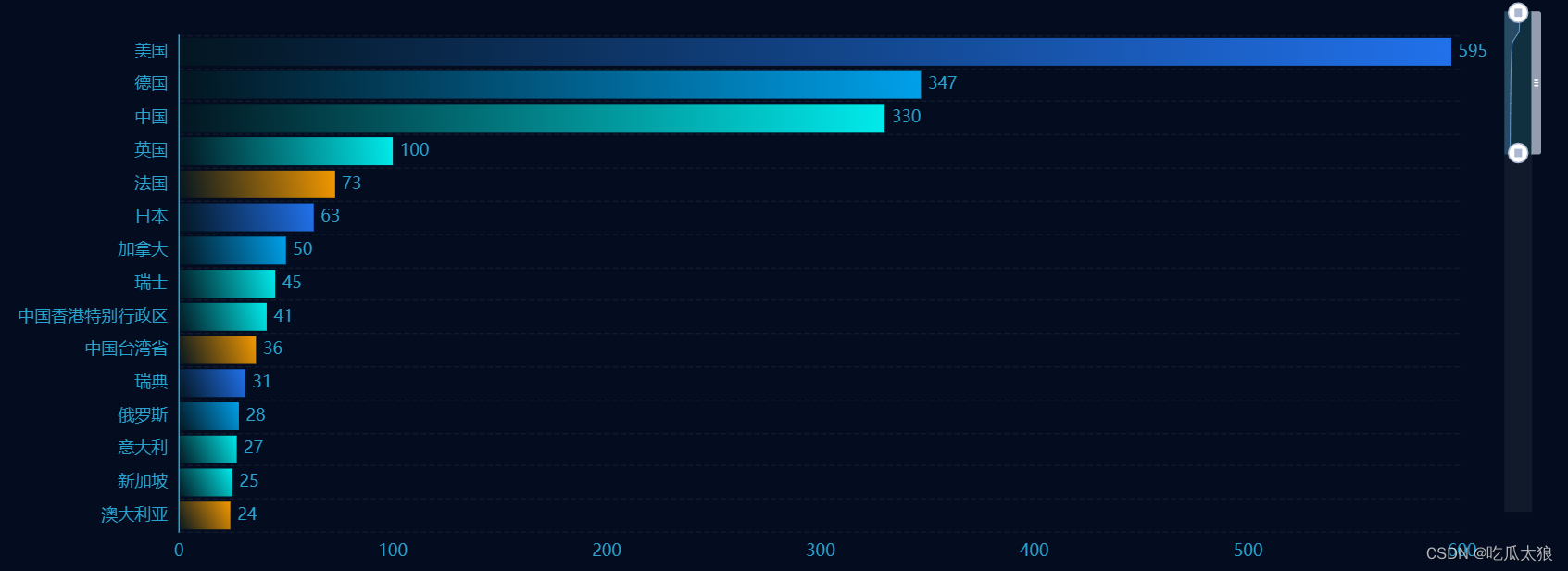

根据从调查这些攻击中了解到的情况,FOFA执行了互联网范围的扫描,以识别仍在运行在互联网上的实例。通过这些扫描,FOFA识别出全球 1479个 安装MobileIron System Manager的互联网实例,这些实例主要来源于美国、德国、英国、中国、法国等国家。这些网站似乎并未注意到该漏洞的存在,因此不太可能有效地检测和修复该漏洞。

图2.受影响的MobileIron System Manager服务器的地理分布(按IP的地理位置)

分析

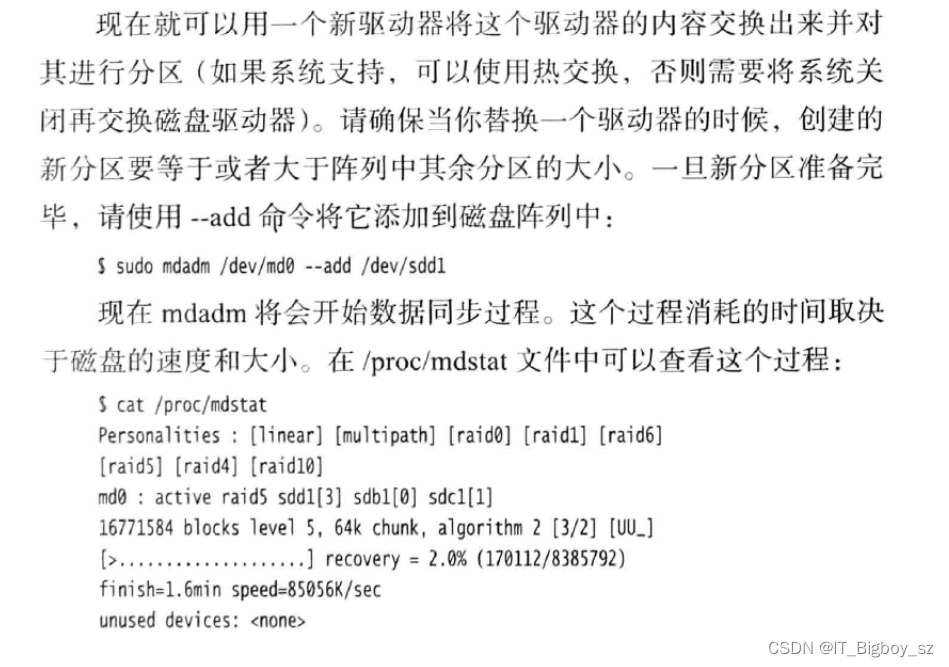

该漏洞的产生原因是由于 Apache HTTPD 配置限制不足,攻击者可能绕过管理界面上的身份验证控制。可以通过构造代理对象来远程绕过主机权限验证,从而实现修改文件配置,恶意删除等

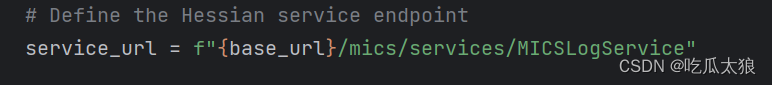

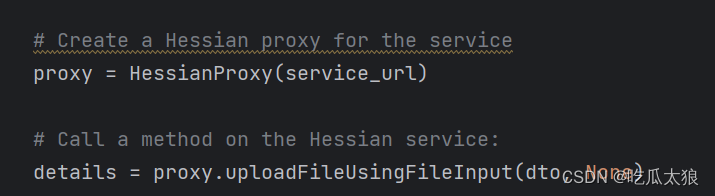

为了复现并验证该漏洞,采取了以下步骤:

- 寻找网络上安装MobileIron System Manager的实例

- 发送GET请求验证特定url下是否出现405状态码,若出现说明可以远程传入命令

- 创建hessianprodxy对象,将命令通过hessianproxy对象方法发送

- 等待远程主机的响应,响应成功则说明该实例存在漏洞。

下图显示了在扫描中发现的服务器受到最多入侵的国家/地区,此扫描存在一定的时效性,因此受感染服务器的真实数量可能更高。

值得注意的是,通常受感染的组织可能位于与WordPress实例不同的国家/地区,因为这些统计信息基于 IP 地址地理位置.

结论

身份验证绕过漏洞是现代web应用程序中普遍存在的漏洞,也是隐藏最深很难被发现的漏洞。一旦绕过身份验证,系统则可能处于高危状态。该高危漏洞需要企业用户优先关注,建议尽快更新补丁并检查网络访问控制策略,以免造成数据泄露或系统被入侵的严重后果。

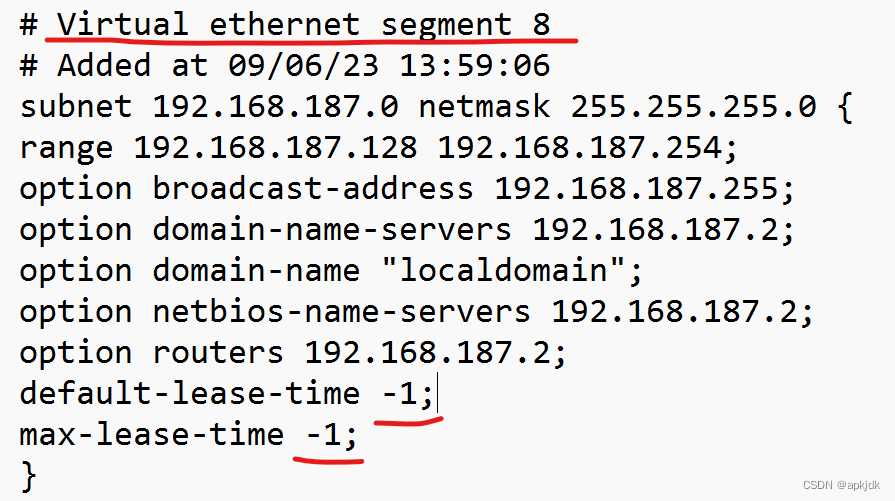

如果您的组织无法执行事件响应,或者您无法聘请第三方进行事件响应,那么遵守如下建议:

- 使用最新补丁重建对应的实例

- 在私有网络中运行该实例

- 使用防火墙阻止端口 8443 接收来自外部的访问。

参考文献

CVE-2023-38035

CVE-2023-38035 – API Authentication Bypass on Sentry Administrator Interface