随着“数字孪生”概念的深入人心,数字化转型的进展也是一日千里。与此同时,在网络世界中的攻防对抗热度有增无减,甚至连最顶级的安全团队一不小心也会中招。在攻防演练中发生过好几次这种情况:腾讯安全一线的分析人员在前方为攻击事件、线索提供威胁分析能力支撑,后场的威胁情报产品化团队却被“外围的炮火”所袭扰。

我们整理了2个真实案例作为引子,向各位看官披露攻击者的花招,引以为鉴。

1、定向社群投毒

近期在各类网络安全主题的社群里,大量RT人员秉着“来都来了,一耙子能搂多少是多少”的心态,进行大量以钓鱼、远控木马为主的投毒策略。

我们亲历了一次远控木马的投毒事件,当时因为匿名用户投放了名为“2023攻防演练漏洞情报汇总(8月10日).docm”的文档。由于当时各类“攻防演练”主题的文档版本众多,传播热度大,所以一开始群组成员并没太在意,直到晚些时候突然有人发现了文件造成的可疑进程才同步大家,据观察,有不少人中招。

2、在线文档篡改

近期腾讯安全威胁情报中心提供了“在线文档”形式的威胁资讯栏目,旨在第一时间同步每日最新高可疑攻击来源和高风险威胁手段。文档吸引了大批网络安全从业者的同时,也让RT人员看到了潜在的可乘之机。由于我们提前设置了仅可读权限,故RT意图植入木马链接、钓鱼链接的尝试也就被阻挡住了。当然,有部分来访者并不死心,文档每日会收到几次“申请编辑权限”,申请者谎称自己是某些可信角色。对于这种行为,我们自然是不予理会。由于读者群体具有高度的相似性(网络安全行业人群),一旦他们获取权限,后果不堪设想。

除了这些入门级的手段,在一线的攻防对抗中,其实有更多“拳拳到肉”的真实案例,以下我们做一下案例复盘。

实际攻击手法案例分析

腾讯安全科恩实验室作为一线威胁研究团队,在攻防对抗实践中积累了大量的分析经验。本章节,实验室威胁分析团队整理了几个典型攻击技战术手法。

1、利用系统特性的攻击方式

在日常攻击链条中,入侵者经常利用一些编码特性隐藏文件类型,以便于绕过真人对可执行文件的防备心理。

比如利用ROL文件名欺骗方式,诱骗目标人员在无意识点状态下进行点击,造成下载bat文件到本地的结果。在这种情况下,即使文件被撤回,还是会从云端下载到本地。在本地环境中,“.txt”后缀文件单击后,就会被立刻执行。

2、针对供应链的攻击方式

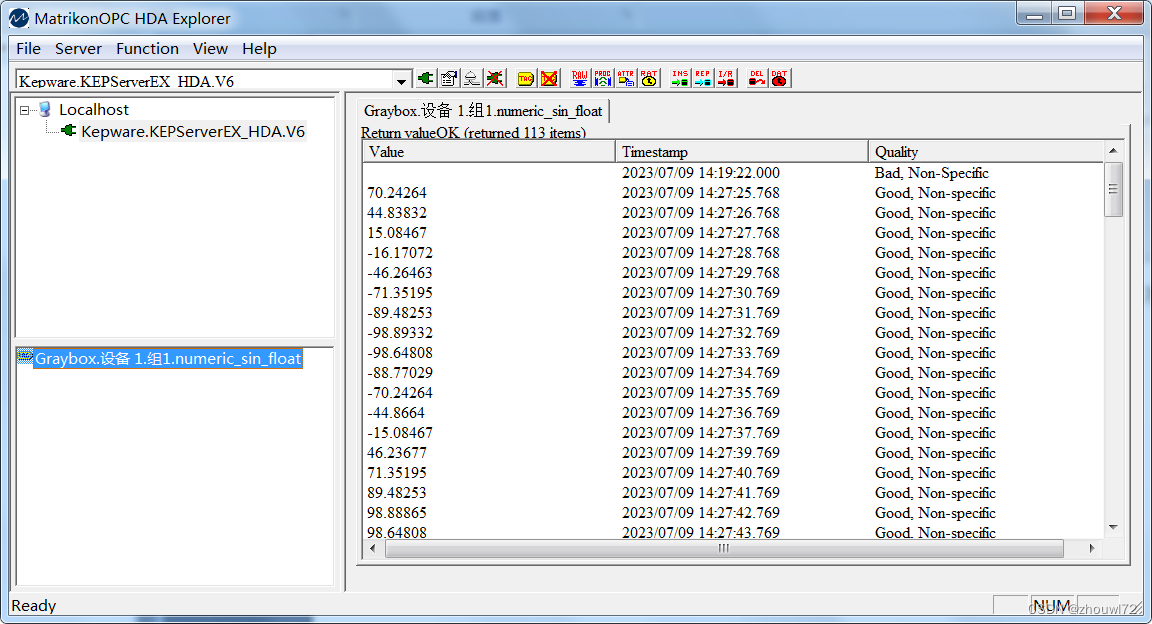

众所周知,WinRAR是一种常用的解压缩工具软件。在近期,有一个历史漏洞在官网公开发布版本更新,过后不久,github上就出现了利用该漏洞的验证程序(poc.py文件)。由于处在部分企业的攻防演练期内,无论是攻击方还是防守方,都会有急于验证漏洞的心理:攻击方希望在快速验证后开发EXP代码,防守方需要快速验证自身资产是否存在对应风险。

但这一poc.py文件在实验室分析团队核验后发现,脚本其实是窃密木马加载器。该文件在执行后,主机上的键盘操作会被记录并回传到木马制作者手中,这简直是“螳螂捕蝉,黄雀在后”这一典故在赛博空间中的一次重演。

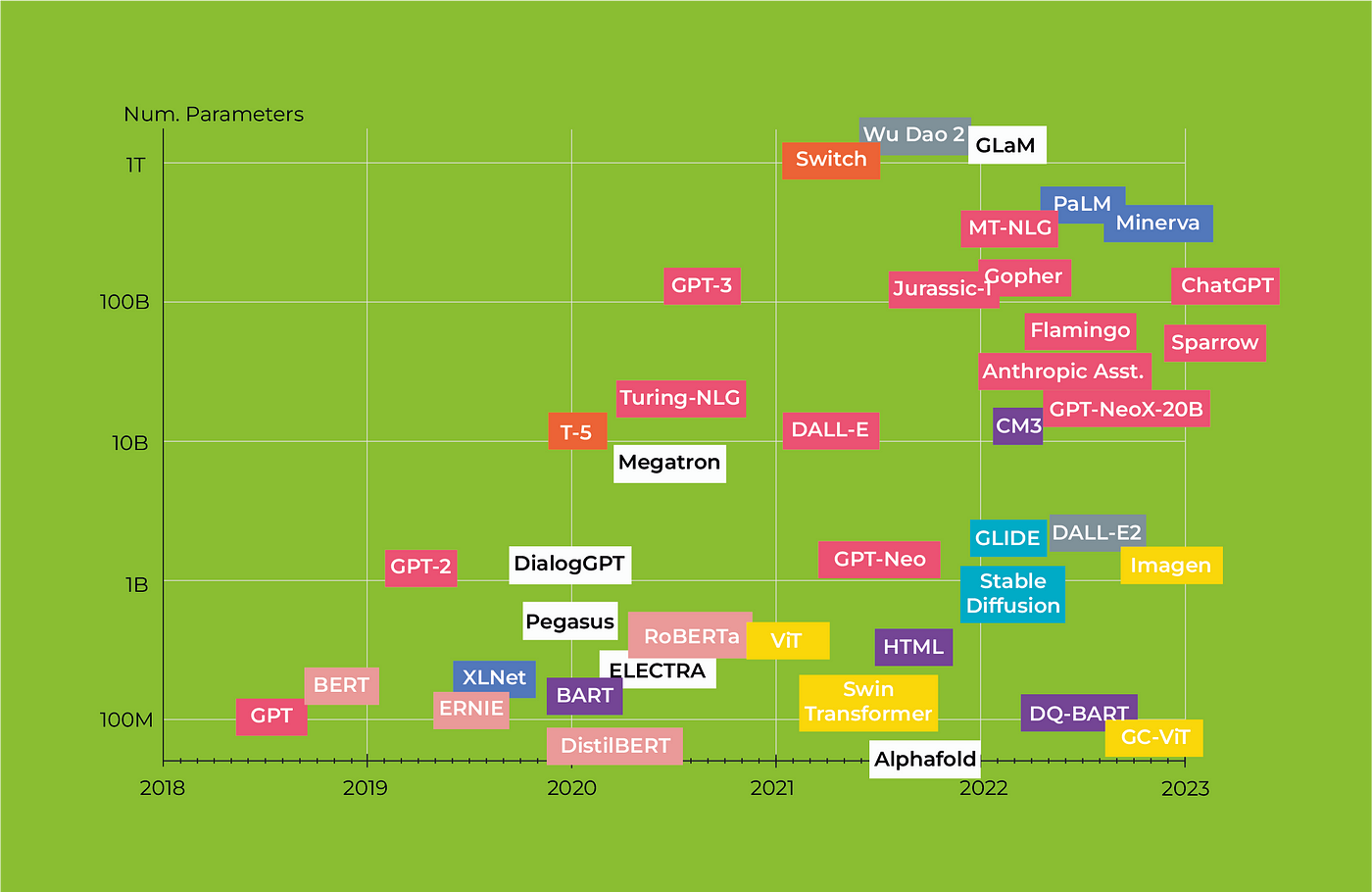

3、漏洞利用趋势分析

近期在攻防演练中,威胁分析团队发现某用户基数不小的办公软件的应用漏洞被多次爆出,腾讯安全第一时间捕获了在野利用与特征,为用户缓解了大量损失。与此同时,除了文档类型的漏洞,分析团队同样发现,应用组件的漏洞信息也比往年更多。

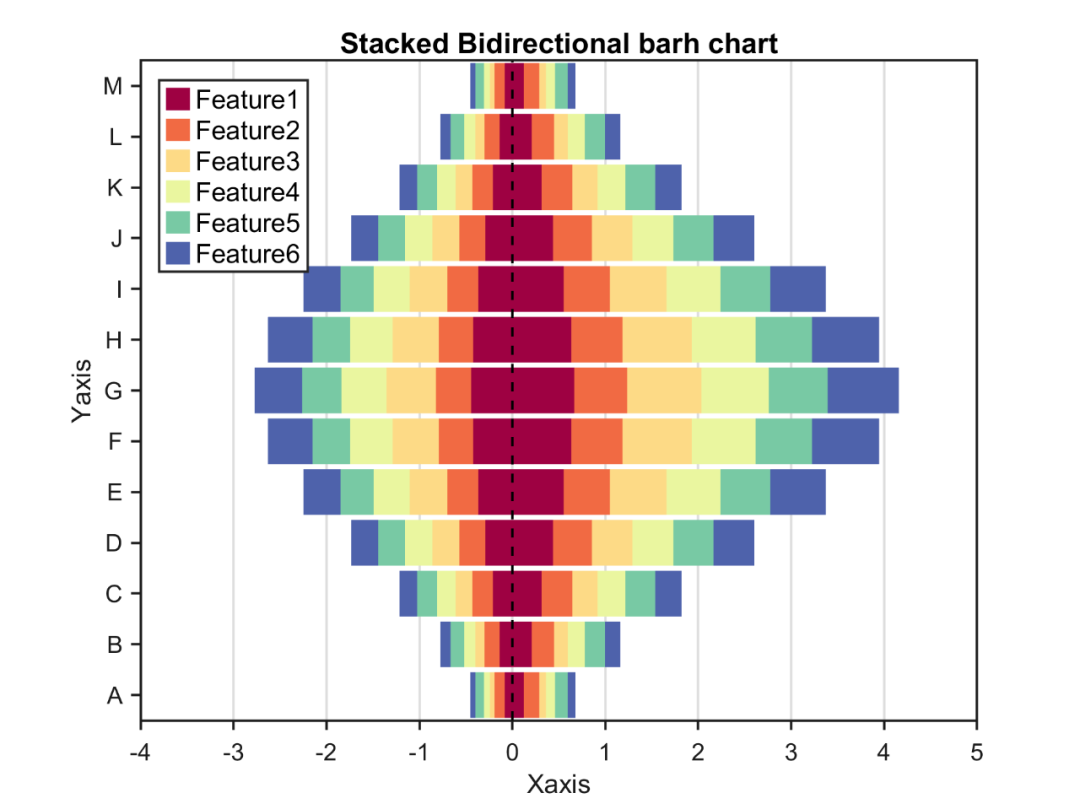

(8月8号以来每天监控漏洞与在野利用的变化趋势)

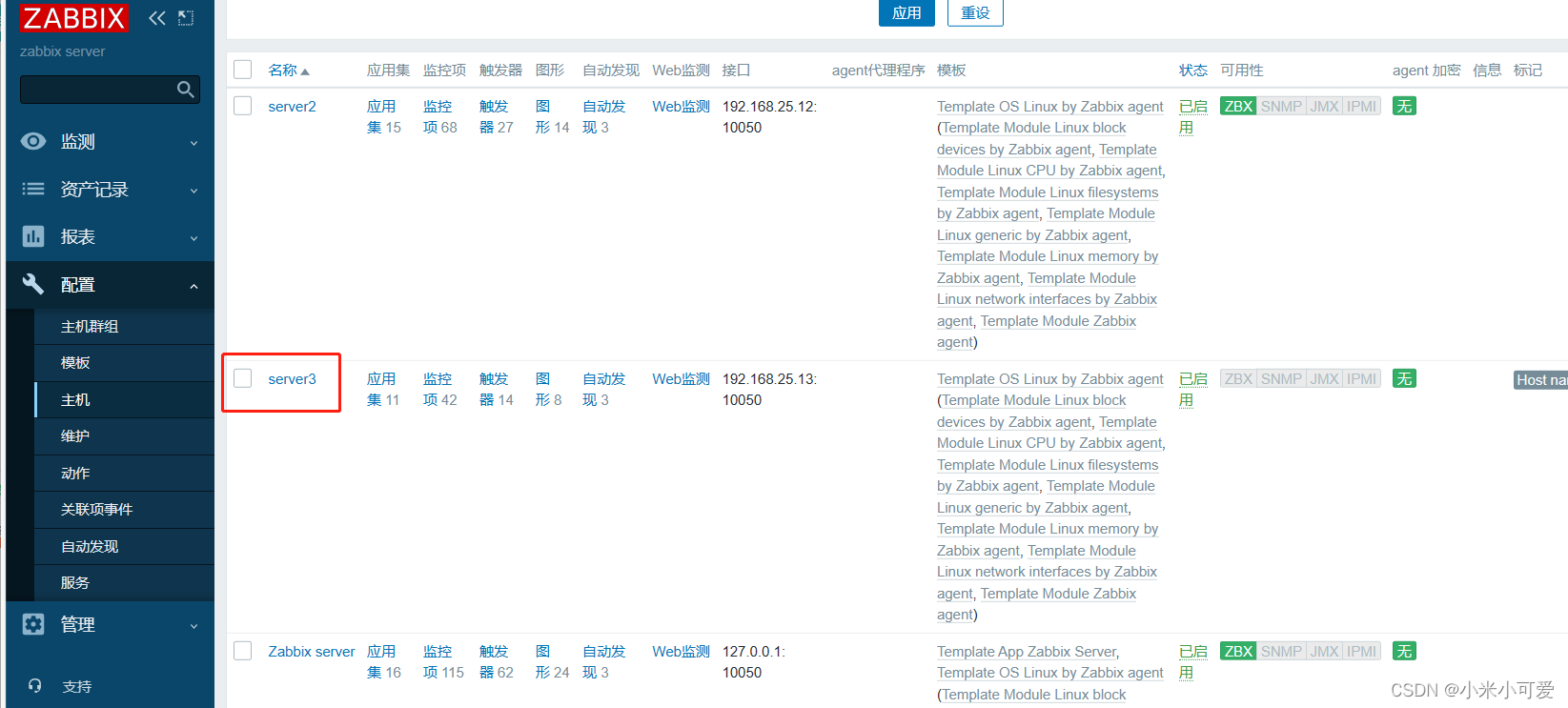

4、针对工业互联网企业的攻击

今年的攻防演练重点覆盖了工业互联网相关的关键工控基础设施信息安全的范围。在实际对抗案例中,攻击方在对某家大型工业互联网企业的渗透过程中,使用了一系列有行业特色的战术战法,如从某web系统的0day漏洞利用作为突破口,经复杂内网渗透路径控制内部数亿级别的敏感信息,并对目标工业互联网行业的生产模式和业务特点进行快速分析和理解,从而快速定位到目标企业的工控系统,最终完成对目标企业遍布全国多个工厂的MES系统(制造执行系统)的完全控制,可完成对目标工厂MES系统的致瘫攻击,直接危及其工控安全。并最终获得完整的靶标分数。

攻防演练中威胁情报的客户价值

这不是小说,这是刚刚过去的攻防演练中中发生的真实案例。不过这一切都在我们威胁情报TIX的射程范围之内,这次演练中,腾讯安全基于科恩实验室、安全大数据实验室、玄武实验室等国内顶级安全团队能力,在本次攻防演练中提供了丰富的产品应用,以下是一些数据统计:

-

为超过1700个用户提供了5.6亿次情报查询服务,其中有近百个建立微信群进行贴身情报支撑服务;

-

发现并确认了超过8万个活跃攻击来源IP,提供超过1400次攻击IP分析与去误报服务;

-

连续发布14天热点威胁情报、漏洞情报资讯,服务用户近万人次;

-

识别近400个热点高风险漏洞,帮助用户精准定位8500个高危漏洞风险资产;

-

ASM客户发现敏感路径、弱密码等数量23W+;ASM客户发现高危端口敏感服务梳理34W+;。

-

……

腾讯安全威胁情报能力

腾讯安全对外提供以下维度威胁情报查询和应用,以支撑攻防演练场景各类风险发现的诉求:

1、攻击来源IP分析场景(覆盖全网IPv4地址)在重保和攻防演练中,识别来访IP的攻击方身份是最直接的方式。腾讯安全威胁情报可以提供IP威胁属性查询的功能,提供威胁类型标签,帮助用户识别攻击来源的同时,了解IP来源的其他基础特征信息,如是否是真实用户,来源设备是否为VPS,IDC,VPN,CDN,云服务商,Web服务器。

2、失陷主机检测场景提供新鲜的失陷主机检测功能,识别攻击方所使用的远控服务器地址,具体威胁类型包括APT攻击、蠕虫木马、僵尸网络、勒索软件等。在场景上可以用匹配防火墙、IPS告警等外联访问日志中的目的地址IP(为精确可加端口),用以发现自身内部已经失陷的终端以及相关攻击事件。

3、文件信誉查询场景(百亿级文件深度分析)对于终端,邮件网关发现的可疑文件,如果静态检测未发现可疑行为,可通过提取文件Hash指纹(如MD5),在腾讯安全威胁情报中查询,便可利用已分析的百亿级文件分析报告,对样本进行查询匹配。可提供文件深度分析所得的动态、静态检测结果。具体内容包含黑白判定,风险等级,文件名称,报毒名,相关家族团伙,威胁类型等。

4、社工欺诈检测场景(分钟级情报生产毫秒级检测)在重保、攻防演练等场景下,钓鱼欺诈等社工攻击逐渐增多。最常见的场景便是基钓鱼外联的诱骗模式,腾讯安全提供基于URL的查询接口,可进行实时黑白判定,风险类型识别(如社工欺诈、黄赌毒、虚假销售)以支撑各场景下的钓鱼攻击。

5、攻击面收敛与漏洞风险检测(100%覆盖可见重保漏洞)以外部攻击者的视角,通过多种资产监测、社工对抗技术,协助企业洞察数宇资产的风险暴露面,发现重保漏洞、敏感配置等高风险脆弱性,以便釆取措施缓解威胁和降低风险。

腾讯安全威胁情报小程序

腾讯安全SOC+全系产品已全面支持以上威胁情报能力和漏洞情报能力:情报查询社区(tix.qq.com)、威胁情报本地检测引擎(情报SDK)、威胁情报云查接口、威胁情报攻击面管理、NDR御界、NDR天幕、腾讯SOC。