文章目录

- 解决方法

- 测试

解决方法

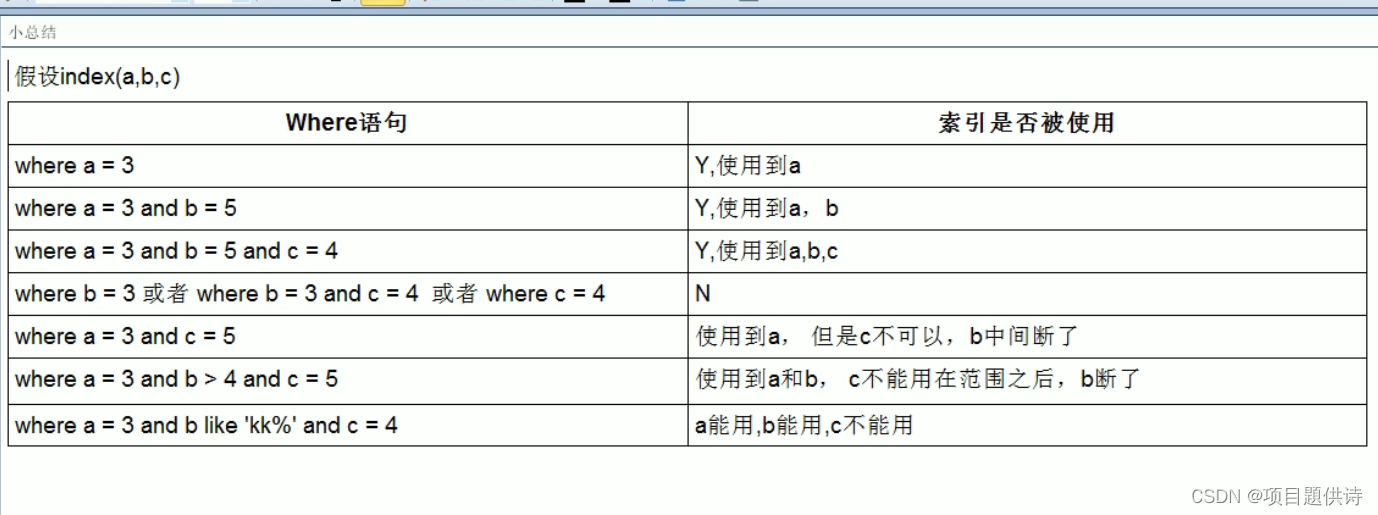

1、根据自己虚拟环境对于的python版本与电脑对应的位长选择具体的版本,例如python3.9选择cp39,64位电脑选择64

下载地址:资源地址

若是不确定自己虚拟环境对应的python版本,可以输入下列命令:

python -V #注意V是大写

2、将下载好的 whl 拷贝到 anaconda 的安装目录下的 bin/Lib/site-packages

3、回退选择鼠标选中site-packages文件夹,按住shrift键,同时点击鼠标右键打开cmd窗口

4、激活虚拟环境(若是未创建虚拟环境,可以参考pycharm如何配置Anaconda虚拟环境

打开Anaconda Powershell Prompt (Anaconda3),输入:(xxx为虚拟环境名称,需要替换)

conda activate xxx

5、输入(xxx为后缀为.whl的文件名),回车安装

pip install xxx

示例:

pip install opencv_python-3.4.3-cp36-cp36m-win_amd64.whl

安装成功后若显示 Successfully…,则表示安装成功

测试

在site-packages文件夹里生产一个cvxxx.pyd的文件,将它重命名为cv2.pyd

分别输入

python

import cv2

至此,结束