计算机安全是一个非常重要的概念和主题,它不仅仅可以保护用户个人信息和资产的安全,还可以影响到用户在使用过程中的体验;但同时,它也是一个很抽象的概念,关于其相关文献和资料不计其数,但它究竟是什么、包含什么,并没有详尽并全面的介绍。尽管困难,国际上还是对计算机安全概括出了三个特性:

-

私密性(Confidentiality)

-

完整性(Integrity)

-

可用性(Availability)

三者合起来简写为 CIA 。私密性就是数据不被未授权的人看到;完整性指存储或传输的信息不被篡改;可用性是指自己的设备在需要使用的时候能够使用。

内核对于系统的重要性是无需多言的。Linux 内核安全的开发从上世纪 90 年代中后期开始,经过 20 多年的开发, Linux 内核中安全相关模块还是很全面的,有用于强制访问控制的 LSM 、有用于完整性保护的 IMA 和 EVM 、有用于加密的密钥管理模块和加密算法库、还有日志和审计模块、以及一些零碎的安全增强特性。

LSM ,全称为 Linux Security Modules ,中文直译为 Linux 安全模块。别看叫 Linux 安全模块,但 LSM 其实是一个在内核各个安全模块的基础上提出(抽象出)的轻量级安全访问控制框架。该框架只是提供一个支持安全模块的接口,本身不能增强系统安全性,具体的工作交给各安全模块来做。这有点儿类似于系统架构师和工程师的关系,架构师负责抽象建模、系统设计和框架搭建,工程师按照架构师的框架设计进行编码,将其构想付诸实现。

再具体点说, LSM 在 Linux 内核中体现为一组安全相关的函数,这些安全函数在系统调用的执行路径中会被调用。因此 LSM 的目的是对用户态进程进行强制访问控制。至于这些安全函数要实施什么样的访问控制,则是由具体的安全模块决定的。

两段内容就提到了两次安全模块,那到底都有哪些安全模块?

截止到2014年, Linux 内核主线上共有 5 个安全模块:SELinux、AppArmor、Smack、TOMOYO 和 Yama,后来又增加了 LoadPin 和 SafeSetID 等。虽然还被称为模块,但实际上自 Linux 内核 2.6.x 版本之后, Linux 就强制 LSM 各个模块必须被编译进内核中,不能再以模块的形式存在了。这意味着,在运行时不能再随意加载一个所谓的安全模块作为访问控制机制了,也不能随意卸载一个安全模块了。

说起 LSM 的历史,就不能不提到 SELinux 。实际上是先有的 SELinux ,后有的 LSM ,可以说 LSM 是由 SELinux 推动才应运而生的。具体是怎么回事?且听我慢慢道来。

在 2001 年的 Linux Kernel 峰会上,美国国家安全局(National Security Agency,简写为 NSA )代表建议在 Linux Kernel 2.5 中加入 Security-Enhanced Linux(SELinux) 。然而,这一提议遭到了 Linus Torvalds( Linux 之父)的拒绝。当然了,拒绝也是有原因、有理由的:

一方面, SELinux 并不是唯一用于增强 Linux 安全性的安全子系统;

另一方面,并不是所有的开发人员都认为 SELinux 是最佳的解决方案。最终,“托爷”还真就没让 SELinux 加入到 Linux Kernel 2.5 。

虽然来了个“烧鸡大窝脖”,可是人家 NSA 可没有气馁和放弃。相反,将 Linux Security Module ,即 LSM 的开发提上日程。打那之后,LSM 子系统开发了近 3 年,终于在 2003 年完成了由 SELinux 到 LSM 的迁移,并在 Linux Kernel 2.6 正式加入到内核中。自此以后,大量安全模块应运而生了,比如 RHEL、Fedora、CentOS 等发行版中默认的 SELinux ,以及在 Ubuntu、OpenSUSE、SUSE、Debian 等发行版中默认的 AppArmor 等等(就是上文列出的那些安全模块)。

LSM 框架主要由五大部分组成:

-

在关键的特定内核数据结构中加入了安全域;

-

在内核源码中不同的关键点处插入对安全钩子函数的调用;

-

提供了一个通用的安全系统调用;

-

提供了注册和注销函数,使得访问控制策略可以以内核模块方式实现;

-

将 capabilities 逻辑的大部分功能移植为一个可选的安全模块。

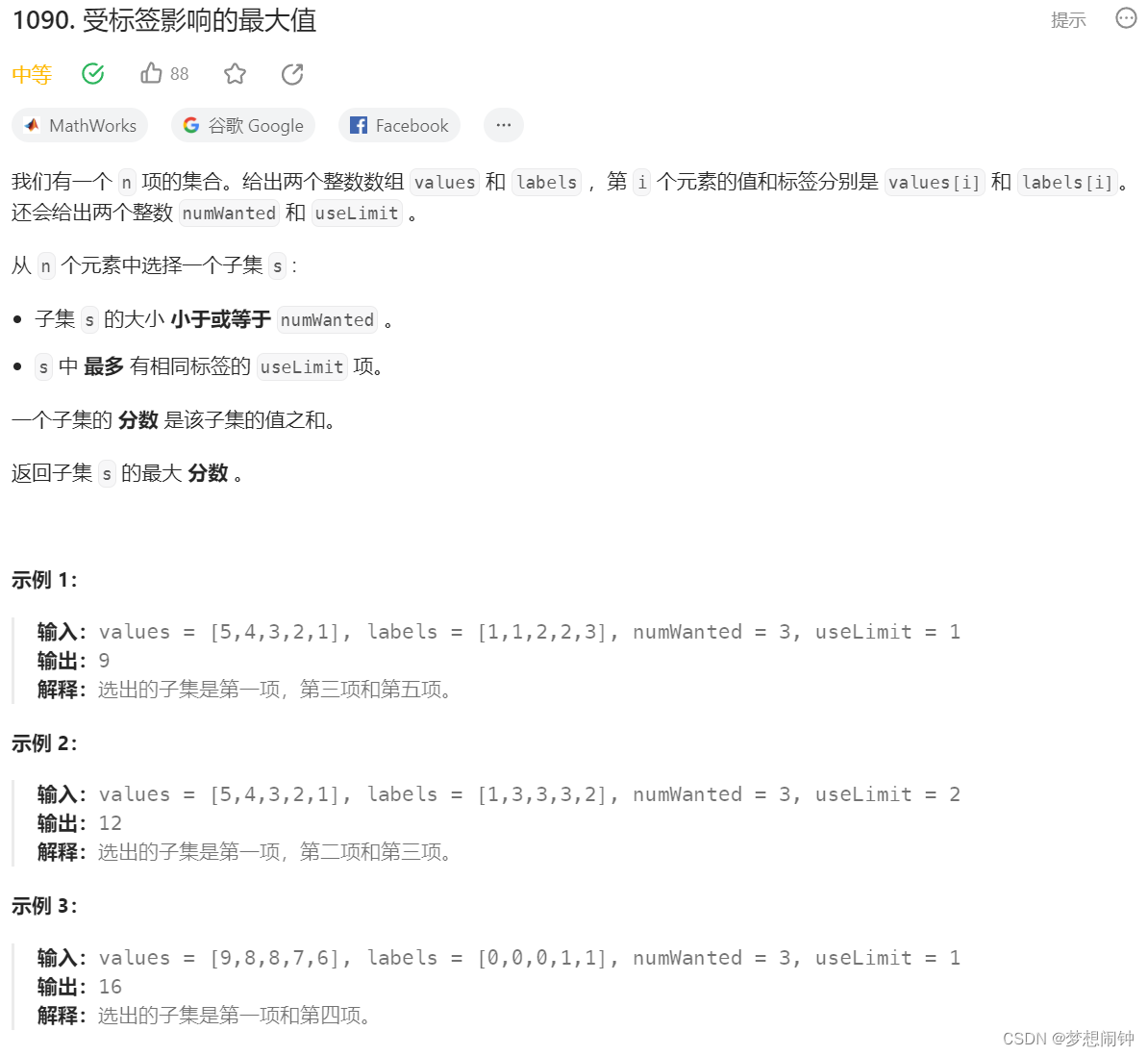

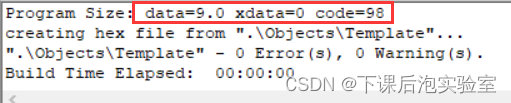

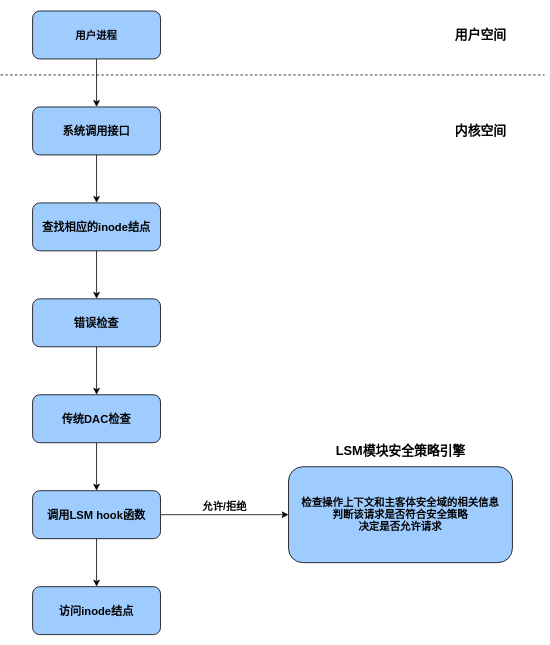

具体实现上, LSM 框架通过提供一系列的 Hook 即钩子函数来控制对内核对象的操作,其本质是插桩法。Hook 函数的访问示意图如下:

通过系统调用进入内核之后,系统首先进行错误检查;错误检查通过之后,进行传统的权限检查即自主访问控制(Discretionary Access Control,DAC)检查(传统权限检查主要是基于用户的,用户通过验证之后就可以访问资源);通过之后才会进行强制访问控制(Mandatory Access Control,MAC)。强制访问控制是不允许主体干涉的一种访问控制,其采用安全标识、信息分级等信息敏感性进行访问控制,并通过比较主体的级别和资源的敏感性来确定是否允许访问。

LSM 是一个很大的概念和课题,涉及很多方面、层面的知识,非常值得深入学习、探索和研究。

它作为 Linux 内核的一个关键组成部分,对计算机安全至关重要。深入研究 LSM 可以为提高 Linux 系统的安全性、性能和适应性提供重要见解,并有助于满足不断演变的安全需求。

我们认为如何适应新兴技术和安全挑战,是一个有前景的研究方向。同时,鼎道智联正在打造的 DingOS 也在探索着相关内容,力争为用户带来更安全、绿色、便捷的操作体验,如果你也对此感兴趣,欢迎关注我们加入鼎道生态,和我们一起创造出更智能、更高效、更可持续的未来。