端口镜像-SPAN

抓包软件只能抓取经过本地的网卡的流量

也就是抓取流量只能抓取本设备的流量

[r1]observe-port interface GigabitEthernet 0/0/2 定义一个SPAN的会话,然后定义监控接口(也就是你要用的接口,你连接这个接口来对其他接口抓包)

[r1]interface GigabitEthernet 0/0/0

[r1-GigabitEthernet0/0/0]mirror to observe-port inbound 流量抓取的接口,将G0/0/0的接口映射到SPAN的会话中

[r1-GigabitEthernet0/0/0]int g0/0/1

[r1-GigabitEthernet0/0/1]mirror to observe-port inbound

总结:G0/0/0与G0/0/1接口间的所有流量,都镜像到G0/0/2一份;可以在连接G0/0/2的设备上使用数据分析软件来进行数据分析

注:抓完包后把这个记录删掉,不然G0/0/2接口将会永远有其他两个接口的流量,G0/0/2接口的上网体验会特别差

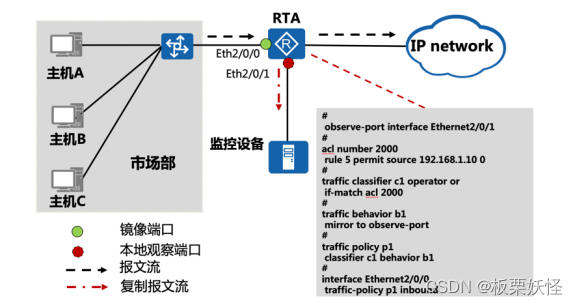

另一种抓取流量的方法,看下图,只抓取市场部的一台电脑的流量

C1对应源流量,b1对应监控接口,p1是将c1和b1组成一个策略,最终接口上调用p1策略

DHCP

动态主机配置协议 统一分发管理IP地址

成为DHCP服务器的条件

该设备必须存在接口或网卡能够为所需要获取ip地址的设备提供广播服务

该接口或网卡必须已经配置合法ip地址, 且可以正常通讯-静态ip地址

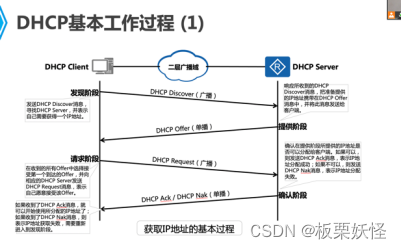

工作过程(1)

HCIA学习--DHCP动态主机配置协议,免费ARP_板栗妖怪的博客-CSDN博客

华为服务器均使用单播进行回复,cisco或微软基于广播进行回复;

华为的单播使用准备给客户端的ip地址来作为单播回复时的目标ip地址,主要还是基于MAC地址进行回复

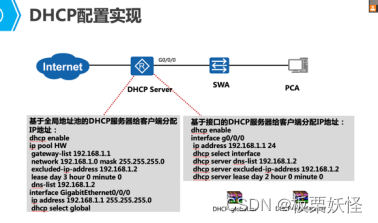

配置实现

下面的图有两种配置方案

来解释其中的几条命令

excluded-ip-address 192.168.1.2 意味着这个地址不给人分配

excluded-ip-address 192.168.1.2 to 192.168.1.100 意味着这个地址范围不给人分配

可以用来限制广播域用户数量

dhcp sever lease day 2 hour 0 minute 0 调整租期默认是1天

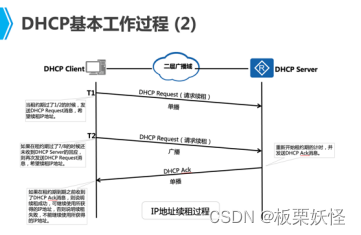

工作过程(2)

来解释租期的一些事情

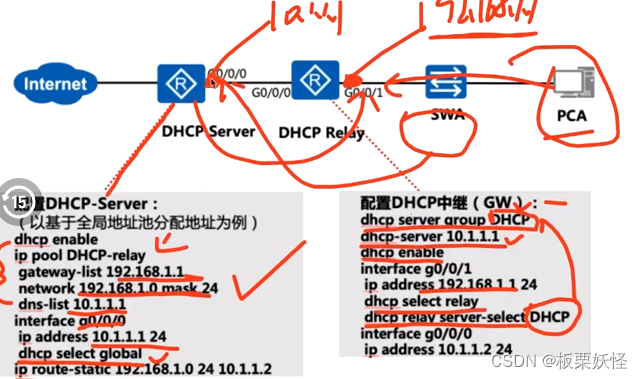

DHCP中继

现在用的少了,因为现在都是在三层架构上配置,DHCP服务都在三层交换机上,可以在一台设备上看到所有DHCP池塘的分配情况,在以前主要是靠路由器当作网关,DHCP中继用的比较勤。若你考路由器当网关的话就会产生以下情况

如下图每个路由器负责自己地下的广播域,都是自己所在的广播域的DHCP服务器,若是你想看你整个池塘的分配情况,现在就可以在左边来一个DHCP服务器,但是这样就违背了一个原则,这个DHCP服务器要和所有获取IP的人在同一个广播域,但是这个服务器做不到,这时DHCP中继就产生了

原理就是设备发出DHCP请求是有个广播包,然后这个广播包来到上面对应的路由器接口时,此时这个路由器就会在在这个广播包上贴上一层单播报头,然后将这个包单播给DHCP服务器,然后服务器把报头撕掉后,发现是一个DHCP请求,然后基于刚刚中转过来的设备也就是和请求DHCP服务的设备连接的那个路由(这个路由被称为中继点),DHCP就知道了你要的是那个池塘的IP,然后DHCP在单播返回到中继点,然后了中继点把前面报头一撕后的包和DHCP的包是一样的,这样就可以在一个设备上,查看DHCP池塘分配情况。

配置

配置前提首先画圈的地方一定是手配IP,DHCP的服务器G0/0/0接口也要手配IP

注:dhcp server 设备必须和中继点单播可达的前提下,才能使用DHCP中继效果

池塘是正常写,然后要有去往中继点的路由,然后中继点要成为一个dhcp sever 的组 组名叫DHCP 然后dhcp-server是指DHCP中继点知道DHCP这个组的IP是10.1.1.1

dhcp relay server-select DHCP 这个就是指中继点所对应的·DHCP服务组

DHCP snooping

防止dhcp攻击(DHCP是在同一广播域的简单攻击手法),防止DHCPserver的仿冒

如何达成DHCP攻击,首先将自己的设备配置成一台DHCP

现在来一种将自己的设备配置成DHCP的方法

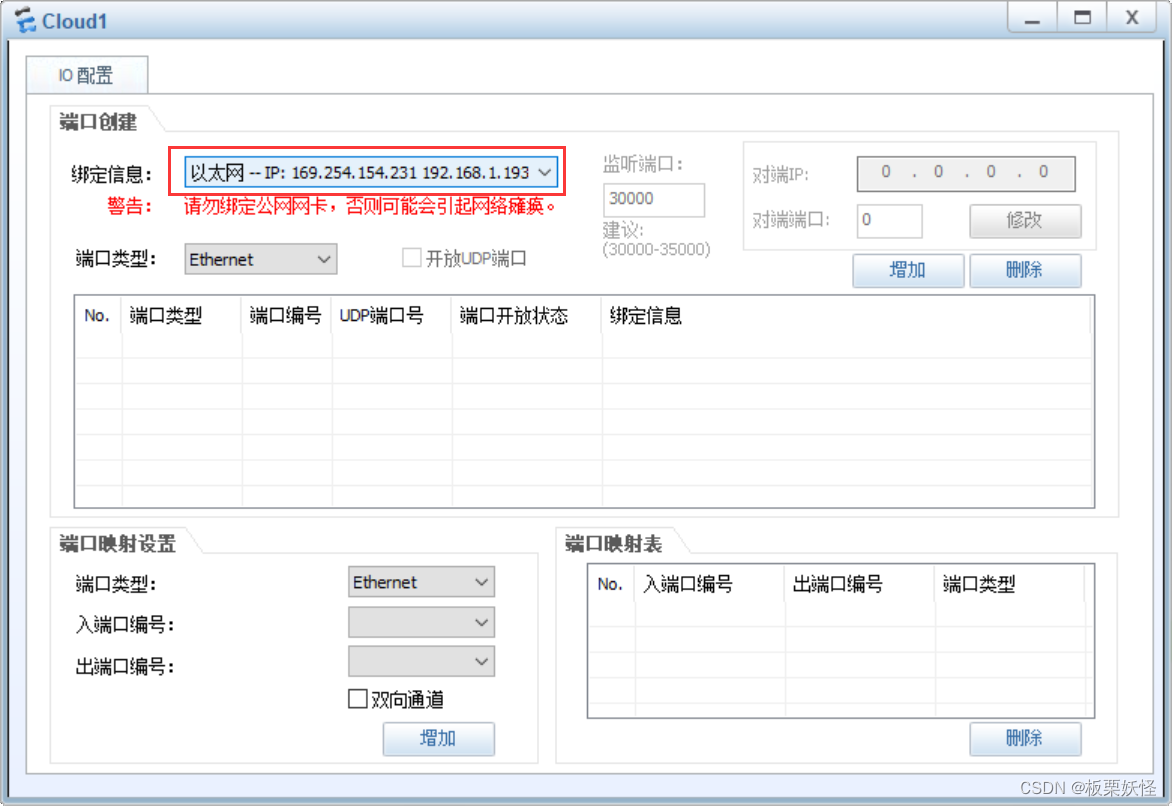

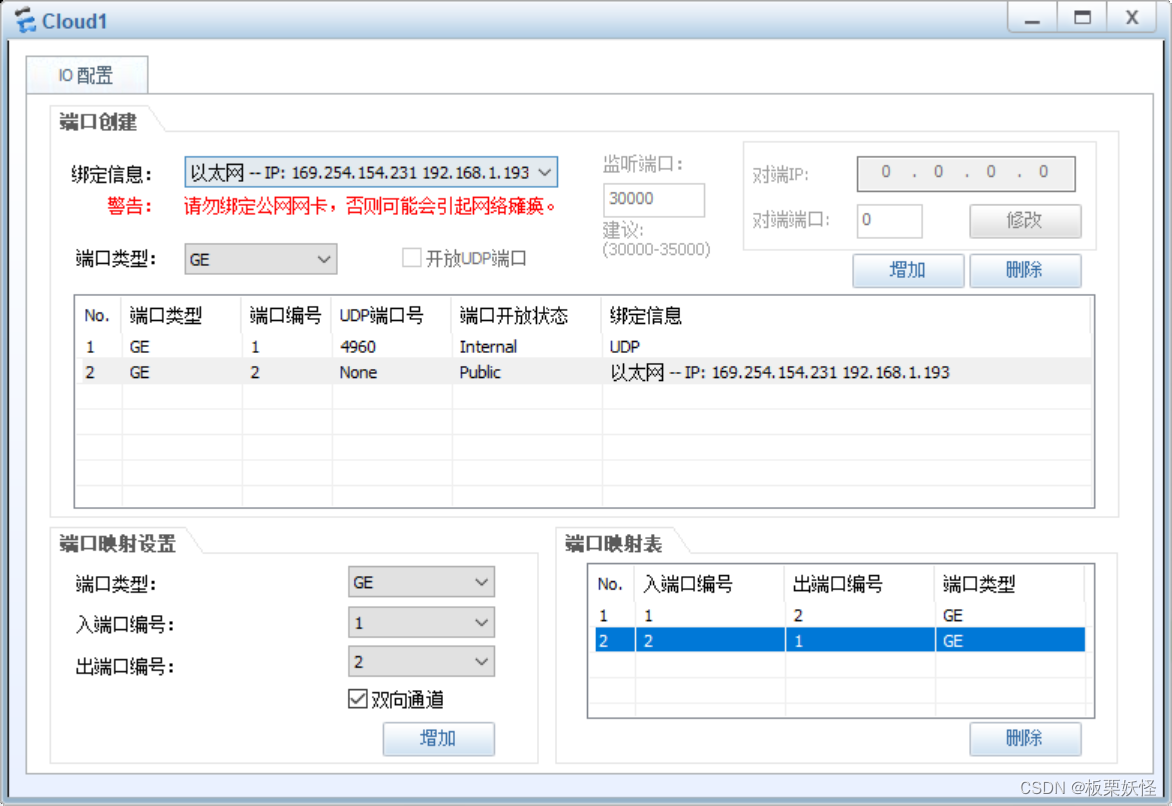

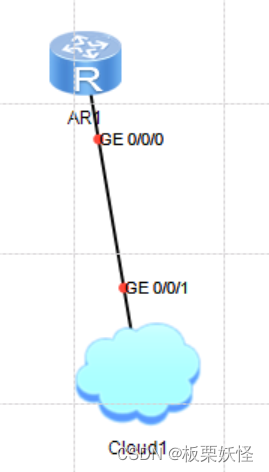

首先在云中配置

首先绑定一块自己电脑上的网卡

然后配置相应接口信息,然后配置端口映射

此时就可以连线,此时就相当于云的G0/0/1接口和真实的物理接口桥接了,然后就可以配置DHCP了

当你的电脑设置成一个DHCP服务器,然后和同一广播域的真正的DHCP服务器,然后其他设备通过DHCP获取IP地址时,会有一半相信你设计的这个非法的DHCP,还有一半会相信真的DHCP,这个相信错了就时被攻击了,轻则上不了网,重则自己的数据流量会被人截取,当然截取额就可以被修改。想要防止就引出了接下来的技术DHCP snooping技术

开启这个技术后所有接口就会被调成非信任接口,所有非信任接口只能进行DHCP的请求,无法实现应答;

之后需要在真正连接DHCP 服务器的接口上配置信任,否则该dhcp服务器也不能正常工作

在实际工程中可能会出现这个,当出现了多个路由i里面开启了

配置

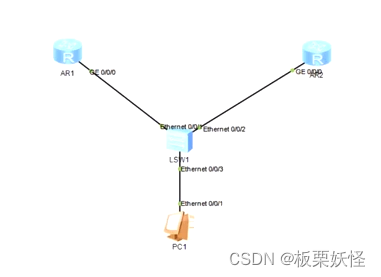

可以参考下图

交换机上配置DHCP snooping,然后左边路由器(这个DHCP是合法的)与交换机相连接口上配置信任,这样就配置成功了,只有左边的DHCP可以下发IP

[sw1]dhcp enable 交换机开启dhcp服务

[sw1]dhcp snooping enable 全局下先开启DHCP snooping 功能

[sw1]interface GigabitEthernet 0/0/1

[sw1-GigabitEthernet0/0/1]dhcp snooping enable 所有接入层接口配置

配置后,所有接口处于非信任状态,所有非信任接口只能进行DHCP的请求,无法实现应答;

之后需要在真正连接DHCP 服务器的接口上配置信任,否则该dhcp服务器也不能正常工作;

[r1-GigabitEthernet0/0/10]dhcp snooping trusted

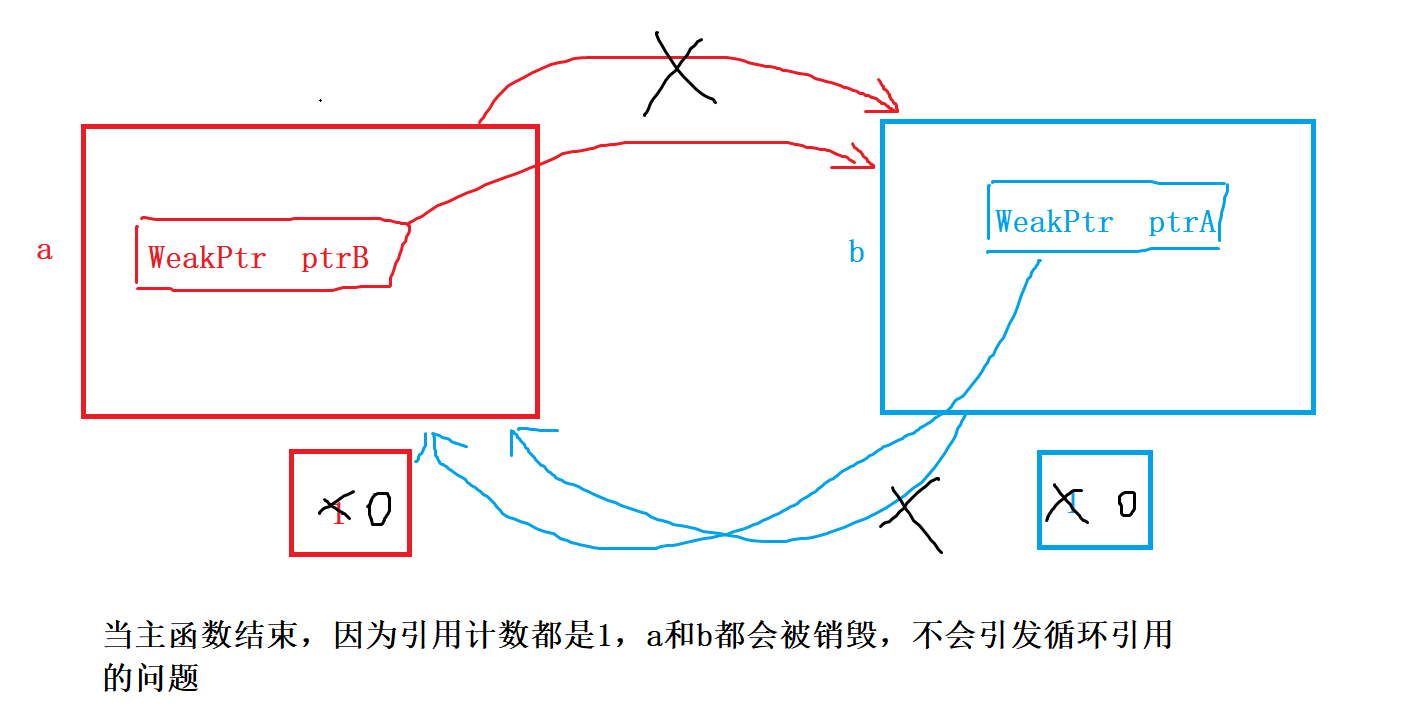

ARP攻击

ARP攻击和DHCP攻击是一套,要想防止ARP攻击就一定要防止DHCP攻击。

ARP攻击是,现在有一个非法的网关,然后你的设备发送一个ARP请求,广播给网关,这时非法的网关就会收到这个ARP请求,合法的网关也会收到这个ARP请求,然后这个是你的设备收到的网关应答,那个网关在后面应答,就信那个(因为发送ARP是为了获取IP和MAC的联系,然后IP和MAC之间的联系又是可变的就是IP可能会变对应的MAC就也会变,所以要的是最新的应答)然后这个非法的网关也对你的设备的ARP发出一个应答,这个非法的网关比你后回复还很容易实现。这样就很容易被非法的网关攻击。

解决ARP攻击的方法

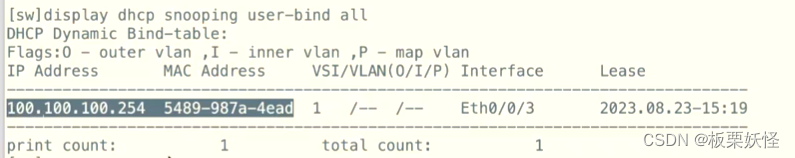

在DHCP snooping操作完成后,交换机中将产生一个记录列表;记录所有接口ip地址的获取情况;

例:SW1的g0/0/1连接PC1,在SW1开启了DHCP snooping功能后,一旦PC1获取ip地址成功;那么在SW1上将出现一张记录列表----PC1的mac,获取的ip地址,vlan ….

该记录列表最大的意义是用于防止ARP欺骗攻击:下图是记录表的样例

[sw1]arp dhcp-snooping-detect enable 开启ARP欺骗防御

当某一个接口下的pc进行ARP应答时,若应答包中源ip地址与MAC地址和dhcp snooping的记录列表不一致将不行转发;

源地址保护

[sw-GigabitEthernet0/0/10]ip source check user-bind enable --该接口发出的所有数据包中源ip地址与dhcp snooping记录不一致将不能转发

可以防止人为的去修改IP只能动态获取IP

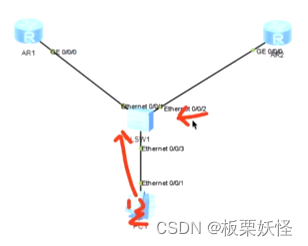

交换机的端口安全-MAC攻击

主要针对交换机下的电脑进行MAC攻击

以下图作为例子首先下面的电脑发上去一个包交换机就会看源MAC然后记录,若下面电脑是一台非法设备,一直不停的换MAC去发这个包,交换机会不停的记录,然后交换机的内存总是有极限的,然后交换机记录的MAC就会超过缓冲空间,然后就会溢出,然后交换机在后面只会记录最新的MAC,最早记录的MAC就会被删掉,然后原来真正的电脑的MAC交换机就不认识1了,只认识非法设备不停发的MAC,当交换不认识原本的MAC,若目标MAC是原本的MAC,交换机就会洪范,然后这个行为就会将这个网络变成像是连接了一个集线器的网络,所有的流量都去洪范,网络质量很差

还有一种攻击方式,还是上面的图,就是下面的这台电脑向上面的DHCP要IP时,DHCP服务器将IP租给了下面的电脑,然后租这个IP有租期,这个租期是DHCP下发的IP和请求IP的设备MAC绑定的,然后下面的电脑不停的换MAC去要IP这样是不是DHCP池塘里的IP就都没了,然后别的电脑来要IP的时候就没有可以用的了,因为租期没有到。

总结

交换机端口安全—解决PC更换MAC来不停请求ip地址,导致DHCP池塘枯竭;

还可以防止MAC地址攻击;

交换机存在的mac地址表,存在条目数量限制,存在老化时间(默认5min)

PC等终端设备默认存储ARP表格为180s---2h;但若交换机的缓存被溢出或超时,再来转发终端的单播流量时,出现未知单播帧问题---处理方案洪泛

因此终端设备若不停修改mac地址来导致交换机缓存溢出便可实现mac地址攻击

(黑客网络攻击一般只有两个目的,一是迫使网络瘫痪,二是窃取信息)

解决办法

给交换机端口开端口安全

[sw-Ethernet0/0/4]port-security enable 开启端口安全

[sw-Ethernet0/0/4]port-security max-mac-num 1 现在MAC地址数量,定义接口允许最大MAC数量为1

[sw-Ethernet0/0/4]port-security protect-action ? 设置非法MAC出现时的手段

protect Discard packets 丢弃 – 不告警

restrict Discard packets and warning 丢弃—告警 (默认)交换机会弹一条日志,然后若是你在网络中设置了一台SNMP服务器,这台SNMP会和所有的设备关联,然后所有设备告警信息和日志都会先告诉SNMP服务器,然后管理员可以查看,这个SNMP服务器还可以和手机电脑关联,一旦有突发性实践他会发短信发邮箱管理员这样就知道网络出问题了

shutdown Shutdown 丢弃--关闭接口(一般在科研所会如此要求) –必须管理员手工开启

[sw-Ethernet0/0/4]port-security aging-time 300 老化时间

以上动作完成后,对应接口将自动记录第一个通过该接口数据帧中的源mac地址;

其他mac将不能通过;若300s内,该记录mac没有再经过过该接口,将刷新记录;

设备重启或接口关闭再开启也将刷新记录;

[sw-Ethernet0/0/4]port-security mac-address sticky 粘粘MAC(不老化)

自动记录通过该接口传递的mac地址,但记录后将永不删除

也可手工填写

[sw-Ethernet0/0/4]port-security mac-address sticky aaaa-aaaa-aaaa vlan 1

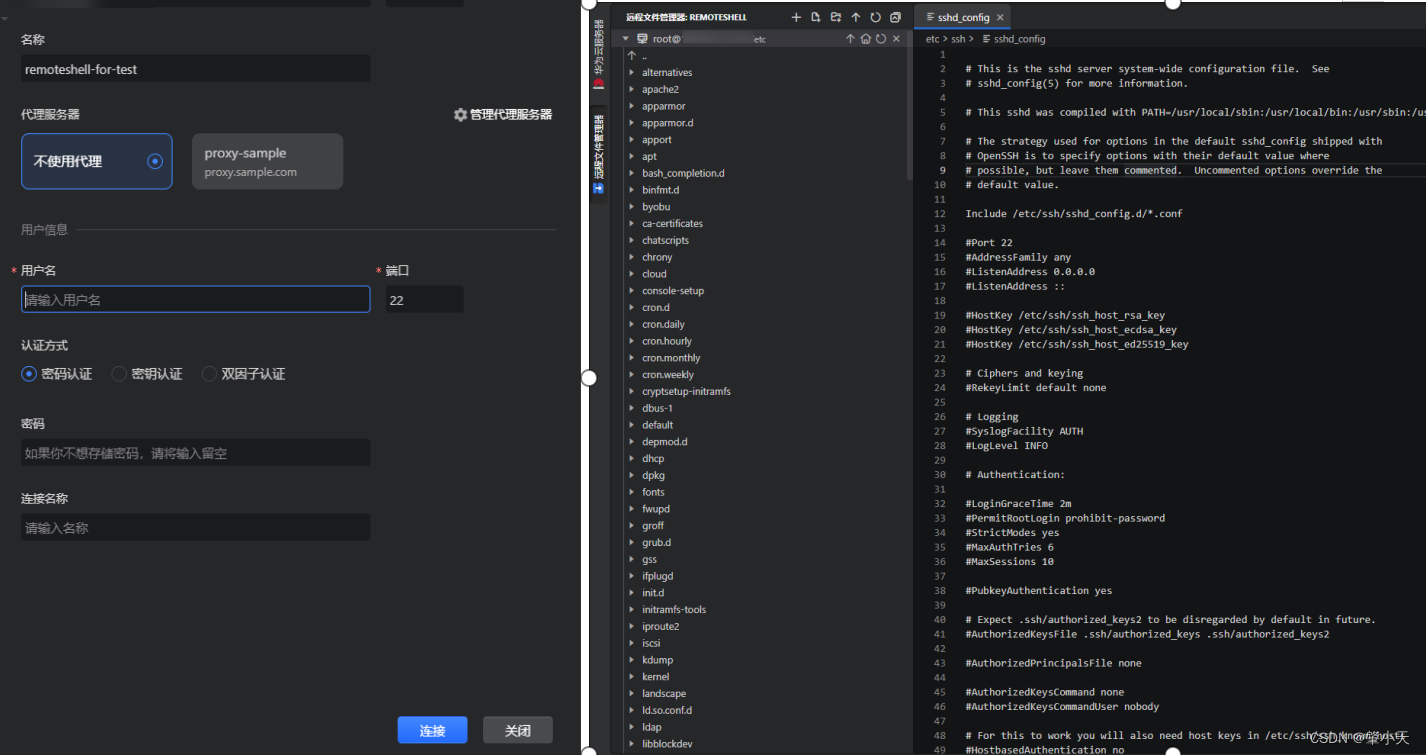

SSH(安全外壳协议)

简介

安全的Telnet行为

Telnet远程登录—基于tcp的23号端口工作;数据被明文传输;

SSH也是远程登录—基于TCP的22号端口工作,数据包安全保障传输,

存在版本V1/V2两种-实际版本号大于1小于2(V1.99)均为认为是V2

安全性的三种特性

私密性

对数据进行加密

完整性

对数据进行校验

不可否认性

不能被冒充

(可以搞共享密钥,数字签名来弄不可否认性)

ssh不做不可否认性

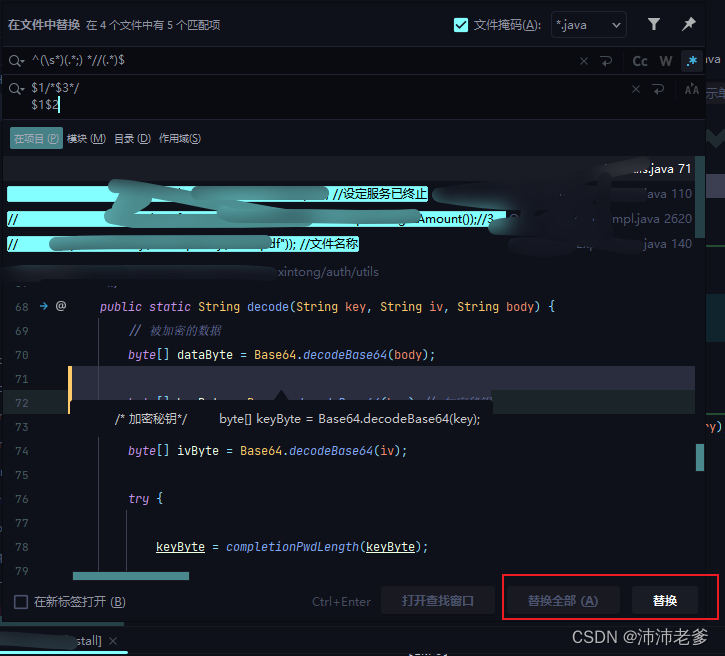

加密算法

对称加密

同一个秘钥来进行加密和解密(24消失切换一次)

现在主流的加密的种类DES 3DES(将DES进行三次) AES

有一个密钥交换问题

密码管理数量成指数上升

优势

加解密速度块

加密后数据增量大经过对称加密数据就大个2-3M

经过非对称加密的算法要大200-300M

非对称加密

存在两把秘钥 A加密 B解密

现在主流的非对称算法的种类

RSA

RSA最好当下秘钥长度需要大于1024才相对安全;

DH(IPSEC vpn专用)

举个例子

A要给B发送一个重要信息,然后B会先给A一个公钥,这个公钥所有人都可以收到。然后A会用B的密钥把重要信息加密,然后发送给B,然后B有一把私钥可以去解锁。所有人都可以获取公钥,但是只有B有私钥可以去解锁。

优势

无密钥交换

密码数量可以仅一对

密钥管理简单,可以将密码发送到服务器上,然后谁给我发送消息我给谁解密。

真正的加密方法

用对称加密加密数据,用非对称加密算法处理对此加密的钥匙

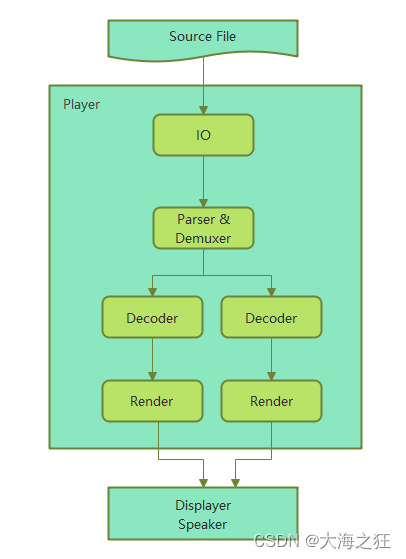

SSH的运行

在设备上生成公钥私钥,然后在数据传输的过程中进行数据的加密解密

[R2]stelnet server enable 开启ssh

[R2]rsa local-key-pair create 秘钥生成(在密钥生成时可以选择密钥位数建议大于1024这样比较安全,默认是512)

[R2]ssh user openlab authentication-type password 定义ssh基于秘钥来加解密

登录信息

创建用户

[R2]aaa

[R2-aaa]local-user openlab password cipher huawei

[R2-aaa]local-user openlab service-type ssh

[R2]ssh user openlab authention-type password(允许账户openlab使用刚刚rsa密码库的密码)

[R2]user-interface vty 0 4

[R2-ui-vty0-4]authentication-mode aaa

[R2-ui-vty0-4]protocol inbound ssh 仅允许SSH登录,不允许telent

(注:电脑上是不带ssh的软件的,可以自己下载Xshell等软件)

若使用华为的设备作为终端设备,通过ssh方式登录其他的系统,需要开启ssh 客户端功能

[r1]ssh client first-time enable

[Huawei]stelnet 99.1.1.1

端口隔离

在交换机上配置之后接口之间就不通了

[sw]interface Eth0/0/5

[sw-Ethernet0/0/5]port-isolate enable group 1 相同配置间接口被隔离