文章目录

- 一、实验背景与目的

- 二、实验需求

- 三、实验解法

- 1. 预先抓包监测使用Wireshark工具

- 2.进行TCP三次握手,访问www.baidu.com

- 3.分析Wireshark捕获的TCP包

摘要: 本实验使用Wireshark工具,通过抓包监测和分析,深入研究了与百度服务器之间建立TCP连接的三次握手过程。通过捕获的数据包,我们解析了每个阶段的关键信息,从而更好地理解了网络通信的基本原理。

一、实验背景与目的

在网络通信中,TCP三次握手是建立可靠连接的重要步骤之一。本实验旨在通过抓包分析,深入了解与服务器建立TCP连接的过程,并解释涉及的端口和标志。

二、实验需求

1.预先抓包监测使用Wireshark工具

2.进行与百度服务器的TCP三次握手,访问www.baidu.com

3.分析Wireshark捕获的TCP包

三、实验解法

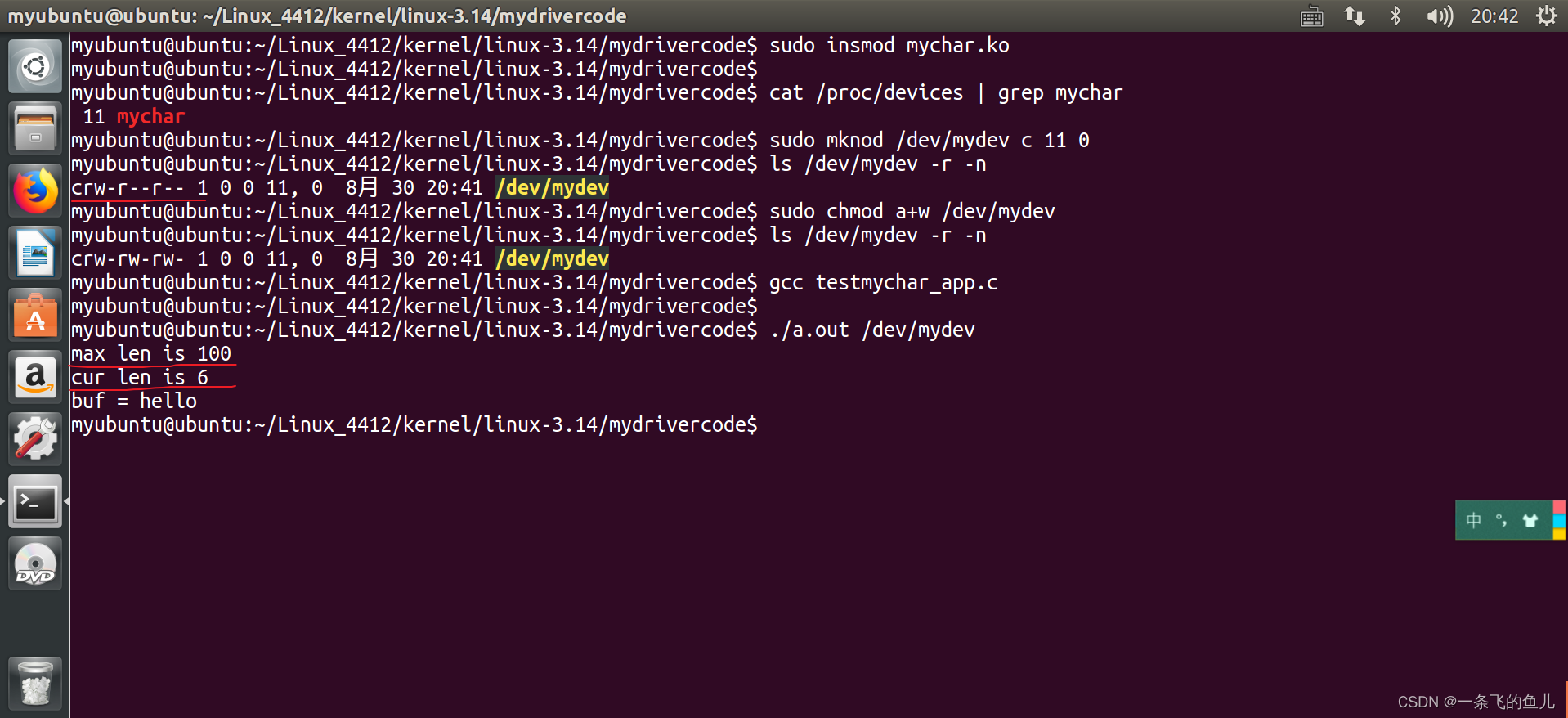

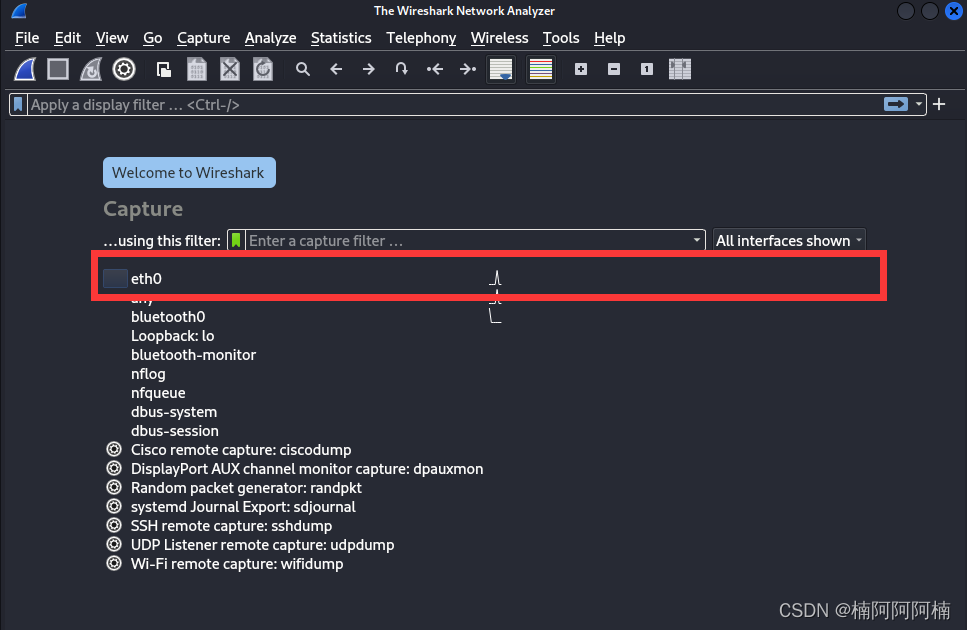

1. 预先抓包监测使用Wireshark工具

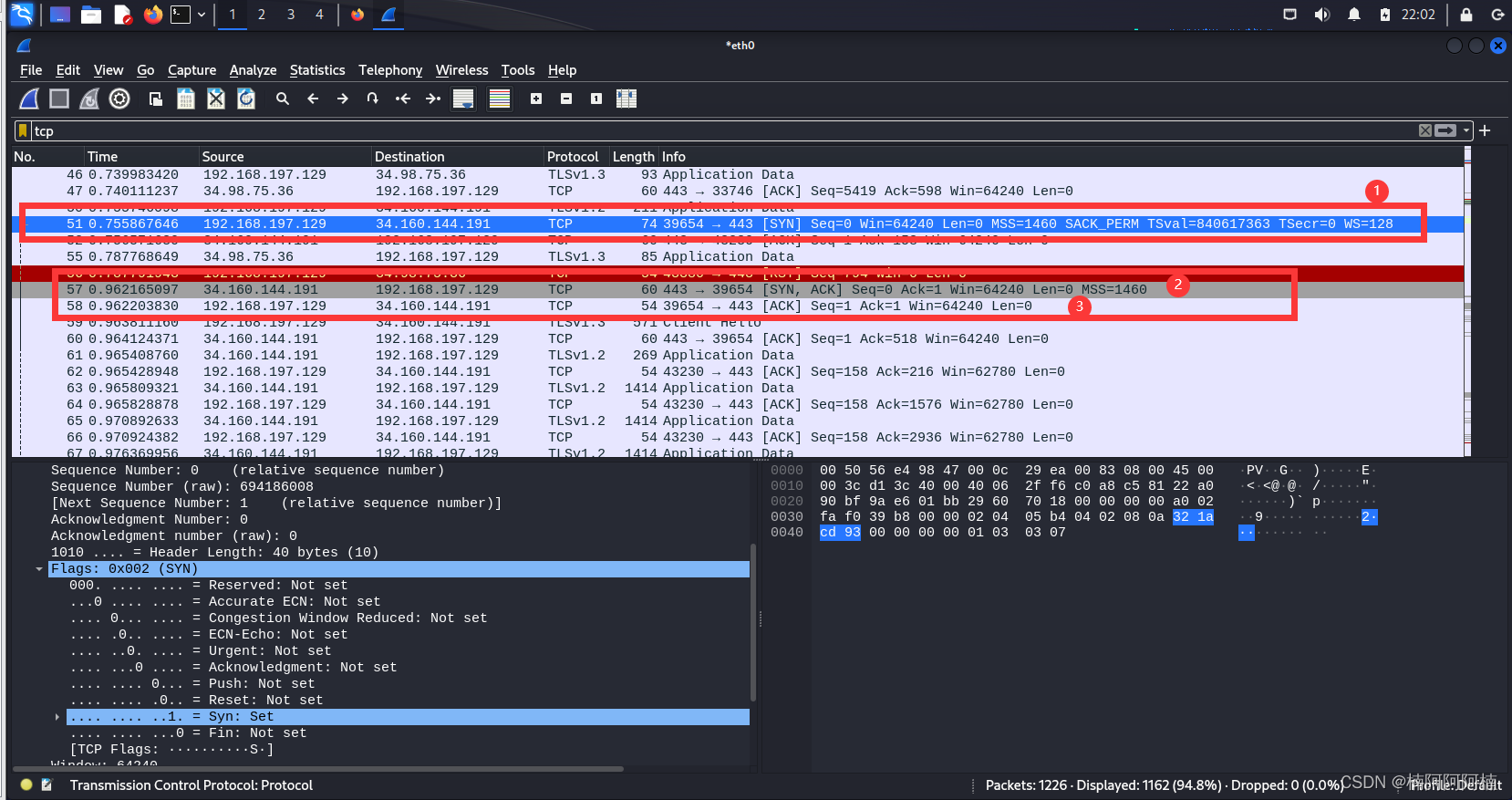

在我的虚拟机环境中,我使用的是Kali Linux,并使用虚拟网卡eth0连接网络。若是物理机,则可能是名为"wifi"的网卡。以下是预先抓包的截图:

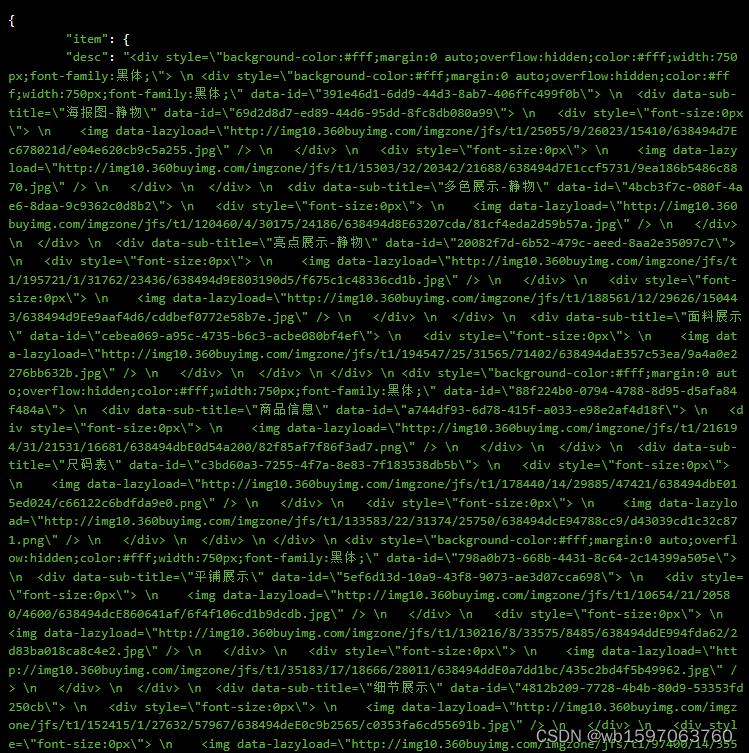

2.进行TCP三次握手,访问www.baidu.com

通过浏览器访问www.baidu.com,然后使用Wireshark工具筛选出仅显示TCP连接。这样我们可以找到与百度服务器之间的请求与响应。

3.分析Wireshark捕获的TCP包

百度使用HTTPS协议,默认端口为443。我们可以从Wireshark捕获的数据中找到与服务器的三次握手过程,这可以通过源IP和目标IP以及端口号进行对应。以下是对应的三个TCP包:

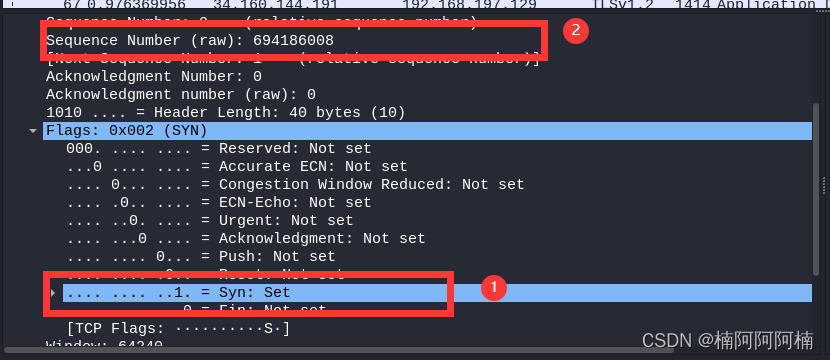

第一个包 (SYN):

源IP: 192.168.197.129,端口: 39654

目标IP: 34.160.144.191,端口: 443

标志: SYN

序列号 (seq): 694186008

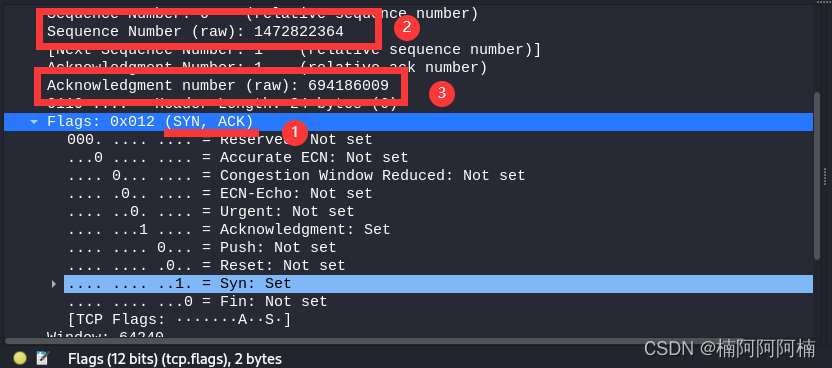

第二个包 (SYN+ACK):

源IP: 34.160.144.191,端口: 443

目标IP: 192.168.197.129,端口: 39654

标志: SYN, ACK

序列号 (seq): 1472822364

确认号 (ACK): 694186009

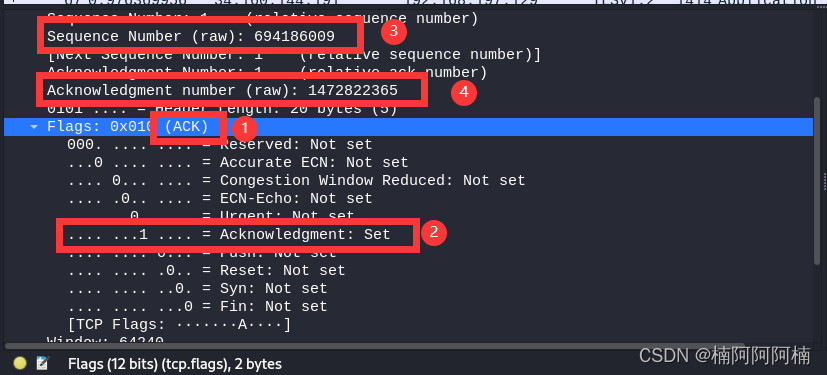

第三个包 (ACK):

源IP: 192.168.197.129,端口: 39654

目标IP: 34.160.144.191,端口: 443

标志: ACK

序列号 (seq): 694186009

确认号 (ACK): 1472822365

第一个包 (SYN):

看到第一个SYN其位置也是1,这是本机进行第一次TCP请求,并且生成了一个seq为694186008的序列号

第二个包 (SYN+ACK):

再看第二个回包,SYN与ACK,首先再次生成一个seq为1472822364的序列号,ACK则为第一次请求生成的seq序列号694186008+1=694186009

第三个包 (ACK):

第三个确认包,即连接成功,seq为第二个回包ACK的值694186009,ACK为第二个回包的seq序号号1472822364+1=1472822365

如有不详或错误,敬请指出。