文章目录

- 模拟案件背景

- 相关密码

- 快压

- word

- 邮箱

- BitLocker

- 系统证书

- bestcrypt

- 涉案图片

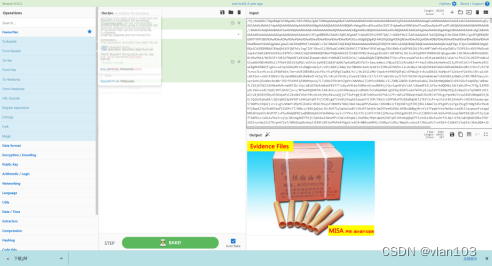

模拟案件背景

8月20日18:00某市汽车站发生一起爆炸案件,经初步侦查,炸弹系通过手机远程引爆,办案人员经过综合研判分析,确定了引爆炸弹的手机号码,通过该号码进行落地抓捕了一名犯罪嫌疑人王五,并在现场扣押了一部笔记本电脑、一台Android手机(已制作成镜像文件Android.dd),并将对象使用的计算机硬盘及进行了证据固定,制作成镜像文件“wang.E01”。

相关密码

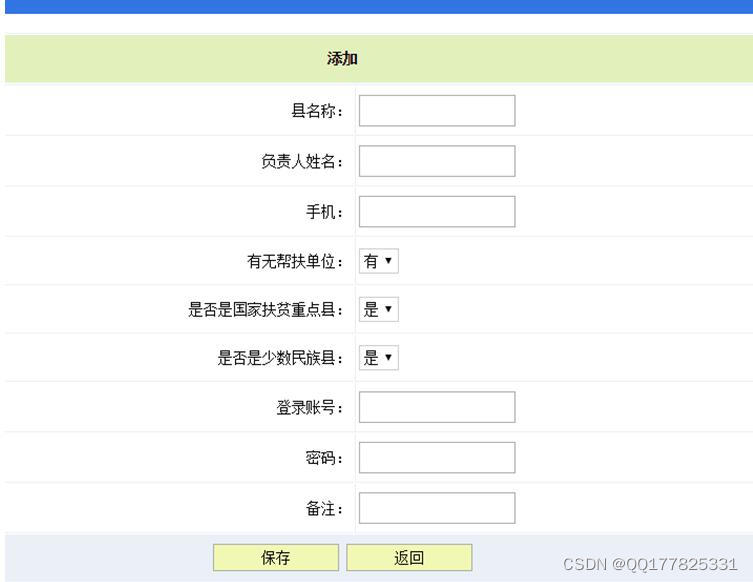

快压

zhang@1314

word

试出来的,同邮箱密码

wangw#123456

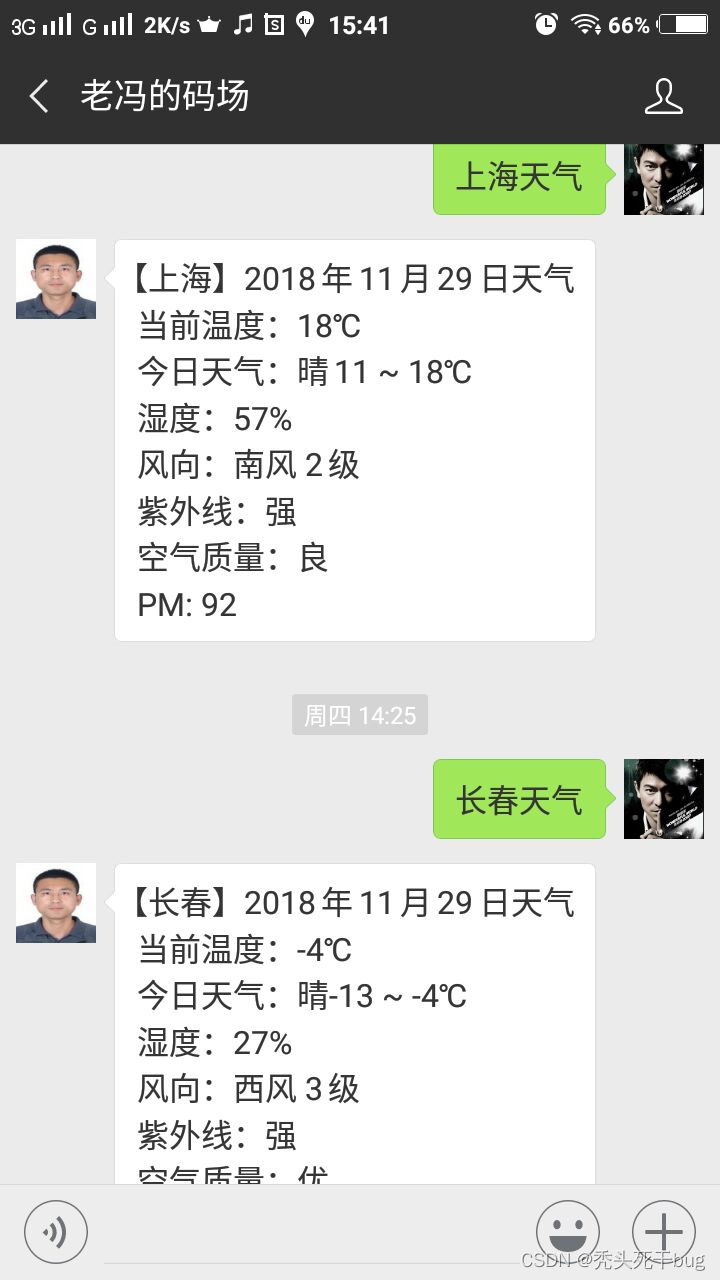

邮箱

wangw#123456

BitLocker

正则表达式搜即可

[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}

008822-260997-008404-361823-315348-313544-086845-151602

系统证书

试出来的,同邮箱密码

wangw#123456

bestcrypt

new123@wang

涉案图片

1.手机备份中,微信缓存图片

\wangw disk.E01\分区2_本地磁盘[D]:\Users\wang\AppData\Roaming\Apple Computer\MobileSync\Backup\73c59e150e143802453913f369c0e8b3f6bf08fa\

2.efs加密文件,火眼仿真即可查看

\wangw disk.E01\分区3_本地磁盘[E]\My Documents\新建文件夹

3.恢复被删除jpg文件

\wangw disk.E01\分区3_本地磁盘[E]\My Documents

4.被删除分区

\分区6_本地磁盘[H]:\2678582.jpg

5.wangw disk.E01\分区4_本地磁盘[F]:\20150801.jpg

bitlocker锁,使用正则表达式[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}-[0-9]{6}进行搜索

获得恢复密钥:

008822-260997-008404-361823-315348-313544-086845-151602

解锁获取

6.\wangw disk.E01\分区3_本地磁盘[E]\musics\我是一只小小鸟.mp3

修改后缀名为jpg即可

7.在取证大师

自动取证\wangw disk.E01\邮件解析\Foxmail\wangw_1988@tom.com\所有附件

中获取fangan.part1.kz和fangan.part2.kz

高级搜索关键词www.KuaiZip.com获得part3

当前设备\wangw disk.E01\分区3_本地磁盘[E]\Program Files\Foxmail 7.2\trackqwe

秘密在手机微信,与公众号火烈子聊天记录中,为zhang@1314

分卷压缩快压获取

8.签名恢复

文件名:未分配簇_00198.jpg

物理位置:21,023,909,376

物理扇区:41,062,323

\wangw disk.E01\分区3_本地磁盘[E]:\document\2014年全年汽车销量排行榜(轿车).doc

在文件尾存在jpg文件,导出另存为2014年全年汽车销量排行榜(轿车).jpg

10.\wangw disk.E01\分区3_本地磁盘[E]\文章\zjlcjs.rar

解压rar中存在zjlcjs.doc,打开即可获得

11.\wangw disk.E01\分区3_本地磁盘[E]\document\abc123.docx

解压密码同邮箱密码,为wangw#123456

12.签名恢复,搜索关键字收件人邮箱lisi_888

文件名:未分配簇_02318.ANSI.txt

物理位置:22,174,925,824

物理扇区:43,310,402

\wangw disk.E01\分区3_本地磁盘[E]:\签名恢复结果\20221209223225\TXT\未分配簇_02318.ANSI.txt

将txt末尾的base64复制出来,删去空行与回车

转为base64图片形式

13.签名恢复,搜索关键字收件人邮箱lisi_888

文件名:未分配簇_02319.ANSI.txt

物理位置:22,791,542,272

物理扇区:44,514,731

\wangw disk.E01\分区3_本地磁盘[E]:\签名恢复结果\20221209223225\TXT\未分配簇_02319.ANSI.txt

转为base64图片形式

共13张涉案图片

![[思考进阶]03 每一个成年人都应该掌握的学习技巧](https://img-blog.csdnimg.cn/3f57fbee2e2f479fb85fce1a119f7b7a.png#pic_center)