使用Kali Linux进行漏洞利用和权限提升是渗透测试过程中的一部分,用于评估系统的安全性。

漏洞利用:

-

选择目标: 首先,确定 要进行漏洞利用的目标系统。这可能是一个具有已知漏洞的应用程序、服务或操作系统。

-

收集信息: 在选择目标后,收集有关目标的信息,如IP地址、开放端口、应用程序版本等。

-

确认漏洞: 确认目标系统是否受到已知的漏洞影响, 可以通过CVE(通用漏洞和漏洞编号)数据库或其他公开资源查找相关信息。

-

查找和使用漏洞利用工具: 在Kali Linux中,使用各种漏洞利用工具,如Metasploit、ExploitDB等。这些工具可以帮助 自动化漏洞利用的过程。

-

设置环境: 在漏洞利用前, 可能需要设置适当的环境,如配置Metasploit的参数、指定目标IP地址等。

-

运行漏洞利用: 使用选定的漏洞利用工具,运行漏洞利用模块来尝试利用目标系统上的漏洞。

-

获取访问权限: 如果漏洞利用成功, 可能会获得对目标系统的访问权限。这可能是一个低权限用户,具体取决于漏洞的性质。

权限提升:

-

探索目标: 如果 获得了对目标系统的访问权限, 可能会尝试进一步探索目标,以查找可能的权限提升机会。

-

收集信息: 收集有关目标系统的更多信息,如系统配置、用户账户、运行的服务等。

-

寻找漏洞: 在目标系统中寻找可能的权限提升漏洞,如弱密码、配置错误、提权漏洞等。

-

查找和使用提权工具: 在Kali Linux中,使用提权工具,如Linux Exploit Suggester、unix-privesc-check等,来查找潜在的权限提升路径。

5.尝试权限提升: 使用找到的提权路径和工具,尝试进行权限提升。

案例分析:

案例1:使用Metasploit进行漏洞利用

目标: 假设要利用一个已知的漏洞来获取对目标系统的访问权限。

步骤:

-

确认漏洞: 假设目标系统上存在一个已知的SMB漏洞(例如EternalBlue)。

-

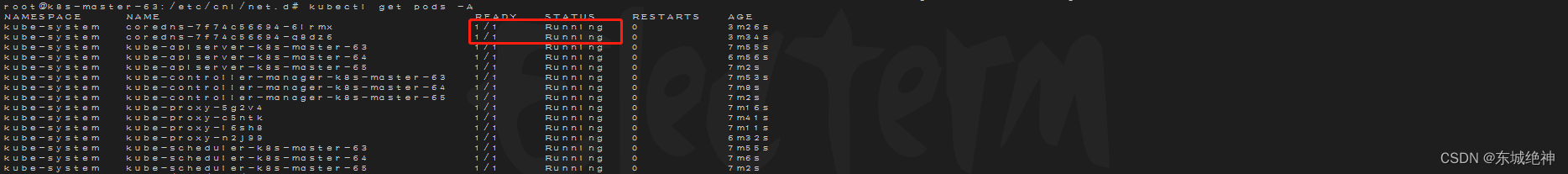

启动Metasploit: 打开终端,在Kali Linux中启动Metasploit Framework。

msfconsole -

选择模块: 使用Metasploit的搜索功能查找SMB漏洞利用模块。

search eternalblue -

选择并配置模块: 选择合适的漏洞利用模块,并配置相关参数,如目标IP地址。

use exploit/windows/smb/ms17_010_eternalblue set RHOSTS <目标IP> -

运行漏洞利用: 运行漏洞利用模块。

exploit

总结:

在案例中,我们使用Metasploit框架来利用已知的SMB漏洞(EternalBlue)来获取对目标系统的访问权限。通过选择适当的模块、配置参数和运行漏洞利用,可能会获得对系统的低权限访问。

案例2:使用提权工具进行权限提升

目标: 假设已经获取了对目标系统的低权限访问,现在要尝试提升权限。

步骤:

-

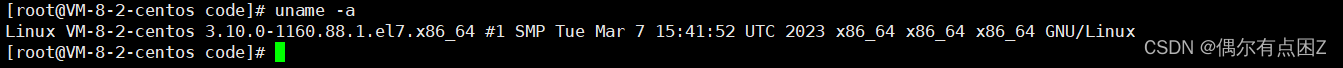

探索系统: 使用基本的Linux命令探索系统,查找有关用户、组、进程等的信息。

-

收集信息: 收集目标系统的更多信息,如操作系统版本、已安装的软件等。

-

查找提权漏洞: 使用Kali Linux中的提权工具,如Linux Exploit Suggester,来查找可能的提权漏洞。

./lse.sh -l -

尝试提权: 如果找到潜在的提权漏洞,尝试使用相关的提权脚本。

./lse.sh -i

解释和总结:

在案例中,我们已经获取了对目标系统的低权限访问,并使用提权工具(例如Linux Exploit Suggester)来查找潜在的权限提升漏洞。通过分析系统信息和尝试提权脚本,可能会成功提升权限。

请注意,以上案例仅用于演示目的,实际操作必须在合法授权和道德准则下进行。权限提升和漏洞利用是高级技术,需要严格的法律合规和伦理规范。

注意事项:

- 所有的操作必须在合法授权的环境中进行,遵循道德和法律准则。

- 在渗透测试中,避免对生产环境造成不必要的影响,最好在测试环境中进行演练。

- 渗透测试和漏洞利用需要高度专业的技能和经验。不正确的操作可能会导致不可逆的损害。

- 在发现漏洞后,务必及时报告和修复,以提高系统的安全性。

使用Kali Linux进行漏洞利用和权限提升是渗透测试中的重要一环。请务必遵循合法授权和道德准则,确保操作的合理性和安全性。